Ingérer des données de journal Google Cloud Platform dans Microsoft Sentinel

Les organisations passent de plus en plus aux architectures multiclouds, que ce soit par conception ou en raison d’exigences continues. Un nombre croissant de ces organisations utilisent des applications et stockent des données sur plusieurs clouds publics, y compris Google Cloud Platform (GCP).

Cet article explique comment ingérer des données GCP dans Microsoft Sentinel pour obtenir une couverture de sécurité complète et analyser et détecter les attaques dans votre environnement multicloud.

Avec les connecteurs GCP Pub/Sub, basés sur notre plateforme de connecteur sans code (CCP), vous pouvez ingérer des journaux à partir de votre environnement GCP à l’aide de la fonctionnalité GCP Pub/Sub :

Le connecteur Pub/Sub Audit Logs Google Cloud Platform (GCP) collecte les pistes d’audit d’accès aux ressources GCP. Les analystes peuvent surveiller ces journaux pour suivre les tentatives d’accès aux ressources et détecter les menaces potentielles dans l’environnement GCP.

Le connecteur Security Command Center Google Cloud Platform (GCP) collecte les résultats à partir de Google Security Command Center, une plateforme robuste de gestion des risques et de sécurité pour Google Cloud. Les analystes peuvent afficher ces résultats pour obtenir des insights sur la posture de sécurité de l’organisation, notamment l’inventaire et la découverte des ressources, les détections des vulnérabilités et des menaces, ainsi que l’atténuation et la correction des risques.

Important

Les connecteurs GCP Pub/Sub sont actuellement en préversion. Les Conditions d’utilisation supplémentaires des préversions Microsoft Azure incluent des conditions légales supplémentaires qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou pas encore disponibles dans la version en disponibilité générale.

Prérequis

Avant de commencer, vérifiez que les conditions suivantes sont remplies :

- Votre solution Microsoft Sentinel est bien activée.

- Un espace de travail Microsoft Sentinel défini existe.

- Un environnement GCP existe et contient des ressources produisant l’un des types de journaux suivants que vous souhaitez ingérer :

- Journaux d’audit GCP

- Résultats de Google Security Command Center

- Votre utilisateur Azure a le rôle Contributeur Microsoft Sentinel.

- Votre utilisateur GCP dispose de l’accès nécessaire pour créer et modifier des ressources dans le projet GCP.

- L’API GCP Gestion des identités et des accès (IAM) et l’API GCP Cloud Resource Manager sont toutes deux activées.

Configurer l’environnement GCP

Vous devez configurer deux éléments dans votre environnement GCP :

Configurez l’authentification Microsoft Sentinel dans GCP en créant les ressources suivantes dans le service GCP IAM :

- Pool d’identités de charge de travail

- Fournisseur d’identités de charge de travail

- Compte de service

- Rôle

Configurez la collecte de journaux dans GCP et l’ingestion dans Microsoft Sentinel en créant les ressources suivantes dans le service GCP Pub/Sub :

- Rubrique

- Abonnement à la rubrique

Vous pouvez configurer l’environnement de deux façons :

Créer des ressources GCP via l’API Terraform : Terraform fournit des API pour la création de ressources et la Gestion des identités et des accès (voir Conditions préalables). Microsoft Sentinel fournit des scripts Terraform qui émettent les commandes nécessaires aux API.

Configurez manuellement l’environnement GCP, en créant les ressources vous-même dans la console GCP.

Remarque

Il n’existe aucun script Terraform disponible pour la création de ressources GCP Pub/Sub pour la collecte de journaux à partir du Security Command Center. Vous devez créer ces ressources manuellement. Vous pouvez toujours utiliser le script Terraform pour créer les ressources IAM GCP pour l’authentification.

Important

Si vous créez manuellement des ressources, vous devez créer toutes les ressources d’authentification (IAM) dans le même projet GCP, sinon cela ne fonctionnera pas. (Les ressources Pub/Sub peuvent se trouver dans un autre projet.)

Configuration de l’authentification GCP

Ouvrez le Cloud Shell GCP.

Sélectionnez le projet avec lequel vous souhaitez travailler, en saisissant la commande suivante dans l’éditeur :

gcloud config set project {projectId}Copiez le script d’authentification Terraform fourni par Microsoft Sentinel à partir du référentiel GitHub Sentinel dans votre environnement GCP Cloud Shell.

Ouvrez le fichier Terraform script GCPInitialAuthenticationSetup et copiez son contenu.

Remarque

Pour ingérer des données GCP dans un cloud Azure Government, utilisez ce script de configuration d’authentification à la place.

Créez un répertoire dans votre environnement Cloud Shell, entrez-y et créez un nouveau fichier vierge.

mkdir {directory-name} && cd {directory-name} && touch initauth.tfOuvrez initauth.tf dans l’éditeur Cloud Shell et collez le contenu du fichier de script.

Initialisez Terraform dans le répertoire que vous avez créé en saisissant la commande suivante dans le terminal :

terraform initLorsque vous recevez le message de confirmation que Terraform a été initialisé, exécutez le script en saisissant la commande suivante dans le terminal :

terraform applyLorsque le script vous invite à entrer votre ID de locataire Microsoft, copiez-le et collez-le dans le terminal.

Remarque

Vous pouvez trouver et copier votre ID de locataire sur la page du connecteur des Journaux d’audit GCP Pub/Sub dans le portail Microsoft Sentinel, ou dans l’écran Paramètres du portail (accessible à tout moment dans le portail Azure en sélectionnant l’icône d’engrenage en haut de l’écran), dans la colonne ID du répertoire.

Quand il vous est demandé si un pool d’identités de charge de travail a déjà été créé pour Azure, répondez oui ou non en conséquence.

Lorsque vous êtes invité à indiquer si vous souhaitez créer les ressources répertoriées, tapez oui.

Lorsque la sortie du script s’affiche, enregistrez les paramètres de ressources pour une utilisation ultérieure.

Configuration des journaux d’audit GCP

Les instructions de cette section concernent l’utilisation du connecteur GCP Pub/Sub Audit Logs Microsoft Sentinel.

Consultez les instructions de la section suivante pour utiliser le connecteur GCP Pub/Sub Security Command Center Microsoft Sentinel.

Copiez le script de configuration du journal d’audit Terraform fourni par Microsoft Sentinel depuis le référentiel GitHub Sentinel dans un autre dossier de votre environnement GCP Cloud Shell.

Ouvrez le fichier Terraform script GCPAuditLogsSetup et copiez son contenu.

Remarque

Pour ingérer des données GCP dans un cloud Azure Government, utilisez ce script de configuration de journal d’audit à la place.

Créez un autre répertoire dans votre environnement Cloud Shell, entrez-y et créez un nouveau fichier vierge.

mkdir {other-directory-name} && cd {other-directory-name} && touch auditlog.tfOuvrez auditlog.tf dans l’éditeur Cloud Shell et collez le contenu du fichier de script.

Initialisez Terraform dans le nouveau répertoire en saisissant la commande suivante dans le terminal :

terraform initLorsque vous recevez le message de confirmation que Terraform a été initialisé, exécutez le script en saisissant la commande suivante dans le terminal :

terraform applyPour ingérer les journaux d’une organisation entière à l’aide d’un seul Pub/Sub, tapez :

terraform apply -var="organization-id= {organizationId} "Lorsque vous êtes invité à indiquer si vous souhaitez créer les ressources répertoriées, tapez oui.

Lorsque la sortie du script s’affiche, enregistrez les paramètres de ressources pour une utilisation ultérieure.

Patientez cinq minutes avant de passer à l'étape suivante.

Si vous configurez également le connecteur GCP Pub/Sub Security Command Center, poursuivez avec la section suivante.

Sinon, passez directement à Configurer le connecteur GCP Pub/Sub dans Microsoft Sentinel.

Configuration de GCP Security Command Center

Les instructions de cette section concernent l’utilisation du connecteur GCP Pub/Sub Security Command Center Microsoft Sentinel.

Consultez les instructions de la section suivante pour l’utilisation du connecteur GCP Pub/Sub Audit Logs Microsoft Sentinel.

Configurer l’exportation continue des résultats

Suivez les instructions de la documentation Google Cloud pour configurer les exportations Pub/Sub de résultats SCC ultérieurs vers le service GCP Pub/Sub.

Lorsque vous êtes invité à sélectionner un projet pour votre exportation, sélectionnez un projet que vous avez créé à cet effet ou créez un projet.

Lorsque vous êtes invité à sélectionner une rubrique Pub/Sub dans laquelle vous souhaitez exporter vos résultats, suivez les instructions ci-dessus pour créer une rubrique.

Configurer le connecteur GCP Pub/Sub dans Microsoft Sentinel

Ouvrez le portail Azure et accédez au service Microsoft Sentinel.

Dans le hub de contenu, dans la barre de recherche, tapez Journaux d’audit Google Cloud Platform.

Installez la solution Journaux d’audit Google Cloud Platform.

Sélectionnez Connecteurs de données et, dans la barre de recherche, tapez Journaux d’audit GCP Pub/Sub.

Sélectionnez le connecteur Journaux d’audit GCP Pub/Sub (préversion).

Dans le volet des détails, sélectionnez Ouvrir la page du connecteur.

Dans la zone Configuration, sélectionnez Ajouter nouveau collecteur.

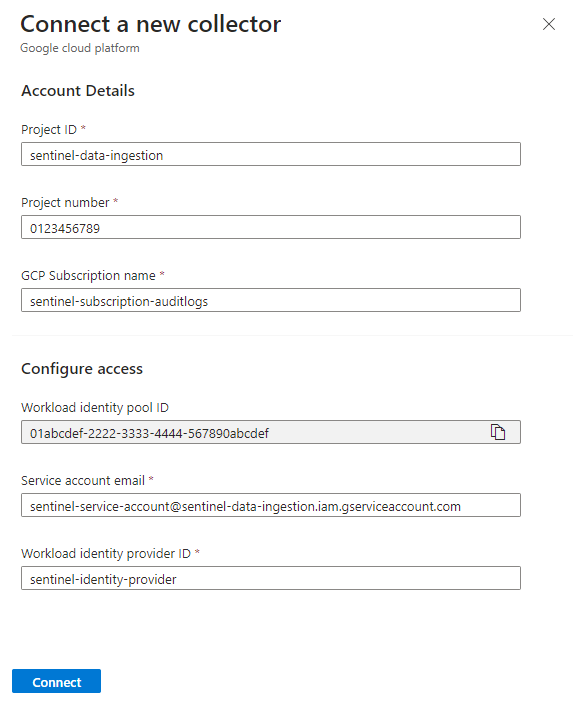

Dans le panneau Connecter un nouveau collecteur, saisissez les paramètres de ressource que vous avez créés lors de la création des ressources GCP.

Assurez-vous que les valeurs de tous les champs correspondent à leurs équivalents dans votre projet GCP (les valeurs de la capture d’écran sont des exemples, et non des valeurs littérales), puis sélectionnez Connecter.

Vérifier que les données GCP se situent dans l’environnement Microsoft Sentinel

Pour vous assurer que les journaux GCP ont été ingérés dans Microsoft Sentinel, exécutez la requête suivante 30 minutes après avoir configuré le connecteur.

GCPAuditLogs | take 10Activez la fonctionnalité d’intégrité pour les connecteurs de données.

Étapes suivantes

Dans cet article, vous avez appris à ingérer des données GCP dans Microsoft Sentinel à l’aide de connecteurs GCP Pub/Sub. Pour en savoir plus sur Microsoft Sentinel, consultez les articles suivants :

- Découvrez comment avoir une visibilité sur vos données et les menaces potentielles.

- Prise en main de la détection des menaces avec Microsoft Sentinel.

- Utilisez des classeurs pour superviser vos données.