Appliquer l’authentification multifacteur Microsoft Entra pour Azure Virtual Desktop à l’aide de l’accès conditionnel

Important

Si vous visitez cette page à partir de la documentation Azure Virtual Desktop (classique), veillez à revenir à la documentation Azure Virtual Desktop (classique) une fois que vous avez terminé.

Les utilisateurs peuvent se connecter à Azure Virtual Desktop à partir de n’importe où à l’aide de différents appareils et clients. Toutefois, vous devez prendre certaines mesures pour votre environnement, vous et vos utilisateurs. L’utilisation de l’authentification multifacteur (MFA) Microsoft Entra avec Azure Virtual Desktop demande aux utilisateurs une autre forme d’identification pendant le processus de connexion, en plus de leur nom d’utilisateur et de leur mot de passe. Vous pouvez appliquer l’authentification multifacteur (MFA) pour Azure Virtual Desktop à l’aide de l’accès conditionnel, et vous pouvez également configurer s’il s’applique au client web, à des applications mobiles, à des clients de bureau ou à tous les clients.

Lorsqu’un utilisateur se connecte à une session distante, il doit s’authentifier auprès du service Azure Virtual Desktop et de l’hôte de session. Si l’authentification multifacteur est activée, elle est utilisée lors de la connexion au service Azure Virtual Desktop et l’utilisateur est invité à entrer son compte d’utilisateur et une deuxième forme d’authentification, de la même façon que pour accéder à d’autres services. Lorsqu’un utilisateur démarre une session à distance, un nom d’utilisateur et un mot de passe sont requis pour l’hôte de session, mais ceci est transparent pour l’utilisateur si l’authentification unique (SSO) est activée. Pour plus d’informations, consultez Méthodes d’authentification.

La fréquence à laquelle un utilisateur est invité à se réauthentifier dépend des paramètres de configuration de la durée de vie des sessions Microsoft Entra. Par exemple, si un appareil client Windows est inscrit auprès de Microsoft Entra ID, il reçoit un jeton d’actualisation principal (PRT) à utiliser pour l’authentification unique (SSO) sur les applications. Une fois émis, un PRT est valide pendant 14 jours et il est renouvelé en continu tant que l’utilisateur utilise activement l’appareil.

Bien que la mémorisation des informations d’identification soit pratique, elle peut également rendre moins sécurisés les déploiements dans des scénarios d’entreprise utilisant des appareils personnels. Pour protéger vos utilisateurs, vous pouvez faire en sorte que le client demande plus fréquemment des informations d’identification dans le cadre de l’authentification multifacteur Microsoft Entra. Vous pouvez utiliser l’accès conditionnel pour configurer ce comportement.

Découvrez comment appliquer MFA pour Azure Virtual Desktop et éventuellement configurer la fréquence de connexion dans les sections suivantes.

Prérequis

Voici ce dont vous avez besoin pour commencer :

- Affectez aux utilisateurs une licence qui inclut Microsoft Entra ID P1 ou P2.

- Un groupe Microsoft Entra avec vos utilisateurs Azure Virtual Desktop affectés en tant que membres du groupe.

- Activer l’authentification multifacteur Microsoft Entra.

Créer une stratégie d’accès conditionnel

Voici comment créer une stratégie d’accès conditionnel qui exige l’authentification multifacteur lors de la connexion à Azure Virtual Desktop :

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’administrateur d’accès conditionnel.

Accédez à Protection>Accès conditionnel>Stratégies.

Sélectionnez Nouvelle stratégie.

Donnez un nom à votre stratégie. Nous recommandons aux organisations de créer une norme explicite pour les noms de leurs stratégies.

Sous Affectations>utilisateurs, sélectionnez 0 utilisateurs et groupes sélectionnés.

Sous l’onglet Inclure, sélectionnez Sélectionner des utilisateurs et des groupes, sélectionnez Utilisateurs et groupes, puis sous Sélectionner, sélectionnez 0 utilisateurs et groupes sélectionnés.

Dans le nouveau volet qui s’ouvre, recherchez et choisissez le groupe qui contient vos utilisateurs Azure Virtual Desktop en tant que membres du groupe, puis sélectionnez Sélectionner.

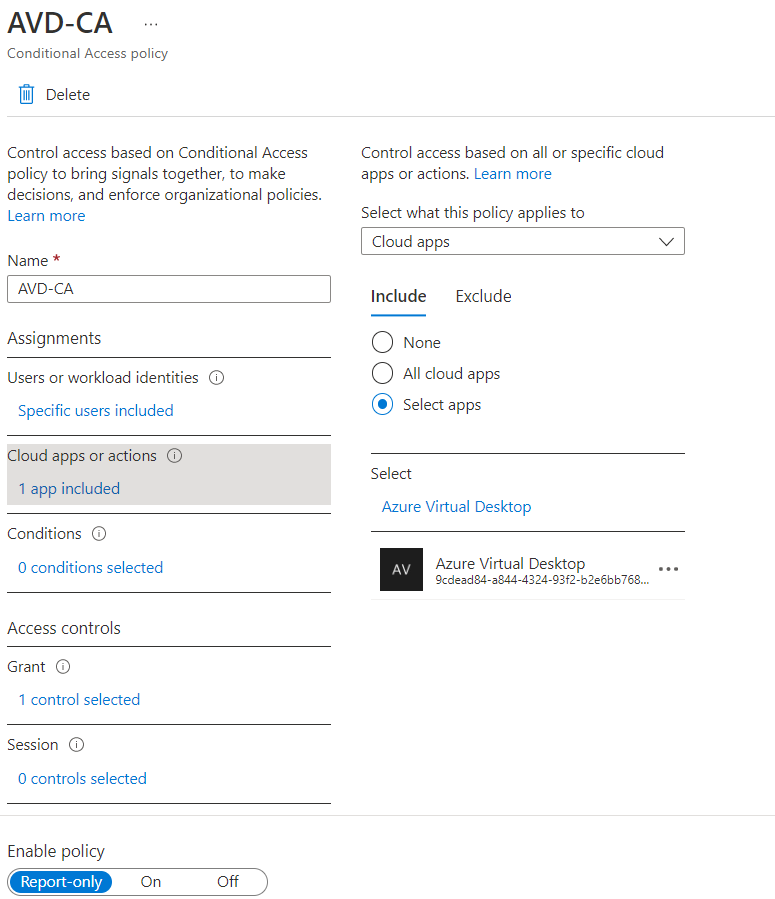

Sous Affectations>Ressource cible, sélectionnez Aucune ressource cible sélectionnée.

Sous l’onglet Inclure, sélectionnez Sélectionner des applications, puis sous Sélectionner, sélectionnez Aucun.

Dans le nouveau volet qui s’ouvre, recherchez et sélectionnez les applications nécessaires en fonction des ressources que vous essayez de protéger. Sélectionnez l’onglet approprié pour votre scénario. Lorsque vous recherchez un nom d’application sur Azure, utilisez des termes de recherche commençant par le nom de l’application dans l’ordre, plutôt que des mots clés que le nom de l’application contient en désordre. Par exemple, quand vous voulez utiliser Azure Virtual Desktop, vous devez entrer « Azure Virtual », dans cet ordre. Si vous entrez simplement « virtual », la recherche ne retourne pas l’application souhaitée.

Pour Azure Virtual Desktop (basé sur Azure Resource Manager), vous pouvez configurer l’authentification multifacteur sur ces différentes applications :

Azure Virtual Desktop (ID d’application 9cdead84-a844-4324-93f2-b2e6bb768d07), qui s’applique lorsque l’utilisateur s’abonne à Azure Virtual Desktop, s’authentifie auprès de la passerelle Azure Virtual Desktop pendant une connexion et lorsque les informations de diagnostic sont envoyées au service à partir de l’appareil local de l’utilisateur.

Conseil

Le nom de l’application était précédemment Windows Virtual Desktop. Si vous avez inscrit le fournisseur de ressources Microsoft.DesktopVirtualization avant la modification du nom complet, l’application est nommée Windows Virtual Desktop avec le même ID de l’application qu’Azure Virtual Desktop

- Bureau à distance Microsoft (ID d’application a4a365df-50f1-4397-bc59-1a1564b8bb9c) et Connexion au cloud Windows (ID d’application 270efc09-cd0d-444b-a71f-39af4910ec45). Elles s’appliquent lorsque l’utilisateur s’authentifie auprès de l’hôte de session lorsque l’authentification unique est activée. Il est conseillé de faire correspondre les stratégies d’accès conditionnel entre ces applications et l’application Azure Virtual Desktop, à l’exception de la fréquence de connexion.

Important

Les clients utilisés pour accéder à Azure Virtual Desktop utilisent actuellement l’application Bureau à distance Microsoft Entra ID pour s’authentifier auprès de l’hôte de la session. Une modification à venir effectuera la transition de l’authentification vers l’application Windows Cloud Login Entra ID. Pour garantir une transition fluide, vous devez ajouter les deux applications Entra ID à vos stratégies d’autorité de certification.

Important

Ne sélectionnez pas l’application nommée Azure Virtual Desktop - Fournisseur Azure Resource Manager (ID de l'application 50e95039-b200-4007-bc97-8d5790743a63). Cette application, qui ne sert qu’à récupérer le flux utilisateur, ne doit pas comporter d’authentification multifacteur.

Une fois que vous avez sélectionné vos applications, Cliquez sur Sélectionner.

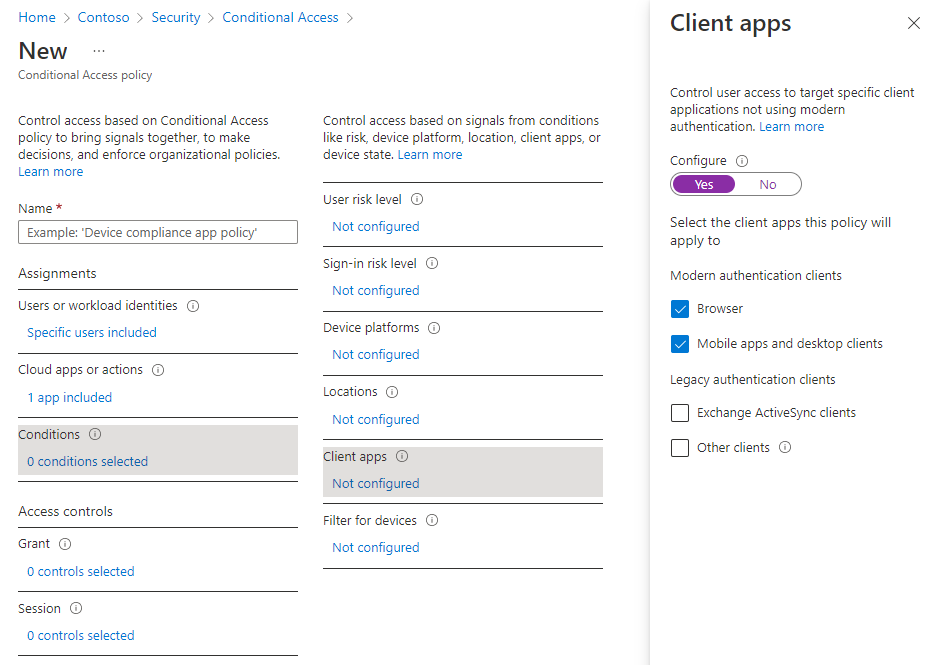

Sous Affectations>Conditions, sélectionnez 0 conditions sélectionnées.

Sous Applications clientes, sélectionnez Non configuré.

Dans le nouveau volet qui s’ouvre, pour Configurer, sélectionnez Oui.

Sélectionnez les applications clientes auxquelles cette politique s'applique :

- Sélectionnez Navigateur si vous souhaitez que la stratégie s’applique au client web.

- Sélectionnez Applications mobiles et clients de bureau si vous souhaitez appliquer la stratégie à d’autres clients.

- Activez les deux cases à cocher si vous souhaitez appliquer la stratégie à tous les clients.

- Désélectionnez les valeurs des clients d’authentification hérités.

Une fois que vous avez sélectionné les applications clientes auxquelles cette stratégie s’applique, sélectionnez Terminé.

Sous Contrôles d’accès>Octroi, sélectionnez 0 contrôle sélectionné.

Dans le nouveau volet qui s’ouvre, sélectionnez Accorder l’accès.

Vérifiez Exiger l’authentification multifacteur, puis cliquez sur Sélectionner.

Au bas de la page, définissez Activer la stratégie sur Activé et sélectionnez Créer.

Notes

Lorsque vous utilisez le client web pour vous connecter à Azure Virtual Desktop par le biais de votre navigateur, le journal répertorie l’ID d’application cliente en tant que a85cf173-4192-42F8-81fa-777a763e6e2c (client Azure Virtual Desktop). Cela est dû au fait que l’application cliente est liée en interne à l’ID d’application serveur où la stratégie d’accès conditionnel a été définie.

Conseil

Certains utilisateurs peuvent voir une invite intitulée Rester connecté à toutes vos applications si l’appareil Windows qu’ils utilisent n’est pas déjà inscrit auprès de Microsoft Entra ID. S’ils désélectionnent Autoriser mon organisation à gérer mon appareil et à sélectionner Non, connectez-vous à cette application uniquement, ils peuvent être invités à l’authentification plus fréquemment.

Configurer la fréquence de connexion

Les stratégies de fréquence de connexion vous permettent de configurer la fréquence à laquelle les utilisateurs sont tenus de se connecter lors de l’accès aux ressources Microsoft Entra. Cela peut aider à sécuriser votre environnement et est particulièrement important pour les appareils personnels, où le système d’exploitation local peut ne pas nécessiter d’authentification multifacteur ou ne pas verrouiller automatiquement après l’inactivité. Les utilisateurs sont invités à s’authentifier uniquement lorsqu’un nouveau jeton d’accès est demandé auprès de Microsoft Entra ID lors de l’accès à une ressource.

Les stratégies de fréquence de connexion entraînent un comportement différent en fonction de l’application Microsoft Entra sélectionnée :

| Nom de l’application | ID d’application | Comportement |

|---|---|---|

| Azure Virtual Desktop | 9cdead84-a844-4324-93f2-b2e6bb768d07 | Cela applique la réauthentification lorsqu’un utilisateur s’inscrit à Azure Virtual Desktop, actualise manuellement sa liste de ressources et s’authentifie auprès de la passerelle Azure Virtual Desktop pendant une connexion. Une fois la période de réauthentification terminée, l’actualisation du flux d’arrière-plan et le chargement des diagnostics échouent silencieusement jusqu’à ce qu’un utilisateur termine sa prochaine connexion interactive à Microsoft Entra. |

| Bureau à distance Microsoft Connexion au cloud Windows |

a4a365df-50f1-4397-bc59-1a1564b8bb9c 270efc09-cd0d-444b-a71f-39af4910ec45 |

Applique la réauthentification lorsqu’un utilisateur se connecte à un hôte de session lorsque l’authentification unique est activée. Les deux applications doivent être configurées ensemble, car les clients Azure Virtual Desktop passeront bientôt de l’application Bureau à distance Microsoft à l’application Windows Cloud Login pour s’authentifier auprès de l’hôte de session. |

Pour configurer la période après laquelle un utilisateur est invité à se reconnecter :

- Ouvrez la stratégie que vous avez créée précédemment.

- Sous Contrôles d’accès>Session, sélectionnez 0 contrôles sélectionnés.

- Dans le volet Session, sélectionnez Fréquence de connexion.

- Sélectionnez Réauthentification périodique ou à chaque fois.

- Si vous sélectionnez Réauthentification périodique, définissez la valeur de la période après laquelle un utilisateur est invité à se reconnecter lors de l’exécution d’une action nécessitant un nouveau jeton d’accès, puis sélectionnez Sélectionner. Par exemple, si vous définissez la valeur sur 1 et l’unité sur Heures, vous aurez besoin de l’authentification multifacteur si une connexion est lancée plus d’une heure après la dernière authentification d’utilisateur.

- L’option À chaque fois est actuellement disponible en préversion et est uniquement prise en charge lorsqu’elle est appliquée aux applications Microsoft Remote Desktop et Windows Cloud Login lorsque l’authentification unique est activée pour votre pool d’hôtes. Si vous sélectionnez Chaque fois, les utilisateurs sont invités à se réauthentifier lors du lancement d’une nouvelle connexion après une période de 5 à 10 minutes depuis leur dernière authentification.

- En bas de la page, sélectionnez Enregistrer.

Remarque

- La réauthentification se produit uniquement lorsqu’un utilisateur doit s’authentifier auprès d’une ressource et qu’un nouveau jeton d’accès est nécessaire. Une fois qu’une connexion est établie, les utilisateurs ne sont pas invités même si la connexion dure plus longtemps que la fréquence de connexion que vous avez configurée.

- Les utilisateurs doivent se réauthentifier s’il existe une interruption réseau qui force la session à être rétablie après la fréquence de connexion que vous avez configurée. Cela peut entraîner des demandes d’authentification plus fréquentes sur des réseaux instables.

Machines virtuelles hôtes de la session jointes à Microsoft Entra

Pour que les connexions aboutissent, vous devez désactiver la méthode de connexion par authentification multifacteur héritée par l’utilisateur. Si vous ne souhaitez pas limiter la connexion à des méthodes d’authentification forte comme Windows Hello Entreprise, vous devez exclure l’application de connexion de machine virtuelle Azure Windows de votre stratégie d’accès conditionnel.