Azure Disk Encryption pour les machines virtuelles Linux

Attention

Cet article fait référence à CentOS, une distribution Linux ayant atteint l’état EOL (fin du service). Faites le point sur votre utilisation et organisez-vous en conséquence. Pour plus d’informations, consultez les conseils d’aide relatifs à la fin de vie de CentOS.

S’applique à : ✔️ Machines virtuelles Linux ✔️ Groupes identiques flexibles

Azure Disk Encryption vous aide à protéger et à préserver vos données de façon à répondre aux engagements de votre entreprise en matière de sécurité et de conformité. Il utilise la fonctionnalité DM-Crypt de Linux afin de fournir un chiffrement de volume pour le système d’exploitation et les disques de données des machines virtuelles Azure. Il s’intègre à Azure Key Vault pour vous aider à contrôler et à gérer les clés de chiffrement de disque et les secrets.

Azure Disk Encryption est résilient aux zones, de la même manière que les machines virtuelles. Pour plus d’informations, consultez Services Azure prenant en charge les zones de disponibilité.

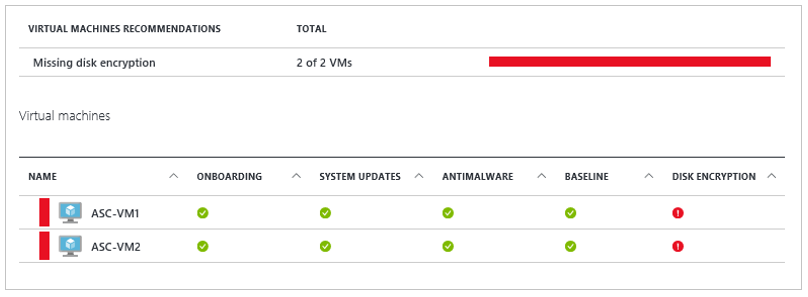

Si vous utilisez Microsoft Defender pour le cloud, vous recevez une alerte dès lors que certaines de vos machines virtuelles ne sont pas chiffrées. Les alertes indiquent un niveau de gravité élevé et recommandent de chiffrer ces machines virtuelles.

Avertissement

- Si vous avez déjà utilisé Azure Disk Encryption avec Microsoft Entra ID pour chiffrer une machine virtuelle, vous devez continuer à utiliser cette option pour chiffrer votre machine virtuelle. Si vous souhaitez en savoir plus, veuillez consulter la rubrique Azure Disk Encryption avec Microsoft Entra ID (version précédente).

- Certaines recommandations peuvent entraîner une augmentation de l’utilisation des données, des réseaux ou des ressources de calcul débouchant sur des coûts de licence ou d’abonnement supplémentaires. Vous devez disposer d’un abonnement Azure actif valide pour créer des ressources dans Azure dans les régions prises en charge.

Vous pouvez découvrir les notions de base d’Azure Disk Encryption pour Linux en quelques minutes avec les guides de démarrage rapide Créer et chiffrer une machine virtuelle Linux avec Azure CLI et Créer et chiffrer une machine virtuelle Linux avec Azure PowerShell.

Machines virtuelles et systèmes d’exploitation pris en charge

Machines virtuelles prises en charge

Les machines virtuelles Linux sont disponibles dans une gamme de tailles. Azure Disk Encryption est pris en charge sur les machines virtuelles de 1re génération et de 2e génération. Azure Disk Encryption est également disponible pour les machines virtuelles avec stockage premium.

Voir Tailles de machine virtuelle Azure sans disque temporaire local.

Azure Disk Encryption n’est pas disponible non plus sur les machines virtuelles de base, de série A, ni sur les machines virtuelles qui ne disposent pas de la configuration mémoire requise ci-dessous :

Besoins en mémoire

| Machine virtuelle | Mémoire minimale requise |

|---|---|

| Machines virtuelles Linux lors du chiffrement des volumes de données uniquement | 2 Go |

| Machines virtuelles Linux lors du chiffrement des volumes de système d’exploitation et de données, et où l’utilisation du système de fichiers racine (/) est de 4 Go ou moins | 8 Go |

| Machines virtuelles Linux lors du chiffrement des volumes de système d’exploitation et de données, et où l’utilisation du système de fichiers racine (/) est supérieure à 4 Go | L’utilisation du système de fichiers racine * 2. Par exemple, une utilisation du système de fichiers racine de 16 Go nécessite au moins 32 Go de RAM |

Une fois que le processus de chiffrement du disque de système d’exploitation est terminé sur les machines virtuelles Linux, il est possible de configurer la machine virtuelle pour qu’elle s’exécute avec moins de mémoire.

Pour plus d’exceptions, consultez Azure Disk Encryption : Restrictions.

Systèmes d’exploitation pris en charge

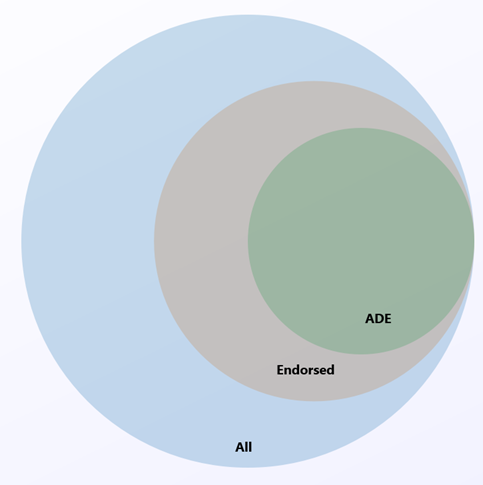

Azure Disk Encryption est pris en charge sur un sous-ensemble de distributions Linux approuvées par Azure, qui est lui-même un sous-ensemble de toutes les distributions de serveur Linux possibles.

Les distributions de serveur Linux qui ne sont pas approuvées par Azure ne prennent pas en charge Azure Disk Encryption. Parmi celles qui sont approuvées, seules les distributions et versions suivantes prennent en charge Azure Disk Encryption :

| Serveur de publication | Offer | SKU | URN | Type de volume pris en charge pour le chiffrement |

|---|---|---|---|---|

| Canonical | Ubuntu | 24.04-LTS | Canonical:ubuntu-24_04-lts-daily:server-gen1:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 24.04-LTS Gen 2 | Canonical:ubuntu-24_04-lts:server:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 22.04-LTS | Canonical:0001-com-ubuntu-server-jammy:22_04-lts:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 22.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-jammy:22_04-lts-gen2:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 20.04-LTS | Canonical:0001-com-ubuntu-server-focal:20_04-lts:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 20.04-DAILY-LTS | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 20.04-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal:20_04-lts-gen2:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 20.04-DAILY-LTS Gen2 | Canonical:0001-com-ubuntu-server-focal-daily:20_04-daily-lts-gen2:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu | 18.04-LTS | Canonical:UbuntuServer:18.04-LTS:latest | Disque de système d’exploitation et de données |

| Canonical | Ubuntu 18.04 | 18.04-DAILY-LTS | Canonical:UbuntuServer:18.04-DAILY-LTS:latest | Disque de système d’exploitation et de données |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2:latest* | Disque de système d’exploitation et de données |

| MicrosoftCBLMariner | cbl-mariner | cbl-mariner-2-gen2 | MicrosoftCBLMariner:cbl-mariner:cbl-mariner-2-gen2:latest* | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 8-LVM | 8-LVM | OpenLogic:CentOS-LVM:8-LVM:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 8.4 | 8_4 | OpenLogic:CentOS:8_4:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 8.3 | 8_3 | OpenLogic:CentOS:8_3:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 8.2 | 8_2 | OpenLogic:CentOS:8_2:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 7-LVM | 7-LVM | OpenLogic:CentOS-LVM:7-LVM:7.9.2021020400 | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 7.9 | 7_9 | OpenLogic:CentOS:7_9:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 7.8 | 7_8 | OpenLogic:CentOS:7_8:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 7.7 | 7,7 | OpenLogic:CentOS:7.7:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 7.6 | 7.6 | OpenLogic:CentOS:7.6:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 7.5 | 7.5 | OpenLogic:CentOS:7.5:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 7.4 | 7.4 | OpenLogic:CentOS:7.4:latest | Disque de système d’exploitation et de données |

| OpenLogic | CentOS 6.8 | 6.8 | OpenLogic:CentOS:6.8:latest | Disque de données uniquement |

| Oracle | Oracle Linux 8.6 | 8.6 | Oracle:Oracle-Linux:ol86-lvm:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Oracle | Oracle Linux 8.6 Gen 2 | 8.6 | Oracle:Oracle-Linux:ol86-lvm-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Oracle | Oracle Linux 8.5 | 8.5 | Oracle:Oracle-Linux:ol85-lvm:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Oracle | Oracle Linux 8.5 Gen 2 | 8.5 | Oracle:Oracle-Linux:ol85-lvm-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.4 | 9,4 | RedHat:RHEL:9_4:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.4 Gen 2 | 9,4 | RedHat:RHEL:94_gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.3 | 9.3 | RedHat:RHEL:9_3:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.3 Gen 2 | 9.3 | RedHat:RHEL:93-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.2 | 9.2 | RedHat:RHEL:9_2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.2 Gen 2 | 9.2 | RedHat:RHEL:92-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.0 | 9.0 | RedHat:RHEL:9_0:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9.0 Gen 2 | 9.0 | RedHat:RHEL:90-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9-lvm | 9-lvm | RedHat:RHEL:9-lvm:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 9-lvm Gen 2 | 9-lvm-gen2 | RedHat:RHEL:9-lvm-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.9 | 8,9 | RedHat:RHEL:8_9:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.9 Gen 2 | 8,9 | RedHat:RHEL:89-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.8 | 8.8 | RedHat:RHEL:8_8:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.8 Gen 2 | 8.8 | RedHat:RHEL:88-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.7 | 8,7 | RedHat:RHEL:8_7:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.7 Gen 2 | 8,7 | RedHat:RHEL:87-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.6 | 8.6 | RedHat:RHEL:8_6:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.6 Gen 2 | 8.6 | RedHat:RHEL:86-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.5 | 8.5 | RedHat:RHEL:8_5:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.5 Gen 2 | 8.5 | RedHat:RHEL:85-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.4 | 8,4 | RedHat:RHEL:8.4:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.3 | 8.3 | RedHat:RHEL:8.3:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8-LVM | 8-LVM | RedHat:RHEL:8-LVM:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8-LVM Gen 2 | 8-lvm-gen2 | RedHat:RHEL:8-lvm-gen2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.2 | 8,2 | RedHat:RHEL:8.2:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 8.1 | 8.1 | RedHat:RHEL:8.1:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 7-LVM | 7-LVM | RedHat:RHEL:7-LVM:7.9.2020111202 | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 7.9 | 7_9 | RedHat:RHEL:7_9:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 7.8 | 7.8 | RedHat:RHEL:7.8:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 7.7 | 7,7 | RedHat:RHEL:7.7:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 7.6 | 7.6 | RedHat:RHEL:7.6:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 7.5 | 7.5 | RedHat:RHEL:7.5:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 7.4 | 7.4 | RedHat:RHEL:7.4:latest | Disque de système d’exploitation et de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 6.8 | 6.8 | RedHat:RHEL:6.8:latest | Disque de données (voir la remarque ci-dessous) |

| Red Hat | RHEL 6.7 | 6.7 | RedHat:RHEL:6.7:latest | Disque de données (voir la remarque ci-dessous) |

| SUSE | openSUSE 42.3 | 42.3 | SUSE:openSUSE-Leap:42.3:latest | Disque de données uniquement |

| SUSE | SLES 12-SP4 | 12-SP4 | SUSE:SLES:12-SP4:latest | Disque de données uniquement |

| SUSE | SLES HPC 12-SP3 | 12-SP3 | SUSE:SLES-HPC:12-SP3:latest | Disque de données uniquement |

* Pour les versions d’image à partir de mai 2023.

Notes

RHEL :

- La nouvelle implémentation d’Azure Disk Encryption est prise en charge pour les disques de système d’exploitation et de données RHEL pour les images avec Paiement à l’utilisation de RHEL7.

- ADE est également pris en charge pour les images Gold Bring-Your-Own-Subscription de RHEL, mais uniquement après que l’abonnement ait été inscrit. Pour plus d’informations, consultez Images Gold BYOS (Apportez votre propre abonnement) de Red Hat Enterprise Linux dans Azure

Pour toutes les distributions :

- La prise en charge ADE pour un type d’offre spécifique ne dépasse pas la date de fin de vie fournie par l’éditeur.

- La solution ADE héritée (utilisant des informations d’identification Microsoft Entra) n’est pas recommandée pour les nouvelles machines virtuelles et n’est pas compatible avec les versions RHEL ultérieures à RHEL 7.8 ou Python 3 par défaut.

Configuration requise supplémentaire pour les machines virtuelles

Azure Disk Encryption nécessite la présence des modules dm-crypt et vfat sur le système. La suppression ou la désactivation de vfat de l’image par défaut empêchera le système de lire le volume de clés et d’obtenir la clé nécessaire pour déverrouiller les disques lors des redémarrages suivants. Les étapes de renforcement du système qui suppriment le module vfat du système ou qui appliquent une extension des points de montage/dossiers du système d’exploitation sur les lecteurs de données ne sont pas compatibles avec Azure Disk Encryption.

Avant d’activer le chiffrement, vous devez lister correctement les disques de données à chiffrer dans /etc/fstab. Utilisez l’option « nofail » lors de la création d’entrées et choisissez un nom d’appareil de bloc persistant (car les noms d’appareil au format « /dev/sdX » ne peuvent pas être associés au même disque entre les redémarrages, en particulier après le chiffrement. Pour plus d’informations sur ce comportement, consultez : Résoudre les problèmes liés aux changements de noms d’appareil des machines virtuelles Linux).

Vérifiez que les paramètres /etc/fstab sont correctement configurés pour le montage. Pour configurer ces paramètres, exécutez la commande mount -a, ou redémarrez la machine virtuelle et déclenchez le remontage de cette façon. Une fois cette opération effectuée, consultez la sortie de la commande lsblk pour vérifier que le lecteur est toujours monté.

- Si le fichier /etc/fstab ne monte pas correctement le lecteur avant l’activation du chiffrement, Azure Disk Encryption ne pourra pas procéder au montage du lecteur.

- Le processus Azure Disk Encryption déplace les informations du fichier /etc/fstab vers son propre fichier de configuration dans le cadre de l’opération de chiffrement. Par conséquent, ne soyez pas surpris que l’entrée ne figure plus dans le fichier /etc/fstab après le chiffrement du lecteur de données.

- Avant de démarrer le chiffrement, veillez à arrêter tous les services et processus pouvant écrire sur des disques de données montés, et à les désactiver de sorte qu’ils ne redémarrent pas automatiquement après un redémarrage. Ils peuvent maintenir des fichiers ouverts sur ces partitions, empêchant ainsi la procédure de chiffrement de les remonter, d’où une défaillance du chiffrement.

- Après le redémarrage, le montage des disques nouvellement chiffrés par le processus Azure Disk Encryption nécessite un certain temps. Les disques ne sont donc pas disponibles juste après un redémarrage. Le processus a besoin de temps pour démarrer, déverrouiller, puis monter les lecteurs chiffrés avant que ces derniers ne deviennent accessibles à d’autres processus. Ce processus peut prendre plusieurs minutes après le redémarrage en fonction des caractéristiques du système.

Voici un exemple des commandes utilisées pour monter les disques de données et créer les entrées /etc/fstab nécessaires :

sudo UUID0="$(blkid -s UUID -o value /dev/sda1)"

sudo UUID1="$(blkid -s UUID -o value /dev/sda2)"

sudo mkdir /data0

sudo mkdir /data1

sudo echo "UUID=$UUID0 /data0 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo echo "UUID=$UUID1 /data1 ext4 defaults,nofail 0 0" >>/etc/fstab

sudo mount -a

Configuration requise du réseau

Pour l’activation de la fonctionnalité Azure Disk Encryption, les machines virtuelles Linux doivent répondre aux exigences de configuration de point de terminaison de réseau suivantes :

- La machine virtuelle Linux doit être capable de se connecter au point de terminaison de stockage Azure qui héberge le référentiel d’extensions Azure et à un compte de stockage Azure qui héberge les fichiers de disque dur virtuel.

- Si votre stratégie de sécurité limite l’accès à Internet à partir des machines virtuelles Azure, vous pouvez résoudre l’URI ci-dessus et configurer une règle spécifique pour autoriser les connexions sortantes vers les adresses IP. Pour plus d’informations, consultez l’article Azure Key Vault derrière un pare-feu.

Exigences liées au stockage des clés de chiffrement

Azure Disk Encryption exige Azure Key Vault pour contrôler et gérer les clés et les secrets de chiffrement de disque. Votre coffre de clés et vos machines virtuelles doivent se trouver dans la même région et le même abonnement Azure.

Pour plus d’informations, consultez Création et configuration d’un coffre de clés pour Azure Disk Encryption.

Terminologie

Le tableau suivant définit certains termes courants utilisés dans la documentation d’Azure Disk Encryption :

| Terminologie | Définition |

|---|---|

| Azure Key Vault | Key Vault est un service de gestion de clés de chiffrement basé sur des modules de sécurité matériels validés FIPS (Federal Information Processing Standard). Ces normes permettent de protéger vos clés de chiffrement et vos secrets sensibles. Pour plus d’informations, consultez la documentation Azure Key Vault et Création et configuration d’un coffre de clés pour Azure Disk Encryption. |

| Azure CLI | Azure CLI est optimisé pour gérer et administrer des ressources Azure en ligne de commande. |

| DM-Crypt | DM-Crypt est le sous-système de chiffrement de disque transparent Linux utilisé pour activer le chiffrement de disque sur les machines virtuelles Linux. |

| Clé de chiffrement principale (KEK) | Clé asymétrique (RSA 2048) que vous pouvez utiliser pour protéger ou encapsuler le secret. Vous pouvez fournir une clé protégée par un module de sécurité matériel ou une clé protégée par logiciel. Pour plus d’informations, consultez la documentation Azure Key Vault et Création et configuration d’un coffre de clés pour Azure Disk Encryption. |

| Applets de commande PowerShell | Pour plus d’informations, voir Cmdlets Azure PowerShell. |

Étapes suivantes

- Démarrage rapide : Créer et chiffrer une machine virtuelle Linux avec Azure CLI

- Démarrage rapide : Créer et chiffrer une machine virtuelle Linux avec Azure PowerShell

- Scénarios Azure Disk Encryption sur les machines virtuelles Linux

- Script d’interface CLI des prérequis Azure Disk Encryption

- Script PowerShell des prérequis Azure Disk Encryption

- Création et configuration d’un coffre de clés pour Azure Disk Encryption