Application de règles d’administrateur de la sécurité sur les réseaux virtuels dans Azure Virtual Network Manager

Dans cet article, vous découvrez comment les règles d’administration de sécurité permettent d’appliquer de manière flexible et scalable des stratégies de sécurité sur des outils comme les groupes de sécurité réseau. Vous découvrez d’abord les différents modèles d’application dans les réseaux virtuels. Ensuite, vous découvrez les principales étapes à suivre pour appliquer la sécurité avec des règles d’administrateur de la sécurité.

Application du réseau virtuel

Avec les groupes de sécurité réseau (NSG) seuls, l’application généralisée dans des réseaux virtuels regroupant plusieurs applications, équipes ou même des organisations entières peut être difficile. Souvent, il existe un acte d’équilibrage entre les tentatives d’application centralisée au sein d’une organisation et la gestion d’un contrôle granulaire et flexible aux équipes.

Les règles d’administration de sécurité ont pour but d’éliminer complètement cette échelle mobile entre application et flexibilité en regroupant les avantages de chacun de ces modèles et en réduisant leurs inconvénients. Les équipes de gouvernance centrales établissent des garde-fous par le biais de règles d’administration de la sécurité, tout en laissant aux équipes individuelles la possibilité de définir la sécurité de manière flexible, selon les besoins, par le biais de règles de groupe de sécurité réseau. Les règles d’administration de sécurité ne remplacent pas les règles de groupe de sécurité réseau. En réalité, elles fonctionnent avec les règles NSG pour assurer l’application et la flexibilité dans votre organisation.

Modèles d’application

Examinons quelques modèles courants de gestion de la sécurité sans règles d’administration de sécurité, et leurs avantages et leurs inconvénients :

Modèle 1 – Gestion centralisée de l’équipe de gouvernance avec des groupes de sécurité réseau

Dans ce modèle, une équipe de gouvernance centrale au sein d’une organisation gère tous les groupes de sécurité réseau.

| Avantages | Inconvénients |

|---|---|

| L’équipe de gouvernance centrale peut appliquer des règles de sécurité importantes. | La surcharge opérationnelle est lourde, car les administrateurs doivent gérer chaque NSG et, plus le nombre de NSG augmente, plus la charge augmente. |

Modèle 2 – Gestion individuelle d’équipe avec des groupes de sécurité réseau

Dans ce modèle, les équipes individuelles au sein d’une organisation sans équipe de gouvernance centralisée gèrent leurs propres groupes de sécurité réseau.

| Avantages | Inconvénients |

|---|---|

| L’équipe individuelle a un contrôle flexible pour adapter les règles de sécurité en fonction de leurs exigences de service. | L’équipe de gouvernance centrale ne peut pas appliquer de règles de sécurité critiques, comme le blocage des ports à risque. Une équipe individuelle peut également mal configurer ou oublier d’attacher des NSG, ce qui entraîne des risques de vulnérabilité. |

Modèle 3 - Les NSG sont créés dans Azure Policy et gérés par des équipes individuelles.

Dans ce modèle, les équipes individuelles gèrent toujours leurs groupes de sécurité réseau. La différence est que les NSG sont créés dans Azure Policy pour définir des règles standard. La modification de ces règles déclencherait des notifications d’audit.

| Avantages | Inconvénients |

|---|---|

| L’équipe individuelle a un contrôle flexible pour adapter les règles de sécurité. L’équipe de gouvernance centrale peut créer des règles de sécurité standard et recevoir des notifications si elles sont modifiées. |

L’équipe de gouvernance centrale ne peut toujours pas appliquer les règles de sécurité standard, car les propriétaires de NSG dans les équipes peuvent toujours les modifier. Les notifications sont également trop lourdes à gérer. |

Application et exceptions du trafic réseau avec des règles d’administration de sécurité

Appliquons les concepts décrits jusqu’à présent dans un exemple de scénario. Un administrateur de réseau d’entreprise veut appliquer une règle de sécurité pour bloquer le trafic SSH entrant dans l’ensemble de l’entreprise. L’application de ce type de règle de sécurité était difficile sans règle d’administrateur de la sécurité. Si l’administrateur gère tous les NSG, la surcharge de gestion est lourde et l’administrateur ne peut pas répondre rapidement aux besoins des équipes produit pour modifier les règles NSG. En revanche, si les équipes produit gèrent leurs propres NSG sans règles d’administration de sécurité, l’administrateur ne peut pas appliquer de règles de sécurité critiques, ce qui donne lieu à des risques de sécurité potentiels. L’utilisation des règles d’administration de sécurité et des NSG peut résoudre ce dilemme.

Dans ce cas, l’administrateur peut créer une règle d’administration de sécurité pour bloquer le trafic SSH entrant pour tous les réseaux virtuels de l’entreprise. L’administrateur peut également créer une règle d’administration de sécurité pour autoriser le trafic SSH entrant pour des réseaux virtuels spécifiques qui ont besoin d’une exception. La règle d’administration de sécurité est appliquée à l’ensemble de l’entreprise, et l’administrateur peut toujours autoriser des exceptions pour des réseaux virtuels spécifiques. Cette opération est effectuée par le biais de l’utilisation de l’ordre de priorité pour chaque règle.

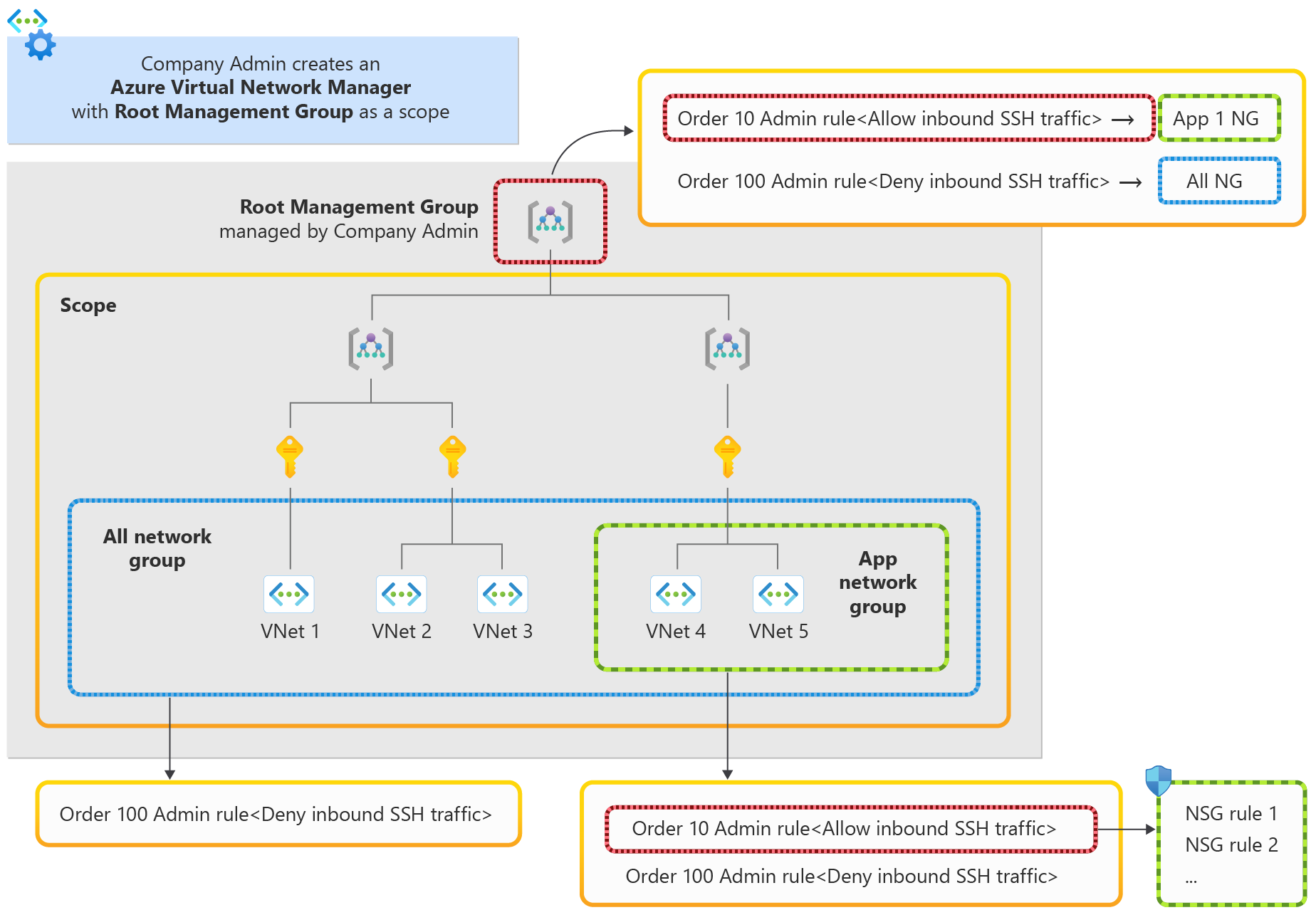

Le diagramme montre comment l’administrateur peut atteindre les objectifs suivants :

- Appliquez des règles d’administration de sécurité dans toute l’organisation.

- Autorisez les exceptions pour l’équipe d’application afin de gérer le trafic SSH.

Étape 1 : Créer une instance du gestionnaire de réseau

L’administrateur de l’entreprise peut créer un gestionnaire de réseau en définissant le groupe d’administration racine de l’entreprise comme étendue de cette instance de gestionnaire de réseau.

Étape 2 : créer des groupes réseau pour les réseaux virtuels

L’administrateur crée deux groupes réseau : le groupe réseau TOUS regroupe tous les réseaux virtuels de l’organisation et le groupe réseau Application regroupe les réseaux virtuels de l’application qui nécessitent une exception. Le groupe réseau TOUS dans le diagramme ci-dessus est composé du VNet 1 au VNet 5, et le groupe réseau Application contient le VNet 4 et le VNet 5. Les utilisateurs peuvent facilement définir les deux groupes réseau en utilisant l’appartenance dynamique.

Étape 3 : Créer une configuration d’administration de sécurité

Dans cette étape, deux règles d’administration de sécurité sont définies avec la configuration d’administration de sécurité suivante :

- Une règle d’administration de sécurité pour bloquer le trafic SSH entrant dans le groupe réseau TOUS avec une priorité inférieure de 100.

- Une règle d’administration de sécurité pour autoriser le trafic SSH entrant pour le groupe réseau Application avec une priorité plus élevée de 10.

Étape 4 : Déployer la configuration d’administration de sécurité

Après le déploiement de la configuration d’administration de sécurité, la règle de refus du trafic SSH entrant est appliquée sur tous les réseaux virtuels de l’entreprise par le biais de la règle d’administration de sécurité. Aucune équipe individuelle ne peut modifier cette règle de refus, seulement l’administrateur d’entreprise défini. Les réseaux virtuels de l’application ont à la fois une règle d’autorisation du trafic SSH entrant et une règle de refus du trafic SSH entrant (héritée de la règle du groupe réseau Tous). Avec un numéro de priorité plus petit sur la règle de trafic SSH entrante autorisée pour le groupe réseau d’applications, la règle est évaluée en premier. Quand le trafic SSH entrant arrive sur un VNet d’application, la règle d’administration de sécurité de priorité supérieure autorise le trafic. En supposant qu’il existe des groupes de sécurité réseau sur les sous-réseaux des réseaux virtuels d’application, ce trafic SSH entrant est ensuite évalué en fonction des groupes de sécurité réseau définis par l’équipe d’application. La méthodologie des règles d’administration de sécurité décrite ici permet à l’administrateur de l’entreprise d’appliquer efficacement les stratégies d’entreprise et de créer dans une organisation des garde-fous de sécurité flexibles qui fonctionnent avec des NSG.

Étapes suivantes

Découvrir comment bloquer les ports à haut risque avec des règles d’administration de sécurité

Consultez la FAQ sur Azure Virtual Network Manager