Didacticiel : Créer un réseau en étoile sécurisé

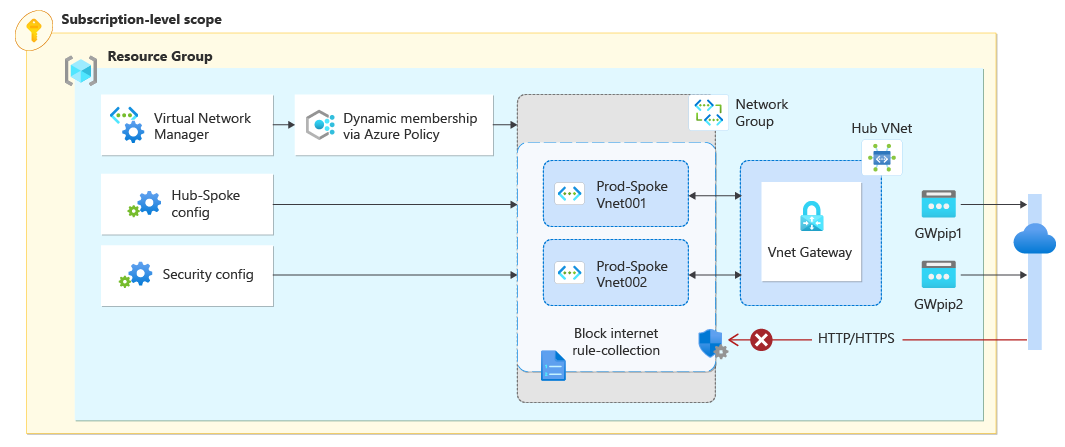

Dans le cadre de ce didacticiel, vous créez une topologie de réseau en étoile à l’aide de Azure Virtual Network Manager. Vous déployez ensuite une passerelle de réseau virtuel dans le réseau virtuel hub pour permettre aux ressources des réseaux virtuels formant les rayons de l’étoile de communiquer avec des réseaux distants à l’aide d’un VPN. Aussi, vous définissez une configuration de sécurité pour bloquer le trafic réseau sortant vers Internet sur les ports 80 et 443. Enfin, vous vérifiez que les configurations ont été appliquées correctement en examinant les paramètres de réseau virtuel et de machine virtuelle.

Dans ce tutoriel, vous allez apprendre à :

- Créer plusieurs réseaux virtuels.

- Déployer une passerelle de réseau virtuel.

- Créer une topologie de réseau en étoile.

- Créer une configuration de sécurité bloquant le trafic sur les ports 80 et 443.

- Vérifier que les configurations ont été appliquées.

Prérequis

- Compte Azure avec un abonnement actif. Créez un compte gratuitement.

- Avant de pouvoir suivre la procédure décrite dans ce didacticiel, vous devez créer une instance Azure Virtual Network Manager. L’instance doit inclure les fonctionnalités Connectivité et Administrateur de sécurité. Ce didacticiel a utilisé une instance Virtual Network Manager nommé vnm-learn-eastus-001.

Créer des réseaux virtuels

Cette procédure vous guide tout au long de la création de trois réseaux virtuels qui seront connectés à l’aide de la topologie de réseau hub-and-spoke.

Connectez-vous au portail Azure.

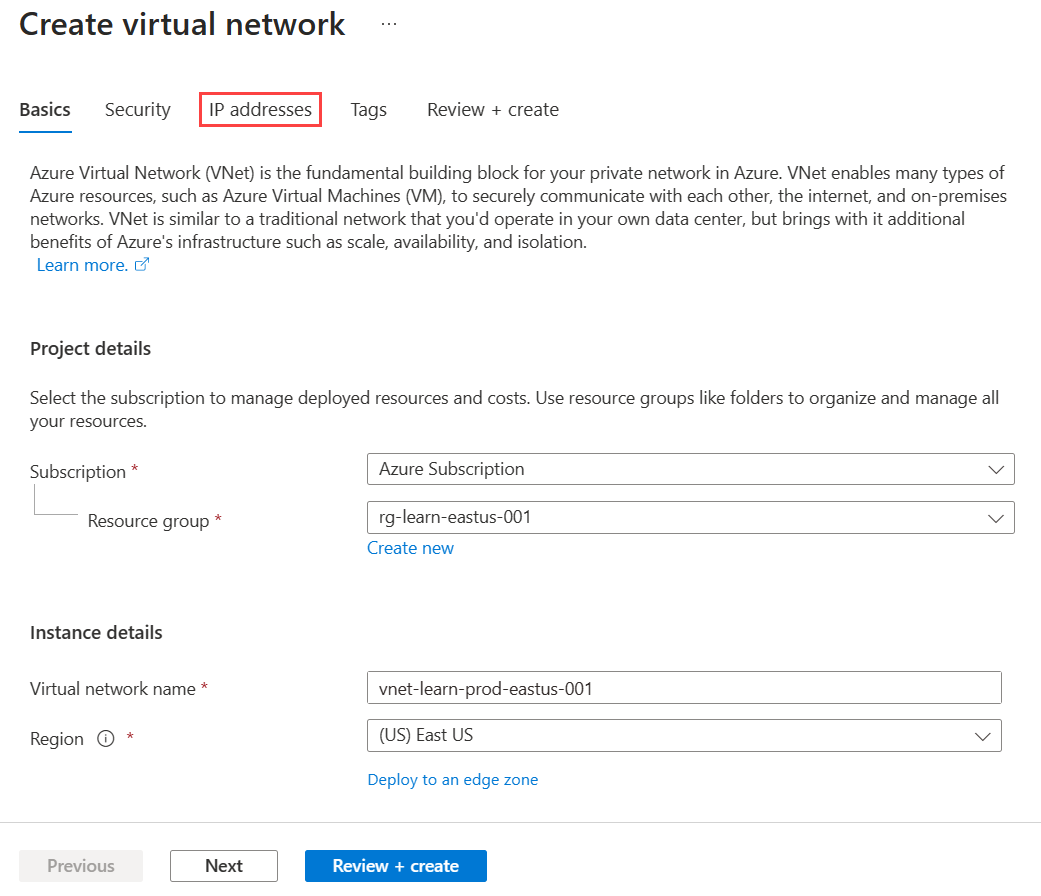

Sélectionnez + Créer une ressource, puis recherchez Réseau virtuel. Sélectionnez ensuite Créer pour commencer à configurer le réseau virtuel.

Sous l’onglet Informations de base, entrez ou sélectionnez les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez l’abonnement dans lequel vous souhaitez déployer ce réseau virtuel. Resource group Sélectionnez ou créez un groupe de ressources pour stocker le réseau virtuel. Ce démarrage rapide utilise un groupe de ressources nommé rg-learn-eastus-001. Nom Entrez vnet-learn-prod-eastus-001 pour le nom du réseau virtuel. Région Sélectionnez la région USA Est. Sélectionnez Suivant : Adresses IP , puis configurez les espaces d’adressage réseau suivants :

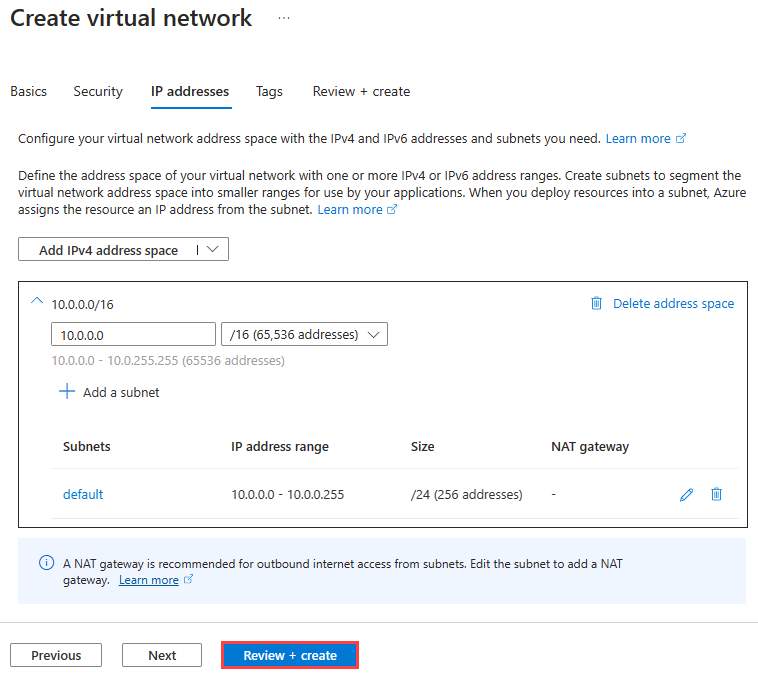

Paramètre Valeur Espace d’adressage IPv4 Entrez 10.0.0.0/16 comme espace d’adressage. Nom du sous-réseau Entrez le nom par défaut pour le sous-réseau. Espace d’adressage du sous-réseau Entrez l’espace d’adressage de sous-réseau 10.0.0.0/24. Sélectionnez Vérifier + créer, puis Créer pour déployer le réseau virtuel.

Répétez les étapes 2 à 5 pour créer deux réseaux virtuels supplémentaires dans le même groupe de ressources avec les informations suivantes :

Paramètre Valeur Abonnement Sélectionnez l’abonnement que vous avez sélectionné à l’étape 3. Resource group Sélectionnez le rg-learn-eastus-001. Nom Entrez vnet-learn-prod-eastus-002 et vnet-learn-hub-eastus-001 pour les deux réseaux virtuels. Région Sélectionnez (États-Unis) USA Est Adresses IP vnet-learn-prod-eastus-002 Espace d’adressage IPv4 : 10.1.0.0/16

Nom du sous-réseau : par défaut

Espace d’adressage du sous-réseau : 10.1.0.0/24Adresses IP vnet-learn-hub-eastus-001 Espace d’adressage IPv4 : 10.2.0.0/16

Nom du sous-réseau : par défaut

Espace d’adressage du sous-réseau : 10.2.0.0/24

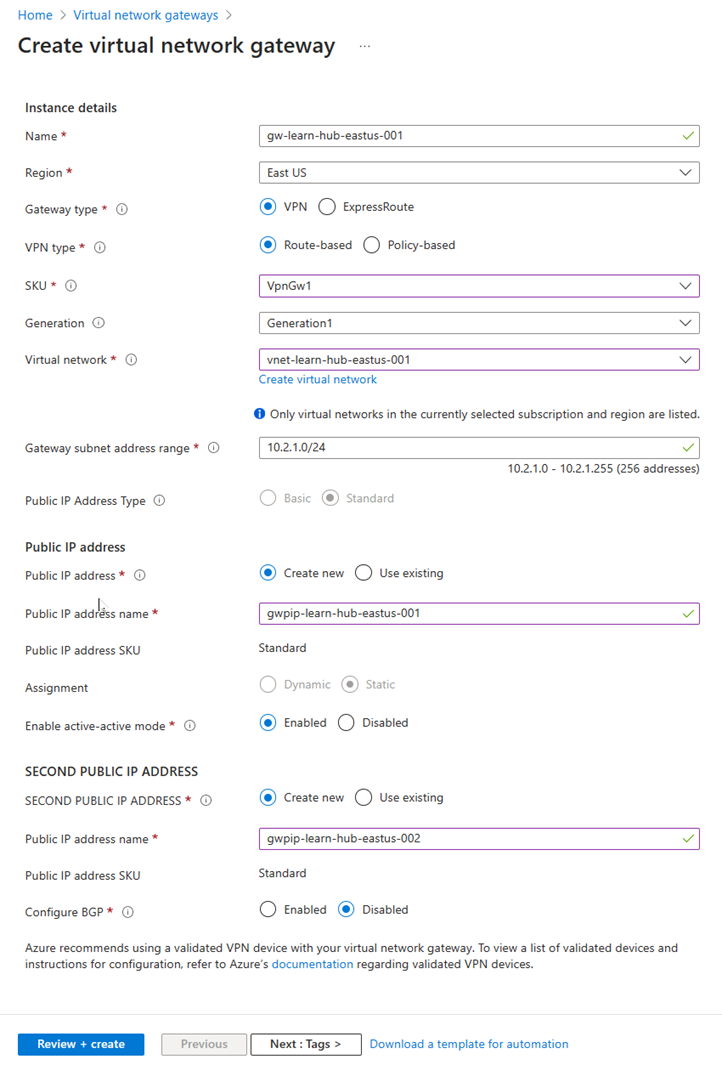

Déployer une passerelle de réseau virtuel

Déployez une passerelle de réseau virtuel dans le réseau virtuel hub. Cette passerelle de réseau virtuel est nécessaire pour que réseaux virtuels formant les rayons de l’étoile utilisent le hub en tant que paramètre de passerelle.

Sélectionnez + Créer une ressource et recherchez Passerelle de réseau virtuel. Sélectionnez ensuite Créer pour commencer à configurer la passerelle de réseau virtuel.

Dans l’onglet De base, entrez ou sélectionnez les paramètres suivants :

Paramètre Valeur Abonnement Sélectionnez l’abonnement dans lequel vous souhaitez déployer ce réseau virtuel. Nom Entrez gw-learn-hub-eastus-001 pour le nom de passerelle du réseau virtuel. SKU Sélectionnez VpnGW1 pour la référence SKU. Generation Sélectionnez Génération1 pour la génération. Réseau virtuel Sélectionnez le vnet-learn-hub-eastus-001 pour le réseau virtuel. Adresse IP publique Nom de l’adresse IP publique Entrez le nom gwpip-learn-hub-eastus-001 pour l’adresse IP publique. DEUXIÈME ADRESSE IP PUBLIQUE Nom de l’adresse IP publique Entrez le nom gwpip-learn-hub-eastus-002 pour l’IP publique. Sélectionnez Vérifier + créer, puis Créer une fois la validation effectuée. Le déploiement d’une passerelle de réseau virtuel peut prendre environ 30 minutes. Vous pouvez passer à la section suivante tout en attendant que ce déploiement se termine. Toutefois, vous pouvez trouver que gw-learn-hub-eastus-001 n’affiche pas de passerelle en raison du minutage et de la synchronisation entre le Portail Azure.

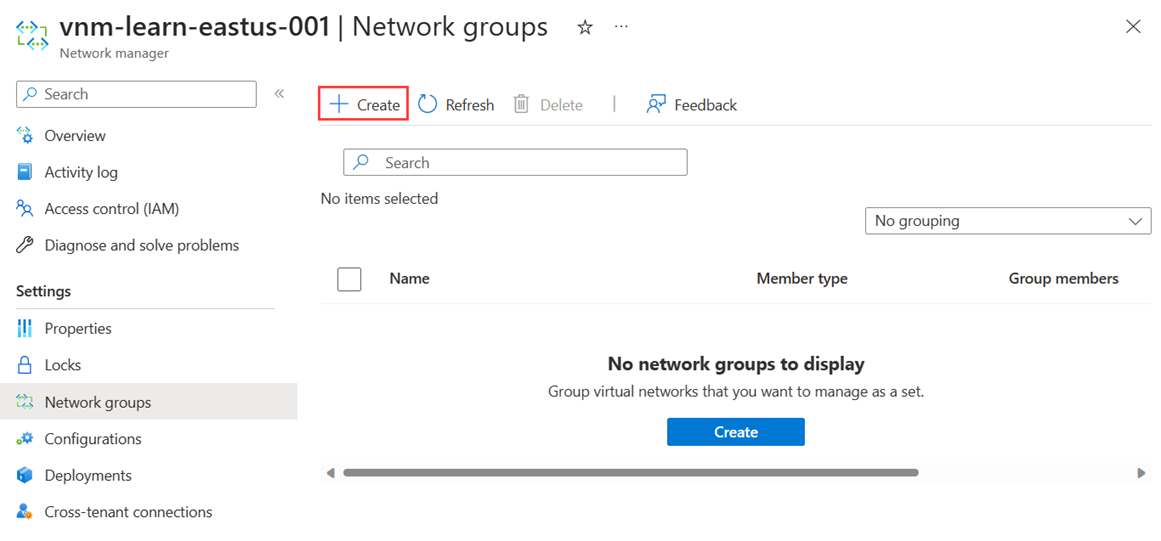

Créer un groupe réseau

Remarque

Ce guide pratique suppose que vous avez créé une instance de gestionnaire de réseau en utilisant le guide de démarrage rapide. Le groupe réseau de ce didacticiel est appelé ng-learn-prod-eastus-001.

Accédez au groupe de ressources rg-learn-eastus-001, puis sélectionnez l’instance du gestionnaire de réseau vnm-learn-eastus-001.

Sous Paramètres, sélectionnez Groupes réseau. Sélectionnez ensuite + Créer.

Dans le volet Créer un groupe réseau, sélectionnez Créer :

Paramètre Valeur Nom Entrez ng-learn-prod-eastus-001. Description (Facultatif) : fournissez une description de ce groupe de réseaux. Type de membre Sélectionnez Réseau virtuel dans le menu déroulant. Cliquez sur Créer.

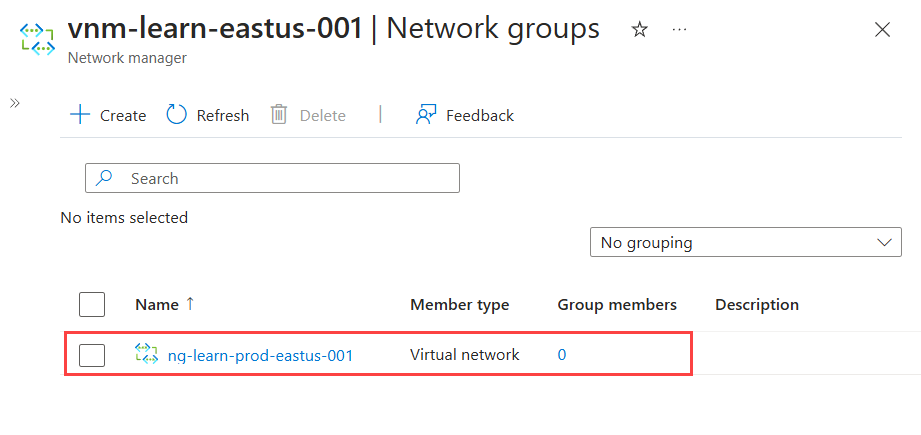

Vérifiez que le nouveau groupe réseau est désormais répertorié dans le volet Groupes réseau.

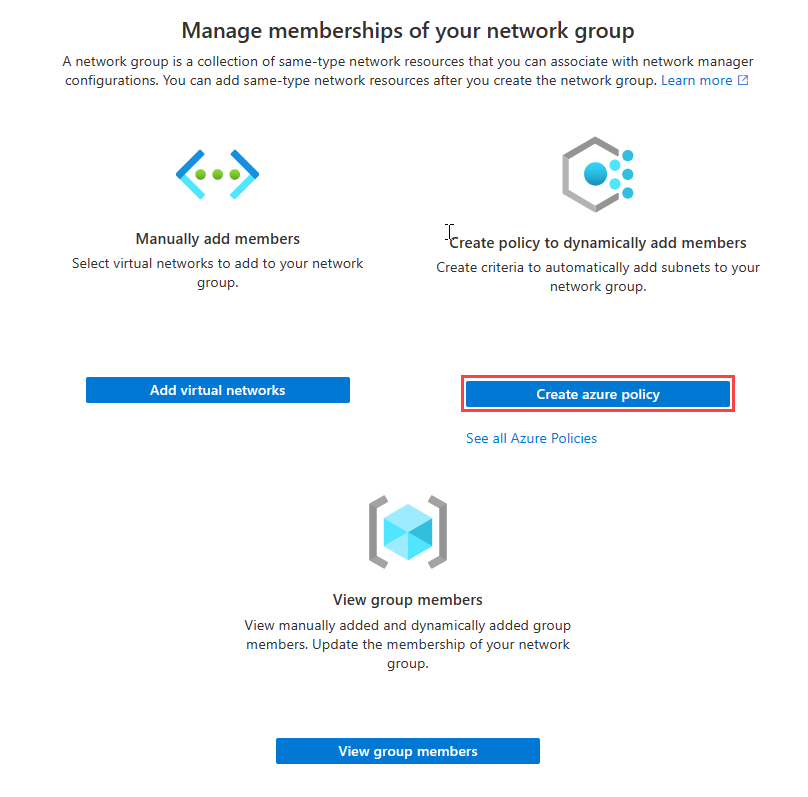

Définir l’appartenance de groupe dynamique avec Azure Policy

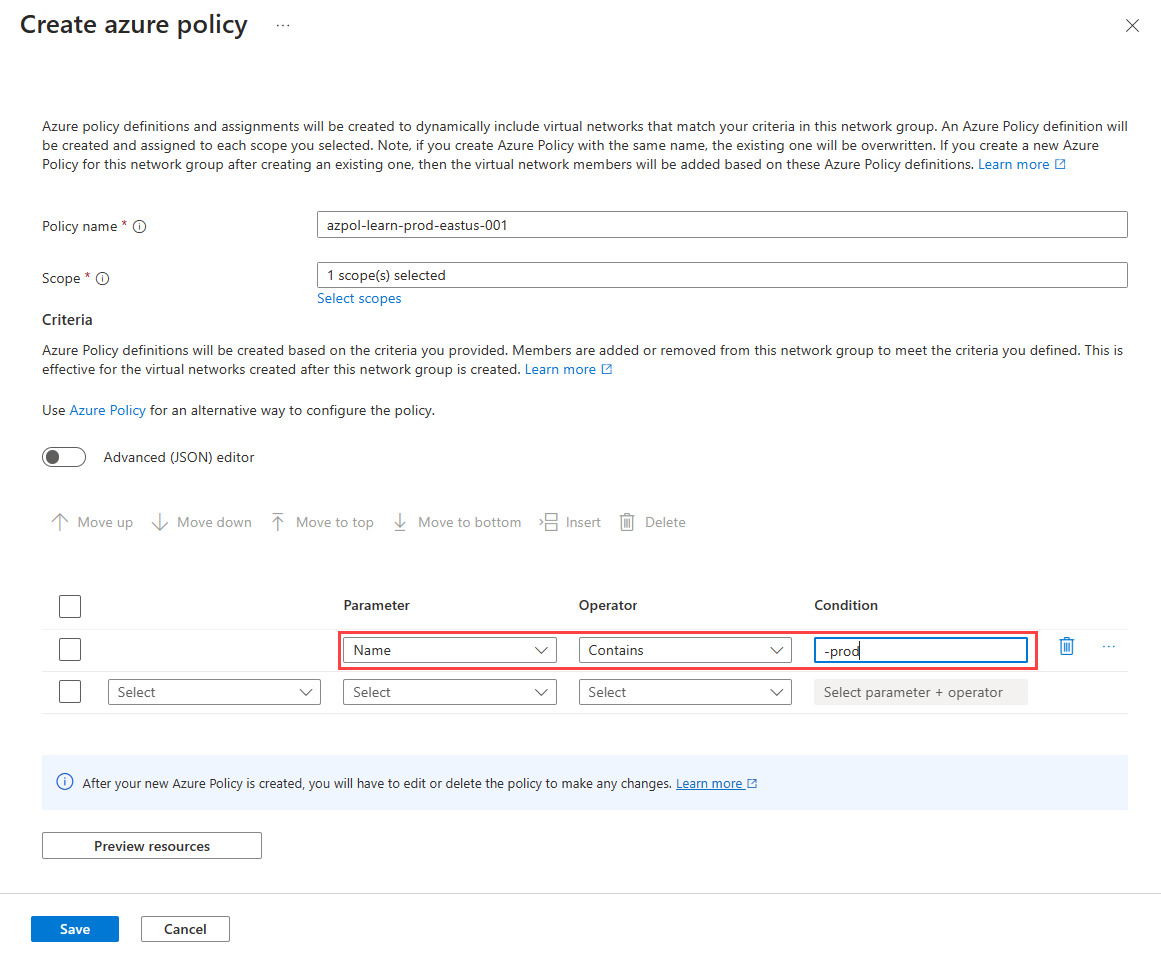

Dans la liste des groupes réseau, sélectionnez ng-learn-prod-eastus-001. Dans Créer une stratégie pour ajouter dynamiquement des membres, sélectionnez Créer une stratégie Azure.

Dans la page Créer une stratégie Azure, sélectionnez ou entrez les informations suivantes :

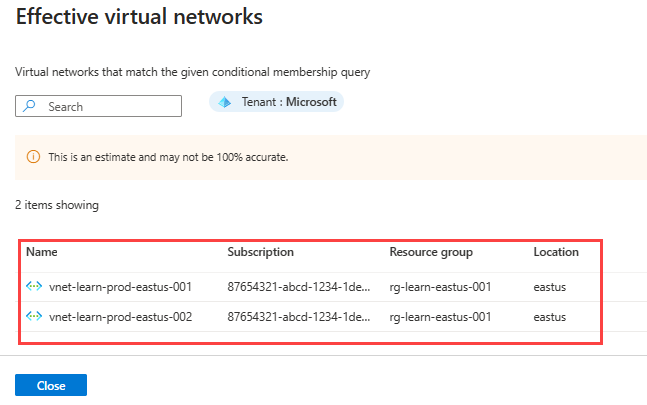

Paramètre Valeur Nom de stratégie Entrez azpol-learn-prod-eastus-001 dans la zone de texte. Étendue Sélectionnez Sélectionner des étendues et choisissez votre abonnement actuel. Critères Paramètre Sélectionnez Nom dans la liste déroulante. Opérateur Sélectionnez Contient dans la liste déroulante. Condition Entrez -prod pour la condition dans la zone de texte. Sélectionnez Aperçu des ressources pour passer en revue la page des Réseaux virtuels effectifs, puis sélectionnez Fermer. Cette page affiche les réseaux virtuels qui seront ajoutés au groupe réseau en fonction des conditions définies dans Azure Policy.

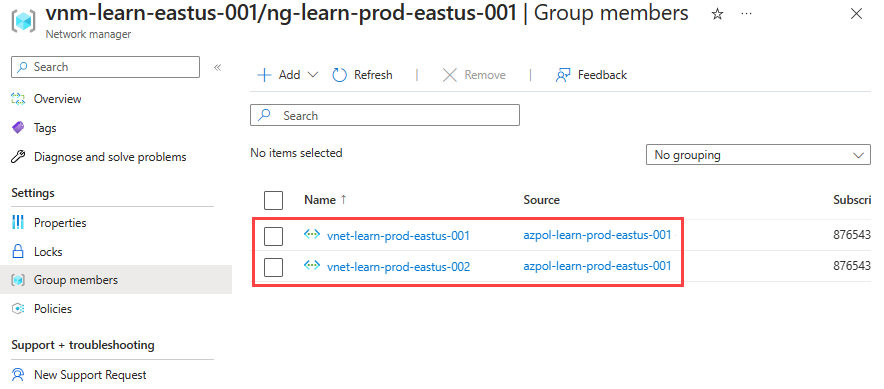

Sélectionnez Enregistrer pour déployer l’appartenance au groupe. Cette opération peut prendre jusqu’à une minute avant que la stratégie prenne effet et qu’elle soit ajoutée à votre groupe réseau.

Dans la page Groupe de réseaux sous Paramètres, sélectionnez Membres du groupe pour afficher l’appartenance au groupe en fonction des conditions définies dans Azure Policy. La Source est répertoriée sous azpol-learn-prod-eastus-001.

Créer une configuration de connectivité de réseau en étoile

Sous Paramètres, sélectionnez Configurations, puis choisissez + Créer.

Sélectionnez Configuration de la connectivité dans le menu déroulant pour commencer à créer une configuration de la connectivité.

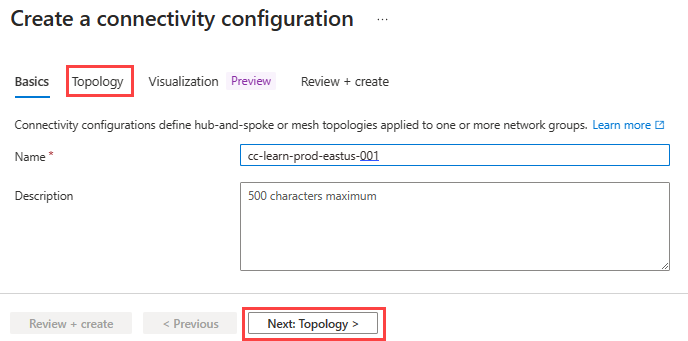

Dans la page Concepts de base, entrez les informations suivantes, puis sélectionnez Suivant : Topologie >.

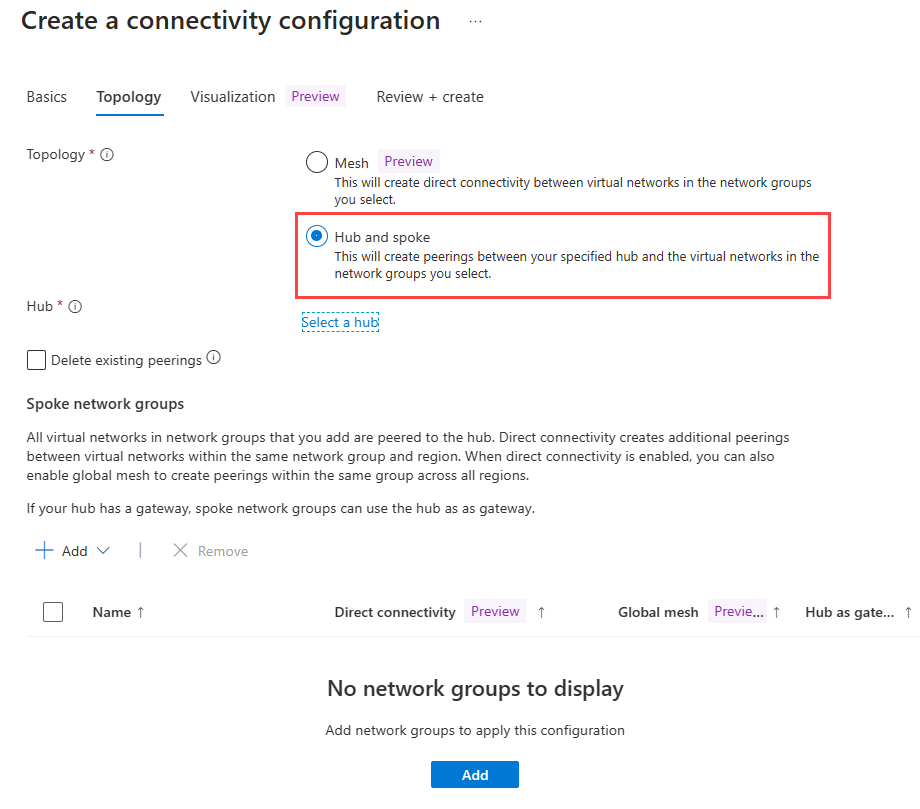

Paramètre Valeur Nom Entrez cc-learn-prod-eastus-001. Description (Facultatif) Fournissez une description de la configuration de connectivité. Sous l’onglet Topologie, sélectionnez Hub-and-Spoke. Cette opération révèle d’autres paramètres.

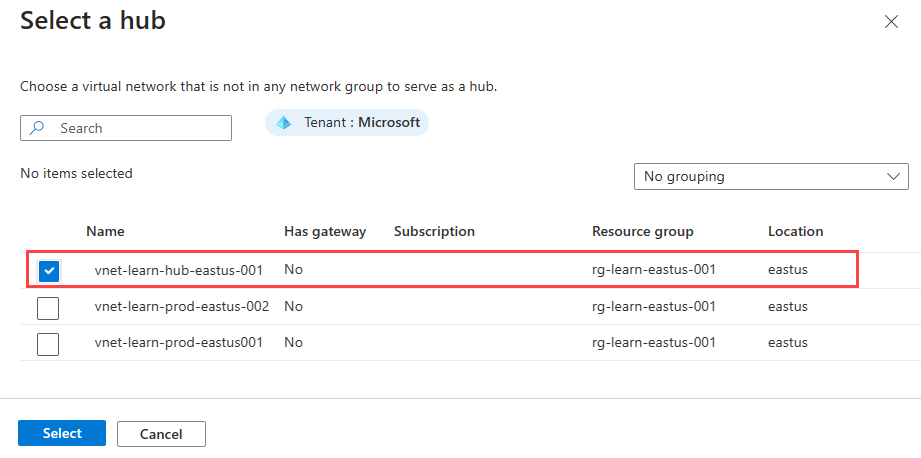

Sélectionnez Sélectionner un hub sous le paramètre Hub. Sélectionnez ensuite vnet-learn-hub-eastus-001 comme votre hub réseau, puis Sélectionner.

Notes

En fonction du moment du déploiement, il se peut que le hub cible ne soit pas mis en réseau, car il dispose d’une passerelle sous Passerelle avec une passerelle. Cela est dû au déploiement de la passerelle de réseau virtuel. Le déploiement peut prendre jusqu’à 30 minutes et peut ne pas s’afficher immédiatement dans les différentes vues Portail Azure.

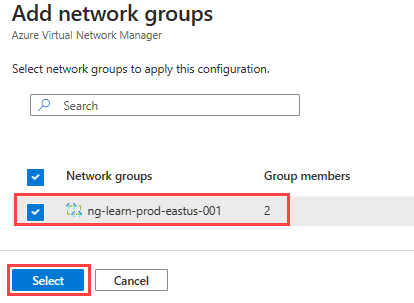

Sous Groupes de réseaux spoke, sélectionnez + Ajouter. Sélectionnez ensuite ng-learn-prod-eastus-001 pour le groupe réseau, puis Sélectionner.

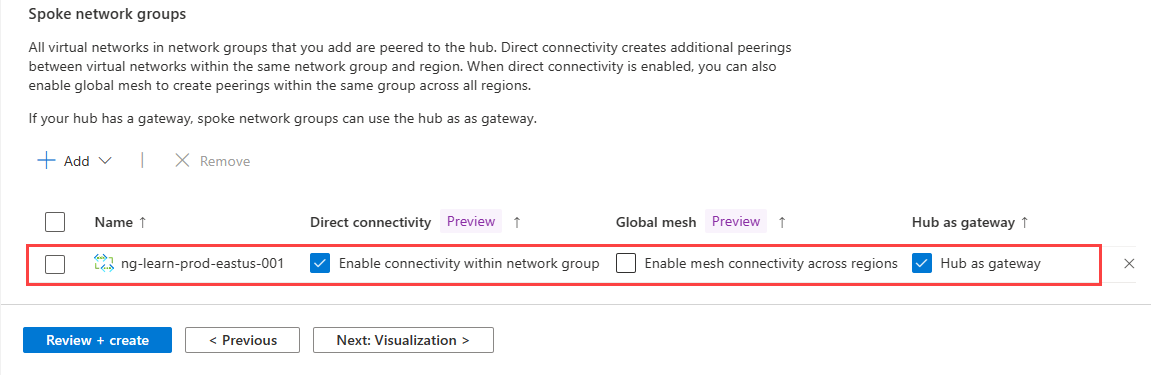

Une fois que vous avez ajouté le groupe de réseaux, sélectionnez les options suivantes. Sélectionnez ensuite Ajouter pour créer la configuration de la connectivité.

Paramètre Valeur Connectivité directe Cochez la case Activer la connectivité au sein du groupe de réseaux. Ce paramètre permet aux réseaux virtuels dans le groupe réseau de la même région de communiquer directement entre eux. Maille globale Laissez l’option Activer la connectivité de maillage entre les régionsdésactivée. Ce paramètre n’est pas obligatoire car les deux spokes se trouvent dans la même région Hub en tant que passerelle Cochez la case pour Hub en tant que passerelle. Sélectionnez Suivant : Vérifier + créer >, puis créez la configuration de connectivité.

Déployer la configuration de la connectivité

Assurez-vous que la passerelle de réseau virtuel a été déployée correctement avant de déployer la configuration de la connectivité. Si vous déployez une configuration hub-and-spoke avec l’option Utiliser le hub en tant que passerelle activée et qu’il n’y a aucune passerelle, le déploiement échoue. Pour plus d’informations, consultez Utiliser un hub en tant que passerelle.

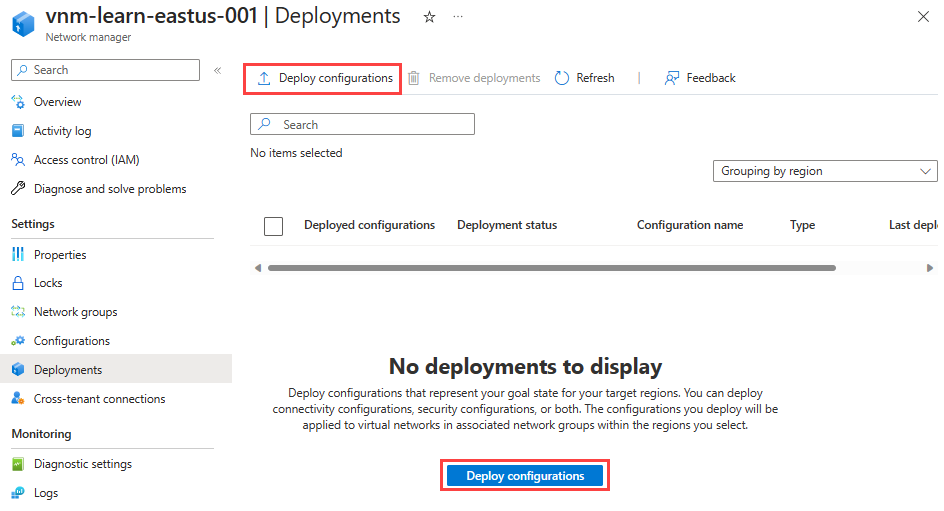

Sélectionnez Déploiements sous Paramètres, puis Déployer une configuration.

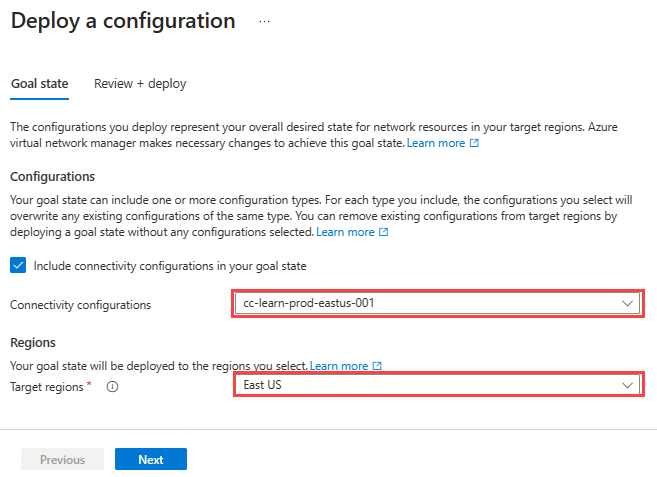

Sélectionnez les paramètres suivants :

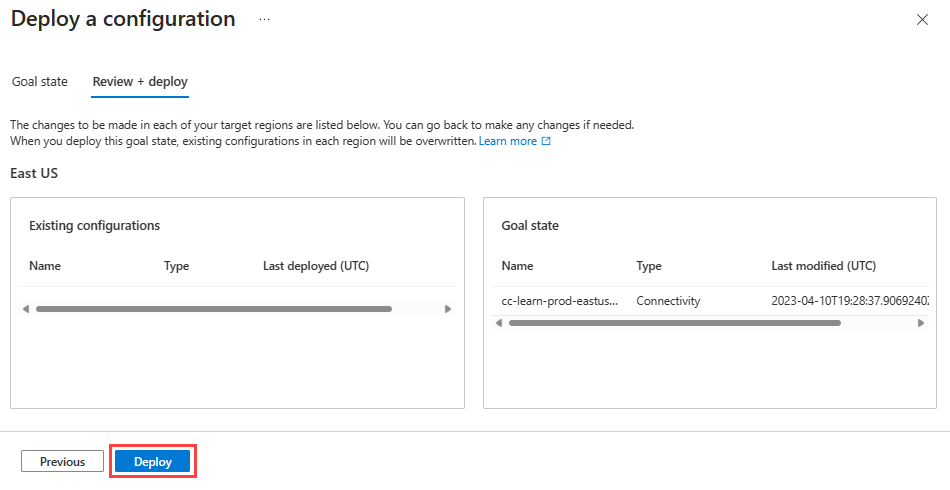

Paramètre Value Configurations Sélectionnez Inclure les configurations de connectivité dans votre état visé. Configurations de connectivité Sélectionnez cc-learn-prod-eastus-001. Régions cibles Sélectionnez USA Est comme région de déploiement. Sélectionnez Suivant, puis Déployer pour terminer le déploiement.

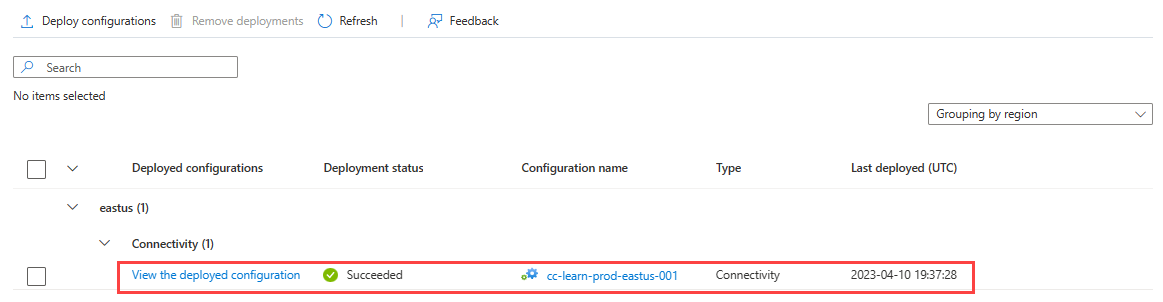

Le déploiement s’affiche dans la liste de la région sélectionnée. Le déploiement de la configuration peut prendre quelques minutes.

Créer une configuration de l’administration de la sécurité

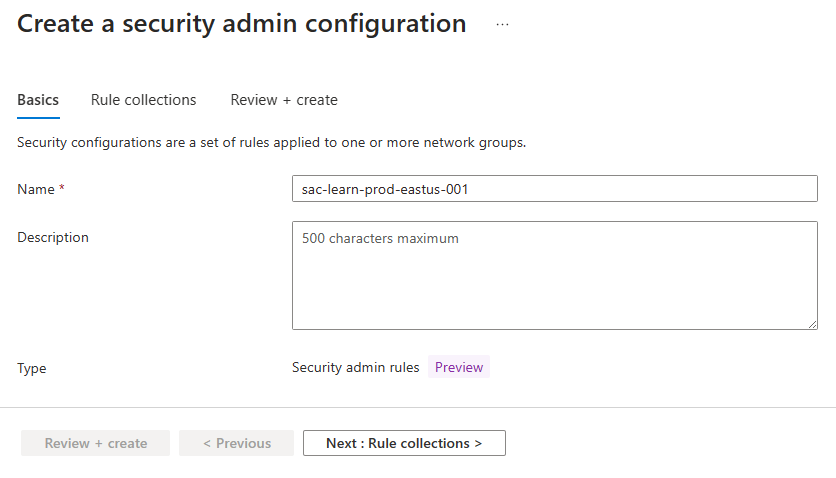

Resélectionnez Configuration sous Paramètres, sélectionnez + Créer, puis sélectionnez SecurityAdmin dans le menu pour commencer à créer une configuration SecurityAdmin.

Entrez le nom sac-learn-prod-eastus-001 pour la configuration, puis sélectionnez Suivant : collections de règles.

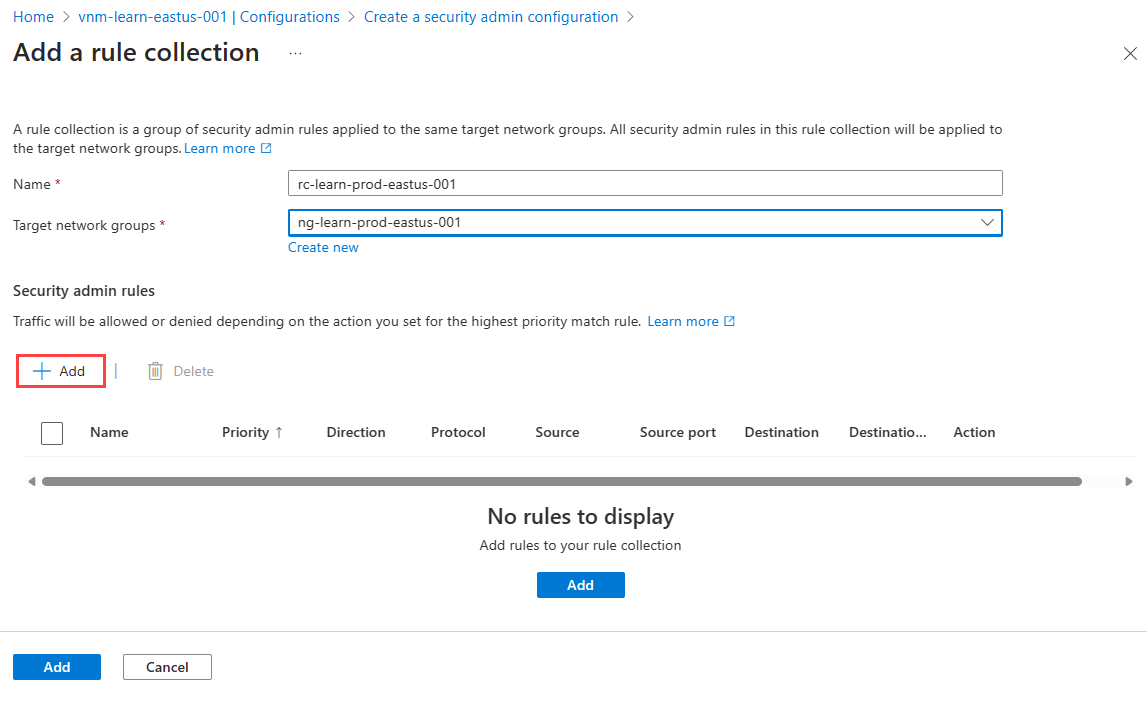

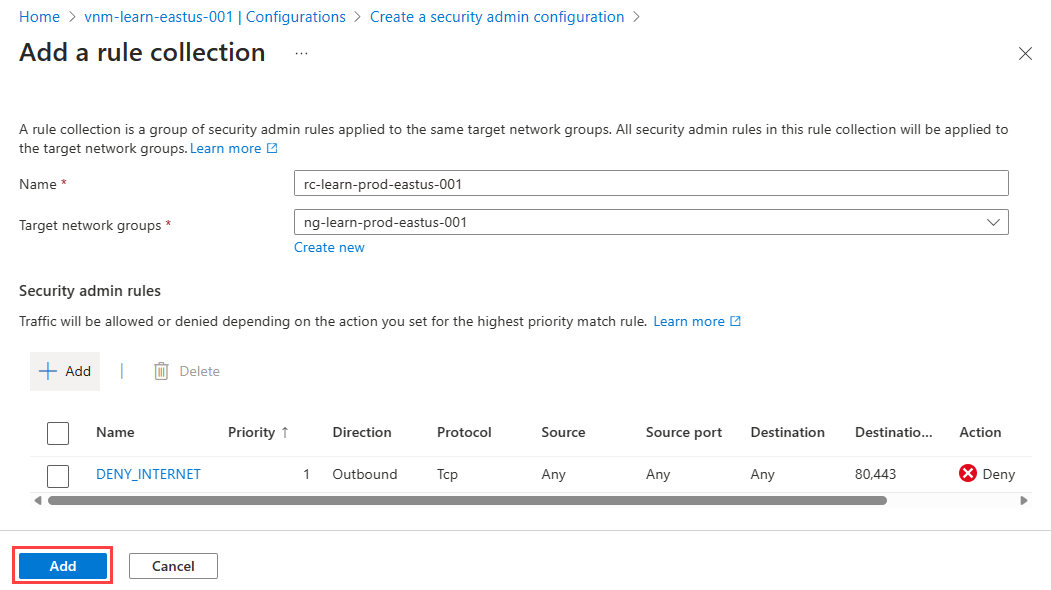

Entrez le nom rc-learn-prod-eastus-001 pour la collection de règles et sélectionnez ng-learn-prod-eastus-001 pour le groupe réseau cible. Sélectionnez ensuite + Ajouter.

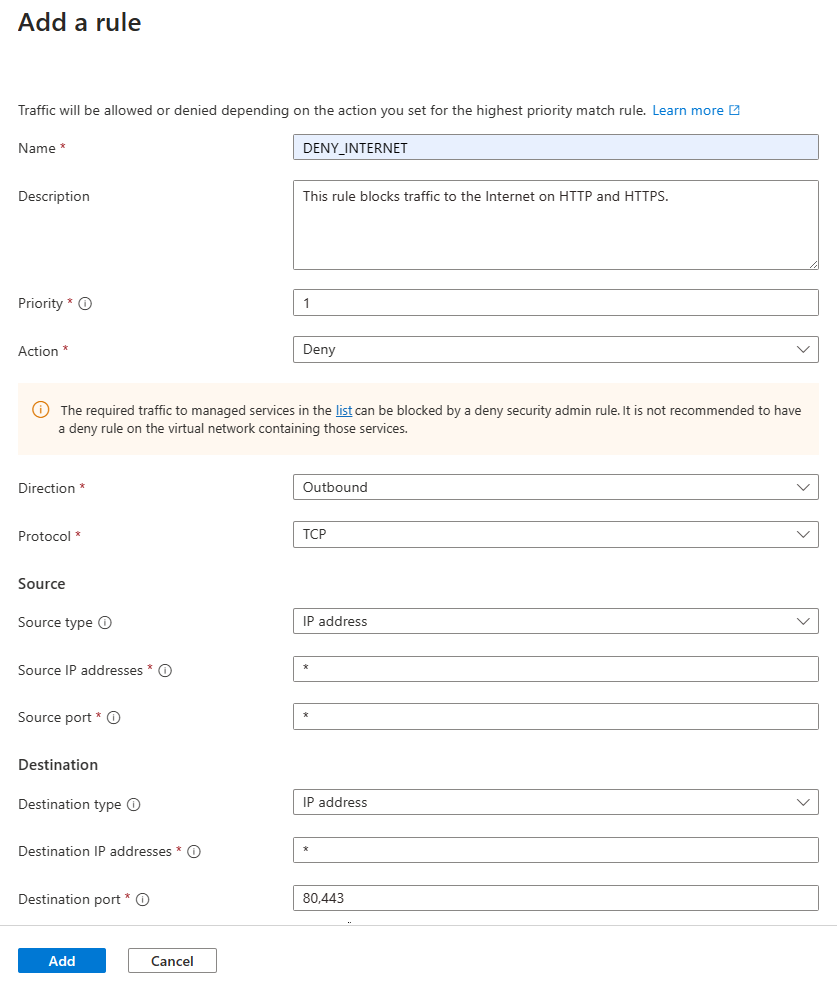

Entrez et sélectionnez les paramètres suivants, puis choisissez Ajouter :

Paramètre Valeur Nom Entrez DENY_INTERNET Description Entrez Cette règle bloque le trafic vers Internet sur HTTP et HTTPS Priority Entrez 1 Action Sélectionnez Refuser Sens Sélectionnez Trafic sortant Protocol Sélectionnez TCP. Source Type de source Sélectionner IP Adresses IP sources Entrez * Destination Type de destination Sélectionner Adresses IP Adresses IP de destination Entrez * Port de destination Entrez 80, 443 Sélectionnez Ajouter pour ajouter la collection de règles à la configuration.

Sélectionnez Vérifier + créer, puis Créer pour créer la configuration d’administration de la sécurité.

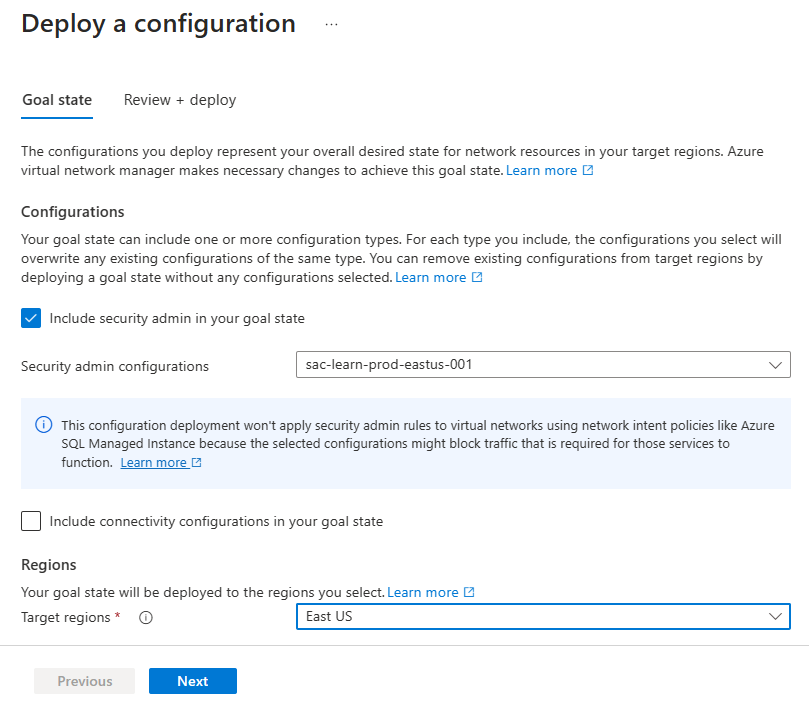

Déployer la configuration de l’administration de la sécurité

Sélectionnez Déploiements sous Paramètres, puis sélectionnez Déployer des configurations.

Sous Configurations, sélectionnez Inclure l’administrateur de la sécurité dans votre état visé et la configuration sac-learn-prod-eastus-001 créée dans la section précédente. Sélectionnez ensuite USA Est comme région cible, puis choisissez Suivant.

Sélectionnez Suivant, puis Déployer. Vous devez maintenant voir le déploiement s’afficher dans la liste pour la région sélectionnée. Le déploiement de la configuration peut prendre quelques minutes.

Vérifier le déploiement des configurations

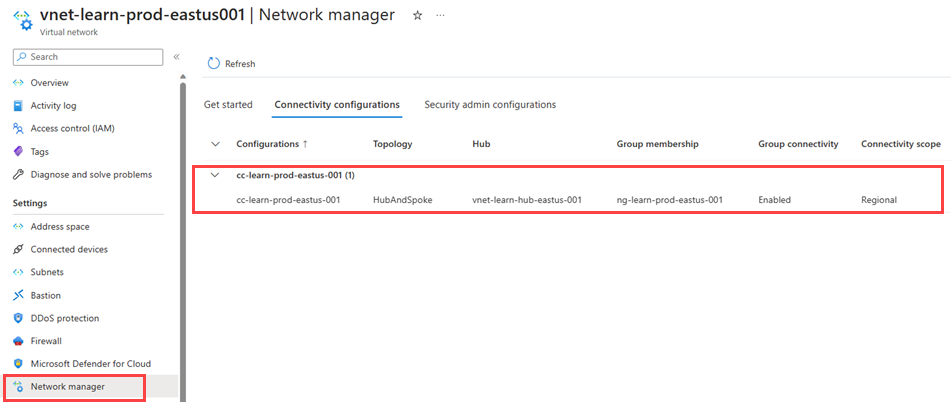

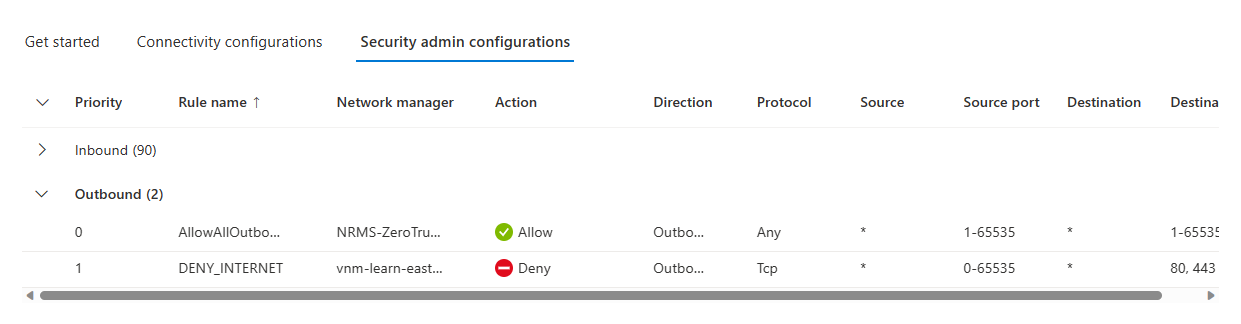

Vérifier à partir d’un réseau virtuel

Accédez au réseau virtuel vnet-learn-prod-eastus-001 puis, sélectionnez Gestionnaire de réseau sous Paramètres. L’onglet Configurations de connectivité répertorie la configuration de connectivité cc-learn-prod-eastus-001 appliquée dans le réseau virtuel

Sélectionnez l’onglet Configurations de l’administrateur de la sécurité, puis développez Trafic sortant pour répertorier les règles d’administrateur de la sécurité appliquées à ce réseau virtuel.

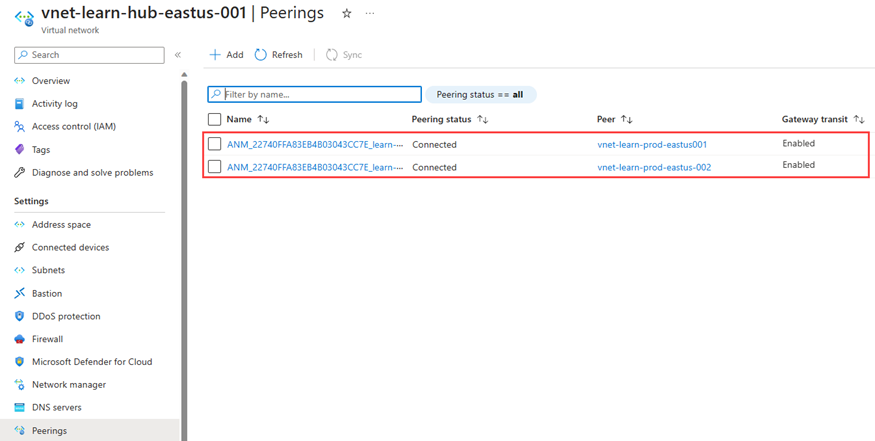

Sélectionnez Peerings sous Paramètres pour répertorier les peerings de réseaux virtuels créés par Virtual Network Manager. Son nom commence par ANM_.

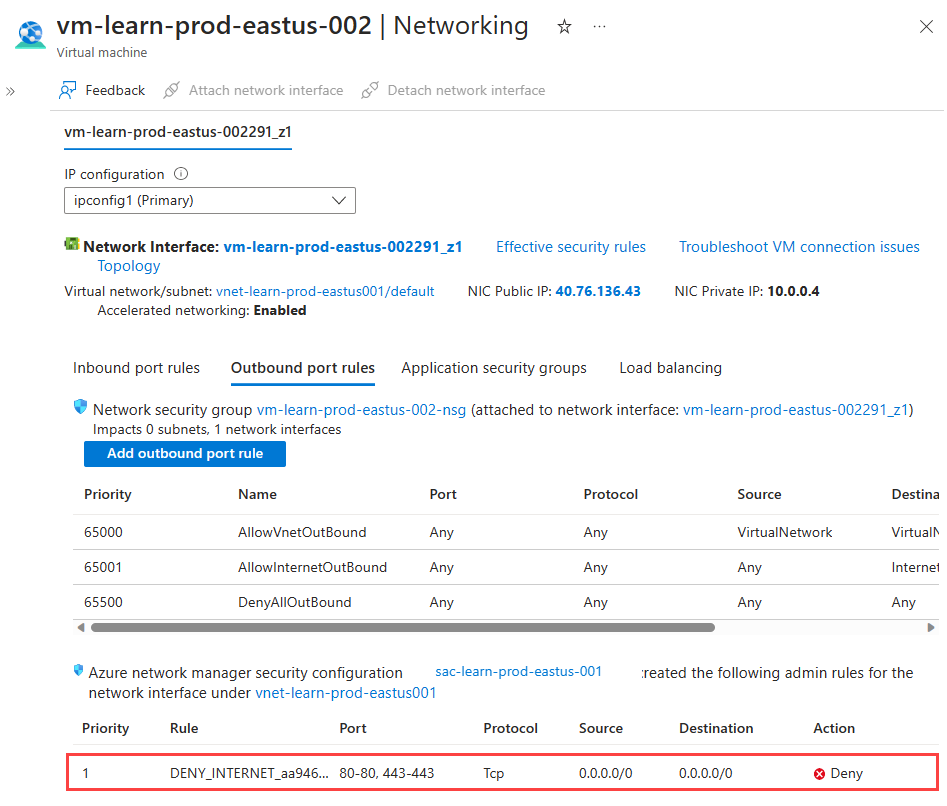

Vérifier à partir d’une machine virtuelle

Déployez une machine virtuelle de test dans vnet-learn-prod-eastus-001.

Accédez à la machine virtuelle de test créée dans vnet-learn-prod-eastus-001, puis, sous Paramètres, sélectionnez Mise en réseau. Sélectionnez Règles de port de trafic sortant et vérifiez que la règle DENY_INTERNET est appliquée.

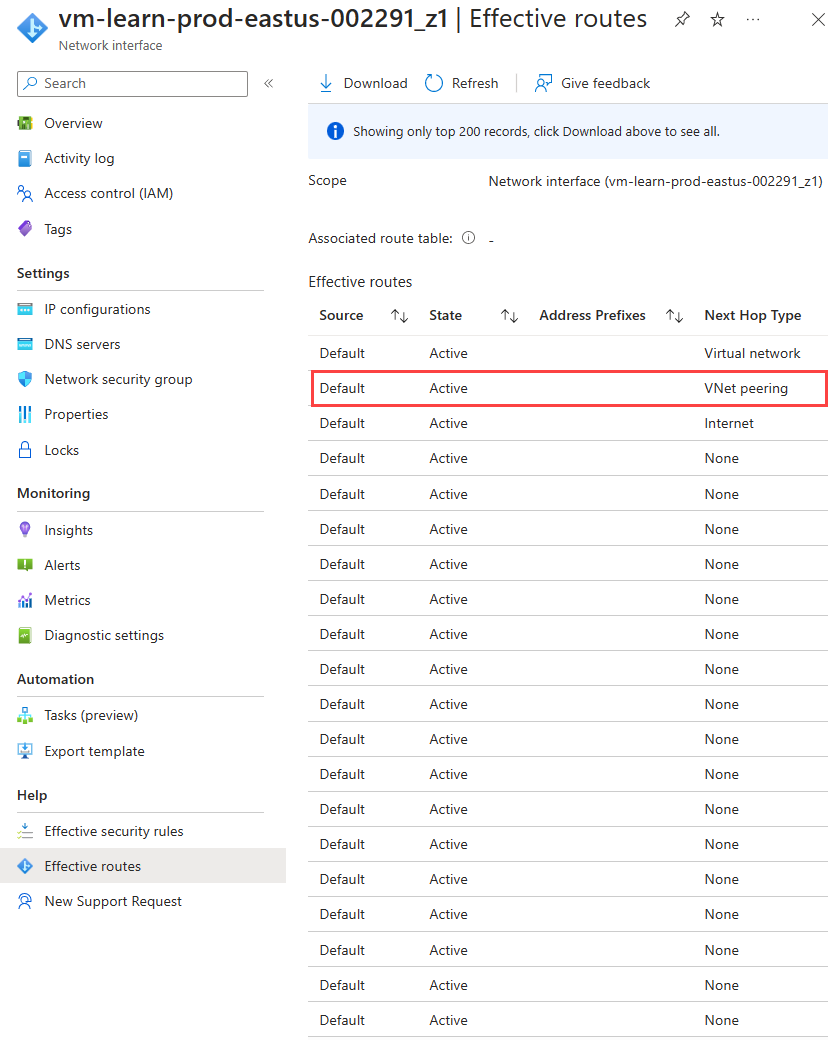

Sélectionnez le nom de l’interface réseau, puis sélectionnez Itinéraires effectifs sous Aide pour vérifier les itinéraires des peerings de réseaux virtuels. L’itinéraire

10.2.0.0/16avec le Type de tronçon suivant deVNet peeringest l’itinéraire vers le réseau virtuel hub.

Nettoyer les ressources

Si vous n’avez plus besoin du gestionnaire de réseau virtuel Azure, vous devez vous assurer que toutes les conditions suivantes sont remplies avant de pouvoir supprimer la ressource :

- Il n’existe aucun déploiement de configurations dans une région.

- Toutes les configurations ont été supprimées.

- Tous les groupes de réseaux ont été supprimés.

Utilisez la liste de vérification de suppression des composants pour vous assurer qu’aucune ressource enfant n’est encore disponible avant de supprimer le groupe de ressources.

Étapes suivantes

Découvrez comment bloquer le trafic réseau avec une Configuration de l’administration de la sécurité.