Configurer des règles NAT pour votre passerelle VPN de Virtual WAN

Vous pouvez configurer votre passerelle VPN de Virtual WAN avec des règles NAT statiques un-à-un. Une règle NAT fournit un mécanisme permettant de configurer la traduction un-à-un des adresses IP. Vous pouvez une NAT pour interconnecter deux réseaux IP dont les adresses IP sont incompatibles ou se chevauchent. Un scénario classique est celui des branches avec des adresses IP se chevauchant, qui souhaitent accéder aux ressources de réseau virtuel Azure.

Cette configuration utilise une table de flux pour router le trafic d’une adresse IP externe (hôte) vers une adresse IP interne associée à un point de terminaison à l’intérieur d’un réseau virtuel (machine virtuelle, ordinateur, conteneur, etc.).

Pour utiliser la traduction d’adresses réseau (NAT), les périphériques VPN doivent utiliser des sélecteurs de trafic Any-To-Any (génériques). Les sélecteurs de trafic basés sur des stratégies (étroits) ne sont pas pris en charge conjointement à la configuration NAT.

Configurer les règles NAT

Vous pouvez configurer et afficher des règles NAT sur les paramètres de votre passerelle VPN à tout moment.

Type de NAT : statique et dynamique

Sur un appareil de passerelle, le NAT traduit les adresses IP source et/ou de destination en fonction de règles ou de stratégies NAT pour éviter les conflits d’adresse. Il existe différents types de règles de traduction NAT :

NAT statique : des règles statiques définissent une relation fixe de mappage d’adresses. Une adresse IP donnée est mappée à la même adresse du pool cible. Les mappages pour les règles statiques sont sans état, car le mappage est fixe. Par exemple, une règle NAT créée pour mapper 10.0.0.0/24 sur 192.168.0.0/24 aura un mappage 1-1 fixe. 10.0.0.0 est traduit en 192.168.0.0, 10.0.0.1 est traduit en 192.168.0.1, et ainsi de suite.

NAT dynamique : pour la traduction NAT dynamique, une adresse IP peut être traduite en différentes adresses IP cibles et port TCP/UDP en fonction de la disponibilité, ou avec une combinaison différente d’adresse IP et de port TCP/UDP. On parle alors également de traduction d’adresses réseau et de ports (NAPT, Network Address and Port Translation). Les règles dynamiques entraînent des mappages de traduction avec état en fonction des flux de trafic à un moment donné. En raison de la nature de la traduction d’adresses réseau (NAT) dynamique et des combinaisons d’adresses IP/ports en perpétuelle évolution, les flux qui utilisent des règles NAT dynamiques doivent être lancés à partir de la plage IP InternalMapping (pré-NAT). Le mappage dynamique est libéré une fois que le flux est déconnecté ou arrêté correctement.

Il faut également tenir compte de la taille du pool d’adresses pour la traduction. Si la taille du pool d’adresses cible est identique à celle du pool d’adresses d’origine, utilisez une règle NAT statique pour définir un mappage 1 à 1 dans un ordre séquentiel. Si la taille du pool d’adresses cible est inférieure à celle du pool d’adresses d’origine, utilisez la règle NAT dynamique pour tenir compte des différences.

Notes

La NAT de site à site n’est pas prise en charge avec les connexions VPN de site à site où des sélecteurs de trafic basés sur des stratégies sont utilisés.

Accédez à votre hub virtuel.

Sélectionnez VPN (site à site) .

Sélectionnez Règles NAT (Modifier) .

Sur la page Modifier la règle NAT, vous pouvez Ajouter/Modifier/Supprimer une règle NAT à l’aide des valeurs suivantes :

- Nom : nom unique de votre règle NAT.

- Type : statique ou dynamique. La traduction d’adresses réseau statique un-à-un établit une relation un-à-un entre une adresse interne et une adresse externe, tandis que la traduction NAT dynamique affecte une adresse IP et un port en fonction de la disponibilité.

- ID de configuration IP : une règle NAT doit être configurée sur une instance de passerelle VPN spécifique. Cela s’applique uniquement à la traduction NAT dynamique. Les règles NAT statiques sont automatiquement appliquées aux deux instances de passerelle VPN.

- Mode : IngressSnat ou EgressSnat.

- Le mode IngressSnat (également appelé NAT de source d’entrée) s’applique au trafic entrant dans la passerelle VPN de site à site du hub Azure.

- Le mode EgressSnat (également appelé NAT de source de sortie) s’applique au trafic sortant de la passerelle VPN de site à site du hub Azure.

- InternalMapping : plage de préfixes d’adresse des adresses IP sources sur le réseau interne qui sera mappé à un ensemble d’adresses IP externes. En d’autres termes, votre plage de préfixe d’adresse avant NAT.

- ExternalMapping : plage de préfixes d’adresse des adresses IP de destination sur le réseau externe auquel les adresses IP sources seront mappées. En d’autres termes, votre plage de préfixe d’adresse après NAT.

- Connexion de liaison : ressource de connexion qui connecte virtuellement un site VPN à la passerelle VPN site à site du hub Azure Virtual WAN.

Remarque

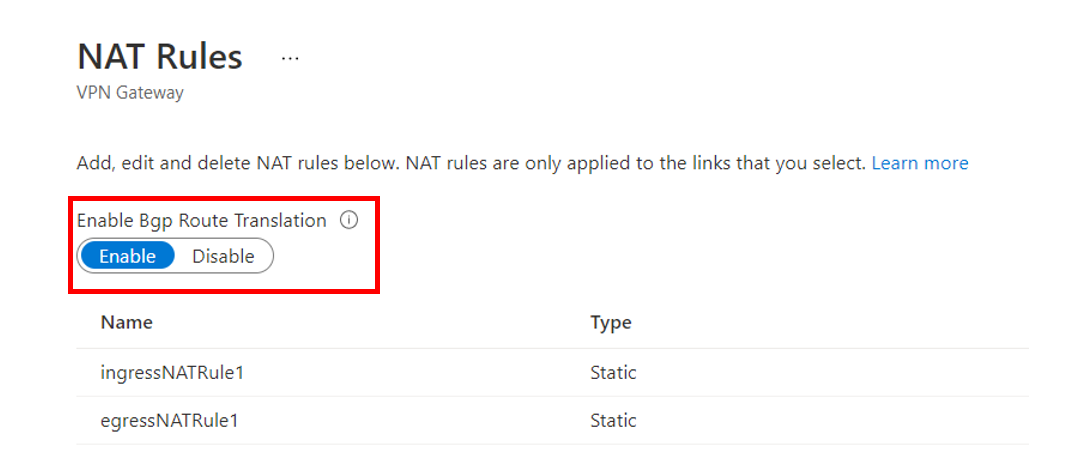

Si vous souhaitez que la passerelle VPN site à site publie des préfixes d’adresse traduits (ExternalMapping) via BGP, cliquez sur le bouton Activer la traduction BGP, grâce auquel le site local apprendra automatiquement la plage après NAT des règles de sortie et le site Azure (hub Virtual WAN, réseaux virtuels connectés, branches VPN et ExpressRoute) apprendra automatiquement la plage après NAT des règles d’entrée. Les nouvelles plages après NAT figurent dans la table des itinéraires effectifs dans un hub virtuel. Le paramètre Activer la traduction BGP est appliqué à toutes les règles NAT sur la passerelle VPN site à site du hub Virtual WAN.

Exemples de configurations

SNAT d’entrée (site VPN avec BGP)

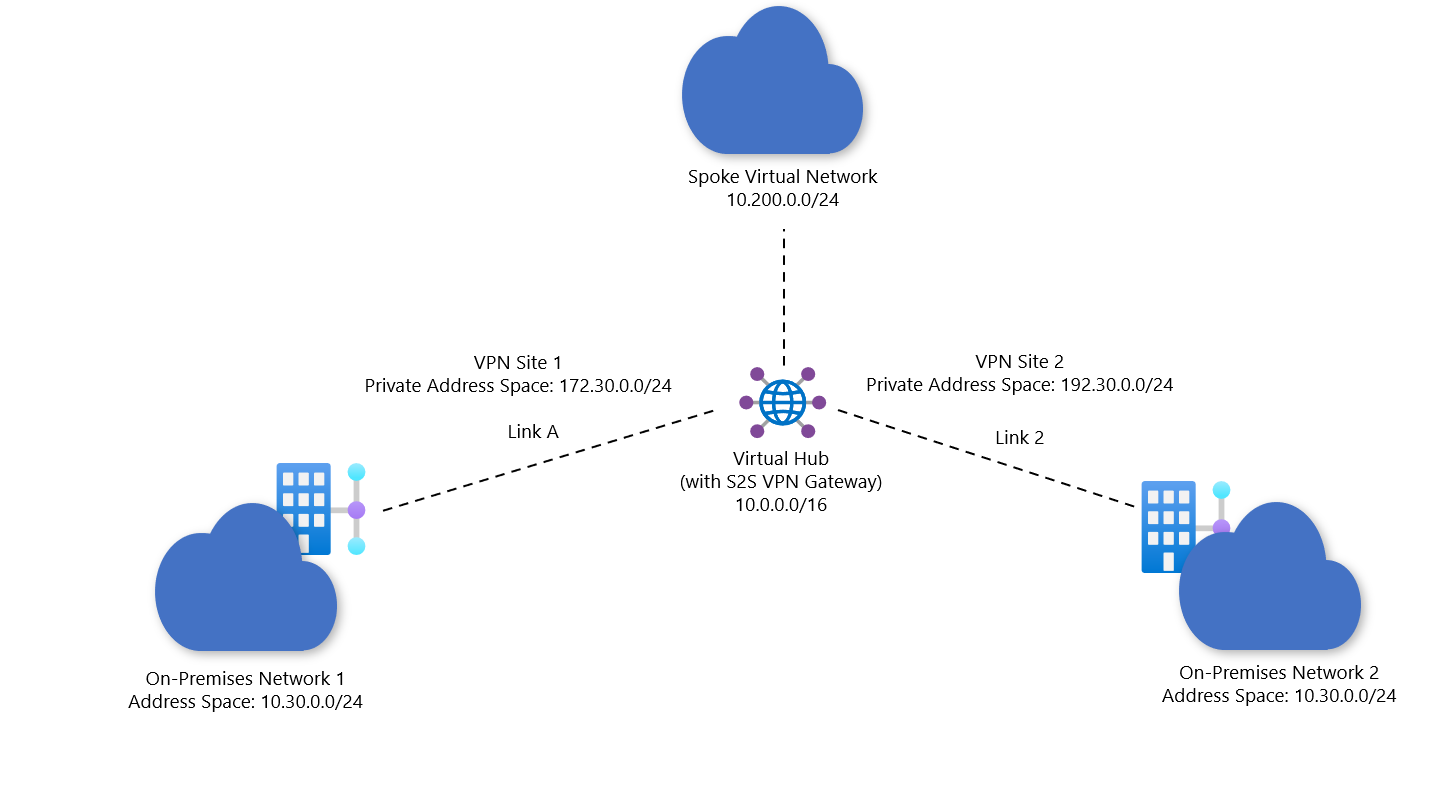

Les règles SNAT d’entrée sont appliquées aux paquets qui entrent dans Azure via la passerelle VPN site à site de Virtual WAN. Dans ce scénario, vous voulez connecter deux branches VPN de site à site à Azure. Site VPN 1 se connecte via Liaison A, et Site VPN 2 se connecte via Liaison B. Chaque site a le même espace d’adressage 10.30.0.0/24.

Dans cet exemple, nous allons traduire l’adresse réseau de site1 en 172.30.0.0.0/24. Les réseaux virtuels spoke et autres branches de Virtual WAN apprendront automatiquement cet espace d’adressage après NAT.

Le diagramme suivant présente le résultat projeté :

Spécifiez une règle NAT.

Spécifiez une règle NAT pour garantir que la passerelle VPN site à site peut faire la distinction entre les deux branches avec des espaces d’adressage qui se chevauchent (comme 10.30.0.0/24). Dans cet exemple, nous nous concentrons sur Liaison A pour Site VPN 1.

La règle NAT suivante peut être configurée et associée à Liaison A. Étant donné qu’il s’agit d’une règle NAT statique, les espaces d’adressage des plages InternalMapping et ExternalMapping contiennent le même nombre d’adresses IP.

- Nom : ingressRule01

- Type : Statique

- Mode : IngressSnat

- Mappage interne : 10.30.0.0/24

- Mappage externe : 172.30.0.0/24

- Connexion de liaison : Liaison A

Basculez le paramètre Traduction d’itinéraires BGP sur « Activer ».

Vérifiez que la passerelle VPN site à site peut être associée à l’homologue BGP local.

Dans cet exemple, la règle NAT d’entrée doit traduire 10.30.0.132 en 172.30.0.132. Pour ce faire, cliquez sur « Modifier le site VPN » pour configurer l’adresse BGP de Liaison A du site VPN pour refléter cette adresse d’homologue BGP traduite (172.30.0.132).

Considérations relatives à la connexion du site VPN via BGP

La taille du sous-réseau pour le mappage interne et externe doit être la même pour la NAT statique un-à-un.

Si la traduction BGP est activée, la passerelle VPN site à site publiera automatiquement la plage ExternalMapping des règles NAT de sortie vers le site local, ainsi que la plage ExternalMapping des règles NAT d’entrée vers Azure (hub Virtual WAN, réseaux virtuels spoke connectés, connexions VPN/ExpresRoute). Si la traduction BGP est désactivée, les itinéraires traduits ne sont pas publiés automatiquement sur le site local. Ainsi, le locuteur BGP local doit être configuré pour publier la plage après NAT (ExternalMapping) des règles NAT d’entrée associées à cette connexion de liaison de site VPN. De même, un itinéraire pour la plage après NAT (ExternalMapping) des règles NAT de sortie doit être appliqué sur l’appareil local.

La passerelle VPN site à site traduit automatiquement l’adresse IP de l’homologue BGP local si celle-ci est contenue dans la plage InternalMapping d’une règle NAT d’entrée. Par conséquent, l’adresse BGP de la connexion de liaison du site VPN doit refléter l’adresse traduite par la NAT (qui fait partie de la plage ExternalMapping).

Par exemple, si l’adresse IP BGP locale est 10.30.0.133 et qu’il existe une règle NAT d’entrée qui traduit 10.30.0.0/24 en 172.30.0.0/24, l’adresse BGP de la connexion de liaison du site VPN doit être configurée pour être l’adresse traduite (172.30.0.133).

Dans la traduction NAT dynamique, l’IP d’homologue BGP local ne peut pas faire partie de la plage d’adresses pré-NAT (mappage interne), car les traductions d’adresse IP et de port ne sont pas fixes. S’il est nécessaire de traduire l’adresse IP d’homologation BGP locale, créez une règle NAT statique distincte pour convertir l’adresse IP d’homologation BGP uniquement.

Par exemple, si le réseau local a un espace d’adressage de 10.0.0.0/24 avec une adresse IP d’homologue BGP locale de 10.0.0.1 et qu’il existe une règle NAT dynamique entrante pour traduire 10.0.0.0/24 en 192.198.0.0/32, une règle NAT statique entrante distincte qui traduit 10.0.0.1/32 en 192.168.0.02/32 est requise et l’adresse BGP de connexion au lien du site VPN correspondant doit être mise à jour vers l’adresse traduite NAT (partie du mappage externe).

SNAT d’entrée (site VPN avec itinéraires configurés statiquement)

Les règles SNAT d’entrée sont appliquées aux paquets qui entrent dans Azure via la passerelle VPN site à site de Virtual WAN. Dans ce scénario, vous voulez connecter deux branches VPN de site à site à Azure. Site VPN 1 se connecte via Liaison A, et Site VPN 2 se connecte via Liaison B. Chaque site a le même espace d’adressage 10.30.0.0/24.

Dans cet exemple, nous allons traduire l’adresse réseau de Site VPN 1 en 172.30.0.0.0/24. Toutefois, comme le site VPN n’est pas connecté à la passerelle VPN site à site via BGP, les étapes de configuration sont légèrement différentes de celles de l’exemple avec BGP.

Spécifiez une règle NAT.

Spécifiez une règle NAT pour garantir que la passerelle VPN site à site peut faire la distinction entre les deux branches avec le même espace d’adressage 10.30.0.0/24. Dans cet exemple, nous nous concentrons sur Liaison A pour Site VPN 1.

La règle NAT suivante peut être configurée et associée à Liaison A de l’une des branches de Site VPN 1. Étant donné qu’il s’agit d’une règle NAT statique, les espaces d’adressage des plages InternalMapping et ExternalMapping contiennent le même nombre d’adresses IP.

- Nom : IngressRule01

- Type : Statique

- Mode : IngressSnat

- Mappage interne : 10.30.0.0/24

- Mappage externe : 172.30.0.0/24

- Connexion de liaison : Liaison A

Modifiez le champ « Espace d’adressage privé » de Site VPN 1 pour vous assurer que la passerelle VPN site à site apprend la plage après NAT (172.30.0.0/24).

Accédez à la ressource Hub virtuel qui contient la passerelle VPN de site à site. Dans la page de hub virtuel, sous Connectivité, sélectionnez VPN (site à site).

Sélectionnez le site VPN connecté au hub Virtual WAN via Liaison A. Sélectionnez Modifier le site et entrez 172.30.0.0/24 comme espace d’adressage privé pour le site VPN.

Considérations relatives à la configuration statique des sites VPN (non connectés via BGP)

- La taille du sous-réseau pour le mappage interne et externe doit être la même pour la NAT statique un-à-un.

- Modifiez le site VPN dans le portail Azure pour ajouter les préfixes de la plage ExternalMapping des règles NAT d’entrée dans le champ « Espace d’adressage privé ».

- Pour les configurations impliquant des règles NAT de sortie, une stratégie de routage ou un itinéraire statique avec la plage ExternalMapping de la règle NAT de sortie doivent être appliqués sur l’appareil local.

Flux de paquets

Dans les exemples précédents, un appareil local souhaite atteindre une ressource dans un réseau virtuel spoke. Le flux de paquets se présente comme suit, avec les traductions NAT en gras.

Le trafic en provenance d’un emplacement local est lancé.

- Adresse IP source : 10.30.0.4

- Adresse IP de destination : 10.200.0.4

Le trafic entre dans la passerelle de site à site et est traduit à l’aide de la règle NAT, puis envoyé au spoke.

- Adresse IP source : 172.30.0.4

- Adresse IP de destination : 10.200.0.4

La réponse du spoke est lancée.

- Adresse IP source : 10.200.0.4

- Adresse IP de destination : 172.30.0.4

Le trafic entre dans la passerelle VPN de site à site et la traduction est inversée et envoyée à l’emplacement local.

- Adresse IP source : 10.200.0.4

- Adresse IP de destination : 10.30.0.4

Contrôles de vérification

Cette section présente les contrôles permettant de vérifier que votre configuration est correctement définie.

Valider les règles NAT dynamiques

Utilisez des règles NAT dynamiques si le pool d’adresses cible est plus petit que le pool d’adresses d’origine.

Comme les combinaisons IP/port ne sont pas fixes dans une règle NAT dynamique, l’adresse IP de l’homologue BGP local ne peut pas faire partie de la plage d’adresses (InternalMapping) pré-NAT. Créez une règle NAT statique spécifique pour convertir l’adresse IP d’homologation BGP uniquement.

Par exemple :

- Plage d’adresses locales : 10.0.0.0/24

- Adresse IP BGP locale : 10.0.0.1

- Règle NAT dynamique entrante : 192.168.0.1/32

- Règle NAT statique entrante : 10.0.0.1 -> 192.168.0.2

Valider DefaultRouteTable, les règles et les routes

Dans Virtual WAN, les branches sont associées à DefaultRouteTable, ce qui implique que toutes les connexions de branche découvrent les routes qui sont renseignées dans DefaultRouteTable. La règle NAT dotée du préfixe traduit s’affiche dans les itinéraires effectifs de DefaultRouteTable.

Dans l’exemple précédent :

- Préfixe : 172.30.0.0/24

- Type du tronçon suivant : VPN_S2S_Gateway

- Tronçon suivant : Ressource VPN_S2S_Gateway

Valider les préfixes d’adresse

Cet exemple s’applique aux ressources des réseaux virtuels qui sont associés à DefaultRouteTable.

Les itinéraires effectifs sur les cartes réseau de toute machine virtuelle qui se trouve dans un réseau virtuel spoke connecté au hub Virtual WAN doivent également contenir les préfixes d’adresse de la plage ExternalMapping spécifiée dans la règle NAT d’entrée.

L’appareil local doit également contenir des itinéraires pour les préfixes contenus dans la plage ExternalMapping des règles NAT de sortie.

Modèles de configuration courants

Notes

La NAT de site à site n’est pas prise en charge avec les connexions VPN de site à site où des sélecteurs de trafic basés sur des stratégies sont utilisés.

Le tableau suivant présente les modèles de configuration courants qui surviennent lors de la configuration de différents types de règles NAT sur la passerelle VPN site à site.

| Type de site VPN | Règles NAT d’entrée | Règles NAT de sortie |

|---|---|---|

| Site VPN avec itinéraires configurés statiquement | Modifiez le paramètre « Espace d’adressage privé » du site VPN pour contenir la plage ExternalMapping de la règle NAT. | Appliquez des itinéraires pour la plage ExternalMapping de la règle NAT sur l’appareil local. |

| Site VPN (avec traduction BGP) | Placez l’adresse ExternalMapping de l’homologue BGP dans l’adresse BGP de la connexion de liaison du site VPN. | Aucune considération particulière. |

| Site VPN (sans traduction BGP) | Assurez-vous que le locuteur BGP local publie les préfixes dans la plage ExternalMapping de la règle NAT. Placez également l’adresse External Mapping de l’homologue BGP dans l’adresse BGP de la connexion de liaison du site VPN. | Appliquez des itinéraires pour la plage ExternalMapping de la règle NAT sur l’appareil local. |

Étapes suivantes

Pour plus d’informations sur les configurations de site à site, consultez Configurer une connexion de site à site de Virtual WAN.