Qu’est-ce que la limitation de débit pour Azure Front Door ?

La limitation du débit vous permet de détecter et de bloquer des niveaux anormalement élevés de trafic à partir d’une adresse IP de socket. En utilisant le pare-feu d’applications web dans Azure Front Door, vous pouvez atténuer certains types d’attaques par déni de service. La limitation du débit vous protège également contre les clients qui ont été accidentellement configurés de manière incorrecte pour envoyer de grands volumes de requêtes sur une courte période.

L’adresse IP d’un socket correspond à l’adresse du client qui a lancé la connexion TCP à Azure Front Door. En règle générale, l’adresse IP du socket est l’adresse IP de l’utilisateur, mais il peut également s’agir de l’adresse IP d’un serveur proxy ou d’un autre appareil qui se trouve entre l’utilisateur et Azure Front Door. Si vous avez plusieurs clients qui accèdent à Azure Front Door à partir de différentes adresses IP de socket, leurs propres limites de débit leur sont appliquées.

Configurer une stratégie de limite de débit

La limitation du débit est configurée à l’aide de règles WAF personnalisées.

Lorsque vous configurez une règle de limite de débit, vous spécifiez le seuil. Le seuil correspond au nombre de requêtes web autorisées à partir de chaque adresse IP de socket pendant une période d’une ou de cinq minutes.

Vous devez également spécifier au moins une condition de correspondance, qui indique à Azure Front Door quand activer la limite de débit. Vous pouvez configurer plusieurs limites de débit qui s’appliquent à différents chemins d’accès au sein de votre application.

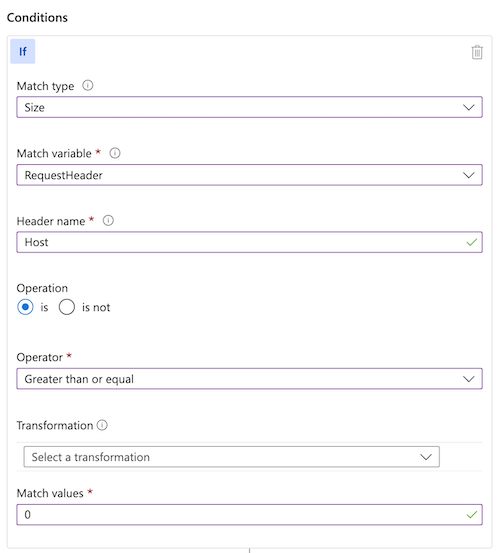

Si vous devez appliquer une règle de limite de débit à toutes vos requêtes, envisagez d’utiliser une condition de correspondance comme dans l’exemple suivant :

La condition de correspondance précédente identifie toutes les requêtes avec un en-tête Host d’une longueur supérieure à 0. Étant donné que toutes les requêtes HTTP valides pour Azure Front Door contiennent un en-tête Host, cette condition de correspondance a pour effet une correspondance de toutes les requêtes HTTP.

Limites de débit et serveurs Azure Front Door

Les demandes provenant du même client arrivent souvent sur le même serveur Azure Front Door. Dans ce cas, vous voyez que les requêtes sont bloquées dès que la limitation du débit est atteinte pour chaque adresse IP cliente.

Il est possible que les requêtes émanant du même client arrivent sur un autre serveur Azure Front Door qui n’a pas encore actualisé le compteur de limite de débit. Par exemple, le client peut ouvrir une nouvelle connexion TCP pour chaque requête, et chaque connexion TCP peut être routée vers un autre serveur Azure Front Door.

Si le seuil est suffisamment faible, la première requête au nouveau serveur Azure Front Door peut réussir la vérification de limite de débit. Par conséquent, pour un seuil faible (par exemple, moins de 200 requêtes par minute environ), vous pouvez voir passer des requêtes au-dessus du seuil.

Voici quelques considérations à prendre en compte lors de la détermination des valeurs de seuil et des fenêtres de temps pour la limitation du débit :

- Une taille de fenêtre plus élevée avec un seuil plus petit de nombre de requêtes acceptables est la configuration la plus efficace pour empêcher des attaques DDoS. Cette configuration est plus efficace, car lorsqu’un attaquant atteint le seuil, il est bloqué pendant la fenêtre restante de limitation du débit. Par conséquent, si un attaquant est bloqué pendant les 30 premières secondes d’une fenêtre d’une minute, il est uniquement limité pendant les 30 secondes restantes. Si un attaquant est bloqué pendant la première minute d’une fenêtre de cinq minutes, il est limité en débit pendant les quatre minutes restantes.

- Définir des tailles de fenêtre de temps plus élevées (par exemple, cinq minutes plutôt qu’une) et des valeurs de seuil plus élevées (telles que 200 plutôt que 100) a tendance à être plus précis dans l’application de seuils proches des limitation de débit que d’utiliser des tailles de fenêtre de temps plus courtes et des valeurs de seuil inférieures.

- La limitation du débit WAF Azure Front Door fonctionne pendant une période de temps fixe. Une fois le seuil de limitation du débit violé, tout le trafic correspondant à cette règle de limitation du débit est bloqué pendant le restant de la fenêtre fixe.

Étapes suivantes

- Configurez la limitation du débit sur votre WAF Azure Front Door.

- Consultez les meilleures pratiques de limitation du débit.