Authentifier votre API et votre connecteur avec Microsoft Entra ID

Azure Resource Manager permet de gérer les composants d’une solution dans Azure, par exemple des bases de données, des machines virtuelles et des applications web. Ce didacticiel détaille comment permettre l’authentification dans Microsoft Entra ID, inscrire une des API Resource Manager comme connecteur personnalisé, puis s’y connecter dans Power Automate. Vous pouvez aussi créer le connecteur personnalisé pour Power Apps ou Azure Logic Apps.

Le processus que vous suivez dans ce didacticiel peut être utilisé pour accéder à n’importe quelle API RESTful authentifiée à l’aide de Microsoft Entra ID.

Conditions préalables

- Un abonnement Azure

- Un compte Power Automate

- Exemple de fichier OpenAPI

Activer l’authentification dans Microsoft Entra ID

Tout d’abord, vous créez une application Microsoft Entra ID qui procède à l’authentification lors de l’appel du point de terminaison de l’API Resource Manager.

Connectez-vous au portail Azure. Si vous avez plusieurs locataires Microsoft Entra ID, vérifiez que vous êtes connecté au répertoire approprié en vérifiant que votre nom d’utilisateur apparaît dans l’angle supérieur droit.

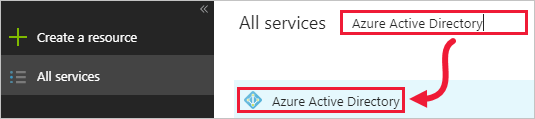

Dans le volet de gauche, sélectionnez Tous les services. Dans la zone Filtre, entrez Azure Active Directory, puis sélectionnez Azure Active Directory.

Le panneau Azure Active Directory s’ouvre.

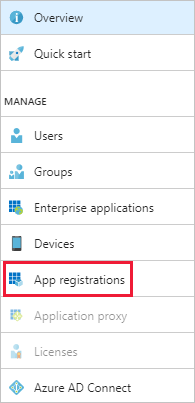

Dans le volet de gauche du panneau Azure Active Directory, sélectionnez Inscriptions d’application.

Dans la liste des applications inscrites, sélectionnez Nouvelle inscription d’application.

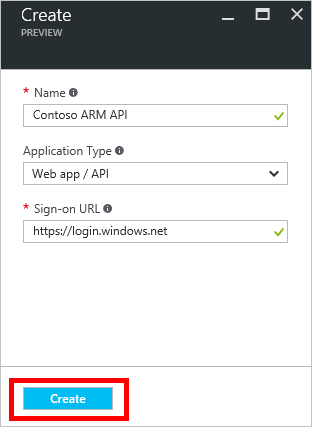

Saisissez un nom pour votre application et laissez Type d’application comme Appli web / API. Pour URL de connexion, entrez une valeur appropriée pour votre organisation, telle que

https://login.windows.net. Cliquez sur Créer.

Copiez l'ID d'application, car vous en aurez besoin plus tard.

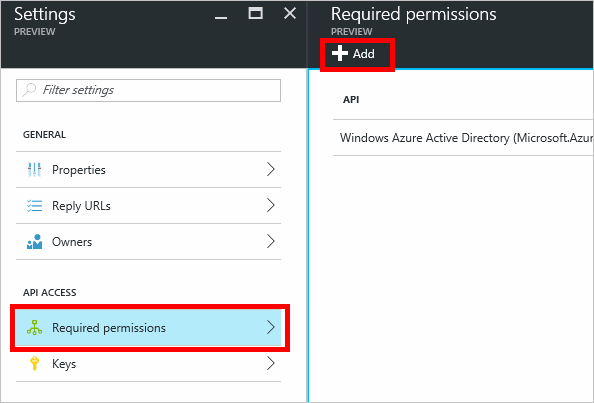

Le volet Paramètres devrait également s’ouvrir. Si ce n’est pas le cas, sélectionnez Paramètres.

Dans le volet de gauche du panneau Paramètres, sélectionnez Autorisations requises. Dans le panneau Autorisations requises, sélectionnez Ajouter.

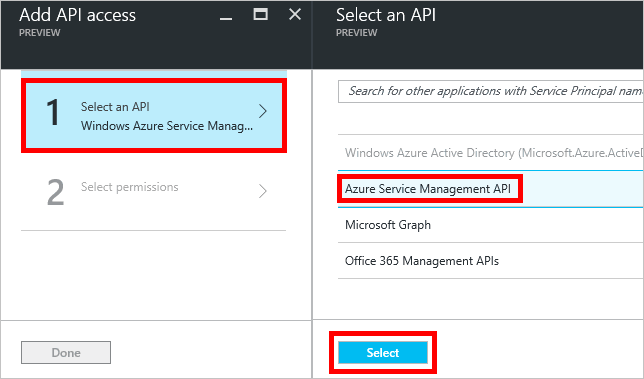

Le panneau Ajouter un accès d’API s’ouvre.

Dans le panneau Ajouter un accès à l’API, sélectionnez Sélectionner une API, puis sélectionnez API de gestion des services Azure > Sélectionner.

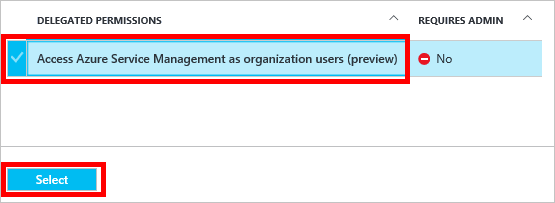

Sous Autorisations déléguées, sélectionnez Accès à la gestion des services Azure en tant qu’utilisateurs d’organisation > Sélectionner.

Dans le panneau Ajouter un accès d’API, sélectionnez Terminé.

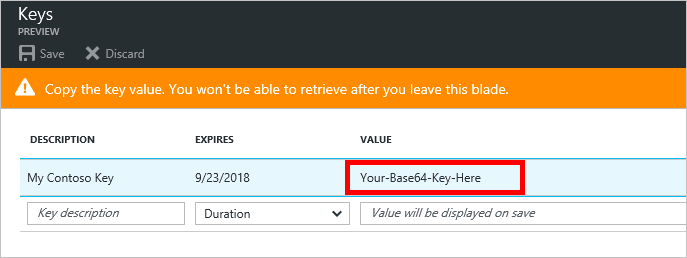

De retour sur le panneau Paramètres, sélectionnez Clés. Dans le panneau Clés, saisissez une description pour votre clé, sélectionnez une période d’expiration, puis sélectionnez Enregistrer.

Votre nouvelle clé s’affiche. Copiez la valeur de clé, car vous en aurez besoin ultérieurement.

Il y a une étape de plus à réaliser dans le portail Azure, mais vous devez d’abord créer un connecteur personnalisé.

Créer un connecteur personnalisé

Maintenant que l’application Microsoft Entra ID est configurée, vous créez le connecteur personnalisé.

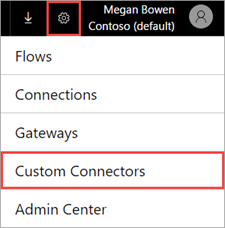

Dans l’appli web Power Automate, sélectionnez Paramètres (l’icône d’engrenage) dans le coin supérieur droit de la page, puis sélectionnez Connecteurs personnalisés.

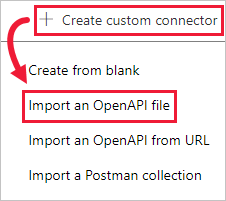

Sélectionnez Créer un connecteur personnalisé > Importer un fichier OpenAPI.

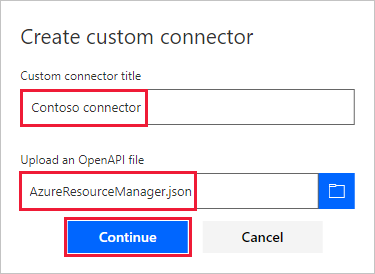

Entrez un nom pour le connecteur, naviguez jusqu’à exemple de fichier OpenAPI et Sélectionner Continuer.

La page Général s’ouvre. Laissez les valeurs par défaut telles qu’elles apparaissent, puis sélectionnez la page Sécurité.

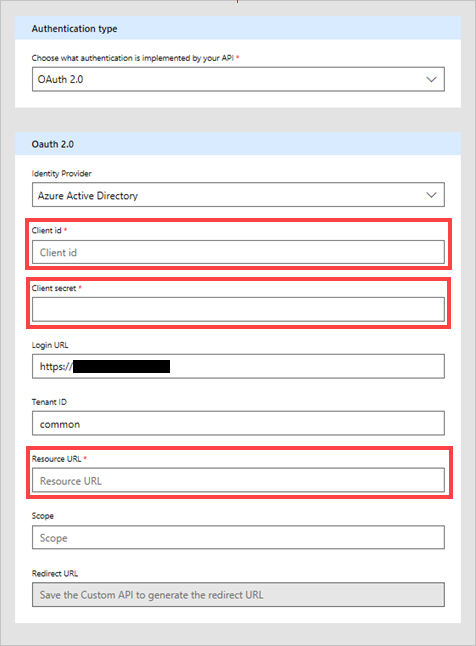

Sur la page Sécurité, entrez les informations Microsoft Entra ID pour l’application :

Sous ID client, entrez la valeur de l’ID d’application Microsoft Entra ID que vous avez copiée précédemment.

Pour le Secret client, utilisez la valeur que vous avez copiée précédemment.

Pour URL de ressource, entrez

https://management.core.windows.net/. Veillez à inclure l’URL de ressource exactement comme elle est écrite, y compris la barre oblique de fin.

Une fois que vous avez entré les informations de sécurité, cochez la case (✓) en regard du nom du flux, en haut de la page, pour créer le connecteur personnalisé.

Sur la page Sécurité, le champ URL de redirection est maintenant rempli. Copiez cette URL afin de pouvoir l’utiliser dans la section suivante de ce didacticiel.

Votre connecteur personnalisé est à présent affiché sous Connecteurs personnalisés.

Maintenant que le connecteur personnalisé est inscrit, créez une connexion vers celui-ci afin de pouvoir l’utiliser dans vos applications et vos flux. Sélectionnez le symbole plus (+) à droite du nom du connecteur personnalisé, puis suivez les étapes de l’écran de connexion.

Notes

L’exemple OpenAPI ne définit pas l’ensemble complet des opérations du gestionnaire des ressources; ne contient actuellement que l’opération Répertorier tous les abonnements. Vous pouvez modifier ce fichier OpenAPI ou créer un autre fichier OpenAPI en utilisant l’éditeur OpenAPI en ligne.

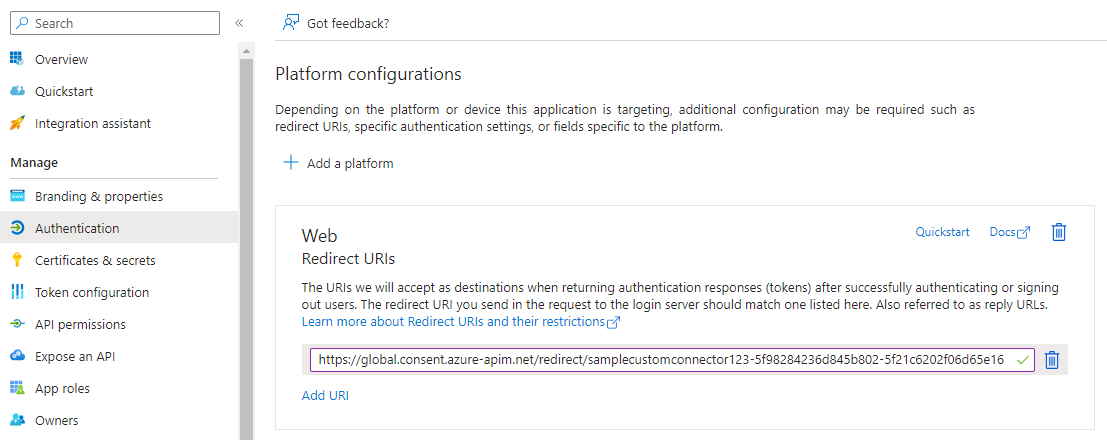

Définir l’URL de réponse dans Azure

Sélectionnez Azure Active Directory (Microsoft Entra ID), puis sélectionnez votre application. Sélectionnez Authentification dans le menu de gauche, puis sélectionnez Ajouter un URI. Ajoutez la valeur que vous avez copiée à partir du champ URI de redirection dans le connecteur personnalisé, par exemple https://global.consent.azure-apim.net/redirect/samplecustomconnector123-5f98284236d845b802-5f21c6202f06d65e16, puis sélectionnez Enregistrer.

Informations associées

Utiliser Connecteurs personnalisés dans Power Automate.

Pour poser des questions ou formuler des commentaires sur les connecteurs personnalisés, rejoignez notre communauté.

Fournir des commentaires

Nous apprécions grandement les commentaires sur les problèmes liés à notre plateforme de connecteurs ou les idées de nouvelles fonctionnalités. Pour fournir des commentaires, accédez à Soumettre des problèmes ou obtenir de l’aide avec les connecteurs et sélectionnez votre type de commentaire.