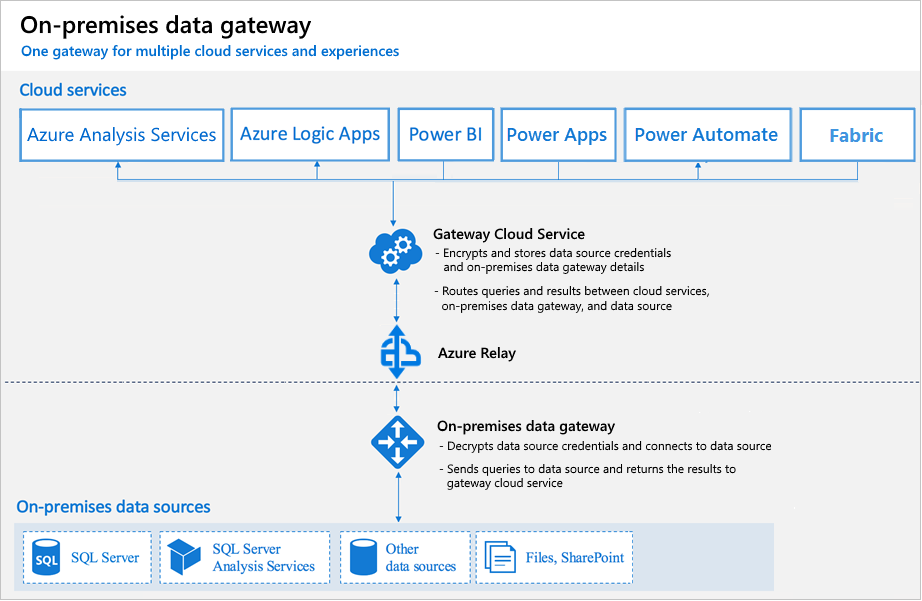

Architecture de la passerelle de données locale

Les utilisateurs de votre organisation peuvent accéder aux données locales auxquelles ils ont déjà accès à partir de services dans le cloud, comme Power BI, Power Platform et Microsoft Fabric. Toutefois, avant de pouvoir connecter le service cloud à votre source de données locale, vous devez installer et configurer une passerelle de données locale.

La passerelle facilite une communication rapide et sécurisée en arrière-plan. Cette communication circule d’un utilisateur dans le cloud vers votre source de données locale, puis revient dans le cloud.

Un administrateur désigne généralement celui qui installe et configure une passerelle. Ces actions peuvent nécessiter une connaissance particulière de vos serveurs locaux ou des autorisations d’administrateur du serveur.

Cet article ne fournit pas d’instructions détaillées quant à l’installation et la configuration de la passerelle. Pour obtenir de l’aide, consultez Installer une passerelle de données locale. Cet article a pour objectif d’expliquer en détail le fonctionnement de la passerelle.

Fonctionnement de la passerelle

Commençons par examiner ce qui se passe lorsque vous interagissez avec un élément connecté à une source de données locale.

Remarque

Selon le service cloud, vous devrez peut-être configurer une source de données pour la passerelle.

- Le service cloud crée une requête et les informations d’identification chiffrées pour la source de données locale. La requête et les informations d’identification sont envoyées à la file d’attente de passerelle pour traitement lorsque la passerelle interroge régulièrement le service. Pour plus d’informations sur le chiffrement des informations d’identification dans Power BI, consultez le Livre blanc sur la sécurité dans Power BI.

- Le service cloud de passerelle analyse la requête et envoie (push) à la demande à Azure Relay.

- Azure Relay envoie les demandes en attente à la passerelle lorsqu’elle interroge régulièrement. La passerelle et le service Power BI sont implémentés pour accepter uniquement le trafic TLS 1.2.

- La passerelle reçoit la requête, déchiffre les informations d’identification et les utilise pour se connecter à une ou plusieurs sources de données.

- La passerelle envoie la requête à la source de données à exécuter.

- Les résultats sont renvoyés de la source de données à la passerelle, puis au service cloud. Le service utilise ensuite ces résultats.

À l’étape 6, des requêtes comme les actualisations Power BI et Azure Analysis Services peuvent renvoyer de grandes quantités de données. Pour de telles requêtes, les données sont temporairement stockées sur la machine de la passerelle. Ce stockage de données se poursuit jusqu’à ce que toutes les données soient reçues de la source de données. Les données sont ensuite renvoyées au service cloud. Ce processus porte le nom de mise en file d’attente. Nous vous recommandons d’utiliser un disque SSD pour stocker la mise en file d’attente.

Authentification auprès de sources de données locales

Des informations d’identification stockées sont utilisées pour la connexion de la passerelle aux sources de données locales. Quel que soit l’utilisateur, la passerelle utilise les informations d’identification stockées pour se connecter. Mais il peut y avoir des exceptions d’authentification comme DirectQuery et LiveConnect for Analysis Services dans Power BI. Pour plus d’informations sur le chiffrement des informations d’identification dans Power BI, consultez le Livre blanc sur la sécurité dans Power BI.

Compte de connexion

Vous devez vous connecter avec un compte professionnel ou un compte scolaire. Ce compte est votre compte d’organisation. Si vous avez souscrit une offre Office 365 sans fournir votre adresse de messagerie professionnelle réelle, votre nom de compte peut ressembler à ceci nancy@contoso.onmicrosoft.com. Un service cloud stocke votre compte au sein d’un locataire dans Microsoft Entra ID. Dans la plupart des cas, le nom d’utilisateur principal (UPN, User Principal Name) de votre compte Microsoft Entra ID correspond à votre adresse e-mail.

Sécurité du trafic réseau

Le trafic va de la passerelle à Azure Relay, puis au cluster de back-end Power BI. En utilisant Express Route, vous pouvez vous assurer que ce trafic ne traverse pas l’Internet public. Tout le trafic interne Azure passe par la base d’Azure.

Microsoft Entra ID

Les services cloud Microsoft utilisent Microsoft Entra ID pour authentifier les utilisateurs. Microsoft Entra ID est le locataire qui contient les noms d’utilisateur et les groupes de sécurité. En règle générale, l’adresse e-mail que vous utilisez pour la connexion correspond à l’UPN de votre compte. Pour plus d’informations sur l’authentification dans Power BI, consultez le Livre blanc sur la sécurité dans Power BI.

Comment savoir quel est mon UPN ?

Vous ne connaissez peut-être pas votre UPN et vous n’êtes peut-être pas un administrateur de domaine. Pour connaître l’UPN de votre compte, exécutez la commande suivante à partir de votre poste de travail : whoami /upn.

Bien que le résultat ressemble à une adresse e-mail, il s’agit de l’UPN de votre compte de domaine local.

Synchroniser un Active Directory local avec Microsoft Entra ID

Chacun de vos comptes Active Directory locaux doit corresponde à un compte Microsoft Entra ID, car l’UPN des deux comptes doit être identique.

Les services cloud sont au courant uniquement des comptes dans Microsoft Entra ID. Peu importe que vous ayez ajouté un compte dans votre Active Directory local. Si le compte n’existe pas dans Microsoft Entra ID, il ne peut pas être utilisé.

Il existe différentes façons de faire correspondre vos comptes Active Directory locaux avec Microsoft Entra ID.

Ajoutez manuellement des comptes à Microsoft Entra ID.

Créez un compte dans le Portail Azure ou dans le Centre d’administration Microsoft 365. Veillez à ce que le nom du compte corresponde à l’UPN du compte Active Directory local.

Utilisez l’outil Microsoft Entra ID Connect pour synchroniser des comptes locaux avec votre locataire Microsoft Entra ID.

L’outil Microsoft Entra ID Connect fournit des options pour synchroniser les annuaires et configurer l’authentification. Ces options incluent la synchronisation du hachage de mot de passe, l’authentification directe et la fédération. Si vous n’êtes pas administrateur de locataire ou administrateur de domaine local, demandez à votre administrateur informatique de configurer Microsoft Entra ID Connect.

Microsoft Entra ID Connect garantit que votre UPN Microsoft Entra ID correspond à votre UPN Active Directory local. Cette correspondance est utile si vous utilisez des connexions actives Analysis Services avec Power BI ou des fonctionnalités d’authentification unique (SSO).

Remarque

La synchronisation des comptes avec Microsoft Entra ID Connect crée de nouveaux comptes au sein de votre locataire Microsoft Entra ID.