Contrôle d’appareil dans Microsoft Defender pour point de terminaison

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender pour les PME

Les fonctionnalités de contrôle des appareils dans Microsoft Defender pour point de terminaison permettent à votre équipe de sécurité de contrôler si les utilisateurs peuvent installer et utiliser des périphériques, tels que le stockage amovible (clés USB, DISQUES, disques, etc.), les imprimantes, les périphériques Bluetooth ou d’autres appareils avec leurs ordinateurs. Votre équipe de sécurité peut configurer des stratégies de contrôle d’appareil pour configurer des règles comme celles-ci :

- Empêcher les utilisateurs d’installer et d’utiliser certains appareils (comme les lecteurs USB)

- Empêcher les utilisateurs d’installer et d’utiliser des appareils externes avec des exceptions spécifiques

- Autoriser les utilisateurs à installer et à utiliser des appareils spécifiques

- Autoriser les utilisateurs à installer et utiliser uniquement des appareils chiffrés par BitLocker avec des ordinateurs Windows

Cette liste est destinée à fournir quelques exemples. Il ne s’agit pas d’une liste exhaustive ; il existe d’autres exemples à prendre en compte.

Le contrôle d’appareil permet de protéger vos organization contre les pertes de données potentielles, les programmes malveillants ou d’autres cybermenaces en autorisant ou en empêchant la connexion de certains appareils aux ordinateurs des utilisateurs. Avec le contrôle d’appareil, votre équipe de sécurité peut déterminer si et quels appareils périphériques les utilisateurs peuvent installer et utiliser sur leurs ordinateurs.

Conseil

En complément de cet article, consultez notre guide de configuration Microsoft Defender pour point de terminaison pour passer en revue les meilleures pratiques et en savoir plus sur les outils essentiels tels que la réduction de la surface d’attaque et la protection nouvelle génération. Pour une expérience personnalisée basée sur votre environnement, vous pouvez accéder au guide de configuration automatisée de Defender pour point de terminaison dans le Centre d’administration Microsoft 365.

Fonctionnalités de contrôle des appareils Microsoft

Les fonctionnalités de contrôle d’appareil de Microsoft peuvent être organisées en trois catégories main : contrôle d’appareil dans Windows, contrôle d’appareil dans Defender pour point de terminaison et protection contre la perte de données de point de terminaison (DLP de point de terminaison).

Contrôle d’appareil dans Windows. Le système d’exploitation Windows dispose de fonctionnalités de contrôle d’appareil intégrées. Votre équipe de sécurité peut configurer les paramètres d’installation des appareils pour empêcher (ou autoriser) les utilisateurs à installer certains appareils sur leurs ordinateurs. Les stratégies sont appliquées au niveau de l’appareil et utilisent différentes propriétés de l’appareil pour déterminer si un utilisateur peut ou non installer/utiliser un appareil.

Le contrôle d’appareil dans Windows fonctionne avec les modèles BitLocker et ADMX, et peut être géré à l’aide de Intune.

BitLocker. BitLocker est une fonctionnalité de sécurité Windows qui fournit un chiffrement pour des volumes entiers. Le chiffrement BitLocker peut être requis pour écrire sur un support amovible. Avec Intune, les stratégies peuvent être configurées pour appliquer le chiffrement sur les appareils à l’aide de BitLocker pour Windows. Pour plus d’informations, consultez Paramètres de stratégie de chiffrement de disque pour la sécurité des points de terminaison dans Intune.

Installation de l’appareil. Windows permet d’empêcher l’installation de types spécifiques de périphériques USB.

Pour plus d’informations sur la configuration de l’installation des appareils avec Intune, consultez Restreindre les périphériques USB et autoriser des périphériques USB spécifiques à l’aide de modèles ADMX dans Intune.

Pour plus d’informations sur la configuration de l’installation d’un appareil avec stratégie de groupe, consultez Gérer l’installation de l’appareil avec stratégie de groupe.

Contrôle d’appareil dans Defender pour point de terminaison. Le contrôle d’appareil dans Defender pour point de terminaison fournit des fonctionnalités plus avancées et est multiplateforme.

- Contrôle d’accès granulaire : créez des stratégies pour contrôler l’accès par appareil, type d’appareil, opération (lecture, écriture, exécution), groupe d’utilisateurs, emplacement réseau ou type de fichier.

- Création de rapports et repérage avancé : visibilité complète des activités liées à l’ajout d’appareils.

- Le contrôle d’appareil dans Microsoft Defender peut être géré à l’aide de Intune ou de stratégie de groupe.

Contrôle d’appareil dans Microsoft Defender et Intune. Intune offre une expérience enrichie pour la gestion des stratégies de contrôle d’appareil complexes pour les organisations. Vous pouvez configurer et déployer des paramètres de restriction d’appareil dans Defender pour point de terminaison, par exemple. Consultez Déployer et gérer le contrôle d’appareil avec Microsoft Intune.

Protection contre la perte de données de point de terminaison (Endpoint DLP). DLP de point de terminaison surveille les informations sensibles sur les appareils intégrés aux solutions Microsoft Purview. Les stratégies DLP peuvent appliquer des actions de protection sur les informations sensibles et leur emplacement de stockage ou d’utilisation. La DLP du point de terminaison peut capturer des preuves de fichier. En savoir plus sur endpoint DLP.

Scénarios courants de contrôle d’appareil

Dans les sections suivantes, passez en revue les scénarios, puis identifiez la fonctionnalité Microsoft à utiliser.

- Contrôler l’accès aux périphériques USB

- Contrôler l’accès au média amovible chiffré BitLocker (préversion)

- Contrôler l’accès aux imprimantes

- Contrôler l’accès aux appareils Bluetooth

Contrôler l’accès aux périphériques USB

Vous pouvez contrôler l’accès aux périphériques USB à l’aide de restrictions d’installation d’appareil, de contrôle de périphérique multimédia amovible ou de DLP de point de terminaison.

Configurer les restrictions d’installation des appareils

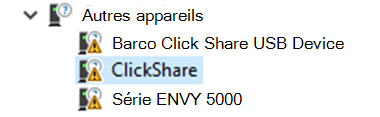

Les restrictions d’installation d’appareil disponibles dans Windows autorisent ou refusent l’installation de pilotes en fonction de l’ID d’appareil, de l’ID instance de l’appareil ou de la classe de configuration. Cela peut bloquer n’importe quel appareil dans le gestionnaire de périphériques, y compris tous les appareils amovibles. Lorsque des restrictions d’installation d’appareil sont appliquées, l’appareil est bloqué dans le gestionnaire d’appareils, comme illustré dans la capture d’écran suivante :

Pour plus d’informations, cliquez sur l’appareil.

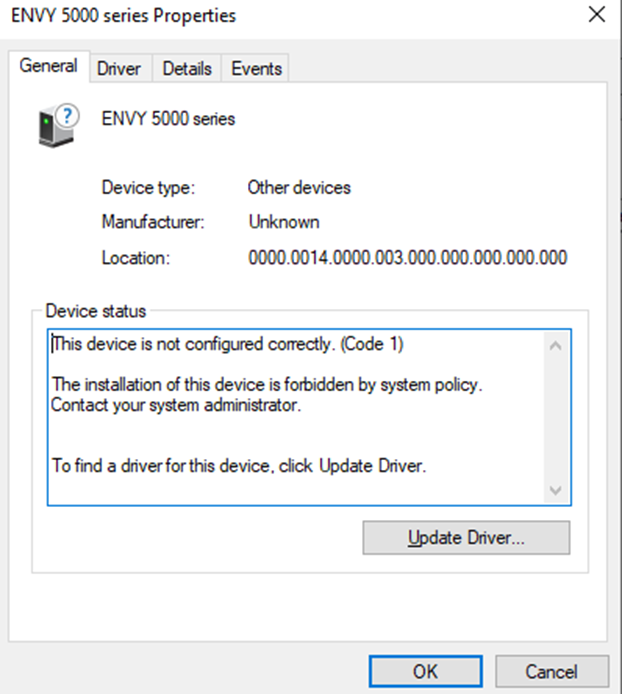

Il existe également un enregistrement dans la chasse avancée. Pour l’afficher, utilisez la requête suivante :

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend MediaSerialNumber = tostring(parsed.SerialNumber)

| extend DeviceInstanceId = tostring(parsed.DeviceInstanceId)

| extend DriverName = tostring(parsed.DriverName)

| extend ClassGUID = tostring(parsed.ClassGuid)

| where ActionType contains "PnPDeviceBlocked"

| project Timestamp, ActionType, DeviceInstanceId, DriverName, ClassGUID

| order by Timestamp desc

Lorsqu’une restriction d’installation d’appareil est configurée et qu’un appareil est installé, un événement avec ActionTypePnPDeviceAllowed est créé.

En savoir plus ::

Contrôler l’accès aux supports amovibles à l’aide du contrôle d’appareil

Le contrôle d’appareil pour Defender pour point de terminaison fournit un contrôle d’accès plus précis à un sous-ensemble d’appareils USB. Le contrôle d’appareil peut uniquement restreindre l’accès aux appareils du portail Windows, aux supports amovibles, aux CD/DVD et aux imprimantes.

Remarque

Sur Windows, le terme « périphériques multimédias amovibles » ne signifie pas qu’il s’agit d’un périphérique USB. Tous les périphériques USB ne sont pas des périphériques multimédias amovibles. Pour être considéré comme un périphérique multimédia amovible et, par conséquent, dans le cadre de MDE contrôle d’appareil, l’appareil doit créer un disque (par E: exemple) dans Windows. Le contrôle d’appareil peut restreindre l’accès à l’appareil et aux fichiers sur cet appareil en définissant des stratégies.

Importante

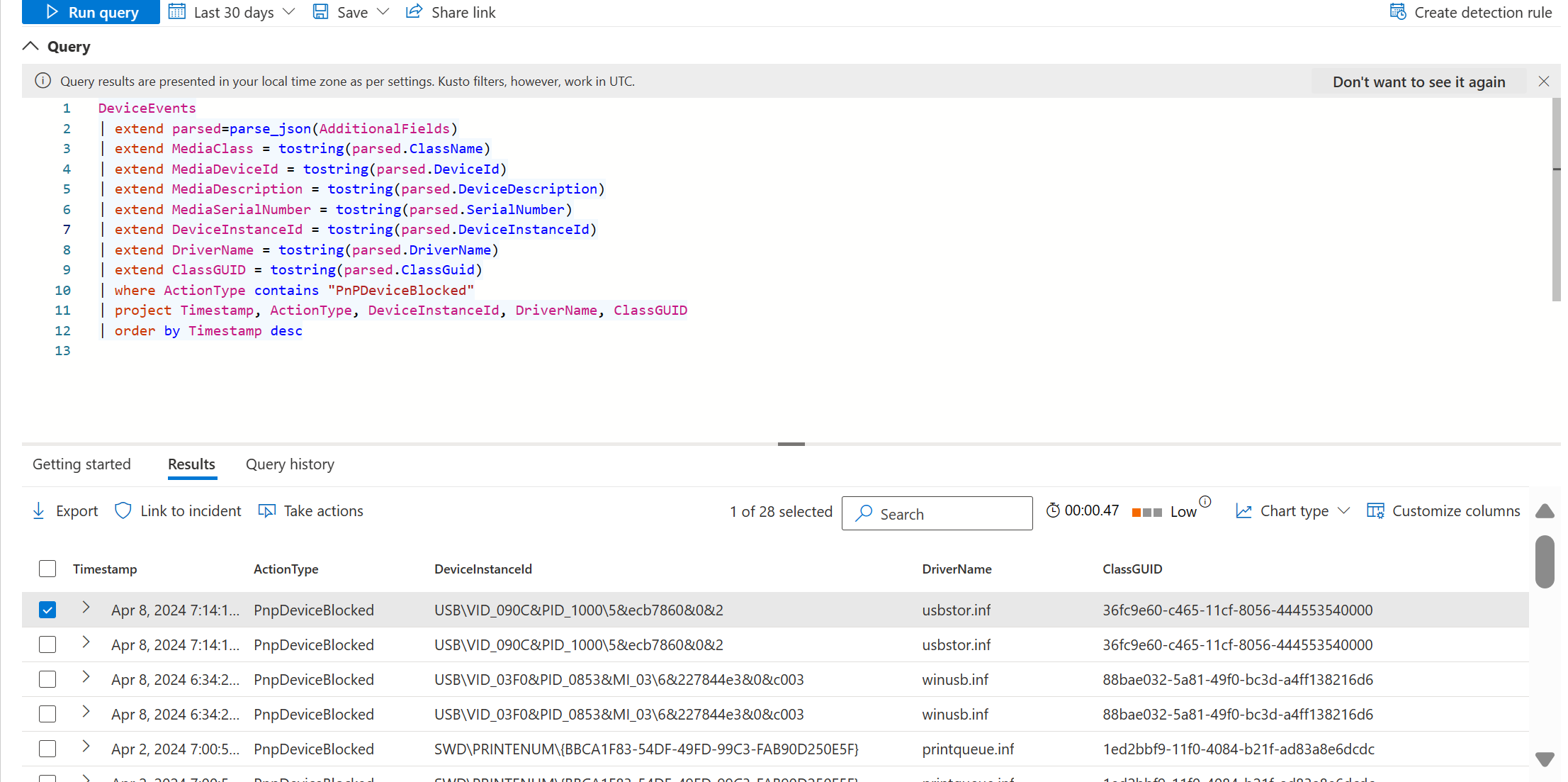

Certains appareils créent plusieurs entrées dans le gestionnaire de périphériques Windows (par exemple, un périphérique multimédia amovible et un appareil portable Windows). Pour que l’appareil fonctionne correctement, veillez à accorder l’accès à toutes les entrées associées à l’appareil physique. Si une stratégie est configurée avec une entrée d’audit, un événement s’affiche dans La chasse avancée avec un ActionType de RemovableStoragePolicyTriggered.

DeviceEvents

| extend parsed=parse_json(AdditionalFields)

| extend MediaClass = tostring(parsed.ClassName)

| extend MediaDeviceId = tostring(parsed.DeviceId)

| extend MediaDescription = tostring(parsed.DeviceDescription)

| extend SerialNumberId = tostring(parsed.SerialNumber)

| extend RemovableStoragePolicy = tostring(parsed.RemovableStoragePolicy)

| extend RemovableStorageAccess =tostring(parsed.RemovableStorageAccess)

| extend RemovableStoragePolicyVerdict = tostring(parsed.RemovableStoragePolicyVerdict)

| extend PID = tostring(parsed.ProductId)

| extend VID = tostring(parsed.VendorId)

| extend VID_PID = strcat(VID,"_",PID)

| extend InstancePathId = tostring(parsed.DeviceInstanceId)

| where ActionType == "RemovableStoragePolicyTriggered"

| project Timestamp, RemovableStoragePolicy, RemovableStorageAccess,RemovableStoragePolicyVerdict, SerialNumberId,VID, PID, VID_PID, InstancePathId

| order by Timestamp desc

Cette requête retourne le nom de la stratégie, l’accès demandé et le verdict (autoriser, refuser), comme illustré dans la capture d’écran suivante :

Conseil

Le contrôle d’appareil pour Microsoft Defender pour point de terminaison sur macOS peut contrôler l’accès aux appareils iOS, aux appareils portables tels que les caméras et aux supports amovibles tels que les périphériques USB. Consultez Contrôle d’appareil pour macOS.

Utiliser endpoint DLP pour empêcher la copie de fichiers vers USB

Pour empêcher la copie de fichiers vers USB en fonction de la sensibilité des fichiers, utilisez endpoint DLP.

Contrôler l’accès au média amovible chiffré BitLocker (préversion)

Vous utilisez BitLocker pour contrôler l’accès aux supports amovibles ou pour vous assurer que les appareils sont chiffrés.

Utiliser BitLocker pour refuser l’accès au média amovible

Windows permet de refuser l’écriture sur tous les supports amovibles ou de refuser l’accès en écriture, sauf si un appareil est chiffré par BitLocker. Pour plus d’informations, consultez Configurer BitLocker - Sécurité Windows.

Configurer des stratégies de contrôle d’appareil pour BitLocker (préversion)

Le contrôle de l’appareil pour Microsoft Defender pour point de terminaison contrôle l’accès à un appareil en fonction de son état chiffré BitLocker (chiffré ou brut). Cela permet de créer des exceptions pour autoriser et auditer l’accès aux appareils chiffrés non-BitLocker.

Conseil

Si vous utilisez Mac, le contrôle d’appareil peut contrôler l’accès aux médias amovibles en fonction de l’état de chiffrement APFS. Consultez Contrôle d’appareil pour macOS.

Contrôler l’accès aux imprimantes

Vous pouvez contrôler l’accès aux imprimantes à l’aide de restrictions d’installation d’imprimantes, de stratégies de contrôle d’appareil pour l’impression ou de point de terminaison DLP.

Configurer les restrictions d’installation de l’imprimante

Les restrictions d’installation de l’appareil de Windows peuvent être appliquées aux imprimantes.

Configurer des stratégies de contrôle d’appareil pour l’impression

Le contrôle d’appareil pour Microsoft Defender pour point de terminaison contrôle l’accès à l’imprimante en fonction des propriétés de l’imprimante (VID/PID), du type d’imprimante (réseau, USB, entreprise, etc.).

Le contrôle d’appareil peut également restreindre les types de fichiers qui sont imprimés. Le contrôle d’appareil peut également restreindre l’impression sur les environnements non professionnels.

Utiliser endpoint DLP pour empêcher l’impression de documents classifiés

Pour bloquer l’impression de documents en fonction de la classification des informations, utilisez endpoint DLP.

Utiliser endpoint DLP pour capturer la preuve de fichier des fichiers imprimés

Pour capturer la preuve d’un fichier en cours d’impression, utilisez endpoint DLP

Contrôler l’accès aux appareils Bluetooth

Vous pouvez utiliser le contrôle d’appareil pour contrôler l’accès aux services Bluetooth sur les appareils Windows ou à l’aide du DLP de point de terminaison.

Conseil

Si vous utilisez Mac, le contrôle de l’appareil peut contrôler l’accès au Bluetooth. Consultez Contrôle d’appareil pour macOS.

Contrôler l’accès aux services Bluetooth sur Windows

Les administrateurs peuvent contrôler le comportement du service Bluetooth (autoriser la publicité, la découverte, la préparation et l’invite) ainsi que les services Bluetooth autorisés. Pour plus d’informations, consultez Windows Bluetooth.

Utiliser la protection contre la perte de données de point de terminaison pour empêcher la copie de documents sur les appareils

Pour bloquer la copie de documents sensibles sur n’importe quel appareil Bluetooth, utilisez endpoint DLP.

Utiliser endpoint DLP pour capturer la preuve de fichier des fichiers copiés sur USB

Pour capturer la preuve qu’un fichier est copié sur une clé USB, utilisez endpoint DLP

Exemples et scénarios de stratégie de contrôle d’appareil

Le contrôle d’appareil dans Defender pour point de terminaison fournit à votre équipe de sécurité un modèle de contrôle d’accès robuste qui permet un large éventail de scénarios (voir Stratégies de contrôle d’appareil). Nous avons créé un dépôt GitHub qui contient des exemples et des scénarios que vous pouvez explorer. Consultez les ressources suivantes :

- Fichier LISEZ-MOI des exemples de contrôle d’appareil

- Prise en main des exemples de contrôle d’appareil sur les appareils Windows

- Exemples de contrôle d’appareil pour macOS

Si vous débutez avec le contrôle d’appareil, consultez Procédures pas à pas de contrôle d’appareil.

Prérequis pour le contrôle de l’appareil

Le contrôle d’appareil dans Defender pour point de terminaison peut être appliqué aux appareils exécutant Windows 10 ou Windows 11 qui ont la version du client anti-programme malveillant ou une version 4.18.2103.3 ultérieure. (Actuellement, les serveurs ne sont pas pris en charge.)

-

4.18.2104ou version ultérieure : ajoutezSerialNumberId,VID_PID, , la prise en charge des objets de stratégie de groupe basés sur le chemin de fichier, etComputerSid. -

4.18.2105ou version ultérieure : ajoutez la prise en charge des caractères génériques pourHardwareId/DeviceId/InstancePathId/FriendlyNameId/SerialNumberId; la combinaison d’utilisateurs spécifiques sur des machines spécifiques, la prise en charge des disques SSD amovibles (un disque SSD SanDisk Extreme)/USB Attached SCSI (UAS). -

4.18.2107ou version ultérieure : ajout de la prise en charge des appareils portables Windows (WPD) (pour les appareils mobiles, tels que les tablettes) ; ajouterAccountNamedans la chasse avancée. -

4.18.2205ou version ultérieure : développez l’application par défaut sur Imprimante. Si vous le définissez sur Refuser, il bloque également l’imprimante. Par conséquent, si vous souhaitez uniquement gérer le stockage, veillez à créer une stratégie personnalisée pour autoriser l’imprimante. -

4.18.2207ou version ultérieure : ajouter la prise en charge des fichiers ; le cas d’usage courant peut être « bloquer l’accès en lecture/écriture/exécution à un fichier spécifique sur un stockage amovible ». Ajouter la prise en charge des connexions réseau et VPN ; Le cas d’usage courant peut être « empêcher les utilisateurs d’accéder au stockage amovible lorsque l’ordinateur ne se connecte pas au réseau d’entreprise ».

Pour Mac, consultez Contrôle d’appareil pour macOS.

Actuellement, le contrôle d’appareil n’est pas pris en charge sur les serveurs.