Répondre à un connecteur compromis

Conseil

Saviez-vous que vous pouvez essayer gratuitement les fonctionnalités de Microsoft Defender pour Office 365 Plan 2 ? Utilisez la version d’évaluation Defender for Office 365 de 90 jours sur le hub d’essais du portail Microsoft Defender. Découvrez qui peut s’inscrire et les conditions d’essai sur Try Microsoft Defender pour Office 365.

Les connecteurs sont utilisés pour activer le flux de messagerie entre Microsoft 365 et les serveurs de messagerie que vous avez dans votre environnement local. Pour plus d'informations, voir Configurer le flux de messagerie à l'aide de connecteurs dans Exchange Online.

Un connecteur entrant avec la valeur OnPremisesType est considéré comme compromis lorsqu’un attaquant crée un nouveau connecteur ou modifie le connecteur existant pour envoyer du courrier indésirable ou un e-mail de hameçonnage.

Cet article explique les symptômes d’un connecteur compromis et comment en reprendre le contrôle.

Symptômes d’un connecteur compromis

Un connecteur compromis présente une ou plusieurs des caractéristiques suivantes :

- Pic soudain du volume de courrier sortant.

- Incompatibilité entre l’adresse

5321.MailFrom(également appelée adresse MAIL FROM , expéditeur P1 ou expéditeur d’enveloppe) et l’adresse5322.From(également appelée adresse de départ ou expéditeur P2) dans le courrier sortant. Pour plus d’informations sur ces expéditeurs, consultez Comment EOP valide l’adresse De pour empêcher l’hameçonnage. - Courrier sortant envoyé à partir d’un domaine qui n’est pas approvisionné ou inscrit.

- Le connecteur ne peut pas envoyer ou relayer des messages.

- Présence d’un connecteur entrant qui n’a pas été créé par un administrateur.

- Modifications non autorisées dans la configuration d’un connecteur existant (par exemple, le nom, le nom de domaine et l’adresse IP).

- Un compte d’administrateur récemment compromis. La création ou la modification de connecteurs nécessite un accès administrateur.

Si vous voyez ces symptômes ou d’autres symptômes inhabituels, vous devez examiner.

Sécuriser et restaurer la fonction d’e-mail sur un connecteur potentiellement compromis

Effectuez toutes les étapes suivantes pour reprendre le contrôle du connecteur. Suivez les étapes dès que vous soupçonnez un problème et le plus rapidement possible pour vous assurer que l’attaquant ne reprend pas le contrôle du connecteur. Ces étapes vous aident également à supprimer toutes les entrées de porte arrière que l’attaquant a peut-être ajoutées au connecteur.

Étape 1 : Identifier si un connecteur entrant a été compromis

Passer en revue le trafic de connecteur suspect récent ou les messages associés

Dans Microsoft Defender pour Office 365 Plan 2, ouvrez le portail Microsoft Defender à l’adresse https://security.microsoft.com et accédez à Explorer. Ou, pour accéder directement à la page Explorer, utilisez https://security.microsoft.com/threatexplorer.

Dans la page Explorer, vérifiez que l’onglet Tous les e-mails est sélectionné, puis configurez les options suivantes :

- Sélectionnez la plage de date/heure.

- Sélectionnez Connecteur.

- Entrez le nom du connecteur dans la

zone De recherche.

zone De recherche. - Sélectionnez Actualiser.

Recherchez les pics ou les baisses anormales du trafic de courrier électronique.

Répondez aux questions suivantes :

- L’adresse IP de l’expéditeur correspond-elle à l’adresse IP locale de votre organization ?

- Un nombre important de messages récents ont-ils été envoyés au dossier Email indésirables ? Ce résultat indique clairement qu’un connecteur compromis a été utilisé pour envoyer du courrier indésirable.

- Est-il raisonnable que les destinataires du message reçoivent des e-mails d’expéditeurs dans votre organization ?

Dans Microsoft Defender pour Office 365 ou Exchange Online Protection, utilisez Alertes et Suivi des messages pour rechercher les symptômes de compromission du connecteur :

Ouvrez le portail Defender à l’adresse https://security.microsoft.com et accédez à Incidents & alertes>Alertes. Ou, pour accéder directement à la page Alertes , utilisezOuvrir une alerte d’activité de connecteur suspecte dans https://security.microsoft.com/alerts.

Dans la page Alertes, utilisezl’activité de connecteur suspectfiltrer> la

stratégie> pour rechercher les alertes liées à une activité de connecteur suspecte.

stratégie> pour rechercher les alertes liées à une activité de connecteur suspecte.Sélectionnez une alerte d’activité de connecteur suspecte en cliquant n’importe où dans la ligne autre que la zone case activée en regard du nom. Dans la page de détails qui s’ouvre, sélectionnez une activité sous la liste Activité, puis copiez les valeurs de domaine et d’adresse IP du connecteur à partir de l’alerte.

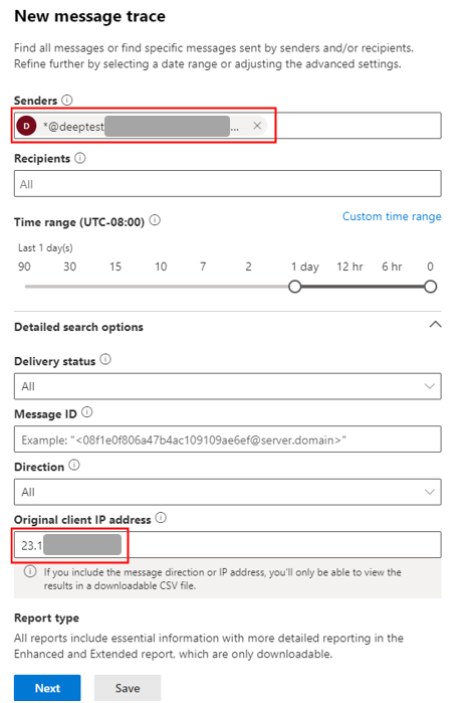

Ouvrez le Centre d’administration Exchange sur https://admin.exchange.microsoft.com et accédez à Flux de courrier>Suivi des messages. Ou, pour accéder directement à la page Suivi des messages, utilisez https://admin.exchange.microsoft.com/#/messagetrace.

Dans la page Suivi des messages, sélectionnez l’onglet Requêtes personnalisées , sélectionnez

Démarrer une trace, puis utilisez les valeurs domaine du connecteur et adresse IP de l’étape précédente.

Démarrer une trace, puis utilisez les valeurs domaine du connecteur et adresse IP de l’étape précédente.Pour plus d’informations sur le suivi des messages, consultez Suivi des messages dans le centre d’administration Exchange moderne dans Exchange Online.

Dans les résultats du suivi des messages, recherchez les informations suivantes :

- Un nombre important de messages ont récemment été marqués comme FilteredAsSpam. Ce résultat indique clairement qu’un connecteur compromis a été utilisé pour envoyer du courrier indésirable.

- S’il est raisonnable pour les destinataires du message de recevoir des e-mails d’expéditeurs dans votre organization

Examiner et valider l’activité liée au connecteur

Dans Exchange Online PowerShell, remplacez <StartDate> et <EndDate> par vos valeurs, puis exécutez la commande suivante pour rechercher et valider l’activité de connecteur liée à l’administrateur dans le journal d’audit. Pour plus d’informations, consultez Utiliser un script PowerShell pour rechercher dans le journal d’audit.

Search-UnifiedAuditLog -StartDate "<ExDateTime>" -EndDate "<ExDateTime>" -Operations "New-InboundConnector","Set-InboundConnector","Remove-InboundConnector

Pour obtenir des informations détaillées sur la syntaxe et les paramètres, consultez Search-UnifiedAuditLog.

Étape 2 : Examiner et annuler les modifications non autorisées dans un connecteur

Ouvrez le Centre d’administration Exchange à l’adresse https://admin.exchange.microsoft.com et accédez àConnecteurs de flux> de courrier. Ou, pour accéder directement à la page Connecteurs, utilisez https://admin.exchange.microsoft.com/#/connectors.

Dans la page Connecteurs , passez en revue la liste des connecteurs. Supprimez ou désactivez tous les connecteurs inconnus et case activée chaque connecteur pour les modifications de configuration non autorisées.

Étape 3 : Débloquer le connecteur pour réactiver le flux de messagerie

Une fois que vous avez récupéré le contrôle du connecteur compromis, débloquez le connecteur sur la page Entités restreintes dans le portail Defender. Pour obtenir des instructions, consultez Supprimer les connecteurs bloqués de la page Entités restreintes.

Étape 4 : Examiner et corriger les comptes d’administration potentiellement compromis

Une fois que vous avez identifié le compte d’administrateur responsable de l’activité de configuration du connecteur non autorisé, examinez le compte administrateur pour la compromission. Pour obtenir des instructions, consultez Réponse à un compte Email compromis.