Piloter et déployer des Defender for Office 365

S’applique à :

- Microsoft Defender XDR

Cet article fournit un flux de travail pour le pilotage et le déploiement de Microsoft Defender pour Office 365 dans votre organization. Vous pouvez utiliser ces recommandations pour intégrer Microsoft Defender pour Office 365 en tant qu’outil de cybersécurité individuel ou dans le cadre d’une solution de bout en bout avec Microsoft Defender XDR.

Cet article suppose que vous disposez d’un client Microsoft 365 de production et que vous pilotez et déployez Microsoft Defender pour Office 365 dans cet environnement. Cette pratique conserve tous les paramètres et personnalisations que vous configurez pendant votre pilote pour votre déploiement complet.

Defender for Office 365 contribue à une architecture Confiance nulle en aidant à prévenir ou à réduire les dommages à l’entreprise causés par une violation. Pour plus d’informations, consultez le scénario Empêcher ou réduire les dommages causés par une violation de l’entreprise dans l’infrastructure d’adoption de Microsoft Confiance nulle.

Déploiement de bout en bout pour Microsoft Defender XDR

Il s’agit de l’article 3 sur 6 d’une série qui vous aide à déployer les composants de Microsoft Defender XDR, y compris l’examen et la réponse aux incidents.

Les articles de cette série correspondent aux phases suivantes du déploiement de bout en bout :

| Phase | Liens |

|---|---|

| A. Démarrer le pilote | Démarrer le pilote |

| B. Piloter et déployer des composants Microsoft Defender XDR |

-

Piloter et déployer Defender pour Identity - Pilotez et déployez Defender for Office 365 (cet article) - Piloter et déployer Defender pour point de terminaison - Piloter et déployer des Microsoft Defender for Cloud Apps |

| C. Examiner les menaces et y répondre | Pratiquez l’investigation et la réponse aux incidents |

Piloter et déployer un workflow pour Defender for Office 365

Le diagramme suivant illustre un processus courant de déploiement d’un produit ou d’un service dans un environnement informatique.

Vous commencez par évaluer le produit ou le service et comment il fonctionnera dans votre organization. Ensuite, vous pilotez le produit ou le service avec un sous-ensemble convenablement petit de votre infrastructure de production à des fins de test, d’apprentissage et de personnalisation. Ensuite, augmentez progressivement l’étendue du déploiement jusqu’à ce que l’ensemble de votre infrastructure ou organization soit couvert.

Voici le flux de travail pour le pilotage et le déploiement de Defender for Office 365 dans votre environnement de production.

Procédez comme suit :

- Auditer et vérifier l’enregistrement MX public

- Auditer les domaines acceptés

- Auditer les connecteurs entrants

- Activer l’évaluation

- Créer des groupes pilotes

- Configurer la protection

- Tester les fonctionnalités

Voici les étapes recommandées pour chaque étape de déploiement.

| Phase de déploiement | Description |

|---|---|

| Évaluation | Effectuer l’évaluation du produit pour Defender for Office 365. |

| Pilote | Effectuez les étapes 1 à 7 pour les groupes pilotes. |

| Déploiement complet | Configurez les groupes d’utilisateurs pilotes à l’étape 5 ou ajoutez des groupes d’utilisateurs pour les étendre au-delà du pilote et éventuellement inclure tous vos comptes d’utilisateur. |

architecture Defender for Office 365 et exigences

Le diagramme suivant illustre l’architecture de base pour Microsoft Defender pour Office 365, qui peut inclure une passerelle SMTP tierce ou une intégration locale. Les scénarios de coexistence hybride (autrement dit, les boîtes aux lettres de production sont à la fois locales et en ligne) nécessitent des configurations plus complexes et ne sont pas abordés dans cet article ou ce guide d’évaluation.

Le tableau suivant décrit cette illustration.

| Appel | Description |

|---|---|

| 1 | Le serveur hôte de l’expéditeur externe effectue généralement une recherche DNS publique pour un enregistrement MX, ce qui permet au serveur cible de relayer le message. Cette référence peut être Exchange Online (EXO) directement ou une passerelle SMTP configurée pour être relayée sur EXO. |

| 2 | Exchange Online Protection négocie et valide la connexion entrante et inspecte les en-têtes de message et le contenu pour déterminer quelles stratégies, étiquetage ou traitement supplémentaires sont nécessaires. |

| 3 | Exchange Online s’intègre à Microsoft Defender pour Office 365 pour offrir une protection, une atténuation et une correction plus avancées contre les menaces. |

| 4 | Un message qui n’est pas malveillant, bloqué ou mis en quarantaine est traité et remis au destinataire dans EXO, où les préférences utilisateur relatives au courrier indésirable, aux règles de boîte aux lettres ou à d’autres paramètres sont évaluées et déclenchées. |

| 5 | L’intégration à Active Directory local peut être activée à l’aide de Microsoft Entra Connect pour synchroniser et provisionner des objets et des comptes à extension messagerie sur Microsoft Entra ID et finalement Exchange Online. |

| 6 | Lors de l’intégration d’un environnement local, il est préférable d’utiliser un serveur Exchange pour la gestion et l’administration prises en charge des attributs, paramètres et configurations liés à la messagerie. |

| 7 | Microsoft Defender pour Office 365 partage des signaux à Microsoft Defender XDR pour la détection et la réponse étendues (XDR). |

L’intégration locale est courante, mais facultative. Si votre environnement est cloud uniquement, ces conseils vous conviennent également.

Un pilote d’évaluation ou de production Defender for Office 365 réussi nécessite les conditions préalables suivantes :

- Toutes vos boîtes aux lettres de destinataire se trouvent actuellement dans Exchange Online.

- Votre enregistrement MX public est résolu directement en EOP ou une passerelle SMTP (Simple Mail Transfer Protocol) tierce qui relaie ensuite le courrier externe entrant directement vers EOP.

- Votre domaine de messagerie principal est configuré comme faisant autorité dans Exchange Online.

- Vous avez correctement déployé et configuré le blocage de périphérie basé sur les répertoires (DBEB) comme il convient. Pour plus d’informations, consultez Utiliser le blocage Directory-Based Edge pour rejeter les messages envoyés à des destinataires non valides.

Importante

Si ces exigences ne sont pas applicables ou si vous êtes toujours dans un scénario de coexistence hybride, une évaluation Microsoft Defender pour Office 365 peut nécessiter des configurations plus complexes ou avancées qui ne sont pas entièrement couvertes dans ces conseils.

Étape 1 : Auditer et vérifier l’enregistrement MX public

Pour évaluer efficacement Microsoft Defender pour Office 365, il est important que les e-mails externes entrants sont relayés via les instance Exchange Online Protection (EOP) associées à votre locataire.

- Dans le portail Administration M365 à , https://admin.microsoft.comdéveloppez ... Affichez tout si nécessaire, développez Paramètres, puis sélectionnez Domaines. Ou, pour accéder directement à la page Domaines , utilisez https://admin.microsoft.com/Adminportal/Home#/Domains.

- Dans la page Domaines, sélectionnez votre domaine de messagerie vérifié en cliquant n’importe où dans l’entrée autre que la zone case activée.

- Dans le menu volant détails du domaine qui s’ouvre, sélectionnez l’onglet Enregistrements DNS . Notez l’enregistrement MX qui est généré et affecté à votre locataire EOP.

- Accédez à votre zone DNS externe (publique) et case activée l’enregistrement MX principal associé à votre domaine de messagerie :

- Si votre enregistrement MX public correspond actuellement à l’adresse EOP attribuée (par exemple, contoso-com.mail.protection.outlook.com), aucune autre modification de routage ne doit être nécessaire.

- Si votre enregistrement MX public est actuellement résolu en passerelle SMTP tierce ou locale, des configurations de routage supplémentaires peuvent être nécessaires.

- Si votre enregistrement MX public est actuellement résolu en exchange local, vous êtes peut-être toujours dans un modèle hybride où certaines boîtes aux lettres de destinataire n’ont pas encore été migrées vers EXO.

Étape 2 : Auditer les domaines acceptés

- Dans le Centre d’administration Exchange (EAC) à https://admin.exchange.microsoft.com, développez Flux de courrier, puis cliquez sur Domaines acceptés. Ou, pour accéder directement à la page Domaines acceptés , utilisez https://admin.exchange.microsoft.com/#/accepteddomains.

- Dans la page Domaines acceptés , notez la valeur Type de domaine pour votre domaine de messagerie principal.

- Si le type de domaine est défini sur Autorité, il est supposé que toutes les boîtes aux lettres de destinataires de votre organization résident actuellement dans Exchange Online.

- Si le type de domaine est défini sur InternalRelay, il se peut que vous soyez toujours dans un modèle hybride où certaines boîtes aux lettres de destinataire résident toujours localement.

Étape 3 : Auditer les connecteurs entrants

- Dans le Centre d’administration Exchange (EAC) à https://admin.exchange.microsoft.com, développez Flux de courrier, puis cliquez sur Connecteurs. Ou, pour accéder directement à la page Connecteurs, utilisez https://admin.exchange.microsoft.com/#/connectors.

- Dans la page Connecteurs , notez tous les connecteurs avec les paramètres suivants :

- La valeur De est l’organisation partenaire qui peut être corrélée à une passerelle SMTP tierce.

- La valeur De est Votre organisation , ce qui peut indiquer que vous êtes toujours dans un scénario hybride.

Étape 4 : Activer l’évaluation

Suivez les instructions fournies ici pour activer votre évaluation Microsoft Defender pour Office 365 à partir du portail Microsoft Defender.

Pour plus d’informations, consultez Essayer Microsoft Defender pour Office 365.

Dans le portail Microsoft Defender à l’adresse https://security.microsoft.com, développez Email & collaboration>, sélectionnez Stratégies & règles> sélectionnez Stratégies> de menace faites défiler vers le bas jusqu’à la section Autres, puis sélectionnez Mode d’évaluation. Ou, pour accéder directement à la page Mode d’évaluation , utilisez https://security.microsoft.com/atpEvaluation.

Dans la page Mode d’évaluation , cliquez sur Démarrer l’évaluation.

Dans la boîte de dialogue Activer la protection , sélectionnez Non, Je veux uniquement créer des rapports, puis cliquez sur Continuer.

Dans la boîte de dialogue Sélectionner les utilisateurs que vous souhaitez inclure , sélectionnez Tous les utilisateurs, puis cliquez sur Continuer.

Dans la boîte de dialogue Aidez-nous à comprendre votre flux de messagerie , l’une des options suivantes est automatiquement sélectionnée en fonction de notre détection de l’enregistrement MX pour votre domaine :

J’utilise uniquement Microsoft Exchange Online : les enregistrements MX de votre domaine pointent vers Microsoft 365. Il ne reste plus rien à configurer. Cliquez donc sur Terminer.

J’utilise un fournisseur de services tiers et/ou local : dans les écrans à venir, sélectionnez le nom du fournisseur ainsi que le connecteur entrant qui accepte les messages de cette solution. Vous décidez également si vous avez besoin d’une règle de flux de courrier Exchange Online (également appelée règle de transport) qui ignore le filtrage du courrier indésirable pour les messages entrants provenant du service de protection ou de l’appareil tiers. Lorsque vous avez terminé, cliquez sur Terminer.

Étape 5 : Créer des groupes pilotes

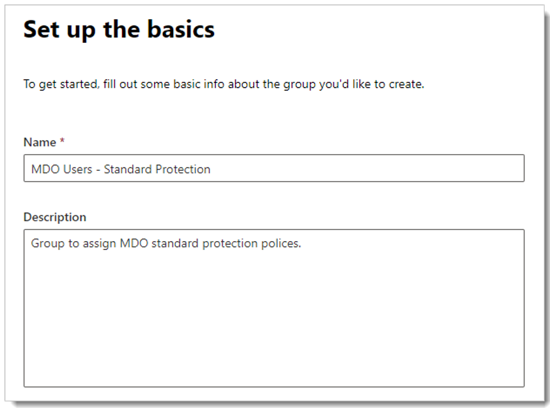

Lorsque vous pilotez Microsoft Defender pour Office 365, vous pouvez choisir de piloter des utilisateurs spécifiques avant d’activer et d’appliquer des stratégies pour l’ensemble de votre organization. La création de groupes de distribution peut aider à gérer les processus de déploiement. Par exemple, créez des groupes tels que Defender for Office 365 Users - Standard Protection, Defender for Office 365 Users - Strict Protection, Defender for Office 365 Users - Custom Protection ou Defender for Office 365 Utilisateurs - Exceptions.

Il n’est peut-être pas évident pourquoi « Standard » et « Strict » sont les termes utilisés pour ces groupes, mais cela deviendra clair lorsque vous explorerez plus en détail Defender for Office 365 présélections de sécurité. Les groupes de noms « personnalisé » et « exceptions » parlent d’eux-mêmes, et bien que la plupart de vos utilisateurs doivent être soumis à des groupes standard et stricts, les groupes personnalisés et d’exceptions collectent des données précieuses pour vous concernant la gestion des risques.

Les groupes de distribution peuvent être créés et définis directement dans Exchange Online ou synchronisés à partir de Active Directory local.

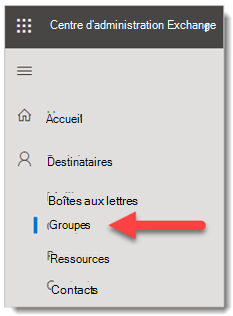

Connectez-vous au Centre Administration Exchange (CAE) à https://admin.exchange.microsoft.com l’aide d’un compte auquel le rôle Administrateur de destinataire a été attribué ou des autorisations de gestion de groupe déléguées.

Accédez à Destinataires>Groupes.

Dans la page Groupes, sélectionnez

Ajoutez un groupe.

Ajoutez un groupe.Pour type de groupe, sélectionnez Distribution, puis cliquez sur Suivant.

Donnez au groupe un nom et une description facultative, puis cliquez sur Suivant.

Sur les pages restantes, affectez un propriétaire, ajoutez des membres au groupe, définissez l’adresse e-mail, les restrictions de jonction/départ et d’autres paramètres.

Étape 6 : Configurer la protection

Certaines fonctionnalités dans Defender for Office 365 sont configurées et activées par défaut, mais les opérations de sécurité peuvent vouloir augmenter le niveau de protection par défaut.

Certaines fonctionnalités ne sont pas encore configurées. Vous disposez des options suivantes pour configurer la protection (qui sont faciles à modifier ultérieurement) :

Affecter des utilisateurs à des stratégies de sécurité prédéfinies : les stratégies de sécurité prédéfinies sont la méthode recommandée pour attribuer rapidement un niveau de protection uniforme sur toutes les fonctionnalités. Vous pouvez choisir une protection standard ou une protection stricte . Les paramètres pour Standard et Strict sont décrits dans les tableaux ici. Les différences entre Standard et Strict sont résumées dans le tableau ici.

Les avantages des stratégies de sécurité prédéfinies sont que vous protégez des groupes d’utilisateurs aussi rapidement que possible à l’aide des paramètres recommandés par Microsoft en fonction des observations dans les centres de données. À mesure que de nouvelles fonctionnalités de protection sont ajoutées et que le paysage de la sécurité change, les paramètres des stratégies de sécurité prédéfinies sont automatiquement mis à jour vers nos paramètres recommandés.

L’inconvénient des stratégies de sécurité prédéfinies est que vous ne pouvez personnaliser pratiquement aucun des paramètres de sécurité dans les stratégies de sécurité prédéfinies (par exemple, vous ne pouvez pas modifier une action de remise en courrier indésirable en quarantaine, ou inversement). L’exception concerne les entrées et les exceptions facultatives pour l’emprunt d’identité utilisateur et la protection contre l’emprunt d’identité de domaine, que vous devez configurer manuellement.

Gardez également à l’esprit que les stratégies de sécurité prédéfinies sont toujours appliquées avant les stratégies personnalisées. Par conséquent, si vous souhaitez créer et utiliser des stratégies personnalisées, vous devez exclure les utilisateurs de ces stratégies personnalisées des stratégies de sécurité prédéfinies.

Configurer des stratégies de protection personnalisées : si vous préférez configurer l’environnement vous-même, comparez les paramètres par défaut, Standard et Strict dans Paramètres recommandés pour la sécurité EOP et Microsoft Defender pour Office 365. Conservez une feuille de calcul indiquant où votre build personnalisée s’écarte.

Vous pouvez également utiliser l’analyseur de configuration pour comparer les paramètres de vos stratégies personnalisées aux valeurs Standard et Strict.

Pour plus d’informations sur le choix des stratégies de sécurité prédéfinies et des stratégies personnalisées, consultez Déterminer votre stratégie de protection.

Attribuer des stratégies de sécurité prédéfinies

Nous vous recommandons de commencer par les stratégies de sécurité prédéfinies dans EOP et Defender for Office 365 rapidement en les affectant à des utilisateurs pilotes spécifiques ou à des groupes définis dans le cadre de votre évaluation. Les stratégies prédéfinies offrent un modèle de protection standard de base ou un modèle de protection Strict plus agressif, qui peut être attribué indépendamment.

Par exemple, une condition EOP pour les évaluations pilotes peut être appliquée si les destinataires sont membres d’un groupe EOP Standard Protection défini, puis géré en ajoutant des comptes au groupe ou en supprimant le compte du groupe.

De même, une condition de Defender for Office 365 pour les évaluations pilotes peut être appliquée si les destinataires sont membres d’un groupe de protection standard défini Defender for Office 365, puis gérés en ajoutant ou en supprimant des comptes via le groupe.

Pour obtenir des instructions complètes, consultez Utiliser le portail Microsoft Defender pour attribuer des stratégies de sécurité prédéfinies Standard et Strict aux utilisateurs.

Configurer des stratégies de protection personnalisées

Les modèles de stratégie de Defender for Office 365 standard ou strict prédéfinis offrent à vos utilisateurs pilotes la protection de base recommandée. Toutefois, vous pouvez également créer et affecter des stratégies de protection personnalisées dans le cadre de votre évaluation.

Il est important de connaître la priorité de ces stratégies de protection lorsqu’elles sont appliquées et appliquées, comme expliqué dans Ordre de priorité pour les stratégies de sécurité prédéfinies et d’autres stratégies.

L’explication et le tableau dans Configurer les stratégies de protection fournissent une référence pratique pour ce que vous devez configurer.

Étape 7 : Tester les fonctionnalités

Maintenant que votre pilote est configuré et configuré, il est utile de vous familiariser avec les outils de création de rapports, de surveillance et de simulation d’attaque qui sont uniques à Microsoft Defender pour Microsoft 365.

| Fonctionnalité | Description | Plus d’informations |

|---|---|---|

| Threat Explorer | Threat Explorer est un outil puissant en quasi-temps réel pour aider les équipes des opérations de sécurité à examiner et à répondre aux menaces, et affiche des informations sur les programmes malveillants et le hameçonnage détectés dans les e-mails et les fichiers dans Office 365, ainsi que d’autres menaces et risques de sécurité pour votre organization. | À propos des Explorer de menaces |

| Formation à la simulation d'attaque | Vous pouvez utiliser Exercice de simulation d’attaque dans le portail Microsoft Defender pour exécuter des scénarios d’attaque réalistes dans votre organization, qui vous aident à identifier et à trouver les utilisateurs vulnérables avant qu’une attaque réelle n’affecte votre environnement. | Commencer à utiliser la formation à la simulation d’attaque |

| Tableau de bord rapports | Dans le menu de navigation de gauche, cliquez sur Rapports et développez le titre Email & collaboration. Les rapports de collaboration Email & concernent la détection des tendances de sécurité, dont certaines vous permettront d’agir (par le biais de boutons tels que « Accéder aux soumissions »), et d’autres qui afficheront des tendances. Ces métriques sont générées automatiquement. |

Afficher les rapports de sécurité des e-mails dans le portail Microsoft Defender Afficher les rapports Defender for Office 365 dans le portail Microsoft Defender |

Intégration SIEM

Vous pouvez intégrer Defender for Office 365 à Microsoft Sentinel ou à un service SIEM (Security Information and Event Management) générique pour permettre une surveillance centralisée des alertes et des activités à partir d’applications connectées. Avec Microsoft Sentinel, vous pouvez analyser de manière plus complète les événements de sécurité dans votre organization et créer des playbooks pour une réponse efficace et immédiate.

Microsoft Sentinel comprend un connecteur Defender for Office 365. Pour plus d’informations, consultez Connecter des alertes à partir de Microsoft Defender pour Office 365.

Microsoft Defender pour Office 365 peuvent également être intégrés à d’autres solutions SIEM à l’aide de l’API de gestion des activités Office 365. Pour plus d’informations sur l’intégration avec les systèmes SIEM génériques, consultez Intégration SIEM générique.

Étape suivante

Incorporez les informations contenues dans Microsoft Defender pour Office 365 Guide des opérations de sécurité dans vos processus SecOps.

Étape suivante pour le déploiement de bout en bout de Microsoft Defender XDR

Poursuivez votre déploiement de bout en bout de Microsoft Defender XDR avec Pilote et déployez Defender pour point de terminaison.

Conseil

Voulez-vous en savoir plus ? Collaborez avec la communauté Sécurité Microsoft dans notre communauté technique : Communauté technique Microsoft Defender XDR.