Tutoriel : Collecte de renseignements sur les menaces et chaînage d’infrastructure

Importante

Le 30 juin 2024, le portail autonome Microsoft Defender Threat Intelligence (Defender TI) ahttps://ti.defender.microsoft.com été mis hors service et n’est plus accessible. Les clients peuvent continuer à utiliser Defender TI dans le portail Microsoft Defender ou avec Microsoft Copilot for Security. En savoir plus

Ce tutoriel vous explique comment effectuer plusieurs types de recherches d’indicateurs et collecter des informations sur les menaces et les adversaires à l’aide de Microsoft Defender Threat Intelligence (Defender TI) dans le portail Microsoft Defender.

Configuration requise

Un ID Microsoft Ainsi que des compte Microsoft personnelles. Connectez-vous ou créez un compte

Une licence Defender TI Premium.

Remarque

Les utilisateurs sans licence Defender TI Premium peuvent toujours accéder à notre offre gratuite Defender TI.

Clause d’exclusion de responsabilité

Defender TI peut inclure des observations en temps réel et des indicateurs de menace, y compris une infrastructure malveillante et des outils contre les menaces adverses. Toute recherche d’adresse IP et de domaine dans Defender TI est sécurisée. Microsoft partage des ressources en ligne (par exemple, adresses IP, noms de domaine) qui sont considérées comme des menaces réelles qui posent un danger clair et actuel. Nous vous demandons d’utiliser leur meilleur jugement et de réduire les risques inutiles lors de l’interaction avec des systèmes malveillants lors de l’exécution du didacticiel suivant. Microsoft réduit les risques en dénonçant les adresses IP, les hôtes et les domaines malveillants.

Avant de commencer

Comme l’indique la clause d’exclusion de responsabilité précédemment, les indicateurs suspects et malveillants sont démêlé pour votre sécurité. Supprimez les crochets des adresses IP, des domaines et des hôtes lors de la recherche dans Defender TI. Ne recherchez pas ces indicateurs directement dans votre navigateur.

Effectuer des recherches d’indicateurs et collecter des renseignements sur les menaces et les adversaires

Ce tutoriel vous permet d’effectuer une série d’étapes pour chaîner les indicateurs de compromission liés à une violation de Magecart et collecter des informations sur les menaces et les adversaires en cours de route.

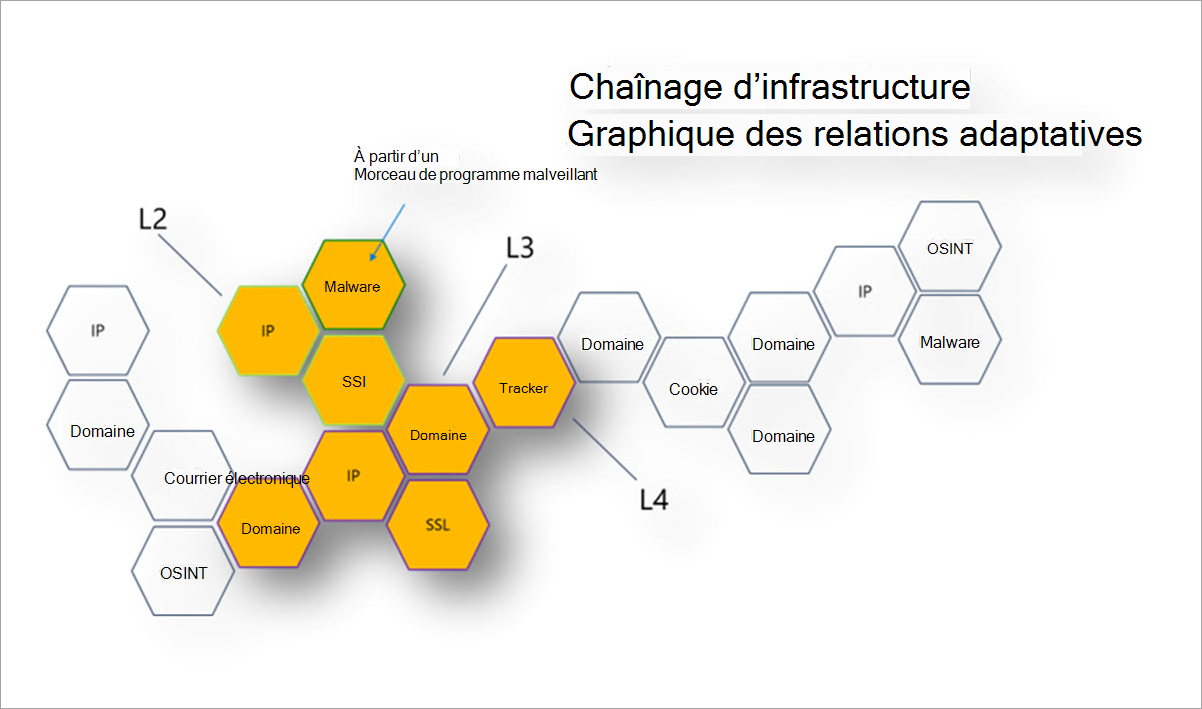

Le chaînage d’infrastructure utilise la nature hautement connectée d’Internet pour étendre un CIO en plusieurs en fonction de détails qui se chevauchent ou de caractéristiques partagées. La création de chaînes d’infrastructure permet aux chasseurs de menaces ou aux répondants aux incidents de profiler la présence numérique d’un adversaire et de pivoter rapidement sur ces jeux de données pour créer un contexte autour d’un incident ou d’une enquête. Les chaînes d’infrastructure permettent également de trier, d’alerter et d’agir plus efficacement sur les incidents au sein d’un organization.

Personnages pertinents : Analyste de renseignement sur les menaces, chasseur de menaces, répondeur aux incidents, analyste des opérations de sécurité

Arrière-plan sur la violation de Magecart

Microsoft a été le profilage et le suivi des activités de Magecart, un syndicat de groupes de cybercriminels derrière des centaines de violations des plateformes de vente au détail en ligne. Magecart injecte des scripts, qui volent les données sensibles que les consommateurs entrent dans les formulaires de paiement en ligne, sur les sites d’e-commerce directement ou par le biais de leurs fournisseurs compromis.

En octobre 2018, Magecart a infiltré le site web en ligne de MyPillow, mypillow[.] com, pour voler les informations de paiement en injectant un script dans leur magasin web. Le script a été hébergé sur un domaine typosquaté mypiltow[.] com.

La violation de MyPillow était une attaque en deux étapes, le premier skimmer n’étant actif que pendant une brève période avant d’être identifié comme illicite et supprimé. Toutefois, les attaquants avaient toujours accès au réseau de MyPillow et le 26 octobre 2018, Microsoft a observé qu’ils ont enregistré un nouveau domaine, livechatinc[.] org.

Les acteurs Magecart inscrivent généralement un domaine qui ressemble le plus possible au domaine légitime. Ainsi, si un analyste examine le code JavaScript, il peut manquer le script injecté de Magecart qui capture le crédit carte informations de paiement et les envoie à l’infrastructure de Magecart. Toutefois, les utilisateurs virtuels de Microsoft capturent le modèle objet de document (DOM) et recherchent tous les liens dynamiques et les modifications apportées par le Code JavaScript à partir des analyses sur le back-end. Nous pouvons détecter cette activité et identifier ce faux domaine qui hébergeait le script injecté dans le magasin web MyPillow.

Collecte de renseignements sur les menaces sur les violations de Magecart

Effectuez les étapes suivantes dans la page Explorateur Intel du portail Defender pour effectuer le chaînage d’infrastructure sur mypillow[.] com.

Accédez au portail Defender et terminez le processus d’authentification Microsoft. En savoir plus sur le portail Defender

Accédez à Threat Intelligence>Intel Explorer.

Rechercher dans mypillow[.] com dans la barre de recherche d’Intel Explorer . Vous devriez voir l’article Les consommateurs peuvent perdre le sommeil sur ces deux violations Magecart associées à ce domaine.

Sélectionnez l’article. Les informations suivantes doivent être disponibles sur cette campagne associée :

- Cet article a été publié le 20 mars 2019.

- Il fournit des informations sur la façon dont le groupe d’acteurs de menace Magecart a violé MyPillow en octobre 2018.

Sélectionnez l’onglet Indicateurs publics dans l’article. Elle doit répertorier les ICS suivantes :

- amerisleep.github[.] Io

- cmytuok[.] Retour au début

- livechatinc[.] Org

- mypiltow[.] Com

Retour à la barre de recherche de l’Explorateur Intel, sélectionnez Tout dans la liste déroulante, puis interrogez mypillow[.] com encore une fois.

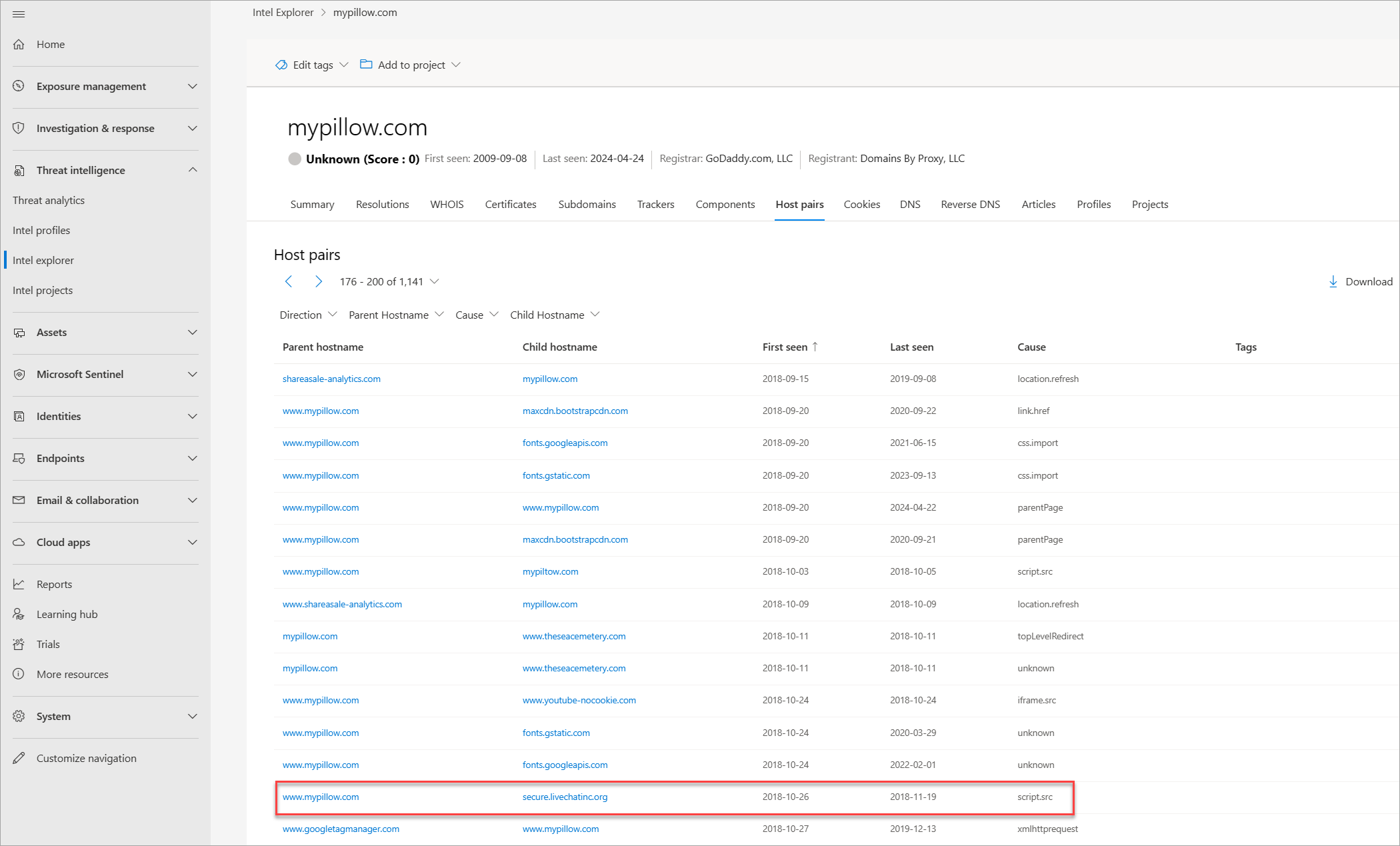

Sélectionnez l’onglet Paires d’hôtes des résultats de la recherche. Les paires d’hôtes révèlent des connexions entre des sites web que les sources de données traditionnelles, telles que le système de noms de domaine passif (pDNS) et WHOIS, ne seraient pas exposées. Ils vous permettent également de voir où vos ressources sont utilisées et vice versa.

Triez les paires d’hôtes par Première vue et filtrez par script.src comme cause. Mettez en page jusqu’à ce que vous trouviez les relations de paire d’hôtes qui ont eu lieu en octobre 2018. Notez que mypillow[.] com extrait du contenu du domaine typosquaté, mypiltow[.] com du 3 au 5 octobre 2018 par le biais d’un script.

Sélectionnez l’onglet Résolutions et faites pivoter l’adresse IP que mypiltow[.] com a été résolu en octobre 2018.

Répétez cette étape pour mypillow[.] com. Vous devez remarquer les différences suivantes entre les adresses IP des deux domaines en octobre 2018 :

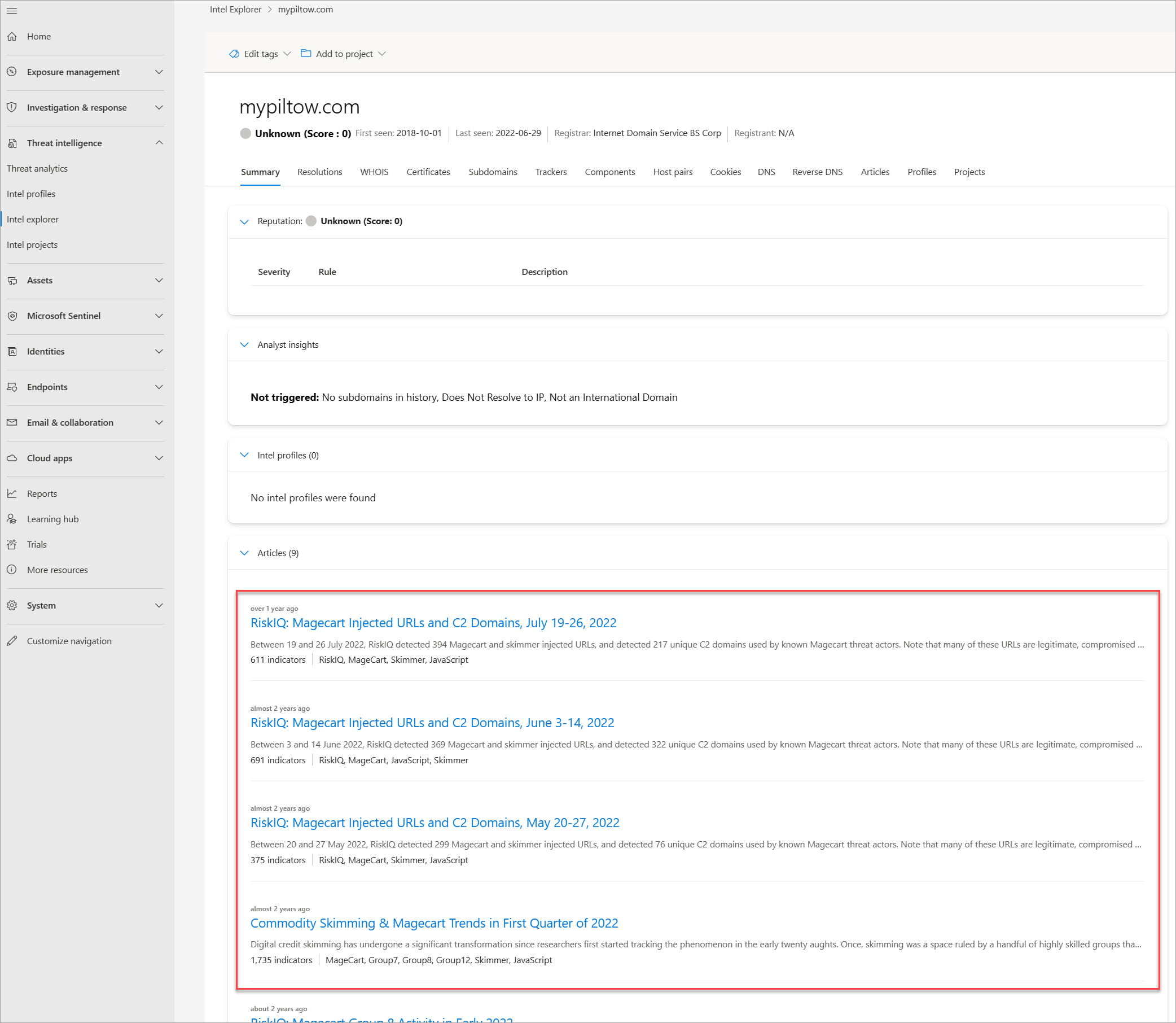

Sélectionnez l’onglet Résumé et faites défiler jusqu’à la section Articles . Vous devriez voir les articles publiés suivants relatifs à mypiltow[.] com :

- RiskIQ : URL injectées Magecart et domaines C2, du 3 au 14 juin 2022

- RiskIQ : URL injectées Magecart et domaines C2, 20-27 mai 2022

- Tendances de l’écrémage des produits de base & magecart au premier trimestre de 2022

- RiskIQ : Activité du groupe Magecart 8 début 2022

- Magecart Group 8 Real Estate : Hosting Patterns Associated with the Skimming Group

- Kit d’écrémage inter utilisé dans les attaques d’homoglyphes

- Magecart Group 8 se fond dans NutriBullet.com ajout à leur liste croissante de victimes

Passez en revue chacun de ces articles et prenez note d’informations supplémentaires, telles que les cibles ; tactiques, techniques et procédures (TTPs) ; et d’autres ICS : vous trouverez des informations sur le groupe d’acteurs de menace Magecart.

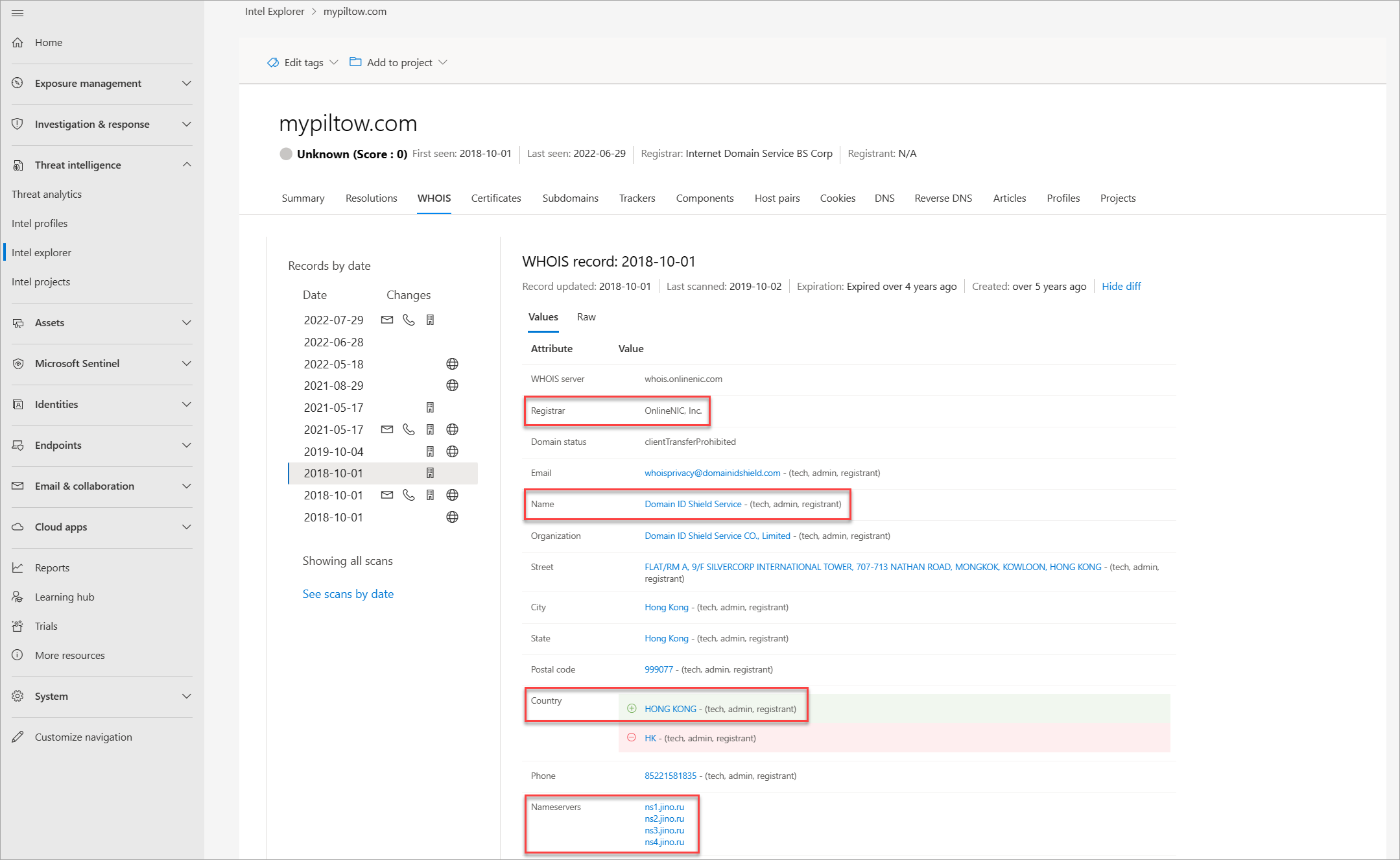

Sélectionnez l’onglet WHOIS et comparez les informations WHOIS entre mypillow[.] com et mypiltow[.] com. Notez les détails suivants :

L’enregistrement WHOIS de mypillow[.] com d’octobre 2011 indique que My Pillow Inc. est clairement propriétaire du domaine.

L’enregistrement WHOIS de mypiltow[.] com d’octobre 2018 indique que le domaine a été enregistré à Hong Kong (R.A.S.) et qu’il est protégé par la protection de la confidentialité par le service De protection des id de domaine CO.

Le bureau d’enregistrement de mypiltow[.] com est OnlineNIC, Inc.

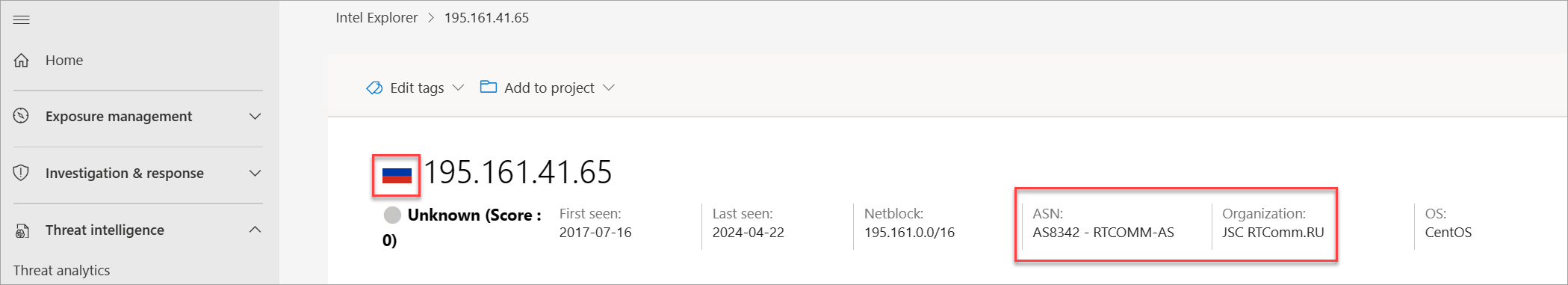

Compte tenu des enregistrements d’adresses et des détails WHOIS analysés jusqu’à présent, un analyste devrait trouver étrange qu’un service de confidentialité chinois garde principalement une adresse IP russe pour une entreprise basée aux États-Unis.

Revenez à la barre de recherche de l’Explorateur Intel et recherchez livechatinc[.] org. L’article Magecart Group 8 se fond dans NutriBullet.com Ajouter à leur liste croissante de victimes doit maintenant apparaître dans les résultats de la recherche.

Sélectionnez l’article. Les informations suivantes doivent être disponibles sur cette campagne associée :

- L’article a été publié le 18 mars 2020.

- L’article indique que Nutribullet, Amerisleep et ABS-CBN ont également été victimes du groupe d’acteurs de menace Magecart.

Sélectionnez l’onglet Indicateurs publics . Elle doit répertorier les ICS suivantes :

- URL : hxxps://coffemokko[.] com/tr/, hxxps://freshdepor[.] com/tr/, hxxps://prodealscenter[.] c4m/tr/, hxxps://scriptoscript[.] com/tr/, hxxps://swappastore[.] com/tr/

- Domaines : 3lift[.] org, abtasty[.] net, adaptivecss[.] org, adorebeauty[.] org, all-about-sneakers[.] org, amerisleep.github[.] io, ar500arnor[.] com, authorizecdn[.] com, bannerbuzz[.] info, battery-force[.] org, batterynart[.] com, blackriverimaging[.] org, braincdn[.] org, btosports[.] net, cdnassels[.] com, cdnmage[.] com, chicksaddlery[.] net, childsplayclothing[.] org, christohperward[.] org, citywlnery[.] org, closetlondon[.] org, cmytuok[.] top, coffemokko[.] com, coffetea[.] org, configsysrc[.] info, dahlie[.] org, davidsfootwear[.] org, dobell[.] su, elegrina[.] com, energycoffe[.] org, energytea[.] org, etradesupply[.] org, exrpesso[.] org, foodandcot[.] com, freshchat[.] info, freshdepor[.] com, greatfurnituretradingco[.] org, info-js[.] link, jewsondirect[.] com, js-cloud[.] com, kandypens[.] net, kikvape[.] org, labbe[.] biz, lamoodbighats[.] net, link js[.] link, livechatinc[.] org, londontea[.] net, mage-checkout[.] org, magejavascripts[.] com, magescripts[.] pw, magesecuritys[.] com, majsurplus[.] com, map-js[.] link, mcloudjs[.] com, mechat[.] info, melbounestorm[.] com, misshaus[.] org, mylrendyphone[.] com, mypiltow[.] com, nililotan[.] org, oakandfort[.] org, ottocap[.] org, parks[.] su, paypaypay[.] org, pmtonline[.] su, prodealscenter[.] com, replacemyremote[.] org, sagecdn[.] org, scriptoscript[.] com, security-payment[.] su, shop-rnib[.] org, slickjs[.] org, slickmin[.] com, smart-js[.] link, swappastore[.] com, teacoffe[.] net, top5value[.] com, track-js[.] link, ukcoffe[.] com, verywellfitnesse[.] com, walletgear[.] org, webanalyzer[.] net, zapaljs[.] com, zoplm[.] Com

Revenez à la barre de recherche d’Intel Explorer et recherchez mypillow[.] com. Ensuite, accédez à l’onglet Paires d’hôtes , triez les paires d’hôtes par Première consultation et recherchez les relations de paire d’hôtes qui se sont produites en octobre 2018.

Notez comment www.mypillow[.] com a été observé pour la première fois en contactant secure.livechatinc[.] org le 26 octobre 2018, car une requête GET de script a été observée à partir de www.mypillow[.] com vers secure.livechatinc[.] org. Cette relation a duré jusqu’au 19 novembre 2018.

En outre, secure.livechatinc[.] org contacte www.mypillow[.] com pour accéder au serveur de ce dernier (xmlhttprequest).

Passer en revue mypillow[.] relations de paire d’hôtes de com. Notez comment mypillow[.] com a des relations de paire d’hôtes avec les domaines suivants, ce qui est similaire au nom de domaine secure.livechatinc[.] org :

- cdn.livechatinc[.] Com

- secure.livechatinc[.] Com

- api.livechatinc[.] Com

Les causes de la relation sont les suivantes :

- script.src

- iframe.src

- unknown

- topLevelRedirect

- img.src

- xmlhttprequest

Livechat est un service de conversation de support en direct que les détaillants en ligne peuvent ajouter à leurs sites web en tant que ressource partenaire. Plusieurs plateformes d’e-commerce, dont MyPillow, l’utilisent. Ce faux domaine est intéressant parce que le site officiel de Livechat est en fait livechatinc[.] com. Par conséquent, dans ce cas, l’acteur de menace a utilisé un typosquat de domaine de niveau supérieur pour masquer le fait qu’il a placé un deuxième skimmer sur le site web MyPillow.

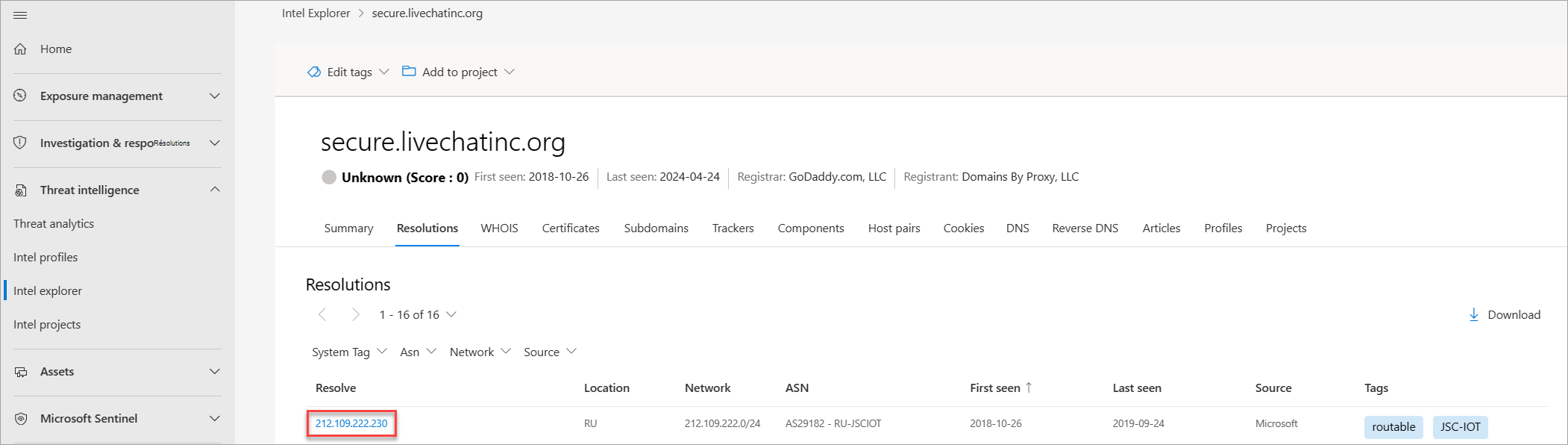

Revenez en arrière et recherchez une relation de paire d’hôtes avec secure.livechatinc[.] org et pivot de ce nom d’hôte. L’onglet Résolutions doit indiquer que cet hôte a été résolu en 212.109.222[.] 230 en octobre 2018.

Notez que cette adresse IP est également hébergée en Russie et que l’organisation ASN est JSC IOT.

Revenez à la barre de recherche d’Intel Explorer et recherchez secure.livechatinc[.] org. Ensuite, accédez à l’onglet WHOIS et sélectionnez l’enregistrement du 25 décembre 2018.

Le bureau d’enregistrement utilisé pour cet enregistrement est OnlineNIC Inc., qui est le même que celui utilisé pour inscrire mypiltow[.] com pendant la même campagne. Sur la base de l’enregistrement du 25 décembre 2018, notez que le domaine a également utilisé le même service de protection de la confidentialité chinois, Domain ID Shield Service, que mypiltow[.] com.

L’enregistrement de décembre utilisait les serveurs de noms suivants, qui étaient les mêmes que ceux utilisés dans l’enregistrement du 1er octobre 2018 pour mypiltow[.] Com.

- ns1.jino.ru

- ns2.jino.ru

- ns3.jino.ru

- ns4.jino.ru

Sélectionnez l’onglet Paires d’hôtes . Vous devez voir les relations de paire d’hôtes suivantes entre octobre et novembre 2018 :

- secure.livechatinc[.] l’organisation a redirigé les utilisateurs vers secure.livechatinc.com le 19 novembre 2022. Cette redirection est plus que probablement une technique d’obfuscation pour échapper à la détection.

- www.mypillow[.] com a extrait un script hébergé sur secure.livechatinc[.] org (le faux site LiveChat) du 26 octobre 2018 au 19 novembre 2022. Pendant cette période, www.mypillow[.] les achats des utilisateurs de com ont été potentiellement compromis.

- secure.livechatinc[.] org demandait des données (xmlhttprequest) à partir du serveur www.mypillow[.] com, qui héberge le vrai site MyPillow, du 27 au 29 octobre 2018.

Nettoyer les ressources

Il n’y a aucune ressource à nettoyer dans cette section.