Gouverner les comptes de service Microsoft Entra

Il existe trois types de comptes de service dans Microsoft Entra ID : les identités managées, les principaux de service et les comptes d’utilisateur servant de comptes de service. Lorsque vous créez des comptes de service pour un usage automatisé, ils sont autorisés à accéder à des ressources dans Azure et Microsoft Entra ID. Ces ressources peuvent être des services Microsoft 365, des applications de type logiciel en tant que service (software as a service, SaaS), des applications personnalisées, des bases de données, des systèmes RH, etc. Gérer un compte de service Microsoft Entra signifie gérer la création, les autorisations et le cycle de vie pour garantir la sécurité et la continuité.

En savoir plus :

Notes

Nous vous déconseillons d’utiliser des comptes d’utilisateur en tant que comptes de service, car ils sont moins sécurisés. Cela inclut les comptes de service locaux synchronisés avec Microsoft Entra ID, car ils ne sont pas convertis en principaux de service. Au lieu de cela, nous vous recommandons d’utiliser des identités managées ou des principaux de service et l’accès conditionnel.

Pour plus d’informations, consultez Présentation de l’accès conditionnel.

Planifier votre compte de service

Avant de créer un compte de service ou d’inscrire une application, documentez les informations clés du compte de service. Utilisez les informations pour surveiller et gérer le compte. Nous vous recommandons de collecter les données suivantes et de les suivre dans votre base de données de gestion de la configuration centralisée (CMDB).

| Données | Description | Détails |

|---|---|---|

| Propriétaire | Utilisateur ou groupe responsable de la gestion et de la surveillance du compte de service | Accordez au propriétaire les autorisations nécessaires pour surveiller le compte et implémenter un moyen d’atténuer les problèmes. L’atténuation des problèmes est effectuée par le propriétaire ou sur requête adressée à une équipe informatique. |

| Objectif | Utilisation du compte | Mappez le compte de service à un service, à une application ou à un script. Évitez de créer des comptes de service à usage multiple. |

| Autorisations (étendues) | Ensemble d’autorisations attendu | Documentez les ressources auxquelles il accède et les autorisations d’accès à ces ressources |

| Lien CMDB | Lien vers les ressources consultées et les scripts dans lesquels le compte de service est utilisé | Documentez les propriétaires de ressources et de script pour communiquer les effets des modifications |

| Évaluation des risques | Risque et effet sur l’entreprise, si le compte est compromis | Utilisez ces informations pour restreindre l’étendue des autorisations, puis déterminer qui doit avoir accès aux informations du compte. |

| Période à réviser | Cadence des évaluations de compte de service, par le propriétaire | Passez en revue les communications et les évaluations. Documentez ce qui se passe si une évaluation est effectuée après la période d’évaluation planifiée. |

| Durée de vie | Durée de vie maximale prévue du compte | Utilisez cette mesure pour planifier les communications à destination du propriétaire, pour désactiver, puis supprimer les comptes. Définissez une date d’expiration pour les informations d’identification qui les empêche de basculer automatiquement. |

| Nom | Nom du compte standardisé | Créez une convention d’affectation de noms permettant de rechercher, de trier et de filtrer les comptes de service |

Principe des privilèges minimum

Accordez au compte de service uniquement les autorisations nécessaires pour accomplir des tâches. Si un compte de service a besoin d’autorisations de haut niveau, évaluez pourquoi et essayez de réduire les autorisations nécessaires.

Nous vous recommandons les pratiques suivantes pour les privilèges de compte de service.

Autorisations

- N’attribuez pas de rôles intégrés aux comptes de service

- Consultez Type de ressource

oAuth2PermissionGrant

- Consultez Type de ressource

- Un rôle privilégié est attribué au principal de service

- N’incluez pas de comptes de service en tant que membres de groupes dotés d’autorisations élevées

- Consultez Get-MgDirectoryRoleMember :

Get-MgDirectoryRoleMember, puis effectuez un filtrage sur le type d’objet (objectType) « Principal du service » ou utilisezGet-MgServicePrincipal | % { Get-MgServicePrincipalAppRoleAssignment -ObjectId $_ }

- Si vous souhaitez limiter les fonctionnalités auxquelles un compte de service peut accéder sur une ressource, veuillez consulter Présentation des autorisations et du consentement

- Les principaux services et les identités managées peuvent utiliser des étendues Open Authorization (OAuth) 2.0 dans un contexte délégué en se faisant passer pour un utilisateur connecté, ou en tant que compte de service dans le contexte de l’application. Dans le contexte de l’application, aucun utilisateur n’est connecté.

- Confirmez la requête de compte de service de l’étendue correspondant aux ressources

- Si un compte demande Files.ReadWrite.All, évaluez s’il a besoin de File.Read.All

- Informations de référence sur les autorisations Microsoft Graph

- Veillez à confier au développeur d’applications ou à l’API l’accès demandé

Duration

- Limitez les informations d’identification du compte de service (clé secrète client, certificat) à une période d’utilisation prévue

- Planifiez des évaluations périodiques de l’utilisation et de l’objectif des comptes de service

- Vérifiez que les évaluations se produisent avant l’expiration du compte

Après avoir compris l’objectif, l’étendue et les autorisations, créez votre compte de service. Suivez les instructions des articles suivants.

- Guide pratique pour utiliser des identités managées avec App Service et Azure Functions

- Créez une application Microsoft Entra et un principal de service ayant accès aux ressources

Si possible, utilisez une identité managée. Si vous ne pouvez pas utiliser d’identité managée, utilisez un principal de service. Si vous ne pouvez pas utiliser de principal du service, utilisez un compte d’utilisateur Microsoft Entra.

Créer un processus de gestion du cycle de vie

Le cycle de vie d’un compte de service commence par sa planification, puis se termine par sa suppression définitive. Les sections suivantes décrivent la manière de surveiller, de passer en revue les autorisations, de déterminer l’utilisation continue du compte, puis finalement de déprovisionner le compte.

Surveiller des comptes de service

Surveillez vos comptes de service pour vérifier que les modèles d’utilisation sont corrects et que le compte de service est utilisé.

Collectez, puis surveillez les connexions au compte de service

Utilisez l’une des méthodes suivantes :

- Journaux de connexion Microsoft Entra dans le Portail Azure

- Exporter les journaux de connexion Microsoft Entra vers

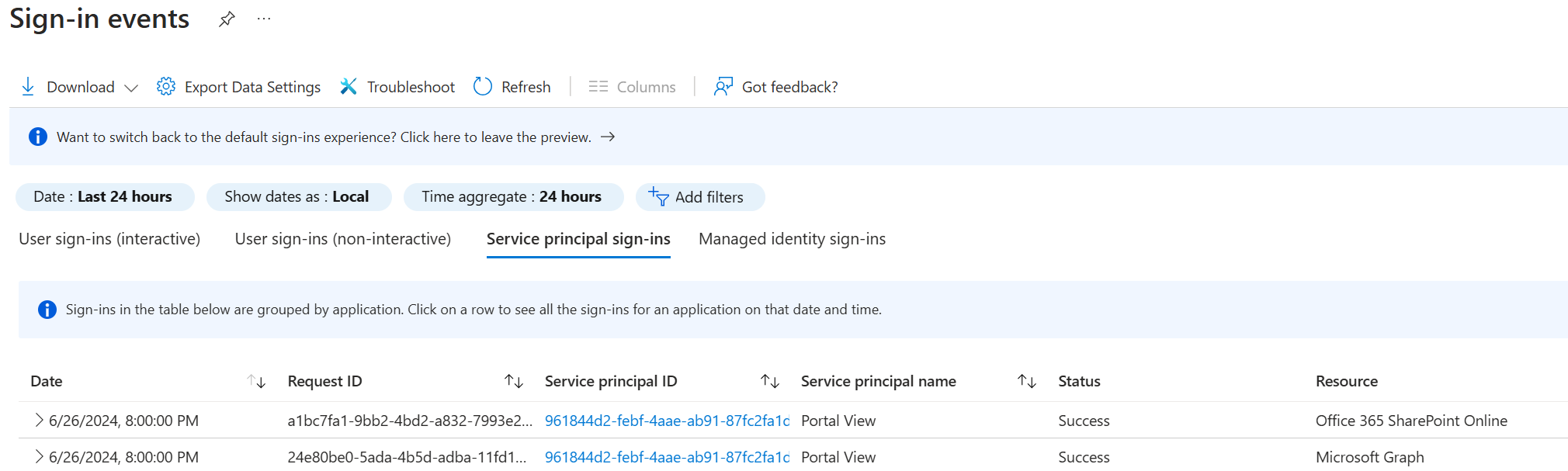

Utilisez la capture d’écran suivante pour voir les connexions au principal de service.

Détails du journal de connexion

Recherchez les détails suivants dans les journaux de connexion.

- Comptes de service non connectés au locataire

- Modifications apportées aux modèles de compte de service de connexion

Nous vous recommandons d’exporter les journaux de connexion Microsoft Entra, puis de les importer dans un outil de gestion des informations et des événements de sécurité (SIEM) existant, tels que Microsoft Sentinel. Utilisez l’outil SIEM pour créer des alertes et des tableaux de bord.

Réviser les autorisations du compte de service

Passez régulièrement en revue les autorisations des comptes de service et les étendues d’accès pour déterminer s’il est possible de les limiter ou de les supprimer.

- Consultez Get-MgServicePrincipalOauth2PermissionGrant

- Consultez

AzureADAssessmentet confirmez la validité - Ne définissez pas les informations d’identification du principal de service sur Aucune expiration

- Utilisez des certificats ou des informations d’identification stockés dans Azure Key Vault si possible

Recertifier l’utilisation du compte de service

Établissez un processus d’évaluation régulière pour que les comptes de service soient régulièrement révisés par les propriétaires, par l’équipe de sécurité ou par l’équipe informatique.

Ce processus inclut les éléments suivants :

- Déterminez le cycle d’évaluation des comptes de service, puis documentez-le dans votre base de données CMDB

- Communications au propriétaire, à l’équipe de sécurité et à l’équipe informatique, avant une évaluation

- Déterminez les communications d’avertissement et leur périodicité en cas d’évaluation manquée

- Instructions sur la marche à suivre si les propriétaires n’effectuent pas d’évaluation ou ne répondent pas

- Désactivez le compte, sans le supprimer, jusqu’à ce que l’évaluation soit terminée

- Instructions pour déterminer les dépendances. Informez les propriétaires de ressources sur les effets

L’évaluation implique le propriétaire et un partenaire informaticien. Ils certifient les points suivants :

- Le compte est nécessaire

- Les autorisations accordées au compte sont adéquates et nécessaires, ou une modification est demandée

- L’accès au compte et ses informations d’identification sont contrôlés

- Les informations d’identification du compte sont exactes : type d’informations d’identification et durée de vie

- Le score de risque du compte n’a pas changé depuis la recertification précédente

- Mettez à jour la durée de vie attendue du compte et la date de recertification suivante

Déprovisionner des comptes de service

Déprovisionnez des comptes de service dans les circonstances suivantes :

- Le script de compte ou l’application est mis hors service

- Le script de compte ou la fonction d’application est mis hors service. Par exemple, l’accès à une ressource.

- Le compte de service est remplacé par un autre compte de service

- Les informations d’identification ont expiré ou le compte n’est pas fonctionnel, et il n’y a aucune réclamation

Le déprovisionnement inclut les tâches suivantes :

Après le déprovisionnement de l’application ou du script associés :

- Journaux de connexion dans Microsoft Entra ID et accès aux ressources par le compte de service

- Si le compte est actif, déterminez la façon dont il est utilisé avant de passer au étapes suivantes

- Dans le cas d’une identité de service géré, désactivez la connexion du compte de service, mais ne supprimez pas celui-ci du répertoire

- Révoquez les attributions de rôles et les octrois de consentement OAuth2 pour le compte de service

- Après une période définie et l’envoi d’un avertissement aux propriétaires, supprimez le compte de service du répertoire