Dépanner les attributs de sécurité personnalisés dans Microsoft Entra ID

Symptôme : option Ajouter un jeu d’attributs désactivée

Quand vous êtes connecté au centre d’administration Microsoft Entra et que vous tentez de sélectionner l’option Attributs de sécurité personnalisés>Ajouter un jeu d’attributs, celle-ci est désactivée.

Cause

Vous n’avez pas les autorisations nécessaires pour ajouter un jeu d’attributs. Pour ajouter un jeu d’attributs et des attributs de sécurité personnalisés, vous devez être titulaire du rôle Administrateur de définition d’attribut.

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

Solution

Assurez-vous que le rôle Administrateur de définition d’attribut vous est attribué dans l’étendue du locataire ou du jeu d’attributs. Pour plus d’informations, consultez Gérer l’accès aux attributs de sécurité personnalisés dans Microsoft Entra ID.

Symptôme : erreur lorsque vous essayez d’affecter un attribut de sécurité personnalisé

Lorsque vous essayez d’enregistrer une affectation d’attribut de sécurité personnalisé, vous recevez le message suivant :

Insufficient privileges to save custom security attributes

This account does not have the necessary admin privileges to change custom security attributes

Cause

Vous ne disposez pas des autorisations nécessaires pour affecter des attributs de sécurité personnalisés. Pour affecter des attributs de sécurité personnalisés, vous devez être titulaire du rôle Administrateur d’affection d’attribut .

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

Solution

Assurez-vous que le rôle Administrateur d’affection d’attribut vous est attribué dans l’étendue du locataire ou du jeu d’attributs. Pour plus d’informations, consultez Gérer l’accès aux attributs de sécurité personnalisés dans Microsoft Entra ID.

Symptôme : impossible de filtrer les attributs de sécurité personnalisés pour des utilisateurs ou des applications

Cause 1

Vous ne disposez pas des autorisations nécessaires pour filtrer les attributs de sécurité personnalisés. Pour lire et filtrer des attributs de sécurité personnalisés pour des utilisateurs ou des applications d’entreprise, vous devez avoir le rôle Lecteur d’affectation d’attribut ou Administrateur d’affection d’attribut.

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

Solution 1

Assurez-vous que l’un des rôles intégrés Microsoft Entra ID suivants vous a été attribué dans l’étendue du locataire ou du jeu d’attributs. Pour plus d’informations, consultez Gérer l’accès aux attributs de sécurité personnalisés dans Microsoft Entra ID.

Cause 2

Vous avez reçu le rôle Lecteur d’affectation d’attribut ou Administrateur d’affectation d’attribut, mais vous n’avez pas accès à un jeu d’attributs.

Solution 2

Vous pouvez déléguer la gestion des attributs de sécurité personnalisés dans l’étendue du locataire ou du jeu d’attributs. Assurez-vous que vous avez accès à un jeu d’attributs dans l’étendue du locataire ou du jeu d’attributs. Pour plus d’informations, consultez Gérer l’accès aux attributs de sécurité personnalisés dans Microsoft Entra ID.

Cause 3

Aucun attribut de sécurité personnalisé n’est défini et affecté pour votre locataire.

Solution 3

Ajoutez et attribuez des attributs de sécurité personnalisés à des utilisateurs ou applications d’entreprise. Pour plus d’informations, consultez Ajouter ou désactiver des définitions d’attributs de sécurité personnalisés dans Microsoft Entra ID, Affecter, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés pour un utilisateur ou Affecter, mettre à jour, répertorier ou supprimer des attributs de sécurité personnalisés pour une application.

Symptôme : impossible de supprimer les attributs de sécurité personnalisés

Cause

Vous pouvez uniquement activer et désactiver des définitions d’attributs de sécurité personnalisés. La suppression d’attributs de sécurité personnalisés n’est pas prise en charge. Les définitions désactivées ne sont pas comptabilisées dans le nombre limite de définitions de 500 à l’échelle du locataire.

Solution

Désactivez les attributs de sécurité personnalisés dont vous n’avez plus besoin. Pour plus d’informations, consultez Ajouter ou désactiver des définitions d’attribut de sécurité personnalisé dans Microsoft Entra ID.

Symptôme : impossible d’ajouter une attribution de rôle à une étendue de jeu d’attributs à l’aide de PIM

Lorsque vous tentez d’ajouter une attribution de rôle Microsoft Entra éligible à l’aide deMicrosoft Entra Privileged Identity Management (PIM), vous ne pouvez pas définir l’étendue d’un jeu d’attributs.

Cause

Actuellement, PIM ne prend pas en charge l’ajout d’une attribution de rôle Microsoft Entra éligible dans une étendue de jeu d’attributs.

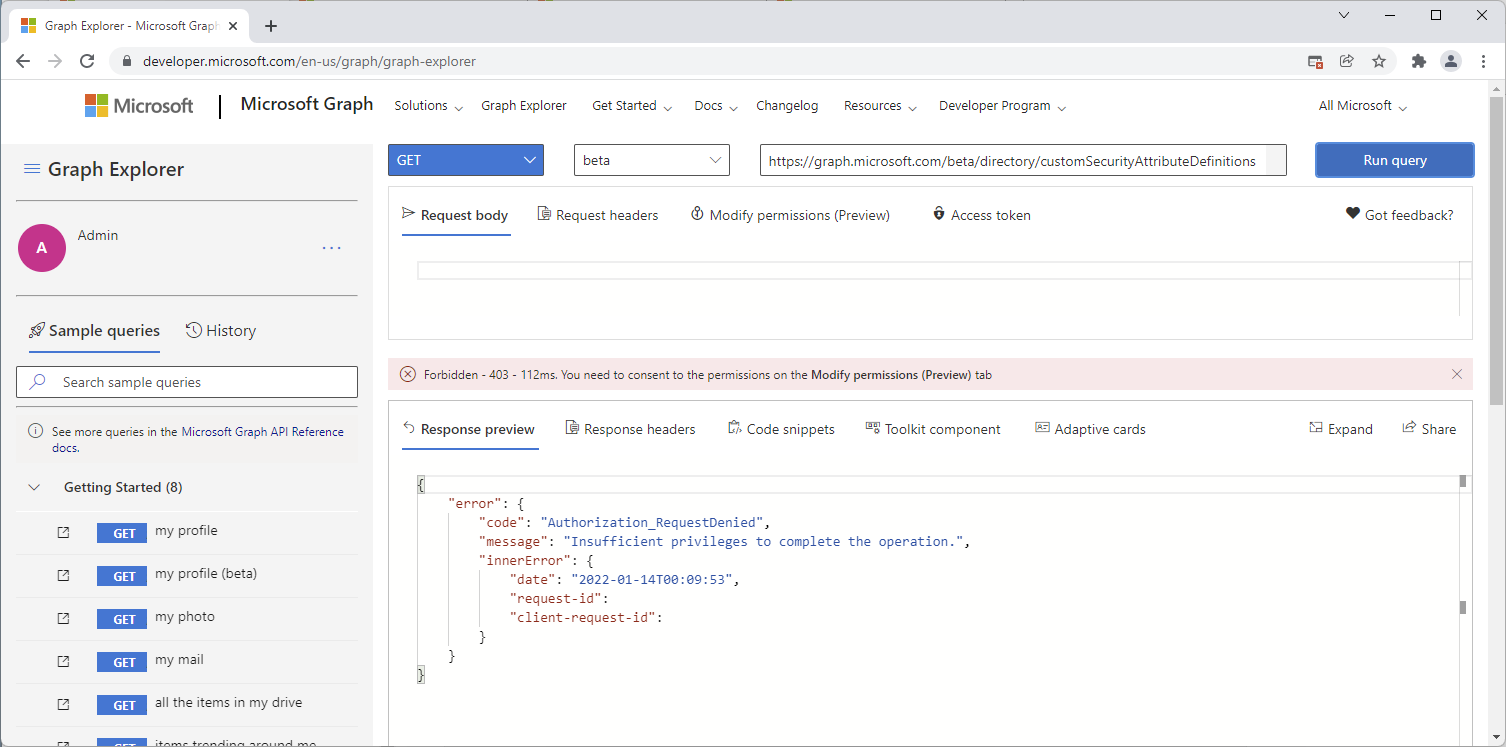

Symptôme : Privilèges insuffisants pour effectuer l’opération

Lorsque vous essayez d’utiliser l’Afficheur Graph pour appeler l’API Microsoft Graph pour des attributs de sécurité personnalisés, vous voyez un message semblable au suivant :

Forbidden - 403. You need to consent to the permissions on the Modify permissions (Preview) tab

Authorization_RequestDenied

Insufficient privileges to complete the operation.

Ou lorsque vous essayez d’utiliser une commande PowerShell, vous voyez un message semblable au suivant :

Insufficient privileges to complete the operation.

Status: 403 (Forbidden)

ErrorCode: Authorization_RequestDenied

Cause 1

Vous utilisez l’Afficheur Graph et vous n’avez pas consenti aux autorisations d’attribut de sécurité personnalisé requises pour effectuer l’appel d’API.

Solution 1

Ouvrez le panneau Autorisations, sélectionnez l’autorisation d’attribut de sécurité personnalisé approprié, puis Consentement. Dans la fenêtre Autorisations demandées qui s’affiche, passez en revue les autorisations demandées.

Cause 2

Le rôle d’attribut de sécurité personnalisé requis ne vous est pas attribué pour effectuer l’appel d’API.

Important

Par défaut, les rôles Administrateur général et d’autres d’administrateur ne sont pas autorisés à lire, à définir ou à affecter des attributs de sécurité personnalisés.

Solution 2

Assurez-vous que le rôle d’attribut de sécurité personnalisé requis vous est attribué. Pour plus d’informations, consultez Gérer l’accès aux attributs de sécurité personnalisés dans Microsoft Entra ID.

Cause 3

Vous essayez de supprimer une affectation d’attribut de sécurité personnalisé à valeur unique en la définissant sur null en utilisant la commande Update-MgUser ou Update-MgServicePrincipal.

Solution 3

Utilisez la commande Invoke-MgGraphRequest à la place. Pour plus d’informations, consultez Supprimer une affectation d’attribut de sécurité personnalisé à valeur unique d’un utilisateur ou Supprimer les affectations d’attributs de sécurité personnalisés des applications.

Symptôme - Erreur Request_UnsupportedQuery

Lorsque vous essayez d’appeler l’API Microsoft Graph pour des attributs de sécurité personnalisés, vous voyez un message semblable au suivant :

Bad Request - 400

Request_UnsupportedQuery

Unsupported or invalid query filter clause specified for property '<AttributeSet>_<Attribute>' of resource 'CustomSecurityAttributeValue'.

Cause

La requête n’est pas correctement mise en forme.

Solution

Si nécessaire, ajoutez ConsistencyLevel=eventual dans la requête ou l’en-tête. Vous devrez probablement aussi inclure $count=true pour vous assurer que la requête est acheminée correctement. Pour plus d’informations, consultez Exemples : Attribuer, mettre à jour, lister ou supprimer des affectations d’attributs de sécurité personnalisés avec l’API Microsoft Graph.