Régir l’accès des utilisateurs externes dans la gestion des droits d’utilisation

La gestion des droits utilise Microsoft Entra business-to-business (B2B) pour partager l'accès afin que vous puissiez collaborer avec des personnes extérieures à votre organisation. Avec Microsoft Entra B2B, les utilisateurs externes s'authentifient auprès de leur répertoire personnel, mais disposent d'une représentation dans votre répertoire. La représentation dans votre annuaire permet à l’utilisateur d’avoir accès à vos ressources.

Cet article décrit les paramètres que vous pouvez spécifier pour régir l’accès des utilisateurs externes.

De quelle façon la gestion des droits d’utilisation peut aider

Lorsque vous utilisez l'expérience d'invitation Microsoft Entra B2B, vous devez déjà connaître les adresses e-mail des utilisateurs invités externes que vous souhaitez intégrer à votre répertoire de ressources et avec lesquels travailler. Inviter directement chaque utilisateur fonctionne très bien lorsque vous travaillez sur un projet plus petit ou à court terme et que vous connaissez déjà tous les participants, mais ce processus s'avère plus complexe si vous souhaitez collaborer avec un grand nombre d'utilisateurs ou si les participants changent au fil du temps. Par exemple, vous pourriez travailler avec une autre organisation et avoir avec elle un point de contact, mais au fil du temps, davantage d’utilisateurs de cette organisation auront également besoin d'un accès.

Avec la gestion des droits d'utilisation, vous pouvez définir une stratégie autorisant les utilisateurs des organisations que vous spécifiez à pouvoir demander eux-mêmes un package d'accès. Cette stratégie indique si une approbation est requise, si des révisions d’accès sont requises, et une date d’expiration pour l’accès. Dans la plupart des cas, vous souhaiterez exiger une approbation, afin d’avoir une supervision appropriée sur les utilisateurs qui sont amenés dans votre répertoire. Si une approbation est exigée, pour les principales organisations partenaires externes, vous pouvez inviter un ou plusieurs utilisateurs de l’organisation externe dans votre annuaire, les désigner comme commanditaires et configurer ces commanditaires en tant qu’approbateurs. En effet, ils devraient savoir quels utilisateurs externes de leur organisation ont besoin d’un accès. Une fois que vous avez configuré le package d’accès, obtenez le lien de demande de ce package pour l’envoyer à votre contact (commanditaire) de l’organisation externe. Cette personne peut le partager avec d'autres utilisateurs de l'organisation externe et ceux-ci peuvent à leur tour utiliser ce lien pour demander le package d'accès. Les utilisateurs de cette organisation déjà invités dans votre annuaire peuvent également utiliser ce lien.

Vous pouvez également utiliser la gestion des droits pour attirer des utilisateurs d’organisations qui ne disposent pas de leur propre annuaire Microsoft Entra. Vous pouvez configurer un fournisseur d’identité fédérée pour leur domaine ou utiliser l’authentification basée sur l’e-mail. Vous pouvez également faire venir des utilisateurs à partir de fournisseurs d’identité sociale, y compris les utilisateurs qui ont des comptes Microsoft.

En général, quand une demande est approuvée, la gestion des droits d’utilisation provisionne à l’utilisateur l’accès nécessaire. Si cet utilisateur n'est pas encore présent dans votre répertoire, la gestion des droits d’utilisation commence par lui envoyer une invitation. Lorsque l'utilisateur est invité, Microsoft Entra ID lui crée automatiquement un compte Invité B2B, mais ne lui envoie pas d'e-mail. Il est possible qu’un administrateur ait précédemment restreint les organisations autorisées à collaborer, en définissant une liste d’autorisation ou de refus B2B pour autoriser ou refuser les invitations liées aux domaines d’autres organisations. Si le domaine de l’utilisateur n’est pas autorisé par ces listes, il n’est pas invité et un accès ne peut pas lui être affecté tant que les listes ne sont pas mises à jour.

Pour limiter l’accès de l’utilisateur externe dans le temps, vous spécifiez une date d’expiration dans la stratégie, comme 180 jours. Une fois ces 180 jours écoulés, si l’accès n’est pas étendu, la gestion des droits d’utilisateur supprime l’ensemble des accès associés à ce package d’accès. Par défaut, si l’utilisateur invité par le biais de la gestion des droits d’utilisation ne dispose d’aucune autre attribution de package d’accès, quand il perd sa dernière attribution, son compte invité est bloqué pendant 30 jours, puis supprimé. Et ce, afin d'éviter la prolifération de comptes inutiles. Comme décrit dans les sections suivantes, ces paramètres sont configurables.

Comment l’accès fonctionne pour les utilisateurs externes

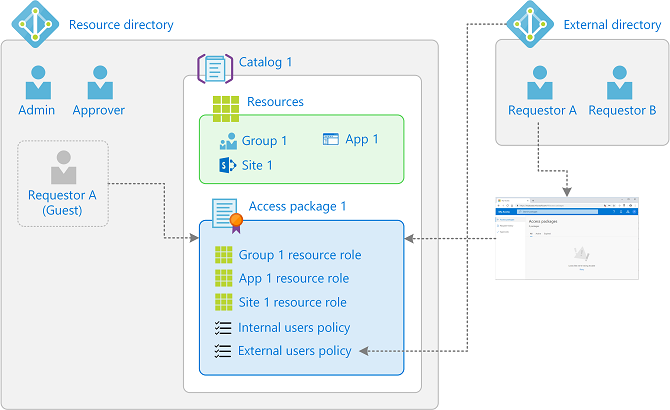

Le diagramme et les étapes ci-dessous offrent une vue d’ensemble de la façon dont les utilisateurs externes sont autorisés à accéder à un package d’accès.

Vous ajoutez une organisation connectée pour le répertoire ou le domaine Microsoft Entra avec lequel vous souhaitez collaborer. Vous pouvez également configurer une organisation connectés pour un fournisseur d’identité sociale.

Vous vérifiez que le paramètre de catalogue Activé pour les utilisateurs externes pour contenir le package d’accès est défini sur Oui.

Vous créez un package d’accès dans votre annuaire qui comprend une stratégie Pour les utilisateurs qui ne sont pas dans votre répertoire et spécifie les organisations connectées qui peuvent demander, l’approbateur et les paramètres de cycle de vie. Si vous sélectionnez dans la stratégie l’option d’organisations connectées spécifiques ou l’option de toutes les organisations connectées, seuls les utilisateurs des organisations précédemment configurées peuvent effectuer une demande. Si vous sélectionnez dans la politique l'option de tous les utilisateurs, alors n'importe quel utilisateur peut demander, y compris ceux qui ne font pas déjà partie de votre annuaire et ne font partie d'aucune organisation connectée.

Vous vérifiez le paramètre masqué sur le package d’accès pour vous assurer que le package d’accès est masqué. S'il n'est pas masqué, tout utilisateur autorisé par les paramètres de stratégie dans ce package d'accès peut rechercher le package d'accès dans le portail Mon accès pour votre locataire.

Vous envoyez un lien du portail Mon accès à votre contact, à l’organisation externe, afin qu’il puisse le partager avec ses utilisateurs qui veulent demander le package d’accès.

Un utilisateur externe (Demandeur A dans cet exemple) utilise le lien vers le portail Mon accès pour demander l’accès au package d’accès. Le portail Mon accès nécessite que l'utilisateur se connecte en tant que membre de son organisation connectée. La façon dont l’utilisateur se connecte dépend du type d’authentification du répertoire ou domaine défini dans l’organisation connectée et dans les paramètres des utilisateurs externes.

Un approbateur approuve la demande (en supposant que la stratégie nécessite une approbation).

La demande passe à l’état de remise en cours.

À l’aide du processus d’invitation B2B, un compte d’utilisateur invité est créé dans votre annuaire : Demandeur A (Invité) dans cet exemple. Si une liste d’autorisation ou liste de refus est définie, le paramètre de liste est appliqué.

L’utilisateur invité a reçu l’accès à toutes les ressources du package d’accès. L'application des modifications à Microsoft Entra ID et à d'autres services en ligne Microsoft ou applications SaaS connectées peut prendre un certain temps. Pour plus d’informations, consultez Lorsque les modifications sont appliquées.

L’utilisateur externe reçoit un e-mail l’informant que son accès a été autorisé.

Pour accéder aux ressources, l’utilisateur externe peut sélectionner le lien dans l’e-mail, ou tenter d’accéder directement à une des ressources de l’annuaire pour effectuer le processus d’invitation.

Si les paramètres de stratégie comprennent une date d’expiration, plus tard, lorsque l’attribution du package d’accès à l’utilisateur externe expire, les droits d’accès de l’utilisateur externe en lien avec ce package d’accès sont supprimés.

En fonction du cycle de vie des paramètres des utilisateurs externes, lorsque l’utilisateur externe n’a plus d’attributions de package d’accès, il ne peut plus se connecter et son compte est supprimé de votre annuaire.

Paramètres pour les utilisateurs externes

Pour vous assurer que les personnes extérieures à votre organisation peuvent demander des packages d’accès et obtenir l’accès aux ressources de ces packages d’accès, vous devez vérifier si certains paramètres sont correctement configurés.

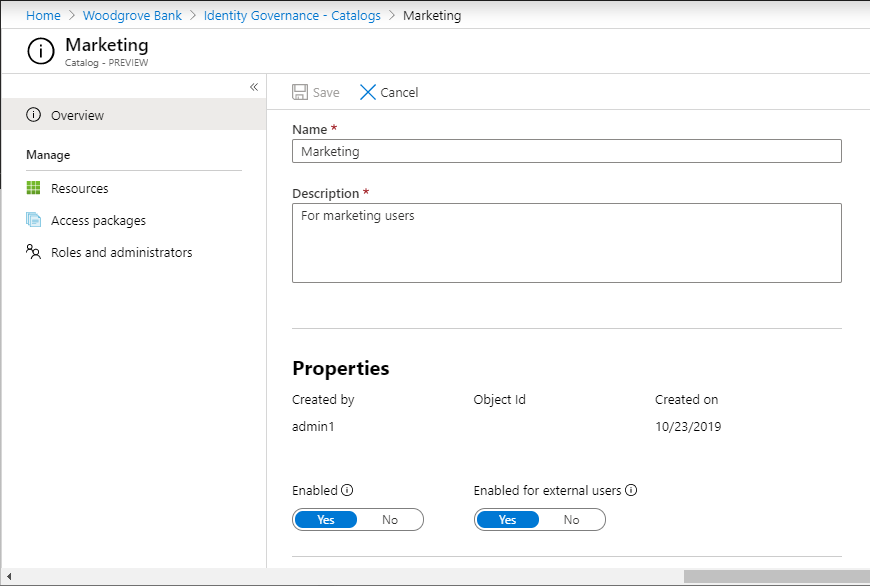

Activer le catalogue pour les utilisateurs externes

Par défaut, quand vous créez un catalogue, il est activé pour permettre aux utilisateurs externes de demander des packages d’accès dans le catalogue. Assurez-vous que le paramètre Activé pour les utilisateurs externes est défini sur Oui.

Si vous êtes un administrateur ou un propriétaire de catalogue, vous pouvez afficher la liste des catalogues actuellement activés pour des utilisateurs externes dans la liste des catalogues du centre d’administration Microsoft Entra en passant le paramètre de filtre de l’option Activé pour des utilisateurs externes sur Oui. Si l’un de ces catalogues affichés dans cette vue filtrée a un nombre différent de zéro de packages d’accès, ces derniers peuvent inclure une stratégie pour les utilisateurs ne figurant pas dans votre répertoire qui permet aux utilisateurs externes d’effectuer des requêtes.

Configurez vos paramètres de collaboration externe Microsoft Entra B2B

Autoriser les invités à inviter d’autres invités dans votre répertoire signifie que des invitations d’invités peuvent se produire en dehors de la gestion des droits d’utilisation. Nous vous recommandons de définir Les invités peuvent inviter sur Non pour autoriser uniquement les invitations correctement régies.

Si vous utilisez déjà la liste d’autorisation B2B, vous devez soit supprimer cette liste, soit vous assurer que l’ensemble des domaines de toutes les organisations que vous souhaitez associer à la gestion des droits d’utilisation sont ajoutés à la liste. De même, si vous utilisez la liste de refus B2B, vous devez vous assurer qu’aucun domaine d’aucune organisation auquel vous souhaitez vous associer ne figure sur cette liste.

Si vous créez une stratégie de gestion des droits d'utilisation pour Tous les utilisateurs (toutes les organisations connectées + tous les nouveaux utilisateurs externes) et qu’un utilisateur n’appartient pas à une organisation connectée dans votre annuaire, une organisation connectée est automatiquement créée pour celui-ci quand il demande le package. Cependant, tous les paramètres d'autorisation ou de liste de blocage B2B que vous avez sont prioritaires. Par conséquent, vous devrez supprimer la liste d’autorisation, le cas échéant, pour que Tous les utilisateurs puissent demander l’accès, et exclure tous les domaines autorisés de votre liste de refus si vous en utilisez une.

Si vous souhaitez créer une stratégie de gestion des droits d’utilisation incluant Tous les utilisateurs (toutes les organisations connectées + tous les nouveaux utilisateurs externes), vous devez d’abord activer l’authentification par code secret à usage unique d’e-mail pour votre répertoire. Pour plus d’informations, consultez Authentification par envoi d’un code secret à usage unique par e-mail.

Pour plus d'informations sur les paramètres de collaboration externe Microsoft Entra B2B, voir Configurer les paramètres de collaboration externe.

Passez en revue vos paramètres d’accès interlocataires

- Vérifiez que les paramètres d’accès interlocataires de votre collaboration B2B entrante autorisent la demande et l’attribution d’accès. Vous devez vérifier que les paramètres autorisent les locataires qui font partie de vos organisations connectées actuelles ou futures, et que les utilisateurs de ces locataires peuvent être invités. En outre, vérifiez que ces utilisateurs sont autorisés par les paramètres d’accès interlocataires à s’authentifier auprès des applications pour lesquelles vous souhaitez activer des scénarios de collaboration. Pour plus d’informations, consultez Configurer les paramètres d’accès interlocataires.

- Si vous créez une organisation connectée pour un locataire Microsoft Entra à partir d'un autre cloud Microsoft, vous devez également configurer les paramètres d'accès entre locataires de manière appropriée. Pour plus d’informations, consultez Configurer les paramètres Microsoft Cloud.

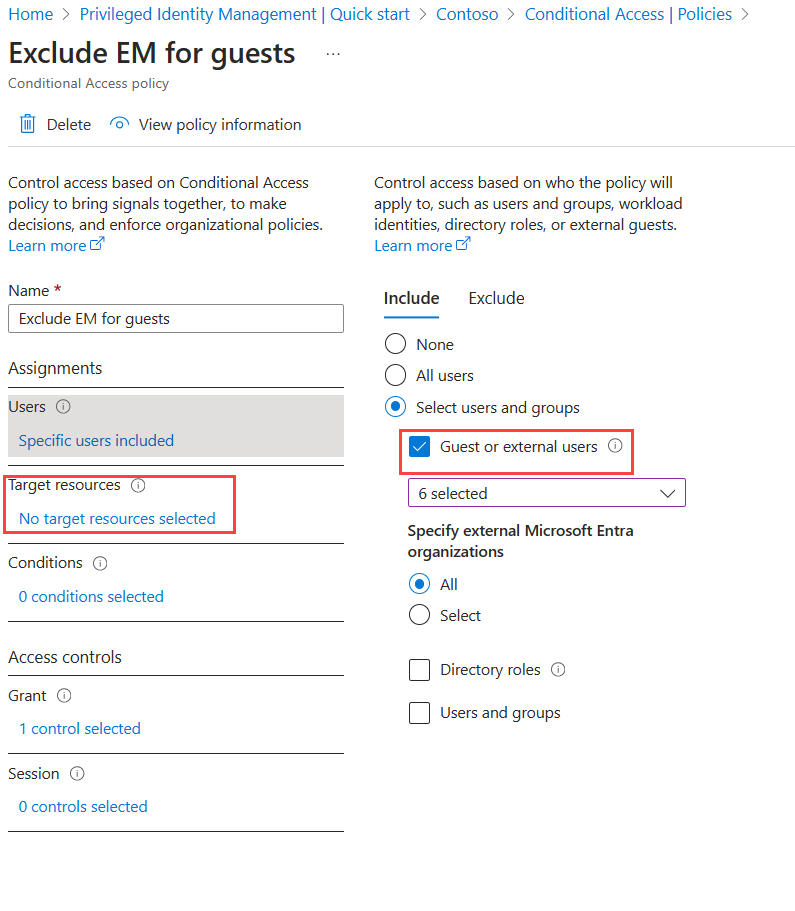

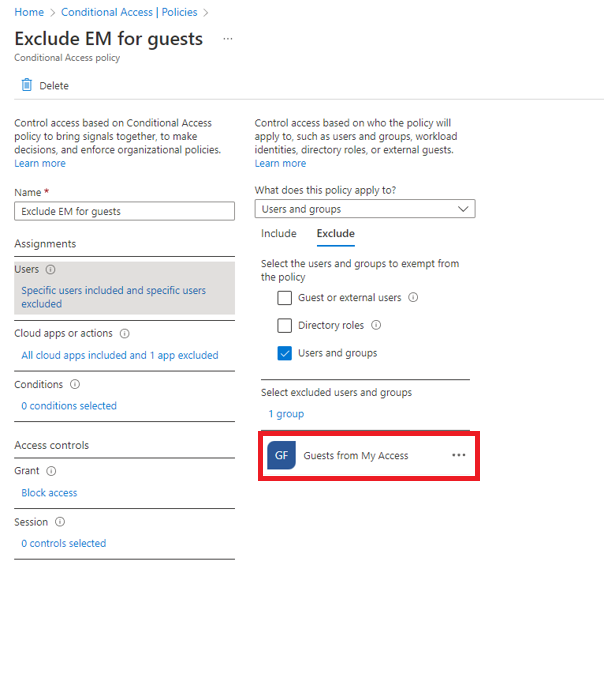

Passer en revue vos stratégies d’accès conditionnel

Veillez à exclure l’application Gestion des droits d’utilisation de toutes les stratégies d’accès conditionnel qui ont un impact sur les utilisateurs invités. Dans le cas contraire, une stratégie d’accès conditionnel pourrait les empêcher d’accéder à MyAccess ou de se connecter à votre annuaire. Par exemple, les invités n’ont probablement pas d’appareil inscrit, ne se trouvent pas à un emplacement connu et ne veulent pas se réinscrire à une authentification multifacteur (MFA). Par conséquent, l’ajout de ces exigences dans une stratégie d’accès conditionnel empêchera les invités d’utiliser la gestion des droits d’utilisation. Pour plus d’informations, consultez Que sont les conditions de l’accès conditionnel Microsoft Entra ?.

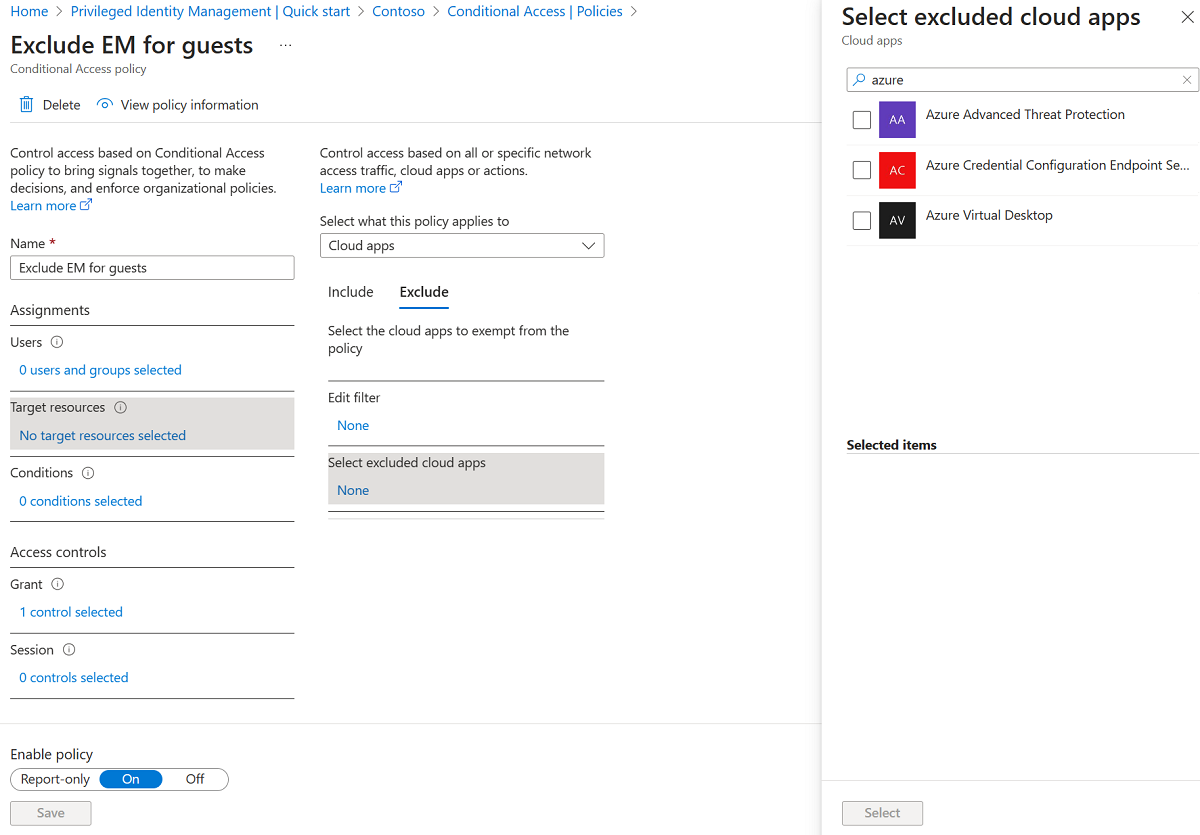

Si l’accès conditionnel bloque toutes les applications cloud, en plus d’exclure l’application de gestion des droits d’utilisation, vérifiez que la Plateforme de lecture des approbations de requête est également exclue dans votre stratégie d’accès conditionnel (CA). Tout d’abord, confirmez que vous disposez des rôles nécessaires : Administrateur de l’accès conditionnel, Administrateur d’application, Administrateur d’attribution d’attributs et Administrateur de définition d’attribut. Ensuite, créez un attribut de sécurité personnalisé avec un nom et des valeurs appropriés. Recherchez le principal du service pour Plateforme de lecture des approbations de requête dans les applications d’entreprise et attribuez l’attribut personnalisé avec la valeur choisie à cette application. Dans votre stratégie d’accès conditionnel, appliquez un filtre pour exclure les applications sélectionnées en fonction du nom d’attribut personnalisé et de la valeur attribuées à la Plateforme de lecture des approbations de requête. Pour plus de détails sur le filtrage des applications dans les stratégies d’accès conditionnel, consultez : Accès conditionnel : Filtrer pour les applications

Remarque

L’application Gestion des droits d’utilisation inclut le côté gestion des droits d’utilisation de MyAccess, le côté gestion des droits d’utilisation du centre d’administration Microsoft Entra et la partie gestion des droits d’utilisation de MS Graph. Les deux derniers nécessitent des autorisations d’accès supplémentaires. Par conséquent, les invités peuvent y accéder uniquement s’ils ont reçu une autorisation explicite.

Passer en revue vos paramètres de partage externe SharePoint Online

Si vous souhaitez inclure des sites SharePoint Online dans vos packages d’accès pour des utilisateurs externes, assurez-vous que votre paramètre de partage externe au niveau de l’organisation est défini sur Tout le monde (les utilisateurs n’ont pas besoin de se connecter) ou sur Invités nouveaux et existants (les invités doivent se connecter ou fournir un code de vérification). Pour plus d’informations, consultez Activer ou désactiver le partage externe.

Si vous souhaitez restreindre le partage externe en dehors de la gestion des droits d’utilisation, vous pouvez définir le paramètre de partage externe sur Invités existants. Ensuite, seuls les nouveaux utilisateurs invités via la gestion des droits peuvent accéder à ces sites. Pour plus d’informations, consultez Activer ou désactiver le partage externe.

Assurez-vous que les paramètres au niveau du site autorisent l’accès invité (mêmes options que celles précédemment listées). Pour plus d’informations, consultez Activer ou désactiver le partage externe pour un site.

Examinez vos paramètres de partage de groupe Microsoft 365

Si vous souhaitez inclure des groupes Microsoft 365 dans vos packages d’accès pour des utilisateurs externes, assurez-vous que le paramètre Permettre aux utilisateurs d’ajouter de nouveaux invités à l’organisation est défini sur Activé pour autoriser l’accès invité. Pour plus d’informations, consultez Gérer l’accès invité à des groupes Microsoft 365.

Si vous souhaitez que les utilisateurs externes puissent accéder au site SharePoint Online et aux ressources associées à un groupe Microsoft 365, veillez à activer le partage externe SharePoint Online. Pour plus d’informations, consultez Activer ou désactiver le partage externe.

Pour plus d’informations sur la façon de définir la stratégie d’invité pour les groupes Microsoft 365 au niveau du répertoire dans PowerShell, consultez Exemple : Configurer une stratégie d’invité pour les groupes au niveau du répertoire.

Passer en revue vos paramètres de partage des équipes

- Si vous souhaitez inclure des équipes dans vos packages d’accès pour des utilisateurs externes, assurez-vous que le paramètre Autoriser l’accès invité dans Microsoft Teams est défini sur Activé pour autoriser l’accès invité. Pour plus d’informations, consultez Configurer l’accès invité dans le centre d’administration Microsoft Teams.

Gérer le cycle de vie des utilisateurs externes

Conseil

Les étapes décrites dans cet article pourraient varier légèrement en fonction du portail de départ.

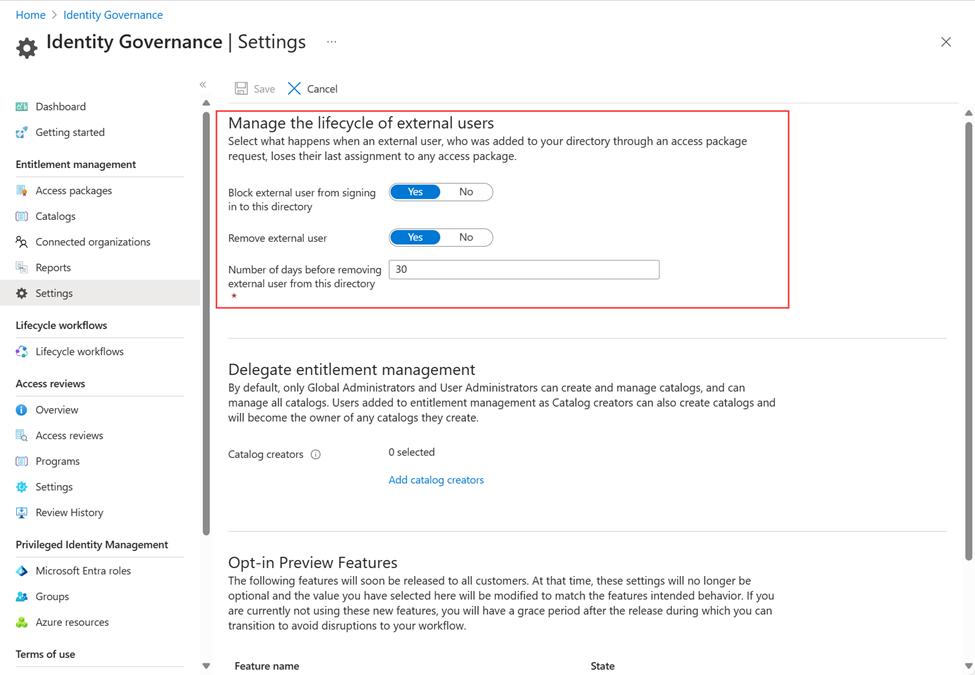

Vous pouvez sélectionner ce qui se passe lorsqu’un utilisateur externe, qui a été invité à accéder à votre annuaire par le biais d’une demande de package d’accès, ne dispose plus d’attributions de package d’accès. Cela peut se produire si l’utilisateur abandonne toutes les attributions de package d’accès, ou si l’attribution de son dernier package d’accès arrive à expiration. Par défaut, quand un utilisateur externe n’a plus d’attributions de package d’accès, il ne peut pas se connecter à votre annuaire. Au bout de 30 jours, son compte d’utilisateur invité est supprimé de votre annuaire. Vous pouvez également configurer de sorte qu’un utilisateur externe puisse se connecter ou ne soit pas supprimé, ou de sorte qu’il puisse se connecter tout en étant supprimé.

Connectez-vous au centre d’administration de Microsoft Entra en tant qu’Administrateur de la gouvernance des identités.

Accédez à Gouvernance des identités>Gestion des droits d’utilisation>Paramètres.

Sélectionnez Modifier.

Dans la section Gérer le cycle de vie des utilisateurs externes, sélectionnez les différents paramètres pour les utilisateurs externes.

Si, lorsqu’un utilisateur externe perd sa dernière attribution aux packages d’accès, vous souhaitez l’empêcher de se connecter à cet annuaire, définissez Empêcher l'utilisateur externe de se connecter à cet annuaire sur Oui.

Remarque

La gestion des droits d’utilisation empêche uniquement les comptes d’utilisateurs invités externes de se connecter qui ont été invités via la gestion des droits d’utilisation ou qui ont été ajoutés à la gestion des droits d’utilisation pour la gestion de cycle de vie en convertissant leur compte d’utilisateur invité en compte géré. Notez également qu’un utilisateur ne pourra pas se connecter, même s’il a été ajouté aux ressources du répertoire qui n’étaient pas des attributions de packages d’accès. Si un utilisateur n’est pas autorisé à se connecter à ce répertoire, il ne peut pas redemander le package d’accès ou demander un accès supplémentaire dans ce répertoire. Ne configurez pas le blocage de leur connexion s’ils doivent par la suite demander l’accès à ce package d’accès ou à d’autres.

Si, lorsqu’un utilisateur externe perd sa dernière attribution aux packages d’accès, vous souhaitez supprimer son compte d’utilisateur invité dans ce répertoire, définissez Supprimer l’utilisateur externesur Oui.

Remarque

La gestion des droits d’utilisation ne supprime que les comptes d’utilisateurs externes invités par le biais de la gestion des droits d’utilisation ou ajoutés à la gestion des habilitations pour la gestion de cycle de vie en convertissant leur compte d’utilisateur invité en compte géré. Notez également qu’un utilisateur sera supprimé de ce répertoire, même s’il a été ajouté aux ressources du répertoire qui n’étaient pas des attributions de packages d’accès. Si l’invité était présent dans ce répertoire avant de recevoir des attributions de package d’accès, il sera conservé. Toutefois, s’il a été invité par le biais d’une attribution de package d’accès, et qu’après avoir été invité il a également été affecté à un site OneDrive Entreprise ou SharePoint Online, il sera toujours supprimé. La modification du paramètre Supprimer l’utilisateur externe sur Aucun affecte uniquement les utilisateurs qui perdent par la suite leur dernière affectation de package d’accès ; les utilisateurs dont la suppression était programmée et qui ne peuvent plus se connecter seront toujours supprimés selon leur planification initial.

Si vous souhaitez supprimer le compte d’utilisateur invité du répertoire, vous pouvez définir le nombre de jours avant sa suppression. Bien qu’un utilisateur externe soit averti de l’expiration de son package d’accès, il n’existe aucune notification lorsque son compte est supprimé. Si vous souhaitez supprimer le compte d’utilisateur invité dès qu’il perd la dernière attribution à un package d’accès, définissez Nombre de jours avant la suppression de l’utilisateur externe de cet annuaire sur 0. Les modifications apportées à cette valeur affectent uniquement les utilisateurs qui utilisent par la suite leur dernière attribution de package d’accès; les utilisateurs qui ont été planifiés pour suppression seront toujours supprimés selon leur planification d’origine.

Sélectionnez Enregistrer.