Synchronisation des attributs d’extension pour Microsoft Entra approvisionnement d’applications

Microsoft Entra ID doit contenir toutes les données (attributs) nécessaires pour créer un profil utilisateur lors de l’attribution de comptes d’utilisateur de Microsoft Entra ID vers une application SaaS ou locale. Lors de la personnalisation des mappages d’attributs pour l’approvisionnement des utilisateurs, vous pouvez constater que l’attribut à mapper n’apparaît pas dans la liste Attribut source dans Microsoft Entra ID. Cet article explique comment ajouter l’attribut manquant.

Déterminer où les extensions doivent être ajoutées

L’ajout d’attributs manquants nécessaires pour une application commence dans Active Directory local ou dans Microsoft Entra ID, selon l’emplacement où résident les comptes d’utilisateur et la façon dont ils sont intégrés à Microsoft Entra ID.

Tout d’abord, identifiez les utilisateurs de votre locataire Microsoft Entra qui ont besoin d’accéder à l’application et, par conséquent, seront dans l’étendue de l’approvisionnement dans l’application.

Déterminez ensuite la source de l’attribut et la topologie d’intégration de ces utilisateurs à Microsoft Entra ID.

| Source de l’attribut | Topologie | Étapes requises |

|---|---|---|

| Système RH | Les employés du système RH sont approvisionnés en tant qu’utilisateurs dans Microsoft Entra ID. | Créez un attribut d’extension dans Microsoft Entra ID. Mettez à jour le mappage entrant RH pour remplir l’attribut d’extension sur les utilisateurs Microsoft Entra ID à partir du système RH. |

| Système RH | Les employés du système RH sont approvisionnés en tant qu’utilisateurs dans Windows Server AD. La synchronisation cloud Microsoft Entra Connect les synchronise dans Microsoft Entra ID. |

Si nécessaire, étendez le schéma AD. Créez un attribut d’extension dans Microsoft Entra ID à l’aide de la synchronisation cloud. Mettez à jour le mappage entrant RH pour remplir l’attribut d’extension sur l’utilisateur AD à partir du système RH. |

| Système RH | Les employés du système RH sont approvisionnés en tant qu’utilisateurs dans Windows Server AD. Microsoft Entra Connect les synchronise dans Microsoft Entra ID. |

Si nécessaire, étendez le schéma AD. Créer un attribut d’extension dans Microsoft Entra ID à l’aide de Microsoft Entra Connect. Mettez à jour le mappage entrant RH pour remplir l’attribut d’extension sur l’utilisateur AD à partir du système RH. |

Si les utilisateurs de votre organisation se trouvent déjà dans Active Directory local ou si vous les créez dans Active Directory, vous devez synchroniser les utilisateurs d’Active Directory vers Microsoft Entra ID. Vous pouvez synchroniser les utilisateurs et les attributs en utilisant Microsoft Entra Connect ou la synchronisation cloud Microsoft Entra Connect.

- Vérifiez auprès des administrateurs de domaine Active Directory local si les attributs requis font partie de la classe d’objets

Userdu schéma AD DS et, si ce n’est pas le cas, étendez le schéma Active Directory Domain Services dans les domaines dans lesquels ces utilisateurs ont des comptes. - Configurez la synchronisation cloud Microsoft Entra Connect ou Microsoft Entra Connect pour synchroniser les utilisateurs avec leur attribut d’extension à partir d’Active Directory vers Microsoft Entra ID. Ces deux solutions synchronisent automatiquement certains attributs avec Microsoft Entra ID, mais pas tous les attributs. En outre, certains attributs (par exemple,

sAMAccountName) synchronisés par défaut ne peuvent pas être exposés à l’aide de l’API Graph. Dans ce cas, vous pouvez utiliser la fonctionnalité d’extension d’annuaire de Microsoft Entra Connect pour synchroniser l’attribut avec Microsoft Entra ID ou utiliser la synchronisation cloud Microsoft Entra Connect. De cette façon, l’attribut est visible pour l'API Graph et le service d’approvisionnement Microsoft Entra. - Si les utilisateurs d’Active Directory local ne disposent pas déjà des attributs requis, vous devez mettre à jour les utilisateurs dans Active Directory. Pour effectuer cette mise à jour, vous pouvez lire les propriétés de Workday ou de SAP SuccessFactors ou, si vous utilisez un autre système RH, utiliser l’API RH entrante.

- Attendez que Microsoft Entra Connect ou que la synchronisation cloud Microsoft Entra Connect synchronise les mises à jour que vous avez effectuées dans le schéma Active Directory et les utilisateurs Active Directory dans Microsoft Entra ID.

Autrement, si aucun des utilisateurs qui ont besoin d’accéder à l’application ne provient d’Active Directory local, vous devez créer des extensions de schéma à l’aide de PowerShell ou Microsoft Graph dans Microsoft Entra ID, avant de configurer l’approvisionnement de votre application.

Les sections suivantes expliquent comment créer des attributs d’extension pour un locataire avec des utilisateurs cloud uniquement et pour un locataire avec des utilisateurs Active Directory.

Créer un attribut d’extension dans un locataire avec des utilisateurs cloud uniquement

Vous pouvez utiliser Microsoft Graph et PowerShell pour étendre le schéma d’utilisateur pour les utilisateurs dans Microsoft Entra ID. Cela est nécessaire si certains utilisateurs ont besoin de cet attribut et qu’aucun d’entre eux ne provient d’Active Directory local ou n’est synchronisé à partir d’Active Directory local. (Si vous disposez d’Active Directory, poursuivez la lecture ci-dessous dans la section sur l’utilisation de la fonctionnalité d’extension d’annuaire Microsoft Entra Connect pour synchroniser l’attribut avec Microsoft Entra ID.)

Une fois les extensions de schéma créées, ces attributs d’extension sont automatiquement découverts lors de la prochaine visite de la page d’approvisionnement dans le centre d’administration Microsoft Entra, dans la plupart des cas.

Lorsque vous disposez de plus de 1000 principaux de service, il se peut que des extensions soient manquantes dans la liste des attributs sources. Si un attribut que vous avez créé ne s’affiche pas automatiquement, vérifiez que l’attribut a été créé et ajoutez-le manuellement à votre schéma. Pour vérifier qu’il a été créé, utilisez Microsoft Graph et Graph Explorer. Pour l’ajouter manuellement à votre schéma, consultez Modification de la liste des attributs pris en charge.

Créer un attribut d’extension pour des utilisateurs cloud uniquement à l’aide de Microsoft Graph

Vous pouvez étendre le schéma des utilisateurs Microsoft Entra à l’aide de Microsoft Graph.

Tout d’abord, répertoriez les applications de votre locataire pour récupérer l’ID de l’application sur laquelle vous travaillez. Pour en savoir plus, consultez Lister extensionProperties.

GET https://graph.microsoft.com/v1.0/applications

Ensuite, créez l’attribut d’extension. Remplacez la propriété ID ci-dessous par l’ID récupéré à l’étape précédente. Vous devez utiliser l'attribut "ID" et non "appId". Pour plus d’informations, consultez [Créer une définition extensionProperty]/Graph/API/application-post-extensionproperty).

POST https://graph.microsoft.com/v1.0/applications/{id}/extensionProperties

Content-type: application/json

{

"name": "extensionName",

"dataType": "string",

"targetObjects": [

"User"

]

}

La demande précédente a créé un attribut d’extension au format extension_appID_extensionName. Vous pouvez maintenant mettre à jour un utilisateur avec cet attribut d’extension. Pour en savoir plus, consultez Mettre à jour un utilisateur.

PATCH https://graph.microsoft.com/v1.0/users/{id}

Content-type: application/json

{

"extension_inputAppId_extensionName": "extensionValue"

}

Enfin, vérifiez l’attribut de l’utilisateur. Pour en savoir plus, consultez Obtenir un utilisateur. Graph v1.0 ne renvoie par défaut aucun des attributs d'extension d'annuaire d'un utilisateur, sauf si les attributs sont spécifiés dans la requête comme l'une des propriétés à renvoyer.

GET https://graph.microsoft.com/v1.0/users/{id}?$select=displayName,extension_inputAppId_extensionName

Créer un attribut d’extension pour des utilisateurs cloud uniquement à l’aide de PowerShell

Vous pouvez créer une extension personnalisée à l’aide de PowerShell.

Remarque

Les modules Azure AD et MSOnline PowerShell sont dépréciés depuis le 30 mars 2024. Pour en savoir plus, lisez les informations de dépréciation. Passé cette date, la prise en charge de ces modules est limitée à une assistance de migration vers le SDK et les correctifs de sécurité Microsoft Graph PowerShell. Les modules déconseillés continueront de fonctionner jusqu’au 30 mars 2025.

Nous vous recommandons de migrer vers Microsoft Graph PowerShell pour interagir avec Microsoft Entra ID (anciennement Azure AD). Pour explorer les questions courantes sur la migration, reportez-vous au FAQ sur la migration. Remarque : Les versions 1.0.x de MSOnline peuvent connaître une interruption après le 30 juin 2024.

#Connect to your Azure AD tenant

Connect-AzureAD

#Create an application (you can instead use an existing application if you would like)

$App = New-AzureADApplication -DisplayName “test app name” -IdentifierUris https://testapp

#Create a service principal

New-AzureADServicePrincipal -AppId $App.AppId

#Create an extension property

New-AzureADApplicationExtensionProperty -ObjectId $App.ObjectId -Name “TestAttributeName” -DataType “String” -TargetObjects “User”

Si vous le souhaitez, vous pouvez tester que vous pouvez définir la propriété d’extension sur un utilisateur cloud uniquement.

#List users in your tenant to determine the objectid for your user

Get-AzureADUser

#Set a value for the extension property on the user. Replace the objectid with the ID of the user and the extension name with the value from the previous step

Set-AzureADUserExtension -objectid aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb -ExtensionName “extension_6552753978624005a48638a778921fan3_TestAttributeName”

#Verify that the attribute was added correctly.

Get-AzureADUser -ObjectId bbbbbbbb-1111-2222-3333-cccccccccccc | Select -ExpandProperty ExtensionProperty

Créer un attribut d’extension avec la synchronisation cloud

Si vous avez des utilisateurs dans Active Directory et que vous utilisez la synchronisation cloud Microsoft Entra Connect, cette dernière découvre automatiquement vos extensions dans Active Directory local lorsque vous ajoutez un nouveau mappage. Si vous utilisez la synchronisation Microsoft Entra Connect, passez à la section suivante pour créer un attribut d’extension à l’aide de Microsoft Entra Connect.

Utilisez les étapes ci-dessous pour découvrir automatiquement ces attributs et configurer un mappage correspondant à Microsoft Entra ID.

- Connectez-vous au Centre d'administration Microsoft Entra au moins en tant qu'administrateur de sécurité.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

- Sélectionnez la configuration à laquelle vous souhaitez ajouter l’attribut d’extension et le mappage.

- Sous Gérer les attributs, sélectionnez cliquez pour modifier les mappages.

- Sélectionnez Ajouter un mappage d’attributs. Les attributs sont automatiquement découverts.

- Les nouveaux attributs sont disponibles dans la liste déroulante sous l'attribut source.

- Remplissez le type de mappage souhaité et sélectionnez Appliquer.

Pour plus d’informations, consultez Mappage d’attributs personnalisés dans la synchronisation cloud Microsoft Entra Connect.

Créer un attribut d’extension à l’aide de Microsoft Entra Connect

Si les utilisateurs qui accèdent aux applications proviennent d’Active Directory local, vous devez synchroniser les attributs avec les utilisateurs d’Active Directory vers Microsoft Entra ID. Si vous utilisez Microsoft Entra Connect, vous devez effectuer les tâches suivantes avant de configurer l’approvisionnement sur votre application.

Vérifiez auprès des administrateurs de domaine Active Directory local si les attributs requis font partie de la classe d’objets

Userdu schéma AD DS et, si ce n’est pas le cas, étendez le schéma Active Directory Domain Services dans les domaines dans lesquels ces utilisateurs ont des comptes.Ouvrez l’Assistant Microsoft Entra Connect et sélectionnez Tâches, puis Personnaliser les options de synchronisation.

Connectez-vous en tant que Administrateur d’identité hybride.

Sur la page Fonctionnalités facultatives, sélectionnez Synchronisation des attributs des extensions d’annuaire.

Sélectionnez le ou les attributs que vous souhaitez étendre à Microsoft Entra ID.

Remarque

La recherche Attributs disponibles respecte la casse.

Terminez l’Assistant Microsoft Entra Connect et autorisez l’exécution d’un cycle de synchronisation complète. Lorsque le cycle est terminé, le schéma est étendu et les nouvelles valeurs sont synchronisées entre votre répertoire AD local et Microsoft Entra ID.

Remarque

À l’heure actuelle, il n’est pas possible de configurer les attributs de référence à partir du répertoire AD local, comme managedby ou DN/DistinguishedName. Vous pouvez demander cette fonctionnalité sur User Voice.

Remplir et utiliser le nouvel attribut

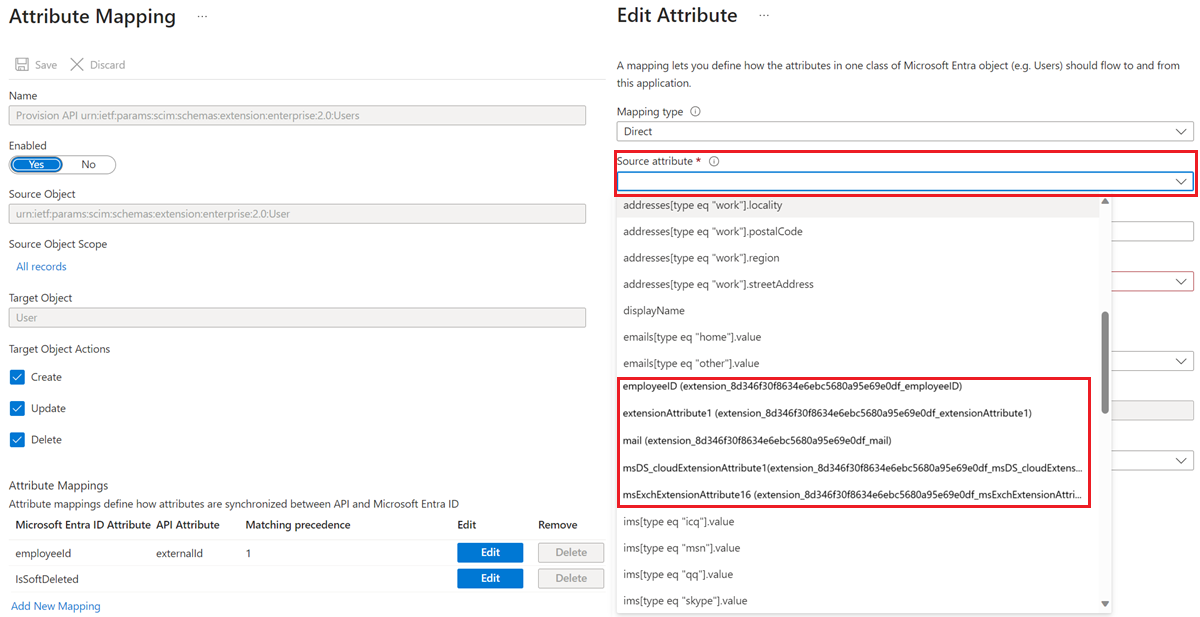

Dans le centre d’administration Microsoft Entra, pendant que vous modifiez les mappages d’attributs utilisateur pour l’authentification unique ou l’approvisionnement à partir de Microsoft Entra ID vers une application, la liste Attribut source contient désormais l’attribut ajouté au format <attributename> (extension_<appID>_<attributename>), où appID est l’identificateur d’une application d’espace réservé dans votre locataire. Sélectionnez l’attribut et mappez-le à l’application cible pour la configuration.

Ensuite, vous devez remplir les utilisateurs affectés à l’application avec l’attribut requis avant d’activer l’approvisionnement sur l’application. Si l’attribut ne provient pas d’Active Directory, vous pouvez remplir les utilisateurs en bloc de cinq façons :

- Si les propriétés proviennent d’un système RH et que vous approvisionnez les employés à partir de ce système RH en tant qu’utilisateurs dans Active Directory, configurez un mappage de Workday, de SAP SuccessFactors ou, si vous utilisez un autre système RH, via l’API RH entrante, à l’attribut Active Directory. Attendez ensuite que Microsoft Entra Connect ou que la synchronisation cloud Microsoft Entra Connect synchronise les mises à jour que vous avez effectuées dans le schéma Active Directory et les utilisateurs Active Directory dans Microsoft Entra ID.

- Si les propriétés proviennent d’un système RH et que vous n’utilisez pas Active Directory, vous pouvez configurer un mappage de Workday, de SAP SuccessFactors ou d’autres systèmes via l’API entrante à l’attribut utilisateur Microsoft Entra.

- Si les propriétés proviennent d’un autre système local, vous pouvez configurer le connecteur MIM pour Microsoft Graph afin de créer ou de mettre à jour des utilisateurs Microsoft Entra.

- Si les propriétés proviennent des utilisateurs eux-mêmes, vous pouvez demander aux utilisateurs de fournir les valeurs de l’attribut lorsqu’ils demandent l’accès à l’application, en incluant les exigences d’attribut dans le catalogue de gestion des droits d’utilisation.

- Pour toutes les autres situations, une application personnalisée peut mettre à jour les utilisateurs via l’API Microsoft Graph.