Applications génériques dans le proxy d’application Microsoft Entra

Dans Microsoft Entra ID, la configuration d’un grand nombre d’applications locales peut rapidement devenir ingérable et introduire des risques inutiles d’erreurs de configuration si la plupart d’entre elles utilisent les mêmes paramètres. Avec le proxy d’application Microsoft Entra, vous pouvez résoudre ce problème à l’aide de la publication d’applications génériques qui permet de publier et de gérer plusieurs applications à la fois. Cette solution vous permet de :

- Simplifier votre surcharge administrative

- Réduire le nombre d’erreurs de configuration potentielles

- Autoriser vos utilisateurs à accéder à davantage de ressources en toute sécurité

Cet article vous fournit les informations nécessaires pour configurer la publication d’applications génériques dans votre environnement.

Créer une application générique

Vous pouvez créer une application générique (*) si vous avez un groupe d’applications avec la même configuration. Les candidats potentiels à une application générique sont les applications qui partagent les paramètres suivants :

- Le groupe d’utilisateurs ayant accès à ces applications

- La méthode d’authentification unique

- Le protocole d’accès (http, https)

Vous pouvez publier des applications avec des caractères génériques si les URL internes et externes ont le format suivant :

http(s)://*.<domaine>

Par exemple : http(s)://*.adventure-works.com.

Alors que les URL internes et externes peuvent utiliser des domaines différents, une bonne pratique consiste à utiliser des domaines identiques. Quand vous publiez l’application, vous voyez une erreur si une des URL n’a pas de caractère générique.

La création d’une application générique repose sur le même flux de publication d’application que celui de toutes les autres applications. La seule différence est que vous ajoutez un caractère générique dans les URL et éventuellement la configuration de l’authentification unique.

Prérequis

Pour commencer, vérifiez que vous respectez ces exigences.

Domaines personnalisés

Bien que les domaines personnalisés soient facultatifs pour toutes les autres applications, ils sont obligatoires pour les applications génériques. Pour créer des domaines personnalisés, vous devez :

- Créez un domaine vérifié dans Azure.

- Charger un certificat TLS/SSL au format PFX dans votre proxy d’application

Vous devez utiliser un certificat générique correspondant à l’application que vous voulez créer.

Pour des raisons de sécurité, il s’agit d’une règle stricte. Nous ne prenons pas en charge les caractères génériques pour les applications qui ne peuvent pas utiliser de domaine personnalisé pour l’URL externe.

Mises à jour de DNS

Lorsque vous utilisez des domaines personnalisés, vous devez créer une entrée DNS avec un enregistrement CNAME pour l’URL externe (par exemple, *.adventure-works.com) pointant vers l’URL externe du point de terminaison proxy de l’application. Pour les applications génériques, l’enregistrement CNAME doit pointer vers l’URL externe appropriée :

<yourAADTenantId>.tenant.runtime.msappproxy.net

Pour vérifier que vous avez correctement configuré votre enregistrement CNAME, vous pouvez utiliser nslookup sur l’un des points de terminaison cibles, par exemple, expenses.adventure-works.com. Votre réponse doit inclure l’alias déjà mentionné (<yourAADTenantId>.tenant.runtime.msappproxy.net).

Utilisation de groupes de connecteurs affectés à une région de service cloud de proxy d’application autre que la région par défaut

Si vous avez des connecteurs installés dans des régions différentes de la région par défaut de votre locataire, il est avantageux de changer la région pour laquelle votre groupe de connecteurs est optimisé afin d’améliorer les performances d’accès à ces applications. Pour en savoir plus, consultez Optimiser les groupes de connecteurs afin d’utiliser le service cloud de proxy d’application le plus proche.

Si le groupe de connecteurs affecté à l’application générique utilise une région différente de la région par défaut, vous devez mettre à jour l’enregistrement CNAME pour pointer vers une URL externe spécifique à une région. Utilisez le tableau suivant pour déterminer l’URL appropriée :

| Région attribuée au connecteur | URL externe |

|---|---|

| Asia | <yourAADTenantId>.asia.tenant.runtime.msappproxy.net |

| Australie | <yourAADTenantId>.aus.tenant.runtime.msappproxy.net |

| Europe | <yourAADTenantId>.eur.tenant.runtime.msappproxy.net |

| Amérique du Nord | <yourAADTenantId>.nam.tenant.runtime.msappproxy.net |

Considérations

Voici quelques éléments à prendre en compte pour les applications génériques.

Formats acceptés

Pour les applications génériques, l’URL interne doit être au format http(s)://*.<domain>.

Quand vous configurez une URL externe, vous devez utiliser le format suivant : https://*.<custom domain>

Les autres positions du caractère générique, les caractères génériques multiples ou les autres chaînes d’expression régulière ne sont pas pris en charge et entraînent des erreurs.

Exclure des applications du caractère générique

Vous pouvez exclure une application de l’application générique de la façon suivante :

- Publier l’application d’exception en tant qu’application normale

- Activer le caractère générique uniquement pour des applications spécifiques par le biais de vos paramètres DNS

La publication d’une application en tant qu’application normale est la méthode recommandée pour exclure une application d’un caractère générique. Vous devez publier les applications exclues avant les applications génériques pour vérifier que vos exceptions sont appliquées depuis le début. L’application la plus spécifique est toujours prioritaire : une application publiée sous budgets.finance.adventure-works.com est prioritaire sur l’application *.finance.adventure-works.com, qui à son tour est prioritaire sur l’application *.adventure-works.com.

Vous pouvez également limiter le caractère générique pour qu’il fonctionne uniquement pour des applications spécifiques dans votre gestion DNS. Une bonne pratique consiste à créer une entrée CNAME avec un caractère générique et correspondant au format de l’URL externe que vous avez configurée. Toutefois, vous pouvez faire pointer à la place les URL des applications spécifiques vers les caractères génériques. Par exemple, au lieu de *.adventure-works.com, faites pointer hr.adventure-works.com, expenses.adventure-works.com et travel.adventure-works.com individually vers 00001111-aaaa-2222-bbbb-3333cccc4444.tenant.runtime.msappproxy.net.

Si vous utilisez cette option, vous avez aussi besoin d’une autre entrée CNAME pour la valeur AppId.domain, par exemple, 00001111-aaaa-2222-bbbb-3333cccc4444.adventure-works.com, pointant également vers le même emplacement. Vous trouverez l’AppId dans la page des propriétés de l’application générique.

Définition de l’URL de la page d’accueil pour le panneau MyApps

L’application générique est représentée par une seule vignette dans le panneau MyApps. Par défaut, cette vignette est masquée. Pour afficher la vignette et diriger les utilisateurs vers une page d’accueil spécifique :

- Suivez les instructions permettant de définir une URL de page d’accueil.

- Définissez Afficher l’application avec la valeur true dans la page de propriétés d’application.

Délégation Kerberos contrainte

Pour les applications qui utilisent la délégation Kerberos contrainte (KCD) comme méthode d’authentification unique, le SPN répertorié pour la méthode d’authentification unique nécessite un caractère générique. Par exemple, le SPN peut être : HTTP/*.adventure-works.com. Vous devez toujours configurer les SPN individuels sur vos serveurs backend (par exemple, HTTP/expenses.adventure-works.com and HTTP/travel.adventure-works.com).

Scénario 1 : Application générique générale

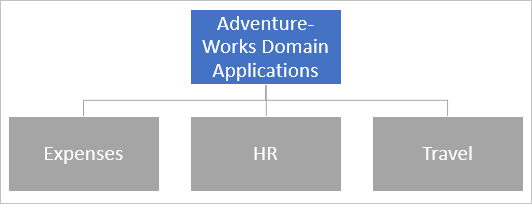

Dans ce scénario, vous avez trois applications différentes à publier :

expenses.adventure-works.comhr.adventure-works.comtravel.adventure-works.com

Les trois applications :

- Sont utilisées par tous les utilisateurs

- Utilisent Authentification Windows intégrée

- Ont les mêmes propriétés

Vous pouvez publier l’application générique en suivant les étapes décrites dans Publier des applications à l’aide du proxy d’application Microsoft Entra. Ce scénario part du principe que :

- Un locataire a l’ID suivant :

aaaabbbb-0000-cccc-1111-dddd2222eeee - Un domaine vérifié appelé

adventure-works.coma été configuré. - Une entrée CNAME qui fait pointer

*.adventure-works.comvers00001111-aaaa-2222-bbbb-3333cccc4444.tenant.runtime.msappproxy.neta été créée.

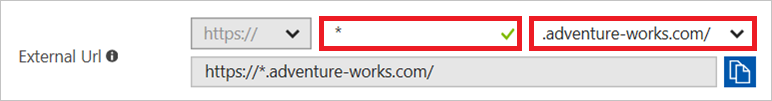

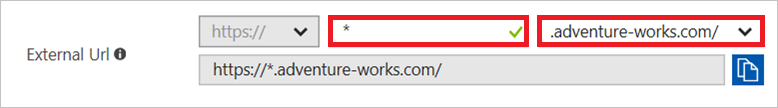

En suivant les étapes documentées, vous créez une application de proxy d’application dans votre locataire. Dans cet exemple, le caractère générique est dans les champs suivants :

URL interne :

URL externe :

SPN d’application interne :

La publication de l’application générique vous permet désormais d’accéder à vos trois applications via les URL auxquelles vous êtes habitué (par exemple, travel.adventure-works.com).

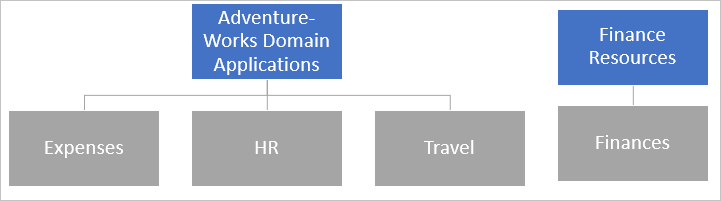

La configuration implémente la structure suivante :

| Couleur | Description |

|---|---|

| Bleu | Applications explicitement publiées et visibles dans le centre d'administration Microsoft Entra. |

| Gris | Applications accessibles via l’application parente. |

Scénario 2 : Application générique générale avec exception

Dans ce scénario, en plus des trois applications générales, vous avez une autre application, finance.adventure-works.com, qui doit être accessible uniquement par le service Finance. Avec la structure d’application actuelle, votre application Finance est accessible via l’application générique par tous les employés. Pour changer ce paramètre, vous excluez votre application de l’application générique en configurant Finance en tant qu’application distincte avec des autorisations plus restrictives.

Vérifiez qu’un enregistrement CNAME fait pointer finance.adventure-works.com vers le point de terminaison propre à l’application, spécifié dans la page de proxy d’application de l’application. Pour ce scénario, finance.adventure-works.com pointe vers https://finance-awcycles.msappproxy.net/.

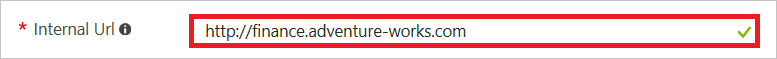

D’après les étapes documentées, ce scénario nécessite les paramètres suivants :

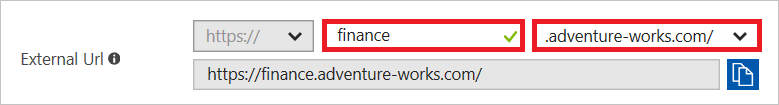

Dans l’URL interne, vous définissez finance au lieu d’un caractère générique.

Dans l’URL externe, vous définissez finance au lieu d’un caractère générique.

Pour le SPN d’application interne, vous définissez finance au lieu d’un caractère générique.

Cette configuration implémente le scénario suivant :

L’URL finance.adventure-works.com est spécifique. L’URL *.adventure-works.com n’est pas spécifique. L’URL plus spécifique est prioritaire. Les utilisateurs qui accèdent à finance.adventure-works.com reçoivent l’expérience spécifiée dans l’application Ressources financières. Dans ce cas, seuls les employés du service Finance peuvent accéder à finance.adventure-works.com.

Si vous avez plusieurs applications publiées pour la finance et que finance.adventure-works.com est un domaine vérifié, vous pouvez publier une autre application générique *.finance.adventure-works.com. Comme ce domaine est plus spécifique que le domaine *.adventure-works.com générique, il est prioritaire si un utilisateur accède à une application dans le domaine finance.

Étapes suivantes

- Pour en savoir plus sur les domaines personnalisés, consultez Utilisation des domaines personnalisés dans le proxy d’application Microsoft Entra.

- Pour en savoir plus sur la publication d’applications, consultez Publication d’applications à l’aide du proxy d’application Microsoft Entra