Prise en charge de l’authentification FIDO2 avec Microsoft Entra ID

Microsoft Entra ID permet aux clés secrètes d’être utilisées pour l’authentification sans mot de passe. Cet article traite des applications natives, des navigateurs web et des systèmes d’exploitation qui prennent en charge l’authentification sans mot de passe à l’aide de clés d’accès avec Microsoft Entra ID.

Remarque

Microsoft Entra ID prend actuellement en charge les clés secrètes liées à l’appareil stockées sur les clés de sécurité FIDO2 et dans Microsoft Authenticator. Microsoft s’engage à sécuriser les clients et les utilisateurs avec des clés secrètes. Nous investissons dans les clés d’accès synchronisées et liées à l’appareil pour les comptes professionnels.

Prise en charge des applications natives

Les sections suivantes couvrent la prise en charge des applications Microsoft et tierces. L’authentification par clé d’accès (FIDO2) avec un fournisseur d’identité tiers (IDP) n’est pas prise en charge dans les applications tierces à l’aide du répartiteur d’authentification ou des applications Microsoft sur macOS, iOS ou Android pour le moment.

Prise en charge des applications natives avec le répartiteur d’authentification (préversion)

Les applications Microsoft fournissent une prise en charge native de l’authentification FIDO2 en préversion pour tous les utilisateurs disposant d’un répartiteur d’authentification installé pour leur système d’exploitation. L’authentification FIDO2 est également prise en charge en préversion pour les applications tierces à l’aide du répartiteur d’authentification.

Les listes de tables suivantes répertorient les répartiteurs d’authentification pris en charge pour différents systèmes d’exploitation.

| Système d’exploitation | Répartiteur d’authentification | Prend en charge FIDO2 |

|---|---|---|

| iOS | Microsoft Authenticator | ✅ |

| macOS | Portail d’entreprise Intune de Microsoft1 | ✅ |

| Android2 | Authentificateur, Portail d’entreprise ou application Lien avec Windows | ✅ |

1Sur macOS, le plug-in Microsoft Enterprise Single Sign On (SSO) est nécessaire pour activer le portail d’entreprise en tant que répartiteur d’authentification. Les appareils fonctionnant sous macOS doivent répondre aux exigences du plug-in SSO, y compris l'inscription à la gestion des appareils mobiles. Pour l’authentification FIDO2, veillez à exécuter la dernière version des applications natives.

La prise en charge des applications natives pour les clés de sécurité FIDO2 sur Android version 13 et inférieure est en cours de développement.

Si un utilisateur a installé un répartiteur d’authentification, il peut choisir de se connecter avec une clé de sécurité lorsqu’il accède à une application telle qu’Outlook. Ils sont redirigés pour se connecter avec FIDO2 et sont redirigés vers Outlook en tant qu’utilisateur connecté après l’authentification réussie.

Prise en charge des applications Microsoft sans répartiteur d’authentification (préversion)

Le tableau suivant répertorie la prise en charge des applications Microsoft pour la clé d’accès (FIDO2) sans répartiteur d’authentification.

| Application | macOS | iOS | Android |

|---|---|---|---|

| Bureau à distance | ✅ | ✅ | ❌ |

| Application Windows | ✅ | ✅ | ❌ |

Prise en charge des applications tierces sans le répartiteur d’authentification

Si l’utilisateur n’a pas encore installé de répartiteur d’authentification, il peut toujours se connecter avec une clé d’accès lorsqu’il accède à des applications compatibles MSAL. Pour plus d’informations sur les exigences relatives aux applications compatibles MSAL, consultez Prendre en charge l’authentification sans mot de passe avec des clés FIDO2 dans les applications que vous développez.

Prise en charge du navigateur web

Ce tableau présente la prise en charge des navigateurs pour l'authentification de Microsoft Entra ID et des comptes Microsoft à l'aide de FIDO2. Les consommateurs créent des comptes Microsoft pour des services tels que Xbox, Skype ou Outlook.com.

| Système d’exploitation | Chrome | Edge | Firefox | Safari |

|---|---|---|---|---|

| Windows | ✅ | ✅ | ✅ | N/A |

| macOS | ✅ | ✅ | ✅ | ✅ |

| ChromeOS | ✅ | N/A | N/A | N/A |

| Linux | ✅ | ❌ | ❌ | N/A |

| iOS | ✅ | ✅ | ✅ | ✅ |

| Android | ✅ | ✅1 | ❌ | S/O |

1Prise en charge des clés secrètes dans Authenticator à l’aide de Edge sur les appareils Android sera bientôt disponible.

Prise en charge du navigateur web pour chaque plateforme

Les tableaux suivants indiquent les transports qui sont pris en charge pour chaque plateforme. Les types d’appareils pris en charge sont USB, NFC (Near-Field communication) et BLE (Bluetooth Low Energy).

Windows

| Browser | USB | NFC | BLE |

|---|---|---|---|

| Edge | ✅ | ✅ | ✅ |

| Chrome | ✅ | ✅ | ✅ |

| Firefox | ✅ | ✅ | ✅ |

Version minimale du navigateur

Voici la configuration minimale requise pour la version du navigateur sur Windows.

| Browser | Version minimale |

|---|---|

| Chrome | 76 |

| Edge | Windows 10 version 19031 |

| Firefox | 66 |

1 Toutes les versions du nouveau Microsoft Edge basé sur Chromium prennent en charge FIDO2. La prise en charge sur Microsoft Edge hérité a été ajoutée à la version 1903.

macOS

| Browser | USB | NFC1 | BLE1 |

|---|---|---|---|

| Edge | ✅ | N/A | N/A |

| Chrome | ✅ | N/A | N/A |

| Firefox2 | ✅ | N/A | N/A |

| Safari2,3 | ✅ | N/A | N/A |

1 Les clés de sécurité NFC et BLE ne sont pas prises en charge sous macOS d’Apple.

2 L’inscription de nouvelles clés de sécurité ne fonctionne pas sur ces navigateurs sous macOS, car ils n’invitent pas l’utilisateur à configurer des données biométriques ou un code confidentiel.

3Consultez Se connecter lorsque plus de trois clés d’accès sont inscrites.

ChromeOS

| Navigateur1 | USB | NFC | BLE |

|---|---|---|---|

| Chrome | ✅ | ❌ | ❌ |

1 L’inscription de clés de sécurité n’est pas prise en charge sous ChromeOS ou dans le navigateur Chrome.

Linux

| Browser | USB | NFC | BLE |

|---|---|---|---|

| Edge | ❌ | ❌ | ❌ |

| Chrome | ✅ | ❌ | ❌ |

| Firefox | ❌ | ❌ | ❌ |

iOS

| Navigateur1,3 | Lightning | NFC | BLE2 |

|---|---|---|---|

| Edge | ✅ | ✅ | N/A |

| Chrome | ✅ | ✅ | N/A |

| Firefox | ✅ | ✅ | N/A |

| Safari | ✅ | ✅ | N/A |

1 L’inscription de nouvelles clés de sécurité ne fonctionne pas sur les navigateurs sous iOS, car ils n’invitent pas l’utilisateur à configurer des données biométriques ou un code confidentiel.

2 Les clés de sécurité BLE ne sont pas prises en charge sous iOS d’Apple.

3Consultez Se connecter lorsque plus de trois clés d’accès sont inscrites.

Android

| Navigateur1 | USB | NFC | BLE2 |

|---|---|---|---|

| Edge | ✅ | ❌ | ❌ |

| Chrome | ✅ | ❌ | ❌ |

| Firefox | ❌ | ❌ | ❌ |

1Inscription de clé de sécurité avec Microsoft Entra ID n’est pas encore prise en charge sur Android.

2Les clés de sécurité BLE ne sont pas prises en charge sous Android par Google.

Problèmes connus

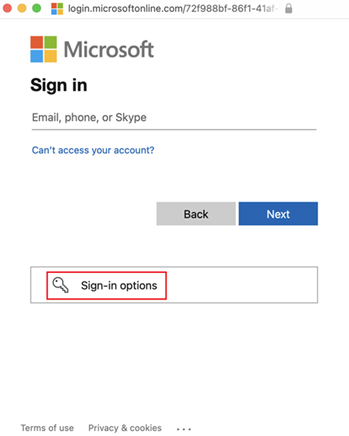

Se connecter lorsque plus de trois clés d’accès sont inscrites

Si vous avez inscrit plus de trois clés d’accès, la connexion avec une clé d’accès peut ne pas fonctionner. Si vous avez plus de trois clés d’accès, en guise de solution de contournement, cliquez sur Options de connexion et connectez-vous sans entrer de nom d’utilisateur.

Prise en charge dans PowerShell

Microsoft Graph PowerShell prend en charge FIDO2. Certains modules PowerShell qui utilisent Internet Explorer au lieu de Edge ne sont pas capables d’exécuter l’authentification FIDO2. Par exemple, les modules PowerShell pour SharePoint Online ou Teams, ou tous les scripts PowerShell qui nécessitent des informations d’identification d’administrateur, n’invitent pas pour FIDO2.

Pour contourner ce problème, la plupart des fournisseurs peuvent placer des certificats sur les clés de sécurité FIDO2. L’authentification basée sur un certificat fonctionne dans tous les navigateurs. Si vous pouvez activer l’authentification basée sur un certificat pour ces comptes administrateur, vous pouvez demander l’authentification basée sur un certificat au lieu de FIDO2 dans l’intervalle.