Accès conditionnel : affectation de réseau

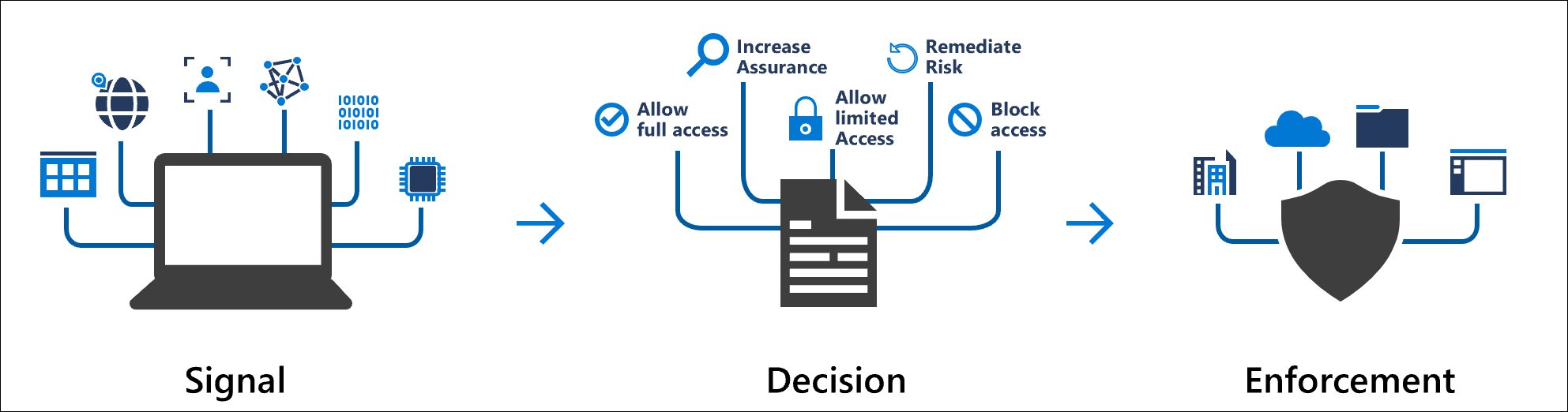

Les administrateurs peuvent créer des stratégies qui ciblent des emplacements réseau spécifiques en tant que signal, ainsi que d’autres conditions dans leur processus de prise de décision. Ils peuvent inclure ou exclure ces emplacements réseau dans le cadre de la configuration de leur stratégie. Ces emplacements réseau peuvent inclure les informations du réseau public IPv4 ou IPv6, les pays, des zones inconnues qui ne correspondent pas à des pays spécifiques, ou le réseau conforme de Global Secure Access.

Remarque

Des stratégies d'accès conditionnel sont appliquées au terme de l'authentification premier facteur. L'accès conditionnel n'est pas destiné à être la première ligne de défense d'une organisation pour des scénarios comme les attaques par déni de service (DoS), mais il peut utiliser les signaux de ces événements pour déterminer l'accès.

Les organisations peuvent utiliser ces emplacements pour des tâches courantes telles que :

- Exiger l’authentification multifacteur pour les utilisateurs accédant à un service lorsqu’ils sont en dehors du réseau d’entreprise.

- Bloquer l’accès à partir de pays spécifiques depuis lesquels votre organisation ne fonctionne jamais.

L’emplacement d’un utilisateur peut être trouvé à l’aide de son adresse IP publique ou des coordonnées GPS fournies par l’application Microsoft Authenticator. Les stratégies d’accès conditionnel s’appliquent par défaut à tous les emplacements.

Conseil

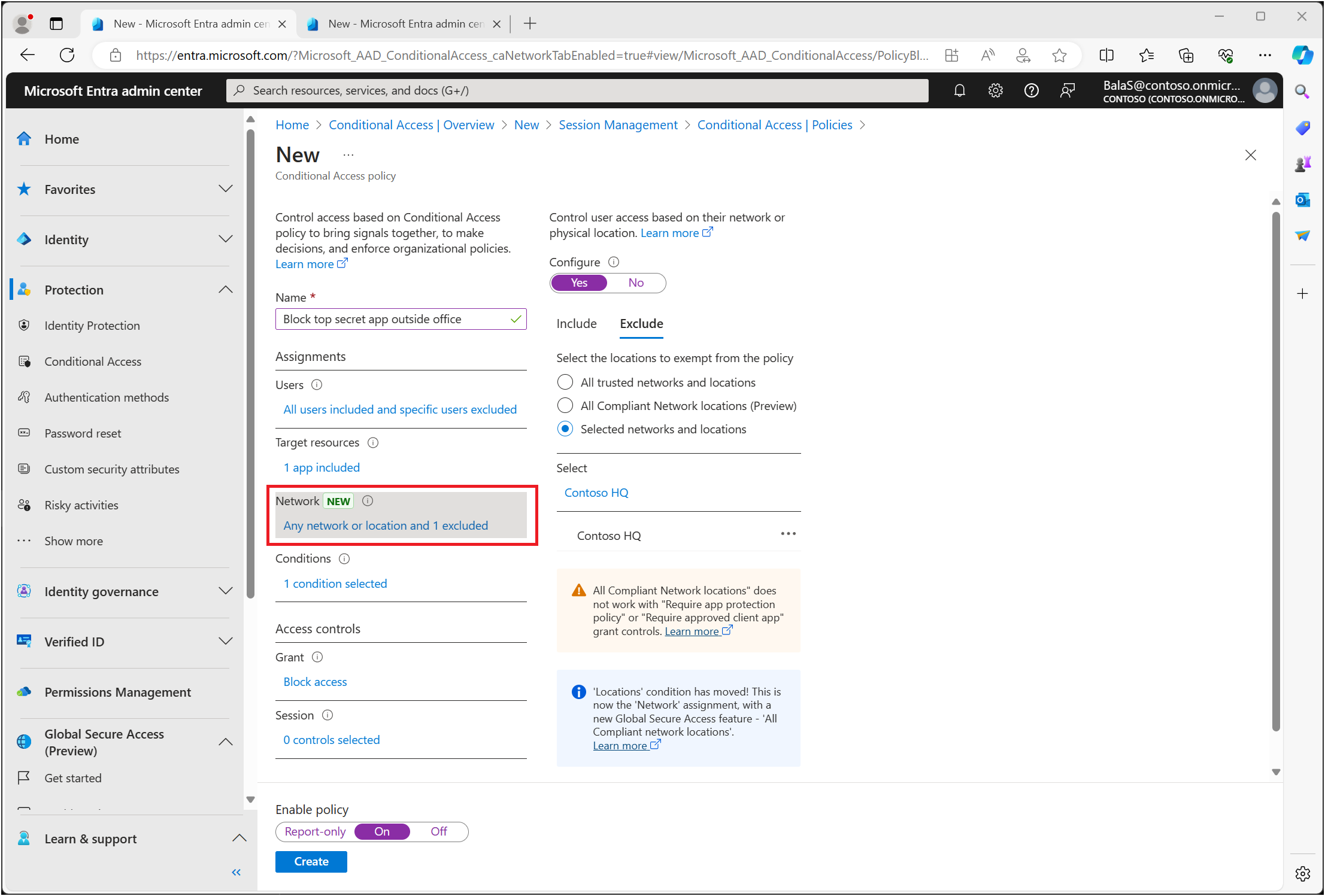

La condition Emplacement a été déplacée et renommée Réseau. Au début, cette condition s’affichera à la fois au niveau Affectation et sous Conditions.

Les mises à jour ou les modifications apparaissent dans les deux emplacements. La fonctionnalité reste identique et les stratégies existantes utilisant Emplacement continuent de fonctionner sans modification.

Lorsqu’il est configuré dans la stratégie

Lorsque vous configurez la condition de localisation, vous pouvez faire la distinction entre :

- N’importe quel réseau ou emplacement

- Tous les réseaux et les emplacements approuvés

- Tous les emplacements réseau conformes

- Des réseaux et emplacements sélectionnés

N’importe quel réseau ou emplacement

Par défaut, la sélection de N’importe quel emplacement entraîne l’application d’une stratégie à toutes les adresses IP, à savoir n’importe quelle adresse sur Internet. Ce paramètre ne se limite pas aux adresses IP que vous configurez en tant qu’emplacements nommés. Lorsque vous sélectionnez N’importe quel emplacement, vous pouvez toujours exclure des emplacements spécifiques d’une stratégie. Par exemple, vous pouvez appliquer une stratégie à tous les emplacements, sauf des emplacements approuvés, afin de définir l’étendue à tous les emplacements, à l’exception du réseau d’entreprise.

Tous les réseaux et les emplacements approuvés

Cette option s’applique à :

- Tous les emplacements qui ont été marqués comme emplacement approuvé.

- Les adresses IP approuvées pour l’authentification multifacteur, si configurées.

Adresses IP approuvées pour l’authentification multifacteur

L’utilisation de la section Adresses IP approuvées des paramètres de service de l’authentification multifacteur n’est plus recommandée. Ce contrôle n'accepte que les adresses IPv4 et ne doit être utilisé que pour des scénarios spécifiques abordés dans l'article Configurer les paramètres d’authentification multifacteur Microsoft Entra.

Si vous avez approuvé des adresses IP configurées, elles apparaissent en tant qu'adresses IP approuvées MFA dans la liste des emplacements de la condition d'emplacement.

Tous les emplacements réseau conformes

Les organisations ayant accès aux fonctionnalités d’évaluation de Global Secure Access ont un autre emplacement listé, composé d’utilisateurs et d’appareils conformes aux stratégies de sécurité de votre organisation. Pour plus d’informations, consultez la section Activer la signalisation Global Secure Access pour l’accès conditionnel. Elle peut être utilisée avec des stratégies d’accès conditionnel pour effectuer un contrôle de conformité du réseau pour l’accès aux ressources.

Des réseaux et emplacements sélectionnés

Avec cette option, vous pouvez sélectionner un ou plusieurs emplacements nommés. Pour une stratégie avec ce paramètre à appliquer, un utilisateur doit se connecter à partir de l’un des emplacements sélectionnés. Lorsque vous choisissez Sélectionner, une liste d’emplacements définis s’ouvre. La liste indique le nom et le type de l’emplacement réseau, et si celui-ci est marqué comme approuvé.

Comment ces emplacements sont-ils définis ?

Les emplacements sont définis et existent dans le centre d’administration Microsoft Entra sous Protection>Accès conditionnel>Emplacements nommés. Les administrateurs disposant au moins du rôle Administrateur d’accès conditionnel peuvent créer et mettre à jour des emplacements nommés.

Les emplacements nommés peuvent inclure des emplacements tels que les plages réseau du siège d’une organisation, les plages réseau du VPN, ou les plages que vous souhaitez bloquer. Les emplacements nommés contiennent des plages d’adresses IPv4, des plages d’adresses IPv6 ou des pays.

Plages d’adresses IPv4 et IPv6

Pour définir un emplacement nommé à l’aide de plages d’adresses publiques IPv4 ou IPv6, vous devez fournir :

- Un nom pour la localisation.

- Une ou plusieurs plages d’adresses IP publiques.

- Le cas échéant, Marquer comme emplacement approuvé.

Les emplacements nommés définis par les plages d’adresses IPv4/IPv6 sont soumis aux limitations suivantes :

- Au plus 195 emplacements nommés.

- Au plus 2000 plages d’adresses IP par emplacement nommé.

- Seuls les masques CIDR supérieurs à /8 sont autorisés lors de la définition d’une plage d’adresses IP.

Pour les appareils sur un réseau privé, l’adresse IP n’est pas l’adresse IP cliente de l’appareil de l’utilisateur sur l’intranet, comme 10.55.99.3, mais l’adresse utilisée par le réseau pour se connecter à l’Internet public, comme 198.51.100.3.

Emplacements approuvés

Les administrateurs peuvent éventuellement marquer des emplacements basés sur des IP, comme les plages de réseau public de votre organisation, comme étant approuvées. Ce marquage est utilisé par les fonctionnalités de plusieurs façons.

- Les stratégies d’accès conditionnel peuvent inclure ou exclure ces emplacements.

- Les connexions depuis des emplacements nommés approuvés améliorent la précision des calculs de risques de la protection Microsoft Entra ID.

Les emplacements marqués comme approuvés ne peuvent pas être supprimés sans d’abord supprimer la désignation approuvée.

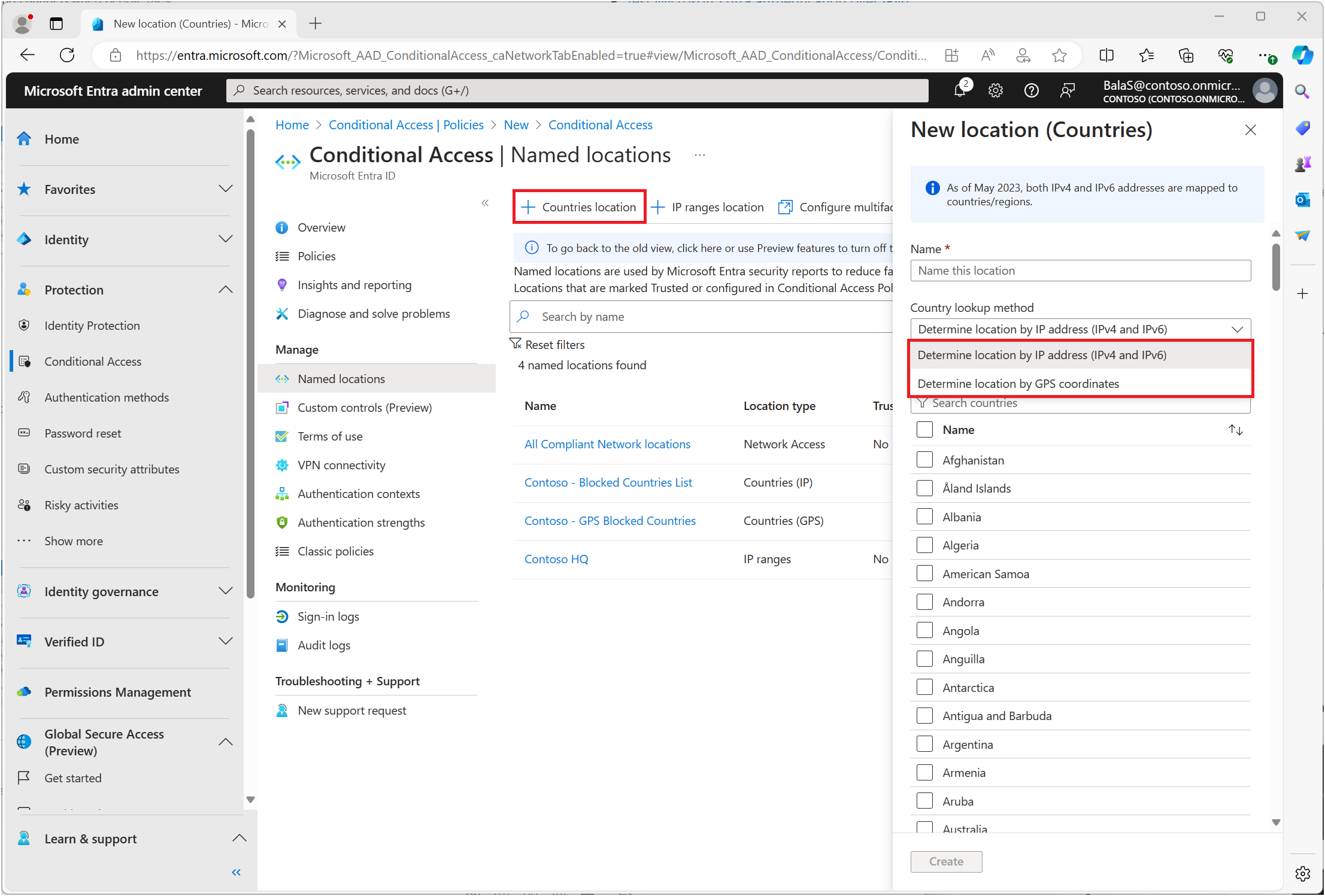

Pays

Les organisations peuvent déterminer la localisation géographique du pays grâce à l’adresse IP ou aux coordonnées GPS.

Pour définir un emplacement nommé par pays, vous devez :

- Donner un nom à l’emplacement.

- Choisissez de déterminer la localisation par adresse IP ou par coordonnées GPS.

- Ajoutez un ou plusieurs pays/régions.

- Le cas échéant, choisissez Inclure des pays/régions inconnus.

Lorsque vous sélectionnez Déterminer l’emplacement par adresse IP, Microsoft Entra ID résout l’adresse IPv4 ou IPv6 de l’utilisateur dans un pays ou une région, en fonction d’une table de mappage régulièrement mise à jour.

Si vous sélectionnez Déterminer la localisation par coordonnées GPS, l’utilisateur doit avoir installé l’application Microsoft Authenticator sur son appareil mobile. Toutes les heures, le système contacte l’application Microsoft Authenticator de l’utilisateur pour collecter la position GPS de son appareil mobile.

- La première fois que l’utilisateur doit partager sa localisation à partir de l’application Microsoft Authenticator, il reçoit une notification dans l’application. L’utilisateur doit ouvrir l’application et accorder des autorisations de localisation. Pendant les 24 heures suivantes, si l’utilisateur accède toujours à la ressource et a autorisé l’application à fonctionner en arrière-plan, la localisation de l’appareil est partagée silencieusement une fois par heure.

- Après 24 heures, l’utilisateur doit ouvrir l’application et approuver la notification.

- Chaque fois que l’utilisateur partage sa position GPS, l’application effectue une détection de débridage en utilisant la même logique que le kit de développement logiciel (SDK) Microsoft Intune MAM. Si l’appareil est débridé, l’emplacement n’est pas considéré comme valide et l’accès n’est pas accordé à l’utilisateur.

- L’application Microsoft Authenticator sur Android utilise l’API d’intégrité Google Play pour faciliter la détection de jailbreak. Si l’API d’intégrité Google Play n’est pas disponible, la demande est refusée et l’utilisateur ne peut pas accéder à la ressource demandée, sauf si la stratégie d’accès conditionnel est désactivée. Pour plus d’informations sur l’application Microsoft Authenticator, consultez l’article Questions fréquentes sur l’application Microsoft Authenticator.

- Les utilisateurs peuvent modifier la localisation GPS signalés par les appareils iOS et Android. Par conséquent, Microsoft Authenticator refuse les authentifications lorsque l’utilisateur semble utiliser un emplacement différent de la localisation GPS réelle de l’appareil mobile où l’application est installée. Les utilisateurs qui modifient l’emplacement de leur appareil reçoivent un message de déni en raison de stratégies basées sur la localisation GPS.

Remarque

Une stratégie d’accès conditionnel avec des emplacements nommés basés sur le GPS en mode rapport seul invite les utilisateurs à partager leur position GPS, même si leur connexion n’est pas bloquée.

La localisation GPS peut être utilisé avec une connexion sur téléphone sans mot de passe uniquement si les notifications Push MFA sont également activées. Les utilisateurs peuvent utiliser Microsoft Authenticator pour se connecter, mais ils doivent également approuver les notifications Push MFA suivantes pour partager leur localisation GPS.

La localisation GPS ne fonctionne pas lorsque seules les méthodes d’authentification sans mot de passe sont définies.

Plusieurs applications de stratégies d’accès conditionnel peuvent inviter les utilisateurs à entrer leur localisation GPS avant l’application de toutes les stratégies d’accès conditionnel. En raison de la façon dont les stratégies d’accès conditionnel sont appliquées, un utilisateur peut se voir refuser l’accès s’il réussit le contrôle d’emplacement, mais échoue à une autre stratégie. Pour plus d’informations sur l’application des stratégies, consultez l’article Création d’une stratégie d’accès conditionnel.

Important

Les utilisateurs peuvent recevoir des invites toutes les heures les informant que Microsoft Entra ID vérifie leur emplacement dans l'application Authenticator. Cette fonctionnalité ne doit être utilisée que pour protéger des applications très sensibles lorsque ce comportement est acceptable ou lorsque l’accès doit être limité à un pays ou une région spécifique.

Inclure des pays/régions inconnus

Certaines adresses IP ne sont pas mappées à un pays ou une région spécifique. Pour capturer ces localisations IP, cochez la case Inclure des pays/régions inconnus lors de la définition d’une localisation géographique. Cette option vous permet de choisir si ces adresses IP doivent être incluses dans l’emplacement nommé. Utilisez ce paramètre lorsque la stratégie utilisant l’emplacement nommé doit s’appliquer à des emplacements inconnus.

Questions courantes

L’API Graph est-elle prise en charge ?

La prise en charge de l’API Graph pour les emplacements nommés est disponible. Pour plus d’informations, consultez API namedLocation.

Que se passe-t-il si j’utilise un proxy cloud ou un VPN ?

Lorsque vous utilisez un proxy hébergé dans le cloud ou une solution VPN, l'adresse IP utilisée par Microsoft Entra ID lors de l'évaluation d'une stratégie est l'adresse IP du proxy. L’en-tête X-Forwarded-For (XFF) qui contient l’adresse IP publique de l’utilisateur n’est pas utilisé car, comme il n’existe aucune validation provenant d’une source approuvée, il pourrait permettre de falsifier une adresse IP.

Lorsqu’un proxy cloud est en place, une stratégie qui nécessite un appareil hybride Microsoft Entra ou conforme peut être plus facile à gérer. Il s’avère presque impossible de tenir à jour la liste des adresses IP utilisées par votre solution VPN ou proxy hébergé dans le cloud.

Nous recommandons aux organisations d’utiliser Global Secure Access pour activer la restauration de l’adresse IP source afin d’éviter ce changement d’adresse et de simplifier la gestion.

Quand un emplacement est-il évalué ?

Les stratégies d’accès conditionnel sont évaluées lorsque :

- Un utilisateur se connecte initialement à une application web, mobile ou de bureau.

- Une application mobile ou de bureau qui utilise une authentification moderne utilise un jeton d’actualisation pour acquérir un nouveau jeton d’accès. Par défaut, la vérification est effectuée une fois par heure.

Ce qui signifie que pour des applications mobiles et de bureau utilisant l’authentification moderne, un changement d’emplacement est détecté dans l’heure du changement de l’emplacement réseau. Pour les applications mobiles et de bureau n’utilisant pas l’authentification moderne, la stratégie s’applique sur chaque requête de jeton. La fréquence de la requête peut varier selon l’application. De même, pour les applications web, les politiques s'appliquent lors de l'ouverture de session initiale et sont valables pendant toute la durée de la session sur l'application web. En raison des différences de durées de session dans les applications, le temps d’évaluation de la stratégie varie. À chaque fois que l'application demande un nouveau jeton de connexion, la stratégie est appliquée.

Par défaut, Microsoft Entra ID émet un jeton toutes les heures. Lorsque les utilisateurs quittent le réseau de l'entreprise, la stratégie est appliquée dans l’heure qui suit pour les applications utilisant l’authentification moderne.

Quand pouvez-vous bloquer des emplacements ?

Une stratégie utilisant la condition d’emplacement pour bloquer l’accès est considérée comme restrictive et doit être employée avec précaution après des tests approfondis. Certaines instances peuvent utiliser la condition d’emplacement pour bloquer l’authentification :

- Blocage des pays/régions où votre organisation n’opère jamais.

- Blocage de plages spécifiques d’adresses IP, par exemple :

- Adresses IP malveillantes connues avant la modification d’une stratégie de pare-feu.

- Actions hautement sensibles ou nécessitant une autorisation et applications cloud.

- En fonction de la plage d’adresses IP spécifiques à l’utilisateur, comme l’accès aux applications de comptabilité ou de paie.