Utiliser une migration d’application AD FS pour déplacer des applications AD FS vers Microsoft Entra ID

Dans cet article, vous allez apprendre comment migrer vos applications Active Directory Federation Services (AD FS) vers Microsoft Entra ID à l’aide de la migration d’application AD FS.

La migration d’application AD FS offre aux administrateurs informatiques une expérience guidée pour migrer des applications par partie de confiance AD FS d’AD FS vers Microsoft Entra ID. L’Assistant vous offre une expérience unifiée pour découvrir, évaluer et configurer une nouvelle application Microsoft Entra. Il fournit une configuration en un clic pour les URL SAML de base, le mappage de revendications et les affectations d’utilisateurs pour intégrer l’application avec Microsoft Entra ID.

L’outil de migration d’application AD FS est conçu pour fournir une prise en charge de bout en bout pour migrer vos applications AD FS locales vers Microsoft Entra ID.

Avec la migration d’application AD FS, vous pouvez :

- évaluer les activités de connexion des applications par partie de confiance AD FS, ce qui vous permet d’identifier l’utilisation et l’impact des applications données ;

- analyser la faisabilité de la migration d’AD FS vers Microsoft Entra, ce qui vous aide à identifier les obstacles à la migration ou les actions nécessaires pour migrer leurs applications vers la plateforme Microsoft Entra ;

- configurer une nouvelle application Microsoft Entra à l’aide d’un processus de migration d’application en un clic, qui configure automatiquement une nouvelle application Microsoft Entra pour l’application AD FS donnée.

Prérequis

Pour utiliser la migration d’application AD FS :

- Votre entreprise doit utiliser actuellement AD FS pour accéder aux applications.

- Vous disposez d’une licence Microsoft Entra ID P1 ou P2.

- Vous devez avoir l’un des rôles suivants attribués,

- Administrateur d'applications cloud

- Administrateur d’application

- lecteur général (accès en lecture seule)

- lecteur de rapport (accès en lecture seule)

- Microsoft Entra Connect doit être installé sur les environnements locaux, ainsi que sur les agents d’intégrité AD FS Microsoft Entra Connect Health.

Il existe deux raisons pour lesquelles vous ne verrez pas toutes les applications attendues après avoir installé les agents Microsoft Entra Connect Health pour AD FS :

- Le tableau de bord de migration des applications AD FS affiche uniquement les applications AD FS pour lesquelles il y a eu des connexions d’utilisateurs au cours des 30 derniers jours.

- Les applications par partie de confiance AD FS associées à Microsoft ne sont pas disponibles sur le tableau de bord.

Afficher le tableau de bord de migration des applications AD FS dans Microsoft Entra ID

Le tableau de bord de migration des applications AD FS est disponible dans le Centre d’administration Microsoft Entra sous rapports Utilisation et insights. Il existe deux points d’entrée à l’assistant :

Depuis la section applications d’entreprise :

- Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise.

- Sous Utilisation et insights, sélectionnez Migration d’application AD FS pour accéder au tableau de bord de migration des applications AD FS.

Depuis la section Surveillance et intégrité :

- Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Surveillance et intégrité>Applications d’entreprise.

- Sous Gérer, sélectionnez Utilisation et insights, puis sélectionnez Migration d’application AD FS pour accéder au tableau de bord de migration des applications AD FS.

Le tableau de bord de migration d’application AD FS affiche la liste de toutes vos applications par partie de confiance AD FS qui ont activement fait l’objet d’un trafic de connexion au cours des 30 derniers jours.

Le tableau de bord dispose d’un filtre de plage de dates. Le filtre vous permet de sélectionner toutes les applications partenaires de confiance AD FS actives en fonction de la plage de temps sélectionnée. Le filtre prend en charge le dernier jour, les 7 derniers jours et les 30 derniers jours.

Il existe trois onglets qui fournissent la liste complète des applications, des applications configurables et des applications précédemment configurées. À partir de ce tableau de bord, vous obtenez une vue d’ensemble de la progression globale de votre travail de migration.

Les trois onglets du tableau de bord sont les suivants :

- Toutes les applications : affiche la liste de toutes les applications découvertes à partir de votre environnement local.

- Prêtes pour la migration : affiche la liste de toutes les applications qui ont l’état de migration Prête ou Révision nécessaire.

- Prêtes pour la configuration : affiche la liste de toutes les applications Microsoft Entra qui ont été précédemment migrées à l’aide de l’assistant de migration des applications AD FS.

État de la migration de l’application

Les agents Microsoft Entra Connect et Microsoft Entra Connect Health pour AD FS lisent les configurations de vos applications partenaires de confiance AD FS et les journaux d’audit de connexion. Ces données sur chaque application AD FS sont analysées pour déterminer si l’application peut être migrée telle quelle ou si une révision supplémentaire est nécessaire. En fonction du résultat de cette analyse, l’état de migration de l’application donnée est indiqué comme l’un des états suivants :

- Prête pour la migration signifie que la configuration de l’application AD FS est entièrement prise en charge dans Microsoft Entra ID et peut être migrée telle quelle.

- Révision nécessaire signifie que certains paramètres de l’application peuvent être migrés vers Microsoft Entra ID, mais que vous devez passer en revue les paramètres qui ne peuvent pas être migrés tels quels. Cependant, ces éléments ne constituent pas un obstacle à la migration.

- Étapes supplémentaires nécessaires signifie que Microsoft Entra ID ne prend pas en charge certains paramètres de l’application, de sorte que l’application ne peut pas être migrée dans son état actuel.

Examinons chaque onglet du tableau de bord de migration d’application AD FS plus en détail.

Onglet Toutes les applications

L’onglet Toutes les applications affiche toutes les applications par partie de confiance AD FS actives à partir de la plage de dates sélectionnée. L’utilisateur peut analyser l’impact de chaque application à l’aide des données de connexion agrégées. Ils peuvent également accéder au volet Détails à l’aide du lien État de la migration.

Pour afficher des détails sur chaque règle de validation, consultez les règles de validation de migration d’application AD FS.

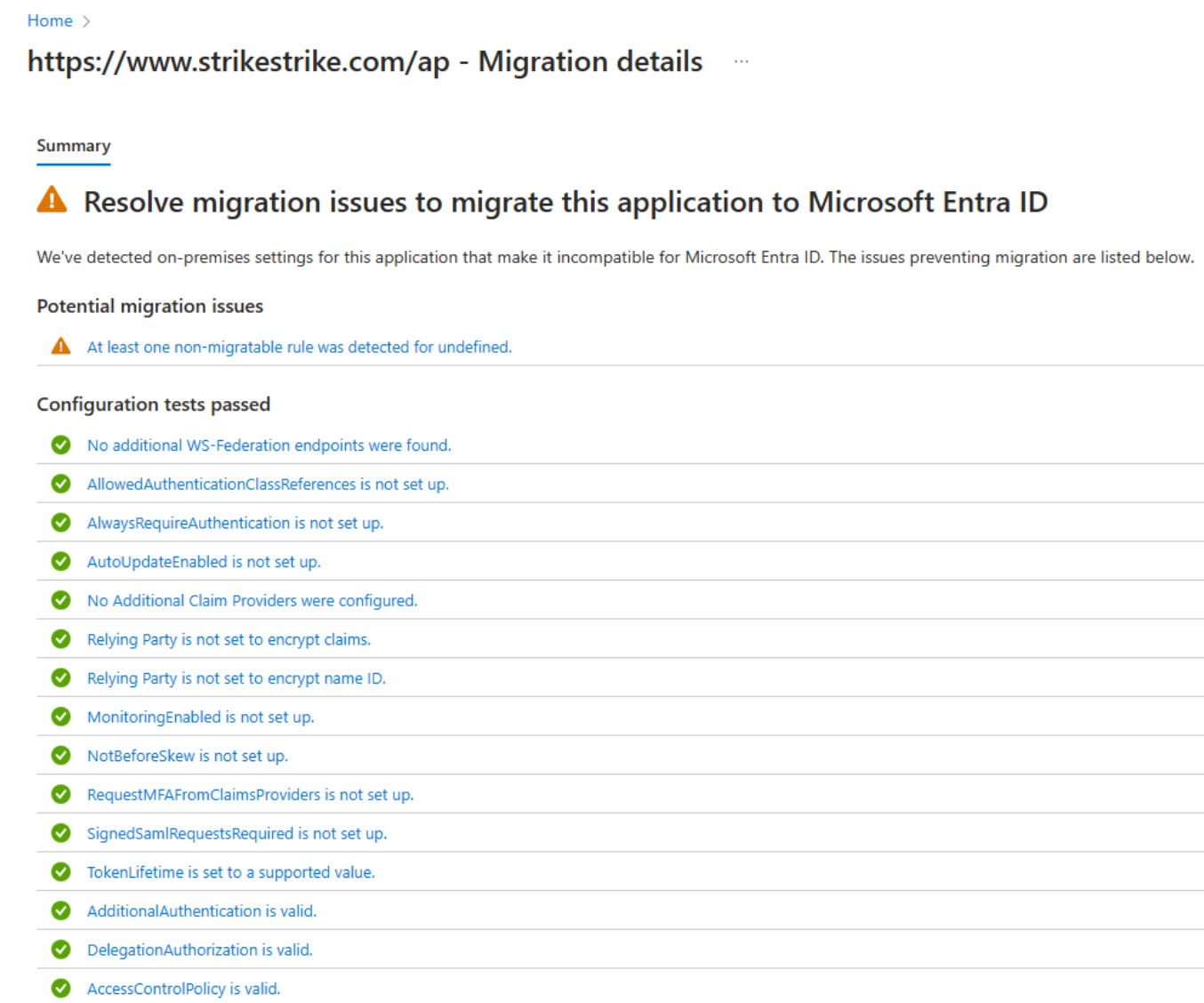

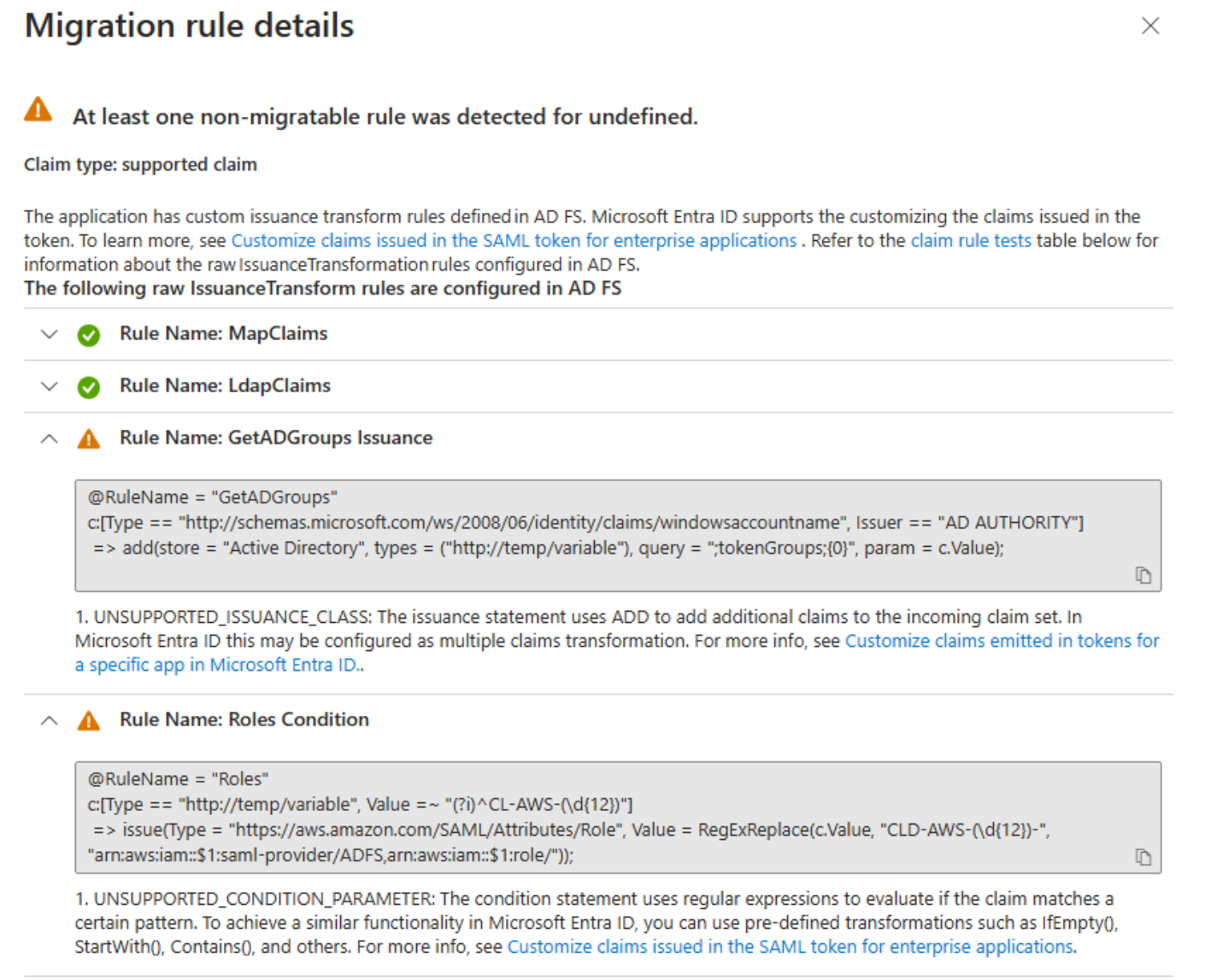

Sélectionnez un message pour ouvrir les détails supplémentaires de la règle de migration. Pour obtenir la liste complète des propriétés testées, consultez le tableau de tests de configuration suivant.

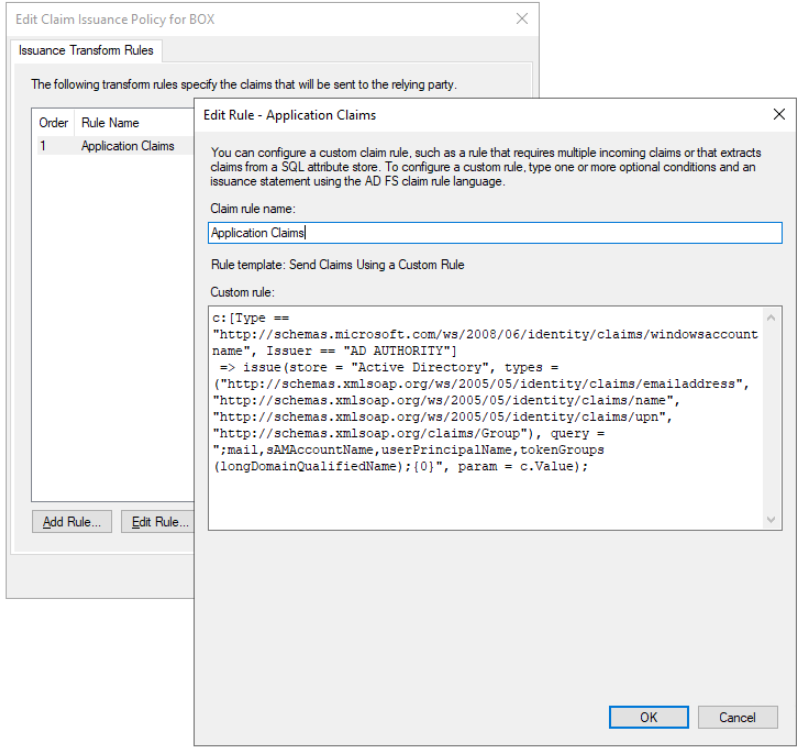

Vérifier les résultats des tests de règle de revendication

Si vous avez configuré une règle de revendication pour l’application dans AD FS, l’expérience fournit une analyse granulaire de toutes les règles de revendication. Vous voyez les règles de revendication que vous pouvez déplacer vers Microsoft Entra ID et celles qui nécessitent un examen plus approfondi.

- Sélectionnez une application dans la liste des applications de l’onglet Toutes les applications, puis sélectionnez l’état dans la colonne État de la migration pour afficher les détails de la migration. Vous voyez un résumé des tests de configuration réussis, ainsi que tout problème de migration potentiel.

- Sur la page Détails de la règle de migration, développez les résultats pour afficher des informations détaillées sur les problèmes de migration potentiels et obtenir des conseils supplémentaires. Pour obtenir la liste détaillée de toutes les règles de revendication testées, consultez la section Tests des règles de revendication dans cet article.

L’exemple suivant montre les détails de la règle de migration pour la règle IssuanceTransform. Il répertorie les parties spécifiques de la revendication qui doivent être examinées et traitées avant de pouvoir migrer l’application vers Microsoft Entra ID.

Tests de règle de revendication

Le tableau suivant répertorie tous les tests de règle de revendication effectués sur les applications AD FS.

| Propriété | Description |

|---|---|

| UNSUPPORTED_CONDITION_PARAMETER | L’instruction de condition utilise des expressions régulières pour évaluer si la revendication correspond à un modèle donné. Pour obtenir une fonctionnalité similaire dans Microsoft Entra ID, vous pouvez utiliser une transformation prédéfinie telle que IfEmpty(), StartWith(), Contains() ou autre. Pour plus d’informations, voir Personnaliser des revendications émises dans le jeton SAML pour des applications d’entreprise. |

| UNSUPPORTED_CONDITION_CLASS | L’instruction conditionnelle comprend plusieurs conditions qui doivent être évaluées avant d’exécuter l’instruction d’émission. Microsoft Entra ID peut prendre en charge cette fonctionnalité avec les fonctions de transformation de la revendication dans lesquelles vous pouvez évaluer plusieurs valeurs de revendication. Pour plus d’informations, voir Personnaliser des revendications émises dans le jeton SAML pour des applications d’entreprise. |

| UNSUPPORTED_RULE_TYPE | La règle de revendication n’a pas pu être reconnue. Pour plus d’informations sur la configuration des revendications dans Microsoft Entra ID, voir Personnaliser des revendications émises dans le jeton SAML pour des applications d’entreprise. |

| CONDITION_MATCHES_UNSUPPORTED_ISSUER | L’instruction de condition utilise un émetteur qui n’est pas pris en charge dans Microsoft Entra ID. Actuellement, Microsoft Entra ne reçoit pas de revendications de magasins autres qu’Active Directory ou Microsoft Entra ID. Si cela vous empêche de migrer des applications vers Microsoft Entra ID, faites-le nous savoir. |

| UNSUPPORTED_CONDITION_FUNCTION | L’instruction conditionnelle utilise une fonction d’agrégation pour émettre ou ajouter une revendication, quel que soit le nombre de correspondances. Dans Microsoft Entra ID, vous pouvez évaluer l’attribut d’un utilisateur afin de déterminer la valeur à utiliser pour la revendication avec des fonctions telles que IfEmpty(), StartWith() et Contains() entre autres. Pour plus d’informations, voir Personnaliser des revendications émises dans le jeton SAML pour des applications d’entreprise. |

| RESTRICTED_CLAIM_ISSUED | L’instruction de condition utilise une revendication restreinte dans Microsoft Entra ID. Vous pouvez émettre une revendication restreinte, mais vous ne pouvez pas en modifier la source ou lui appliquer une transformation. Pour plus d’informations, voir Personnaliser des revendications émises dans des jetons pour une application spécifique dans Microsoft Entra ID. |

| EXTERNAL_ATTRIBUTE_STORE | L’instruction d’émission utilise un magasin d’attributs différent d’Active Directory. Actuellement, Microsoft Entra ne reçoit pas de revendications de magasins autres qu’Active Directory ou Microsoft Entra ID. Si cela vous empêche de migrer des applications vers Microsoft Entra ID, faites-le nous savoir. |

| UNSUPPORTED_ISSUANCE_CLASS | La déclaration d’émission utilise ADD pour ajouter des revendications à l’ensemble de revendications entrantes. Dans Microsoft Entra ID, vous pouvez le configurer en tant que transformations de revendications multiples. Pour plus d’informations, voir Personnaliser des revendications émises dans le jeton SAML pour des applications d’entreprise. |

| UNSUPPORTED_ISSUANCE_TRANSFORMATION | L’instruction d’émission utilise des expressions régulières pour transformer la valeur de la revendication à émettre. Pour obtenir une fonctionnalité similaire dans Microsoft Entra ID, vous pouvez utiliser une transformation prédéfinie telle que Extract(), Trim() et ToLower(). Pour plus d’informations, voir Personnaliser des revendications émises dans le jeton SAML pour des applications d’entreprise. |

Onglet « Prêt pour la migration »

L’onglet Prêt pour la migration affiche toutes les applications dont l’état de migration est Prêt ou Révision nécessaire.

Vous pouvez utiliser les données de connexion pour identifier l’impact de chaque application et sélectionner les applications appropriées pour la migration. Sélectionnez le lien Commencer la migration pour lancer le processus de migration d’application assisté en un clic.

Onglet « Prêt pour la configuration »

Cet onglet affiche la liste de toutes les applications Microsoft Entra qui ont été précédemment migrées à l’aide de l’assistant de migration d’application AD FS.

Le nom d’application est le nom de la nouvelle application Microsoft Entra. L’identifiant de l’application est identique à l’identifiant d’application par partie de confiance d’AD FS, ce qui permet de corréler l’application avec votre environnement AD FS. Le lien Configurer l’application dans Microsoft Entra vous permet d’accéder à la nouvelle application Microsoft Entra configurée dans la section Application d’entreprise.

Migrer une application d’AD FS vers Microsoft Entra ID à l’aide de l’assistant de migration d’application AD FS

- Pour lancer la migration d’application, sélectionnez le lien Commencer la migration pour l’application que vous souhaitez migrer à partir de l’onglet Prêt pour la migration.

- Le lien vous redirige vers la section assistée de la migration en un clic des applications de l’assistant de migration des applications AD FS. Toutes les configurations de l’assistant sont importées à partir de votre environnement AD FS local.

Avant de passer en revue les détails des différents onglets de l’assistant, il est important de comprendre les configurations prises en charge et non prises en charge.

Configurations prises en charge

La migration assistée des applications AD FS prend en charge les configurations suivantes :

- Prend uniquement en charge la configuration des applications SAML.

- L’option permettant de personnaliser le nouveau nom d'application Microsoft Entra.

- Permet aux utilisateurs de sélectionner n’importe quel modèle d’application dans la galerie du modèle d’application.

- La configuration des configurations d’application SAML de base, c’est-à-dire l’identifiant et l’URL de réponse.

- La configuration de l’application Microsoft Entra pour autoriser tous les utilisateurs du client.

- L’affectation automatique de groupes à l’application Microsoft Entra.

- La configuration des revendications compatible avec Microsoft Entra extraite des configurations de revendications de partie de confiance AD FS.

Configurations non prises en charge :

La migration d’application AD FS ne prend pas en charge les configurations suivantes :

- Les configurations OIDC (OpenID Connect), OAuth et WS-Fed ne sont pas prises en charge.

- La configuration automatique des stratégies d’accès conditionnel n’est pas prise en charge. Toutefois, l’utilisateur peut effectuer la même configuration après la configuration d’une nouvelle application dans son client.

- Le certificat de signature n’est pas migré à partir de l’application par partie de confiance AD FS. Les onglets suivants existent dans l’assistant de migration d’application AD FS :

Examinons les détails de chaque onglet de la section de migration d’application assistée en un clic de l’assistant de migration d’application AD FS

Onglet Informations de base

- Nom d’application, prérempli avec le nom d’application par partie de confiance AD FS. Vous pouvez l’utiliser comme nom pour votre nouvelle application Microsoft Entra. Vous pouvez également modifier le nom pour toute autre valeur que vous préférez.

- Modèle d’application. Sélectionnez un modèle d’application qui convient le mieux à votre application. Vous pouvez ignorer cette option si vous ne souhaitez pas utiliser de modèle.

Onglet Utilisateurs et groupes

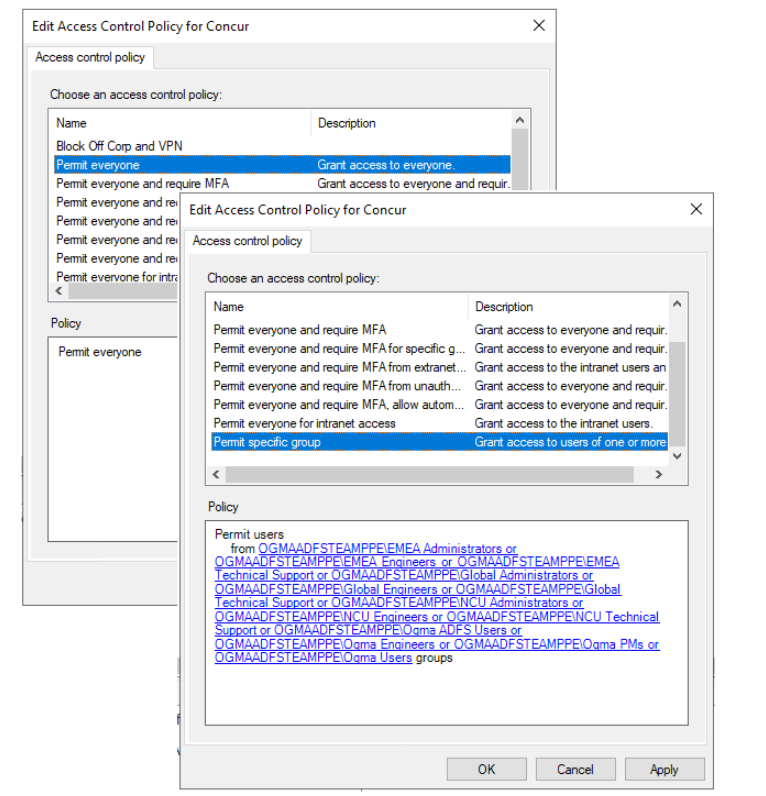

La configuration en un clic affecte automatiquement les utilisateurs et les groupes à votre application Microsoft Entra qui sont identiques à votre configuration locale.

Tous les groupes sont extraits des stratégies de contrôle d’accès de l’application par partie de confiance AD FS. Les groupes doivent être synchronisés avec votre client Microsoft Entra à l’aide des agents Microsoft Entra Connect. Dans le cas où des groupes sont mappés avec l’application par partie de confiance AD FS, mais ne sont pas synchronisés avec le client Microsoft Entra. Ces groupes sont ignorés dans la configuration.

La configuration des utilisateurs et des groupes assistés prend en charge les configurations suivantes à partir de l’environnement AD FS local :

- Autoriser tout le monde à partir du client.

- Autoriser des groupes spécifiques.

Ce sont les utilisateurs et les groupes que vous pouvez afficher dans l’assistant configuration. Il s’agit d’une vue en lecture seule, vous ne pouvez apporter aucune modification à cette section.

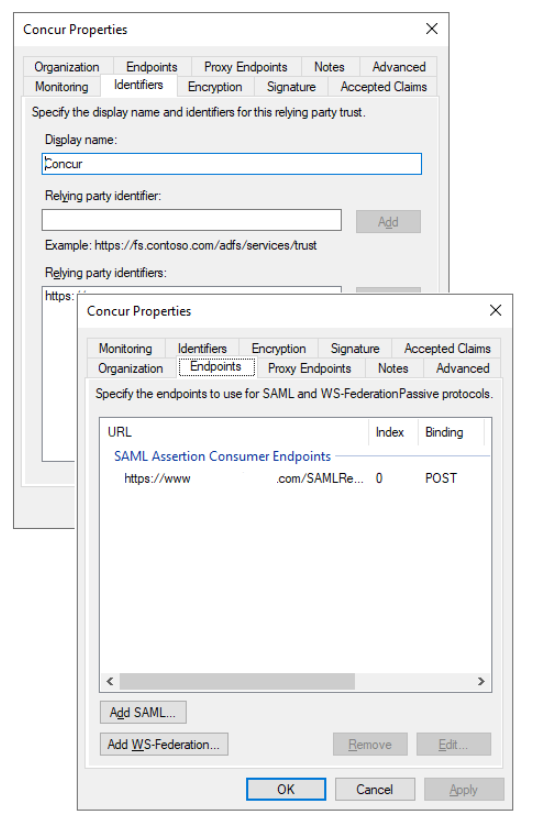

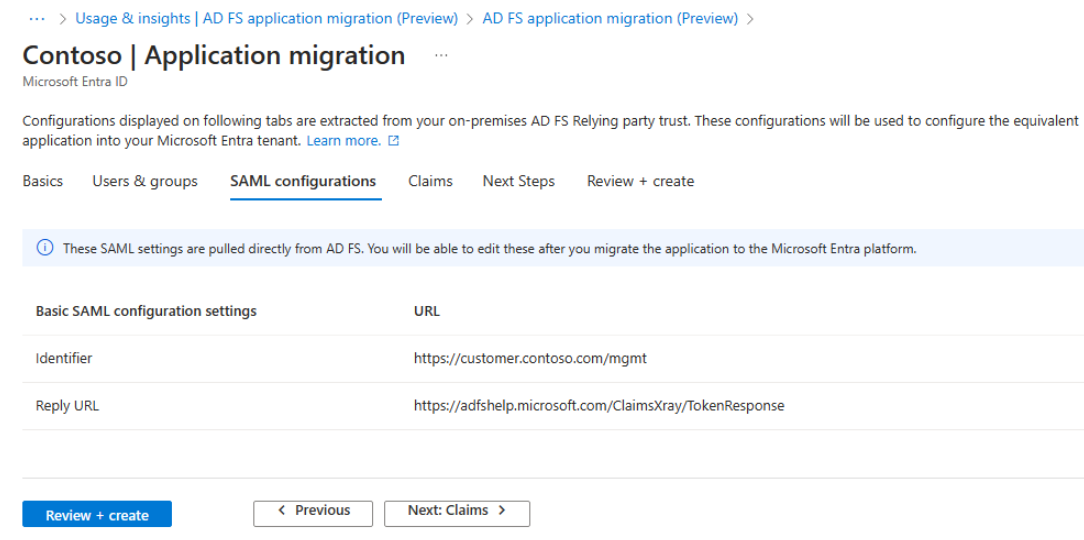

Onglet Configurations SAML

Cet onglet affiche les propriétés SAML de base utilisées pour les paramètres d’authentification unique de l’application Microsoft Entra. Actuellement, seules les propriétés requises sont mappées, à savoir l’identifiant et l’URL de réponse uniquement.

Ces paramètres sont directement implémentés à partir de votre application par partie de confiance AD FS et ne peuvent pas être modifiés à partir de cet onglet. Toutefois, après avoir configuré l’application, vous pouvez les modifier depuis le volet de connexion unique du Centre d’administration Microsoft Entra de votre application d’entreprise.

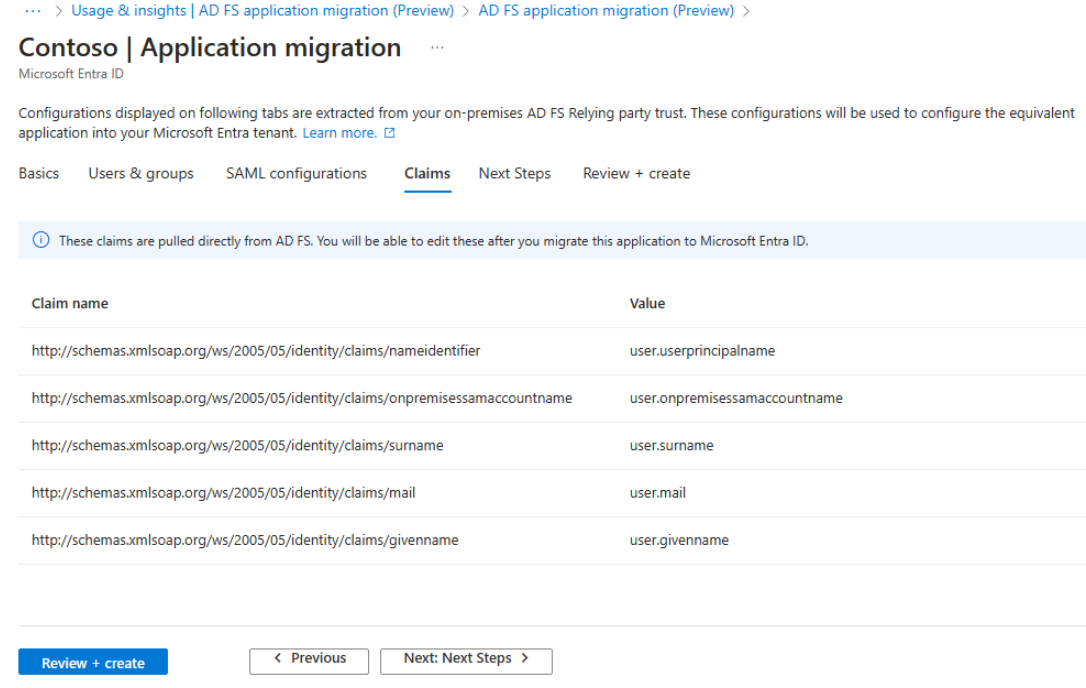

Onglet Revendications

Toutes les revendications AD FS ne sont pas traduites telles quelles en revendications Microsoft Entra. L’assistant de migration prend uniquement en charge des revendications spécifiques. Si vous trouvez des revendications manquantes, vous pouvez les configurer sur l’application d’entreprise migrée dans le Centre d’administration Microsoft Entra.

Dans le cas où l’application par partie de confiance AD FS a nameidentifier configurée, qui est prise en charge dans Microsoft Entra ID, elle est configurée comme nameidentifier. Sinon, user.userprincipalname est utilisé comme revendication nameidentifier par défaut.

Il s’agit d’une vue en lecture seule, vous ne pouvez pas apporter de modifications ici.

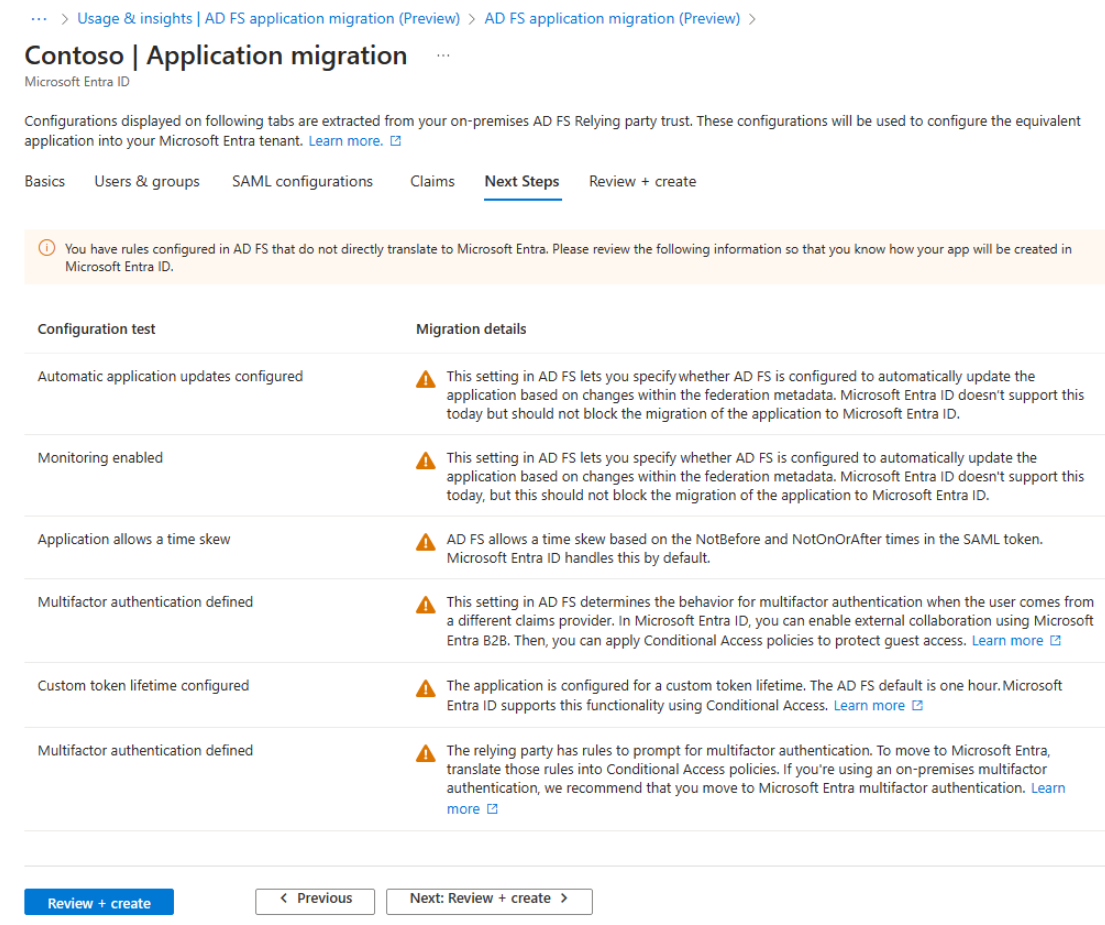

Onglet Étapes suivantes

Cet onglet fournit des informations sur les étapes ou révisions suivantes attendues du côté de l’utilisateur. L’exemple suivant montre la liste des configurations de cette application par partie de confiance AD FS, qui ne sont pas prises en charge dans Microsoft Entra ID.

À partir de cet onglet, vous pouvez accéder à la documentation pertinente pour enquêter et comprendre les problèmes.

Onglet Vérifier + créer

Cet onglet affiche le résumé de toutes les configurations que vous avez vues à partir des onglets précédents. Vous pouvez le revoir une fois de plus. Si vous êtes satisfait de toutes les configurations et que vous souhaitez poursuivre la migration d’application, sélectionnez le bouton Créer pour démarrer le processus de migration. Cette opération fait migrer la nouvelle application vers votre client Microsoft Entra.

La migration d’application est actuellement un processus en neuf étapes que vous pouvez surveiller à l’aide des notifications. Le flux de travail effectue les actions suivantes :

- Crée une inscription d’application

- Crée un principal de service

- Configure les paramètres SAML

- Affecte des utilisateurs et des groupes à l’application

- Configure les revendications

Une fois le processus de migration terminé, vous voyez un message de notification qui indique Migration d’application réussie.

Une fois la migration d’application terminée, vous êtes redirigé vers l’onglet Prêtes pour la configuration où toutes les applications précédemment migrées sont affichées, y compris les dernières que vous avez configurées.

Examiner et configurer l’application d’entreprise

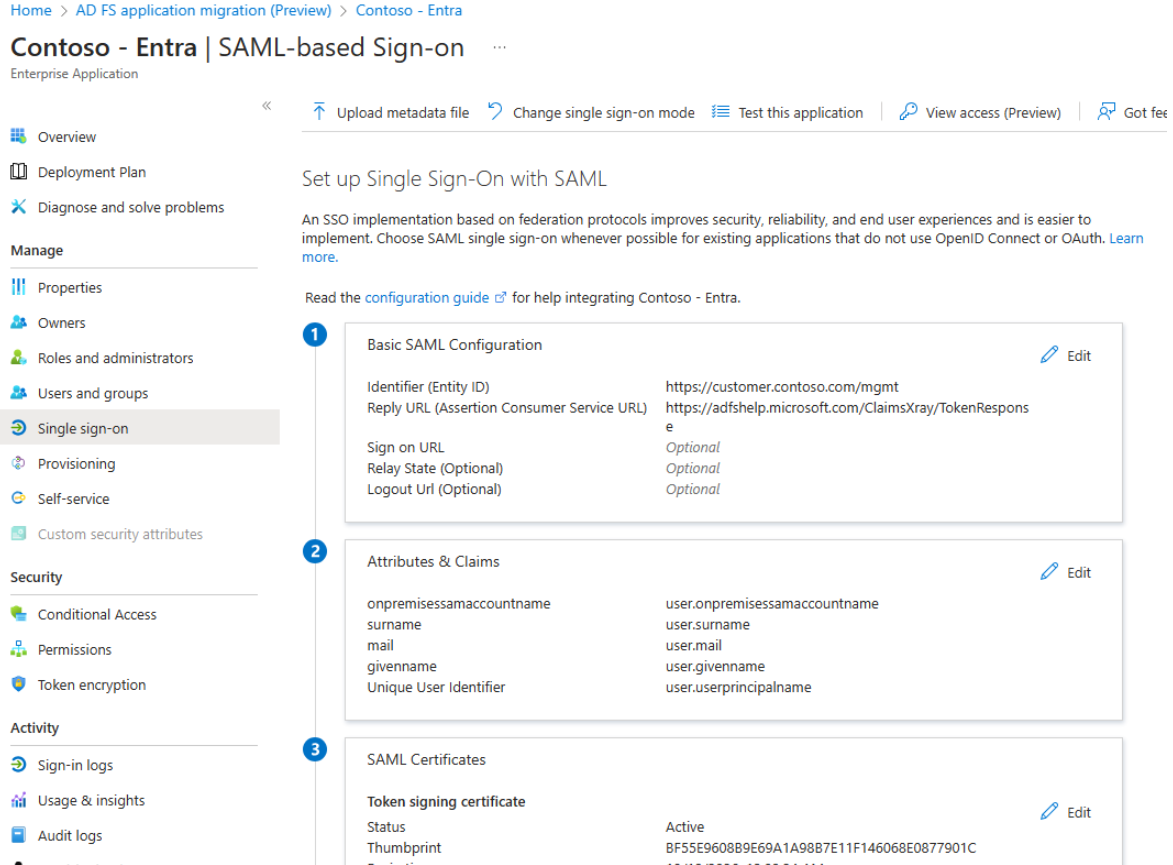

À partir de l’onglet Prêtes pour la configuration, vous pouvez utiliser le lien Configurer l’application dans Microsoft Entra pour accéder à l’application nouvellement configurée sous la section « Applications d’entreprise ». Par défaut, cela vous mène à la page connexion SAML de votre application.

Depuis le volet Authentification SAML, tous les paramètres d’application par partie de confiance AD FS sont déjà appliqués à l’application Microsoft Entra nouvellement migrée. Les propriétés identifiant et URL de réponse de la configuration SAML de base et la liste des revendications à partir des onglets Attributs et revendications de l’assistant de migration d’application AD FS sont identiques à ceux de l’application d’entreprise.

Depuis le volet Propriétés de l’application, le logo du modèle d’application implique que l’application est liée au modèle d’application sélectionné. Dans la page Propriétaires, l’utilisateur administrateur actuel est ajouté en tant que propriétaire de l’application.

À partir du volet Utilisateurs et groupes, tous les groupes requis sont déjà affectés à l’application.

Après avoir examiné l’application d’entreprise migrée, vous pouvez mettre à jour l’application en fonction des besoins de votre entreprise. Vous pouvez ajouter ou mettre à jour des revendications, attribuer davantage d’utilisateurs et de groupes ou configurer des stratégies d’accès conditionnel pour activer la prise en charge de l’authentification multifacteur ou d’autres fonctionnalités d’autorisation conditionnelle.

Restauration

La configuration en un clic de l’assistant de migration d’application AD FS migre la nouvelle application dans le client Microsoft Entra. Toutefois, l’application migrée reste inactive jusqu’à ce que vous redirigiez votre trafic de connexion vers celui-ci. Jusque là, si vous souhaitez restaurer, vous pouvez supprimer l’application Microsoft Entra nouvellement migrée de votre client.

L’assistant ne fournit aucun nettoyage automatisé. Si vous ne souhaitez pas procéder à la configuration de l’application migrée, vous devez supprimer manuellement l’application de votre client. Pour obtenir des instructions sur la suppression de l’inscription d’application et de l’application d’entreprise correspondante, consultez les URL suivantes :

Conseils de dépannage

Le rapport n'affiche pas toutes mes applications AD FS

Si vous avez installé les agents Microsoft Entra Connect Health pour AD FS, mais que vous voyez toujours l’invite à l’installer ou que vous ne voyez pas toutes vos applications AD FS dans le rapport, il se peut que vous n’ayez pas d’applications AD FS actives, ou que vos applications AD FS soient des applications Microsoft.

Remarque

La migration d’applications AD FS répertorie toutes les applications AD FS de votre organisation avec des connexions actives d’utilisateurs au cours des 30 derniers jours seulement.

Le rapport n'affiche pas dans AD FS les parties de confiance liées à Microsoft telles qu'Office 365. Par exemple, les parties de confiance portant le nom urn:federation:MicrosoftOnline, microsoftonline, microsoft:winhello:cert:prov:server ne s’affichent pas dans la liste.

Pourquoi est-ce que je vois l’erreur de validation « une application avec le même identifiant existe déjà » ?

Chaque application au sein de votre client doit avoir un identifiant d’application unique. Si vous voyez ce message d’erreur, cela signifie que vous disposez déjà d’une autre application avec le même identifiant dans votre client Microsoft Entra. Dans ce cas, vous devez mettre à jour l’identifiant d’application existant ou mettre à jour votre identifiant d’application par partie de confiance AD FS et attendre 24 heures pour obtenir les mises à jour reflétées.