Tutoriel : Gérer les certificats pour l’authentification unique fédérée

Dans cet article, nous abordons les questions et informations relatives aux certificats créés par Microsoft Entra ID pour établir une authentification unique fédérée vers vos applications software as a service (SaaS). Ajoutez des applications à partir de la galerie d’applications Microsoft Entra ou à l’aide d’un modèle d’application ne figurant pas dans la galerie. Configurez l’application à l’aide de l’option d’authentification unique fédérée.

Ce tutoriel concerne uniquement les applications configurées pour utiliser l’authentification unique Microsoft Entra SSO via une fédération Security Assertion Markup Language (SAML).

Avec ce tutoriel, un administrateur de l’application apprend à :

- Générer des certificats pour les applications de la galerie et celles ne figurant pas dans la galerie

- Personnaliser les dates d’expiration des certificats

- Ajouter des adresses e-mail de notification de dates d’expiration de certificat

- Renouveler les certificats

Prérequis

- Compte Azure avec un abonnement actif. Si vous n’en avez pas déjà un, créez un compte gratuitement.

- Un des rôles suivants : Administrateur de rôle privilégié, Administrateur d’application cloud ou Administrateur d’application.

- Une application d'entreprise configurée dans votre client Microsoft Entra.

Certificat généré automatiquement pour les applications avec et sans galerie

Lorsque vous ajoutez une nouvelle application à partir de la galerie et configurez une authentification SAML (en sélectionnant Authentification unique>SAML dans la page de présentation de l’application), Microsoft Entra ID génère un certificat auto-signé d’une validité de trois ans pour l’application. Pour télécharger le certificat actif en tant que fichier de certificat de sécurité (.cer), retournez à cette page (Authentification basée sur SAML) et sélectionnez un lien de téléchargement dans l’en-tête Certificat de signature SAML. Vous pouvez choisir entre le certificat brut (binaire) ou le certificat Base 64 (texte codé en base 64). Pour les applications de la galerie, cette section peut également afficher un lien permettant de télécharger le certificat en tant qu’élément XML de métadonnées de fédération (un fichier .xml), selon la configuration de l’application.

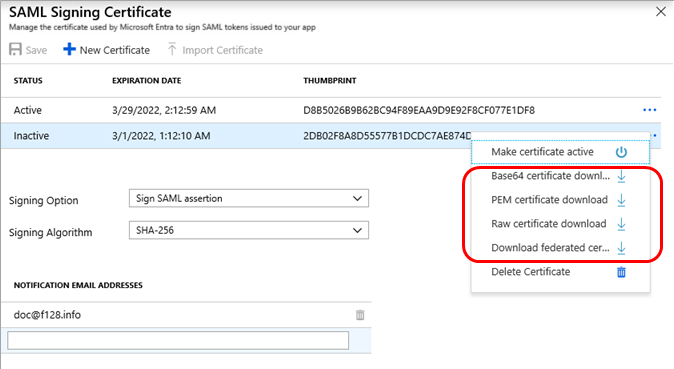

Vous pouvez également télécharger un certificat actif ou inactif en sélectionnant l'icône ModifierCertificat de signature SAML de l'en-tête (un crayon), qui affiche la page Certificat de signature SAML. Sélectionnez les points de suspension (...) en regard du certificat que vous voulez télécharger, puis choisissez un format de certificat. Vous avez aussi la possibilité de télécharger le certificat au format PEM (Privacy Enhanced Mail). Ce format est identique à Base64 mais avec une extension de nom de fichier .pem, qui n'est pas reconnue dans Windows comme un format de certificat.

Personnaliser la date d’expiration de votre certificat de fédération et activer le nouveau certificat

Par défaut, Azure configure un certificat pour qu'il expire après trois ans lorsque vous le créez automatiquement lors de la configuration de l'authentification unique SAML. Étant donné que vous ne pouvez pas changer la date d'un certificat après l'avoir enregistré, vous devez :

- Créer un certificat avec la date souhaitée.

- Enregistrer le nouveau certificat.

- Télécharger le nouveau certificat au bon format.

- Charger le nouveau certificat dans l'application.

- Activez le nouveau certificat dans le centre d’administration Microsoft Entra.

Les deux sections suivantes vous aident à effectuer ces étapes.

Créer un certificat

Conseil

Les étapes décrites dans cet article peuvent varier légèrement en fonction du portail de départ.

Créez et enregistrez d’abord le nouveau certificat avec une date d’expiration différente :

- Connectez-vous au Centre d’administration de Microsoft Entra au minimum en tant qu’Administrateur d’application cloud.

- Accédez à Identité>Applications>Applications d’entreprise>Toutes les applications.

- Entrez le nom de l’application dans la zone de recherche, puis sélectionnez l’application dans les résultats.

- Sous la section Gérer, sélectionnez Authentification unique.

- Si la page Sélectionner une méthode d’authentification unique apparaît, sélectionnez SAML.

- Dans la page Configurer l’authentification unique avec SAML, recherchez l’en-tête Certificat de signature SAML et sélectionnez l’icône Modifier (un crayon). La page Certificat de signature SAML apparaît et indique l'état (Actif ou Inactif), la date d'expiration et l'empreinte (chaîne de hachage) de chaque certificat.

- Sélectionnez Nouveau certificat. Une nouvelle ligne apparaît sous la liste des certificats, où la date d'expiration par défaut est fixée à exactement trois ans après la date du jour. (Vos modifications ne sont pas encore enregistrées, vous pouvez donc toujours modifier la date d'expiration.)

- Dans la ligne du nouveau certificat, pointez sur la colonne de date d'expiration, puis sélectionnez l'icône Sélectionner une date (calendrier). Un contrôle de calendrier apparaît, affichant les jours du mois pour la date d'expiration actuelle de la nouvelle ligne.

- Utilisez le contrôle du calendrier pour définir une nouvelle date. Vous pouvez choisir n'importe quelle date entre la date du jour et trois ans après aujourd’hui.

- Sélectionnez Enregistrer. Le nouveau certificat affiche maintenant un statut Inactif, la date d'expiration que vous avez choisie et une empreinte.

Notes

Si vous avez un certificat qui a déjà expiré et que vous générez un nouveau certificat, celui-ci est pris en compte pour la signature des jetons, même si vous ne l’avez pas encore activé.

- Sélectionnez X pour revenir à la page Configurer l’authentification unique avec SAML.

Charger et activer un certificat

Téléchargez ensuite le nouveau certificat au bon format, chargez-le dans l'application, puis activez-le dans Microsoft Entra ID :

Affichez davantage d’instructions de configuration de connexion SAML pour l’application avec l’une des options suivantes.

- Sélectionnez le lien du guide de configuration pour l’afficher dans une fenêtre ou un onglet de navigateur distinct.

- Accédez à l’en-tête de configuration et sélectionnez Afficher les instructions étape par étape pour les afficher dans une barre latérale.

Dans les instructions, notez le format d'encodage requis pour le chargement du certificat.

Suivez les instructions de la section Certificat généré automatiquement pour les applications de galerie et hors galerie plus tôt. Cette étape télécharge le certificat au format d'encodage requis pour le chargement par l'application.

Pour passer au nouveau certificat, retournez à la page Certificat de signature SAML puis, dans la nouvelle ligne de certificat enregistrée, sélectionnez les points de suspension (...) et choisissez Définir comme certificat actif. L'état du nouveau certificat devient Actif, et le certificat précédemment actif devient Inactif.

Continuez à suivre les instructions de configuration de l’authentification SAML de l'application que vous avez affichées précédemment afin de charger le certificat de signature SAML au bon format d'encodage.

Si votre application ne dispose pas d'une validation d'expiration du certificat et que le certificat correspond à la fois à l'ID Microsoft Entra et à votre application, il reste accessible même s'il a expiré. Veillez à ce que votre application puisse valider la date d’expiration du certificat.

Si vous envisagez de maintenir désactivée la validation de l’expiration du certificat, le nouveau certificat ne doit pas être créé avant votre fenêtre de maintenance planifiée pour la substitution de certificat. S'il existe à la fois un certificat valide expiré et un certificat valide inactif sur l'application, Microsoft Entra ID utilise automatiquement le certificat valide. Dans ce cas, les utilisateurs peuvent rencontrer une panne d'application.

Ajouter des adresses e-mail de notification d’expiration du certificat

Microsoft Entra ID envoie un e-mail de notification 60, 30 et 7 jours avant l’expiration du certificat SAML. Vous pouvez ajouter plusieurs adresses e-mail pour recevoir des notifications. Pour spécifier une ou plusieurs adresses e-mail, vous souhaitez que les notifications soient envoyées à :

- Dans la page Certificat de signature SAML, accédez à la rubrique Adresses e-mail de notification. Par défaut, cette rubrique utilise uniquement l’adresse e-mail de l’administrateur qui a ajouté l’application.

- Sous l'adresse e-mail finale, tapez l'adresse e-mail qui devrait recevoir la notification d'expiration du certificat, puis appuyez sur Entrée.

- Répétez l'étape précédente pour chaque adresse e-mail à ajouter.

- Pour chaque adresse e-mail à supprimer, sélectionnez l’icône Supprimer (poubelle) en regard de l’adresse e-mail.

- Sélectionnez Enregistrer.

Vous pouvez ajouter jusqu’à cinq adresses e-mail à la liste de notification (y compris l’adresse e-mail de l’administrateur qui a ajouté l’application). Si vous avez besoin d’un plus grand nombre de personnes à notifier, utilisez des e-mails de liste de distribution.

Vous recevez l'e-mail de notification de azure-noreply@microsoft.com. Pour éviter que l’e-mail ne soit traité comme un courrier indésirable, ajoutez cette adresse e-mail à vos contacts.

Renouveler un certificat qui va bientôt expirer

Si un certificat est sur le point d'expirer, vous pouvez le renouveler en utilisant une procédure qui n'entraîne aucun temps d'arrêt significatif pour vos utilisateurs. Pour renouveler un certificat sur le point d’expirer :

Suivez les instructions de la section Créer un certificat précédente, en utilisant une date qui chevauche le certificat existant. Cette date limite le temps d'arrêt causé par l'expiration du certificat.

Si l'application peut automatiquement transférer un certificat, définissez le nouveau certificat sur actif en suivant ces étapes.

- Retournez à la page Certificat de signature SAML.

- Dans la ligne de certificat nouvellement enregistrée, sélectionnez les points de suspension (...), puis choisissez Définir comme certificat actif.

- Ignorez les deux étapes suivantes.

Si l'application ne peut gérer qu'un seul certificat à la fois, choisissez un intervalle de temps d'arrêt pour effectuer l'étape suivante. (Sinon, si l’application ne récupère pas automatiquement le nouveau certificat mais peut gérer plusieurs certificats de signature, vous pouvez effectuer l’étape suivante à tout moment).

Avant l'expiration de l'ancien certificat, suivez les instructions de la section Charger et activer un certificat précédente. Si votre certificat d'application n'est pas mis à jour après la mise à jour d'un nouveau certificat dans Microsoft Entra ID, l'authentification sur votre application peut échouer.

Connectez-vous à l'application pour vérifier que le certificat fonctionne correctement.

Si votre application ne dispose pas d'une validation d'expiration du certificat et que le certificat correspond à la fois à l'ID Microsoft Entra et à votre application, il reste accessible même s'il a expiré. Vérifiez que votre application peut valider l’expiration du certificat.