Résolution des problèmes de synchronisation cloud

La synchronisation cloud a de nombreuses dépendances et interactions différentes, ce qui peut entraîner différents problèmes. Cet article vous aide à résoudre ces problèmes. Il présente les domaines typiques sur lesquels vous concentrer, comment recueillir des informations supplémentaires, et les différentes techniques que vous pouvez utiliser pour rechercher des problèmes.

Problèmes liés à l’agent

Lorsque vous résolvez des problèmes d’agent, vous vérifiez que l’agent a été installé correctement et qu’il communique avec l’ID Microsoft Entra. En particulier, certaines des premières choses que vous souhaitez vérifier avec l’agent sont les suivantes :

- Est-ce qu’il est installé ?

- L’agent s’exécute-t-il localement ?

- L’agent est-il dans le portail ?

- L’agent est-il marqué comme sain ?

Vous pouvez vérifier ces éléments dans le portail et sur le serveur local qui exécute l’agent.

Vérification de l’agent du Centre d’administration Microsoft Entra

Pour vérifier qu’Azure détecte l’agent et que l’agent est sain, procédez comme suit :

- Connectez-vous au centre d'administration Microsoft Entra en tant qu'administrateur hybride au minimum.

- Accédez à Identité>Gestion hybride>Microsoft Entra Connect>Synchronisation cloud.

- Sélectionnez Synchronisation cloud.

- Vous devez voir les agents que vous avez installés. Vérifiez que l’agent en question est là. Si tout va bien, l’agent affiche le statut actif (vert).

Vérifier les ports ouverts requis

Vérifiez que l’agent de provisionnement Microsoft Entra peut communiquer avec succès avec les centres de données Azure. S’il existe un pare-feu dans le chemin d’accès, vérifiez que les ports suivants vers le trafic sortant sont ouverts :

| Numéro de port | Comment il est utilisé |

|---|---|

| 80 | Téléchargement de listes de révocation de certificats (CRL), lors de la validation du certificat TLS/SSL. |

| 443 | Gestion de toutes les communications sortantes avec le service proxy d’application. |

Si votre pare-feu applique le trafic en fonction des utilisateurs d’origine, ouvrez également les ports 80 et 443 pour le trafic provenant des services Windows qui s’exécutent en tant que service réseau.

Autoriser l’accès aux URL

Autorisez l’accès aux URL suivantes :

| URL | Port | Comment il est utilisé |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Communication entre le connecteur et le service cloud proxy d’application. |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | Le connecteur utilise ces URL pour vérifier les certificats. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Le connecteur utilise ces URL pendant le processus d’inscription. |

ctldl.windowsupdate.com |

80/HTTP | Le connecteur utilise cette URL pendant le processus d’inscription. |

Vous pouvez autoriser les connexions à *.msappproxy.net, *.servicebus.windows.netet autres URL précédentes, si votre pare-feu ou proxy vous permet de configurer des règles d’accès en fonction des suffixes de domaine. Si ce n’est pas le cas, vous devez autoriser l’accès aux plages d’adresses IP et balises de service Azure - cloud public. Les plages d’adresses IP sont mises à jour chaque semaine.

Important

Évitez toutes les formes d’inspection en ligne et d'interruption sur les communications TLS sortantes entre les connecteurs de réseau privé Microsoft Entra et les services cloud proxy d’application Microsoft Entra.

Résolution de noms DNS pour les points de terminaison de proxy d’application Microsoft Entra

Les enregistrements DNS publics pour les points de terminaison de proxy d’application Microsoft Entra sont des enregistrements CNAME chaînés, pointant vers un enregistrement A. Cela garantit la tolérance de panne et la flexibilité. Il est garanti que le connecteur de réseau privé Microsoft Entra accède toujours aux noms d’hôtes avec les suffixes de domaine *.msappproxy.net ou *.servicebus.windows.net.

Toutefois, pendant la résolution de noms, les enregistrements CNAME peuvent contenir des enregistrements DNS avec différents noms d’hôte et suffixes. En raison de cela, vous devez vous assurer que l’appareil peut résoudre tous les enregistrements de la chaîne et autoriser la connexion aux adresses IP résolues. Étant donné que les enregistrements DNS de la chaîne peuvent être modifiés de temps à autre, nous ne pouvons pas vous fournir d’enregistrements DNS de liste.

Sur le serveur local

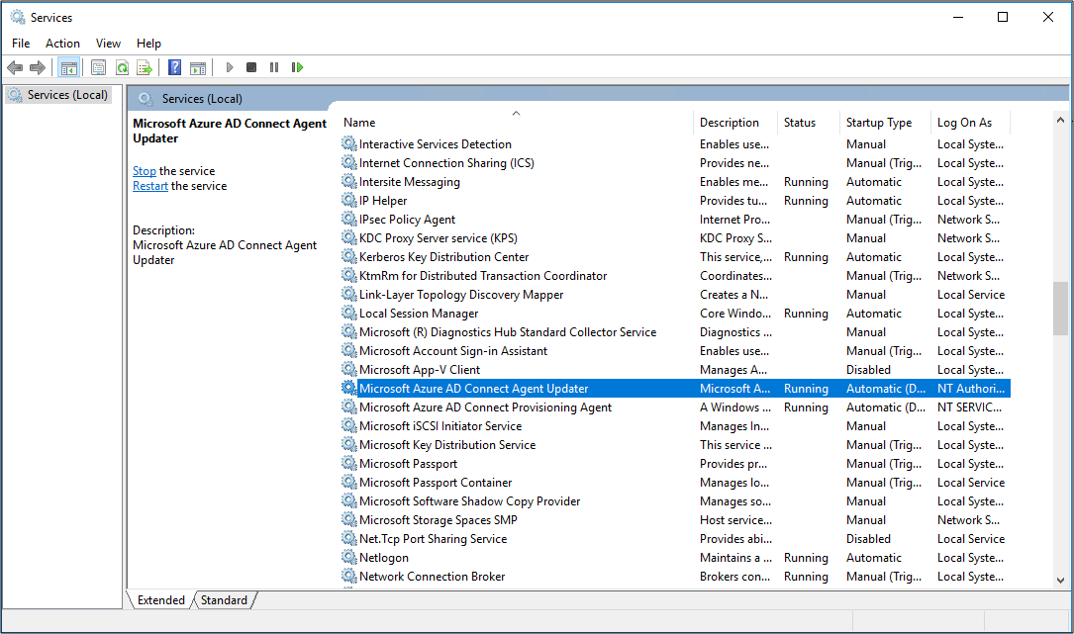

Pour vérifier que l'agent fonctionne correctement, procédez comme suit :

Sur le serveur avec l’agent installé, ouvrez Services. Pour cela, accédez à Démarrer>Exécuter>Services.msc.

Sous Services, vérifiez que Microsoft Entra Connect Agent Updater et Microsoft Entra Provisioning Agent sont présents. Vérifiez également que leur état indique En cours d’exécution.

Problèmes courants concernant l’installation de l’agent

Les sections suivantes décrivent certains problèmes courants d’installation de l’agent et les résolutions classiques de ces problèmes.

Échec du démarrage de l’agent

Vous pouvez recevoir un message d’erreur qui indique :

Échec du démarrage du service « Microsoft Entra Provisioning Agent ». Vérifiez que vous disposez de privilèges suffisants pour démarrer les services système.

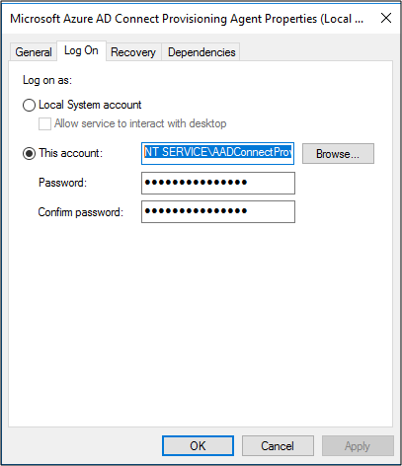

Ce problème est généralement dû à une stratégie de groupe. La stratégie empêchait l’application des autorisations au compte de connexion du service NT local créé par le programme d’installation (NT SERVICE\AADConnectProvisioningAgent). Ces autorisations sont requises pour démarrer le service.

Pour résoudre ce problème, procédez comme suit :

Connectez-vous au serveur avec un compte d’administrateur.

Ouvrez Services en sélectionnant Démarrer>Exécuter>Services.msc.

Sous Services, double-cliquez sur Agent de provisionnement Microsoft Entra.

Sous l’onglet Connexion, remplacez ce compte par un administrateur de domaine. Redémarrez ensuite le service.

Le délai de l’agent a expiré ou le certificat n’est pas valide

Vous pouvez obtenir le message d’erreur suivant lorsque vous tentez d’inscrire l’agent.

Ce problème est généralement dû au fait que l’agent ne peut pas se connecter au service d’identité hybride. Pour résoudre ce problème, configurez un proxy sortant.

L’agent d’approvisionnement prend en charge l’utilisation d’un proxy sortant. Vous pouvez le configurer en modifiant le fichier .config agent suivant : C:\Program Files\Microsoft Azure AD Connect Provisioning Agent\AADConnectProvisioningAgent.exe.config.

Ajoutez les lignes suivantes vers la fin du fichier, juste avant la balise de fermeture </configuration>. Remplacez les variables [proxy-server] et [proxy-port] par le nom de votre serveur proxy et les valeurs de port.

<system.net>

<defaultProxy enabled="true" useDefaultCredentials="true">

<proxy

usesystemdefault="true"

proxyaddress="http://[proxy-server]:[proxy-port]"

bypassonlocal="true"

/>

</defaultProxy>

</system.net>

L’inscription de l’agent échoue avec une erreur de sécurité

Vous pouvez recevoir un message d’erreur lorsque vous installez l’agent d’approvisionnement cloud. Ce problème est généralement dû à l’incapacité de l’agent à exécuter les scripts d’inscription PowerShell, en raison de stratégies d’exécution PowerShell locales.

Pour résoudre ce problème, modifiez les stratégies d’exécution PowerShell sur le serveur. Les stratégies de la machine et de l’utilisateur doivent être définies sur Undefined ou RemoteSigned. S’ils sont définis comme Unrestricted, cette erreur s’affiche. Pour plus d’informations, consultez Stratégies d’exécution PowerShell.

Fichiers journaux

Par défaut, l’agent émet peu de messages d’erreur et d’informations sur la trace de la pile. Vous trouverez ces journaux de trace dans le dossier suivant : C :\ProgramData\Microsoft\Azure AD Connect Provisioning Agent\Trace.

Pour collecter des détails supplémentaires pour résoudre les problèmes liés à l’agent, procédez comme suit.

- Installer le module PowerShell AADCloudSyncTools.

- Utilisez l’applet de commande PowerShell

Export-AADCloudSyncToolsLogspour capturer les informations. Vous pouvez utiliser les options suivantes pour affiner votre collecte de données.SkipVerboseTracepour exporter uniquement les journaux actuels sans capturer les journaux détaillés (valeur par défaut = faux).TracingDurationMinspour spécifier une durée de capture différente (valeur par défaut = 3 minutes).OutputPathpour spécifier un chemin de sortie différent (par défaut = dossier Documents de l’utilisateur).

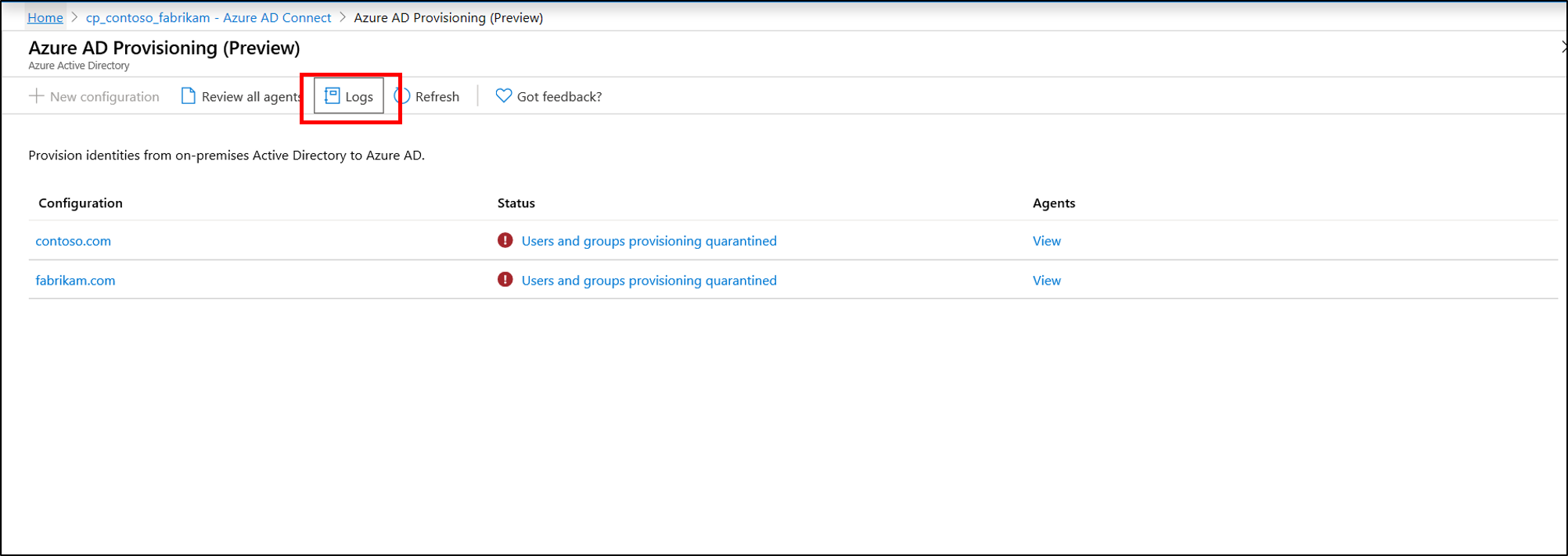

Problèmes de synchronisation d’objets

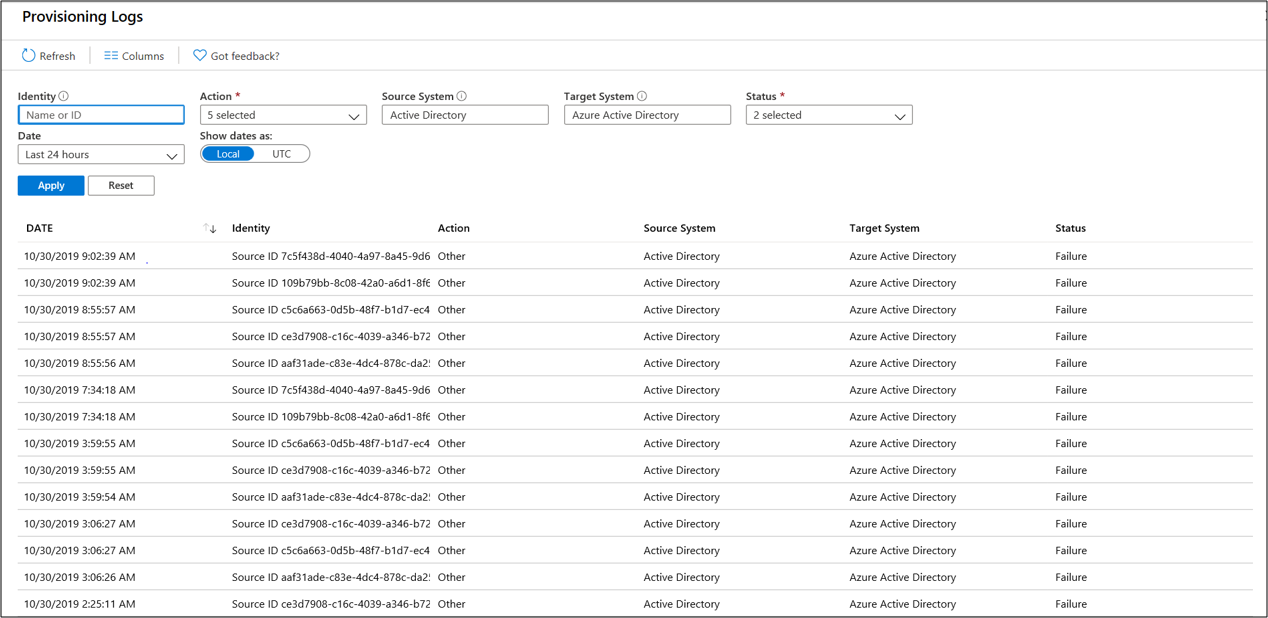

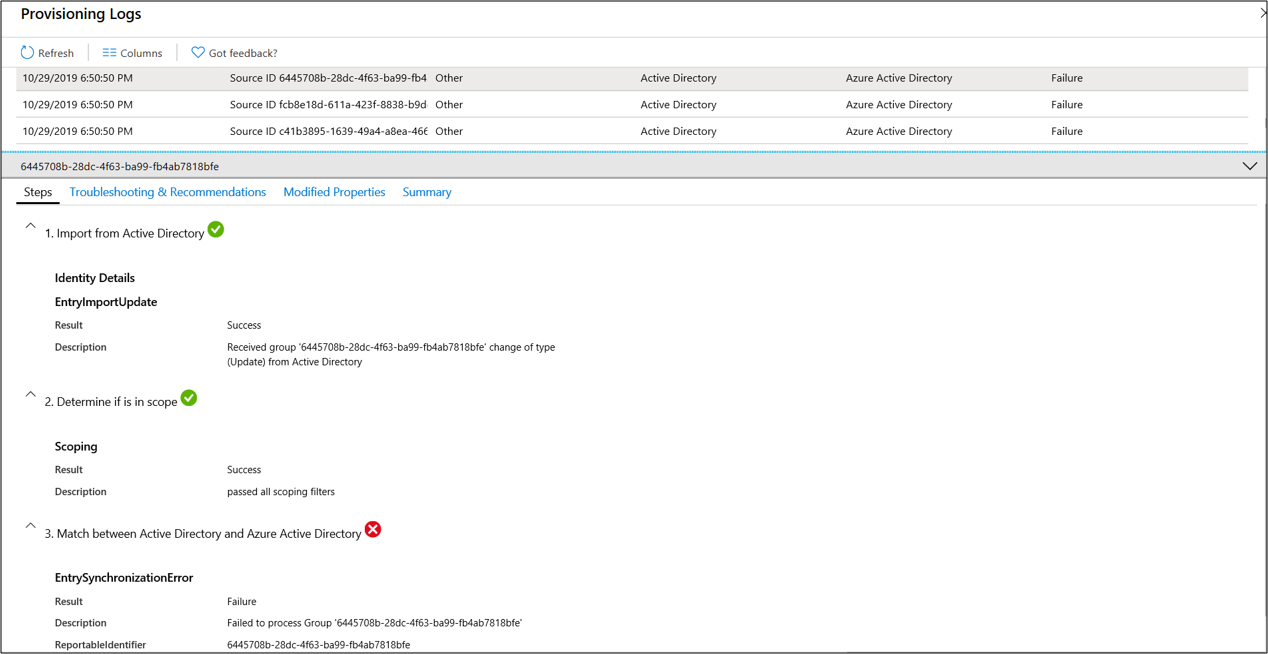

Dans le portail, vous pouvez utiliser les journaux d’approvisionnement pour faciliter le suivi et la résolution des problèmes de synchronisation d’objets. Pour voir les journaux, sélectionnez Journaux.

Les journaux d’approvisionnement fournissent une multitude d’informations sur l’état des objets synchronisés entre votre environnement Active Directory local et Azure.

Vous pouvez filtrer l’affichage pour vous concentrer sur des problèmes spécifiques, tels que des dates. Vous pouvez également rechercher dans les journaux les activités relatives à un objet Active Directory en utilisant son Active Directory ObjectGuid. Double-cliquez sur un événement individuel pour afficher des informations supplémentaires.

Ces informations fournissent des étapes détaillées et l’endroit où se produit le problème de synchronisation. De cette façon, vous pouvez identifier l’emplacement exact du problème.

Objets ignorés

Si vous avez synchronisé des utilisateurs et des groupes à partir d’Active Directory, il se peut que vous ne puissiez pas localiser un ou plusieurs groupes dans l’ID Microsoft Entra. Cela peut être dû à la synchronisation qui n’a pas encore terminé ou qui n’a pas encore rattrapé son retard par rapport à la création de l’objet dans Active Directory. Il peut également s'agir d'une erreur de synchronisation qui empêche la création de l'objet dans Microsoft Entra ID, ou encore d'une règle d'étendue de synchronisation appliquée qui exclut l'objet.

Si vous redémarrez la synchronisation, puis une fois le cycle d’approvisionnement terminé, recherchez dans le journal d’approvisionnement les activités relatives à un objet à l’aide de l'ObjectGuidActive Directory de cet objet. Si un événement avec une identité contenant uniquement un ID source et un état de Skipped est présent dans le journal, cela peut indiquer que l’agent a filtré l’objet Active Directory, car il était hors de portée.

Par défaut, les règles d’étendue excluent les objets suivants d’être synchronisés avec l’ID Microsoft Entra :

- utilisateurs, groupes et contacts avec

IsCriticalSystemObjectdéfini sur TRUE, y compris la plupart des utilisateurs et groupes intégrés dans Active Directory - objets victimes de réplication

Des restrictions supplémentaires peuvent être présentes dans le schéma de synchronisation .

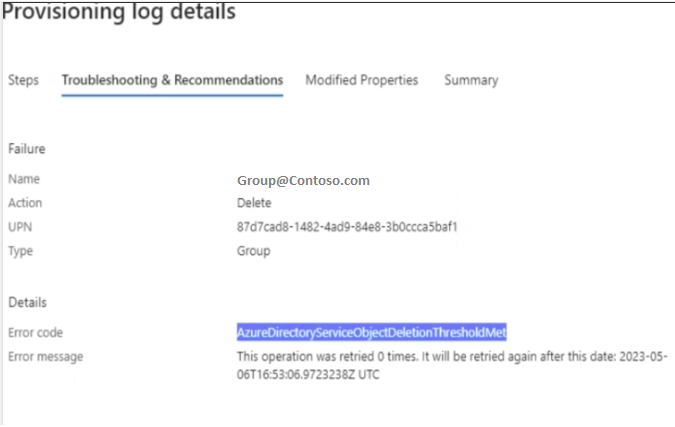

Seuil de suppression d’objet Microsoft Entra

Si vous disposez d’une topologie d’implémentation avec Microsoft Entra Connect et Microsoft Entra Cloud Sync, que vous exportez vers le même locataire Microsoft Entra, ou si vous avez complètement déménagé à l’aide de Microsoft Entra Connect à Microsoft Entra Cloud Sync, vous pouvez recevoir le message d’erreur d’exportation suivant lorsque vous supprimez ou déplacez plusieurs objets hors de l’étendue définie :

Cette erreur n’est pas liée à la fonctionnalité de prévention des suppressions accidentelles de la synchronisation cloud Microsoft Entra Connect. Elle est déclenchée par la fonctionnalité de prévention de suppression accidentelle définie dans le répertoire Microsoft Entra à partir de Microsoft Entra Connect. Si vous n’avez pas installé de serveur Microsoft Entra Connect à partir duquel vous pouvez activer la fonctionnalité, vous pouvez utiliser le « AADCloudSyncTools » module PowerShell installé avec l’agent de synchronisation cloud Microsoft Entra Connect pour désactiver le paramètre sur le locataire et autoriser les suppressions bloquées à exporter après avoir confirmé qu’elles sont attendues et doivent être autorisées. Utilisez la commande suivante :

Disable-AADCloudSyncToolsDirSyncAccidentalDeletionPrevention -tenantId "aaaabbbb-0000-cccc-1111-dddd2222eeee"

Au cours du prochain cycle d’approvisionnement, les objets marqués pour suppression doivent être supprimés du répertoire Microsoft Entra.

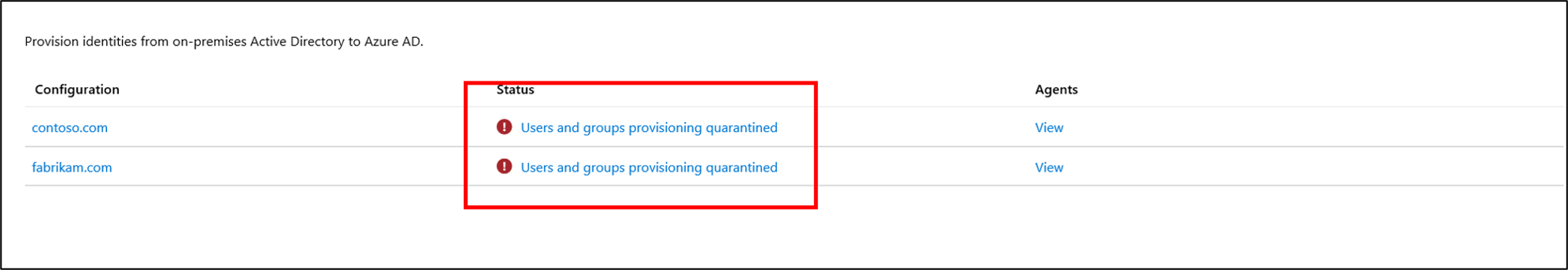

Problèmes de provisionnement en quarantaine

La synchronisation cloud surveille l’intégrité de votre configuration et place des objets défectueux dans un état de quarantaine. Si la plupart ou l’ensemble des appels effectués par rapport au système cible échouent constamment en raison d’une erreur (par exemple, des informations d’identification d’administrateur non valides), le travail de synchronisation est marqué comme étant en quarantaine.

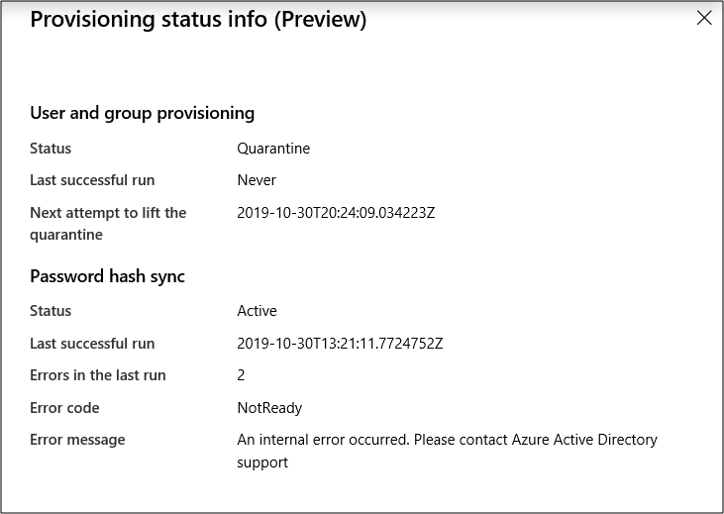

En sélectionnant l’état, vous pouvez voir des informations supplémentaires sur la quarantaine. Vous pouvez également obtenir le code d’erreur et le message.

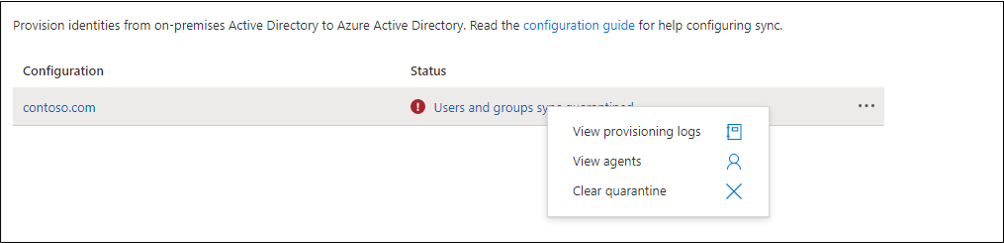

Le fait de cliquer avec le bouton droit sur l’état affiche des options supplémentaires pour :

- Affichez les journaux d’approvisionnement.

- Afficher les agents.

- Effacez la quarantaine.

Résoudre une quarantaine

Il existe deux façons différentes de résoudre une quarantaine. Vous pouvez effacer la quarantaine ou redémarrer le travail d’approvisionnement.

Effacer la quarantaine

Pour désactiver et exécuter une synchronisation différentielle sur le travail de provisionnement une fois celui-ci vérifié, il suffit de cliquer avec le bouton droit et de sélectionner Désactiver la mise en quarantaine.

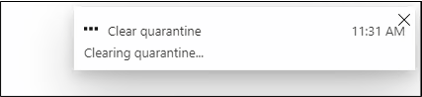

Vous devriez voir un avis indiquant que la quarantaine est en cours d’effacement.

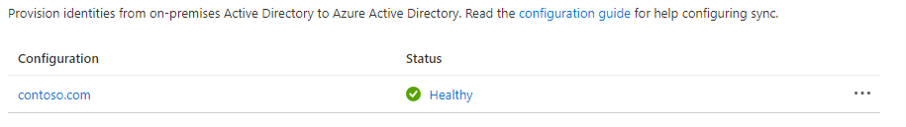

Ensuite, l’état de l’agent devient sain.

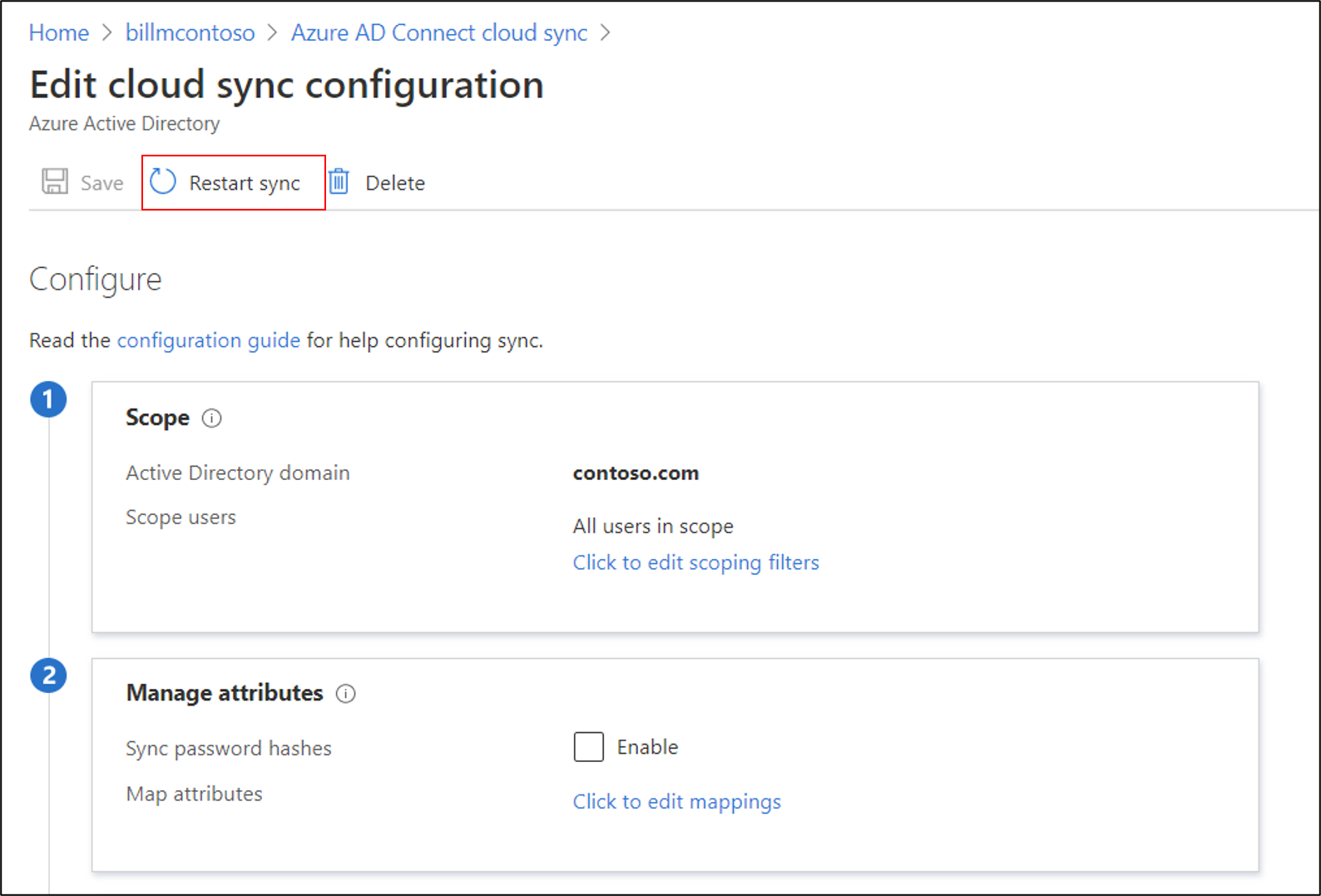

Redémarrer le travail d’approvisionnement

Utilisez le portail pour redémarrer le travail d’approvisionnement. Dans la page de configuration de l’agent, sélectionnez Redémarrer la synchronisation.

Vous pouvez également utiliser Microsoft Graph pour redémarrer le travail de provisionnement. Vous avez un contrôle total sur ce que vous redémarrez. Vous pouvez choisir d’effacer :

- Les escrows, afin de redémarrer le compteur des escrows dont l’augmentation amène à la mise en quarantaine.

- La mise en quarantaine, afin de retirer l’application de la quarantaine

- Les filigranes.

Utilisez la requête suivante :

POST /servicePrincipals/{id}/synchronization/jobs/{jobId}/restart

Réparer le compte de service de synchronisation cloud

Si vous devez réparer le compte de service de synchronisation cloud, vous pouvez utiliser la commande Repair-AADCloudSyncToolsAccount.

Depuis une session PowerShell avec des privilèges d'administration, tapez ou copiez-collez ce qui suit :

Connect-AADCloudSyncToolsEntrez vos informations d’identification d’administrateur général Microsoft Entra.

Tapez ou copiez-collez les éléments suivants :

Repair-AADCloudSyncToolsAccountUne fois cette opération terminée, il doit indiquer que le compte a été réparé correctement.

Réécriture du mot de passe

Pour activer et utiliser l’écriture différée de mot de passe avec la synchronisation cloud, gardez à l’esprit les éléments suivants :

- Si vous devez mettre à jour les autorisations gMSA , il peut prendre une heure ou plus pour que ces autorisations soient répliquées sur tous les objets de votre répertoire. Si vous n’affectez pas ces autorisations, l’écriture différée peut apparaître correctement configurée, mais les utilisateurs peuvent rencontrer des erreurs lorsqu’ils mettent à jour leurs mots de passe locaux à partir du cloud. Les autorisations doivent être appliquées à Cet objet et tous ses descendants pour que l’option Ne pas faire expirer le mot de passe soit proposée.

- Si les mots de passe de certains comptes d’utilisateur ne sont pas réécrits dans l’annuaire local, assurez-vous que l’héritage n’est pas désactivé pour le compte dans l’environnement AD DS (Active Directory Domain Services) local. Les autorisations d’écriture pour les mots de passe doivent être appliquées aux objets descendants pour que la fonctionnalité fonctionne correctement.

- Les stratégies de mot de passe dans l’environnement AD DS local peuvent empêcher le traitement correct des réinitialisations de mot de passe. Si vous testez cette fonctionnalité et que vous souhaitez réinitialiser les mots de passe des utilisateurs plusieurs fois par jour, la stratégie de groupe pour l’âge minimal du mot de passe doit être définie sur 0. Vous trouverez ce paramètre à l’emplacement suivant : configuration ordinateur>stratégies>paramètres Windows>paramètres de sécurité>stratégies de compte, dans gpmc.msc.

- Si vous mettez à jour la stratégie de groupe, attendez la réplication de la stratégie mise à jour ou utilisez la commande

gpupdate /force. - Pour que les mots de passe soient modifiés immédiatement, l’âge minimal du mot de passe doit être défini sur 0. Toutefois, si les utilisateurs adhèrent aux stratégies locales et que l’âge minimal du mot de passe est défini sur une valeur supérieure à 0, la réécriture du mot de passe ne fonctionne pas après l’évaluation des stratégies locales.

- Si vous mettez à jour la stratégie de groupe, attendez la réplication de la stratégie mise à jour ou utilisez la commande

Étapes suivantes

- Limitations connues

- codes d’erreur