Microsoft Entra Connect : concepts de conception

L’objectif de ce document est de décrire les domaines qui doivent être pris en compte lors de la configuration de Microsoft Entra Connect. Il s’agit d’une exploration approfondie de certains aspects. Ces concepts sont également décrits brièvement dans d’autres documents.

sourceAnchor

L’attribut sourceAnchor est défini en tant qu’ attribut immuable pendant la durée de vie d’un objet. Il identifie de façon univoque un objet comme étant le même objet localement et dans Microsoft Entra ID. L’attribut est également appelé immutableId et les deux noms sont interchangeables.

Le mot « immuable », qui signifie « ne peut pas être modifié », est important dans ce document. Étant donné que la valeur de cet attribut ne peut pas être modifiée une fois qu’elle a été définie, il est important d’opter pour une conception prenant en charge votre scénario.

L’attribut est utilisé pour les scénarios suivants :

- Quand un nouveau serveur de moteur de synchronisation est créé ou recréé après un scénario de reprise d’activité après sinistre, cet attribut lie les objets existants dans Microsoft Entra ID à des objets locaux.

- Si vous passez d’une identité de cloud uniquement à un modèle d’identité synchronisé, alors cet attribut permet une correspondance exacte et concrète des objets existants dans Microsoft Entra ID avec des objets locaux.

- Si vous utilisez la fédération, alors cet attribut est utilisé avec userPrincipalName dans la revendication pour identifier un utilisateur de façon univoque.

Cette rubrique traite de sourceAnchor seulement par rapport aux utilisateurs. Les mêmes règles s’appliquent à tous les types d’objets. Toutefois, le problème ne survient généralement que pour des utilisateurs.

Sélection d’un attribut sourceAnchor approprié

La valeur de l’attribut doit respecter les règles suivantes :

- sa longueur doit être inférieure à 60 caractères

- les caractères autres que a-z, A-Z ou 0-9 sont codés et comptabilisés comme 3 caractères

- Ne contient pas de caractère spécial : \ ! # $ % & * + / = ? ^ ` { } | ~ <> ( ) ' ; : , [ ] " @ _

- elle doit être globalement unique

- elle doit être une chaîne, un entier ou une valeur binaire

- Ne doit pas être basée sur le nom de l’utilisateur, car celui-ci est susceptible de changer

- Ne doit pas respecter la casse et doit éviter les valeurs qui peuvent varier selon la casse

- elle doit être assignée lorsque l’objet est créé.

Si la valeur sourceAnchor sélectionnée n’est pas de type chaîne, Microsoft Entra Connect encode la valeur de l’attribut en Base64 pour garantir qu’aucun caractère spécial n’apparaît. Si vous utilisez un serveur de fédération autre qu’ADFS, assurez-vous que votre serveur a également la capacité d’encoder la valeur de l’attribut en base 64.

L’attribut sourceAnchor respecte la casse. La valeur « JohnDoe » n’est pas identique à « johndoe ». Cependant, vous ne devez pas avoir deux objets différents présentant uniquement une casse différente.

Si vous avez une seule forêt locale, vous devez utiliser l’attribut objectGUID. C’est également l’attribut utilisé quand vous utilisez la configuration rapide dans Microsoft Entra Connect, ainsi que l’attribut utilisé par DirSync.

Si vous avez plusieurs forêts et que vous ne déplacez pas les utilisateurs entre différents domaines et forêts, objectGUID est un attribut approprié.

Si vous déplacez des utilisateurs entre différents domaines et forêts, vous devez trouver un attribut qui ne varie pas ou qui peut être déplacé en même temps que les utilisateurs. Une approche recommandée est d'introduire un attribut synthétique. Un attribut qui peut contenir quelque chose qui ressemble à un GUID serait approprié. Lors de la création d’un objet, un nouveau GUID est créé et affecté à l’utilisateur. Une règle de synchronisation personnalisée peut être créée dans le serveur du moteur de synchronisation pour générer cette valeur selon objectGUID et mettre à jour l’attribut sélectionné dans AD DS. Quand vous déplacez l’objet, veillez à copier également le contenu de cette valeur.

Une autre solution consiste à choisir un attribut existant, dont vous êtes sûr qu’il ne changera pas. employeeIDest un des attributs couramment utilisés. Si vous envisagez d’opter pour un attribut contenant des lettres, assurez-vous qu’il n’y a aucun risque de changement de la casse (majuscule ou minuscule) pour la valeur de l’attribut. Des attributs inappropriés qui ne doivent pas être utilisés sont notamment ceux qui ont le nom de l’utilisateur. En cas de mariage ou de divorce, le nom risque de changer, ce qui n’est pas autorisé pour cet attribut. C’est également pour cette raison qu’il n’est pas possible de sélectionner des attributs comme userPrincipalName, mail et targetAddress dans l’Assistant Installation de Microsoft Entra Connect. Ces attributs contiennent également le caractère « @ » qui n’est pas autorisé dans sourceAnchor.

Changement de l’attribut sourceAnchor

La valeur de l’attribut sourceAnchor ne peut pas être modifiée une fois que l’objet a été créé dans Microsoft Entra ID et que l’identité est synchronisée.

Pour cette raison, les restrictions suivantes s’appliquent à Microsoft Entra Connect :

- L’attribut sourceAnchor peut être défini seulement lors de l’installation initiale. Si vous exécutez une nouvelle fois l’Assistant Installation, cette option est en lecture seule. Si vous devez changer ce paramètre, alors vous devez effectuer une désinstallation et une réinstallation.

- Si vous installez un autre serveur Microsoft Entra Connect, vous devez sélectionner le même attribut sourceAnchor que celui précédemment utilisé. Si vous avez utilisé DirSync auparavant et que vous passez à Microsoft Entra Connect, vous devez utiliser objectGUID, car il s’agit de l’attribut utilisé par DirSync.

- Si la valeur de sourceAnchor est modifié une fois que l’objet a été exporté vers Microsoft Entra ID, Microsoft Entra Connect Sync génère une erreur et n’autorise plus de modifications sur cet objet tant que le problème n’est pas résolu et que sourceAnchor ne reprend pas la valeur initiale dans l’annuaire source.

Utilisation de ms-DS-ConsistencyGuid en tant qu’attribut sourceAnchor

Par défaut, Microsoft Entra Connect (version 1.1.486.0 ou antérieure) utilise objectGUID comme attribut sourceAnchor. ObjectGUID est généré par le système. Vous ne pouvez pas spécifier sa valeur lors de la création d’objets Active Directory locaux. Comme expliqué dans la section sourceAnchor, il existe des scénarios où vous devez spécifier la valeur sourceAnchor. Si les scénarios ne s’appliquent pas à vous, vous devez utiliser un attribut AD configurable (par exemple, msDS-ConsistencyGuid) en tant qu’attribut sourceAnchor.

Microsoft Entra Connect (version 1.1.524.0 ou ultérieure) facilite l’utilisation de l’attribut ms-DS-ConsistencyGuid en tant qu’attribut sourceAnchor. Lorsque vous utilisez cette fonctionnalité, Microsoft Entra Connect configure automatiquement les règles de synchronisation pour :

Utiliser ms-DS-ConsistencyGuid en tant qu’attribut sourceAnchor pour les objets utilisateur. ObjectGUID est utilisé pour d’autres types d’objets.

Pour tout objet utilisateur AD local dont l’attribut ms-DS-ConsistencyGuid n’est pas spécifié, Microsoft Entra Connect réécrit sa valeur objectGUID dans l’attribut ms-DS-ConsistencyGuid dans l’annuaire Active Directory local. Une fois l’attribut ms-DS-ConsistencyGuid renseigné, Microsoft Entra Connect exporte l’objet vers Microsoft Entra ID.

Remarque

Une fois qu’un objet AD local est importé dans Microsoft Entra Connect (c’est-à-dire importé dans l’espace du connecteur AD et projeté dans le Metaverse), vous ne pouvez plus modifier la valeur sourceAnchor. Pour spécifier la valeur sourceAnchor pour un objet AD local donné, configurez l’attribut ms-DS-ConsistencyGuid avant l’importation dans Microsoft Entra Connect.

Autorisation requise

Pour que cette fonctionnalité opère, le compte AD DS utilisé pour effectuer la synchronisation avec l’annuaire Active Directory local doit disposer d’une autorisation en écriture sur l’attribut ms-DS-ConsistencyGuid dans l’annuaire Active Directory local.

Comment activer la fonctionnalité ConsistencyGuid - nouvelle installation

Vous pouvez activer l’utilisation de ConsistencyGuid en tant que sourceAnchor pendant une nouvelle installation. Cette section décrit en détail l’installation rapide et l’installation personnalisée.

Remarque

Seules les versions plus récentes de Microsoft Entra Connect (1.1.524.0 et ultérieures) prennent en charge l’utilisation de ConsistencyGuid en tant que sourceAnchor lors d’une nouvelle installation.

Comment activer la fonctionnalité ConsistencyGuid

Installation rapide

Lorsque vous installez Microsoft Entra Connect en mode Express, l’Assistant Microsoft Entra Connect détermine automatiquement l’attribut AD le plus approprié à utiliser en tant qu’attribut sourceAnchor à l’aide de la logique suivante :

Tout d’abord, l’Assistant Microsoft Entra Connect interroge votre locataire Microsoft Entra pour extraire l’attribut AD utilisé comme attribut sourceAnchor lors de la précédente installation de Microsoft Entra Connect (le cas échéant). Si cette information est disponible, Microsoft Entra Connect utilise le même attribut AD.

Remarque

Seules les versions plus récentes de Microsoft Entra Connect (1.1.524.0 et ultérieures) stockent des informations dans votre locataire Microsoft Entra concernant l’attribut sourceAnchor utilisé pendant l’installation. Les versions antérieures de Microsoft Entra Connect ne le font pas.

Si aucune information n’est disponible sur l’attribut sourceAnchor utilisé, l’Assistant vérifie l’état de l’attribut ms-DS-ConsistencyGuid dans votre annuaire Active Directory local. Si l’attribut n’est configuré sur aucun objet dans l’annuaire, l’Assistant utilise l’attribut ms-DS-ConsistencyGuid en tant qu’attribut sourceAnchor. Si l’attribut est configuré sur un ou plusieurs objets dans l’annuaire, l’Assistant en déduit que l’attribut est utilisé par d’autres applications et n’est pas adapté en tant qu’attribut sourceAnchor...

Dans ce cas, l’Assistant revient à l’utilisation d’objectGUID comme attribut sourceAnchor.

Une fois l’attribut sourceAnchor choisi, l’Assistant stocke les informations dans votre locataire Microsoft Entra. Les informations seront utilisées dans le cadre d’une installation ultérieure de Microsoft Entra Connect.

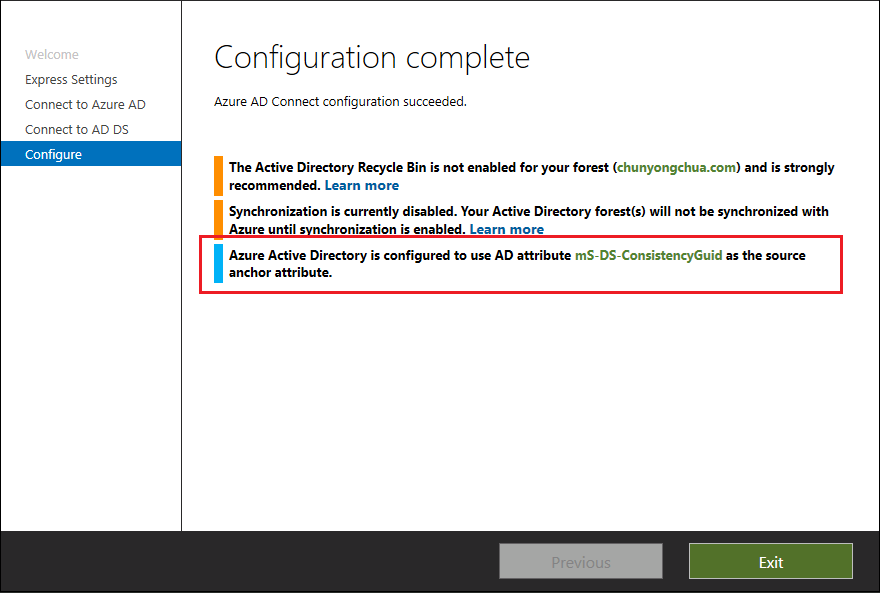

Une fois l’installation rapide terminée, l’Assistant vous informe concernant l’attribut sélectionné comme attribut sourceAnchor.

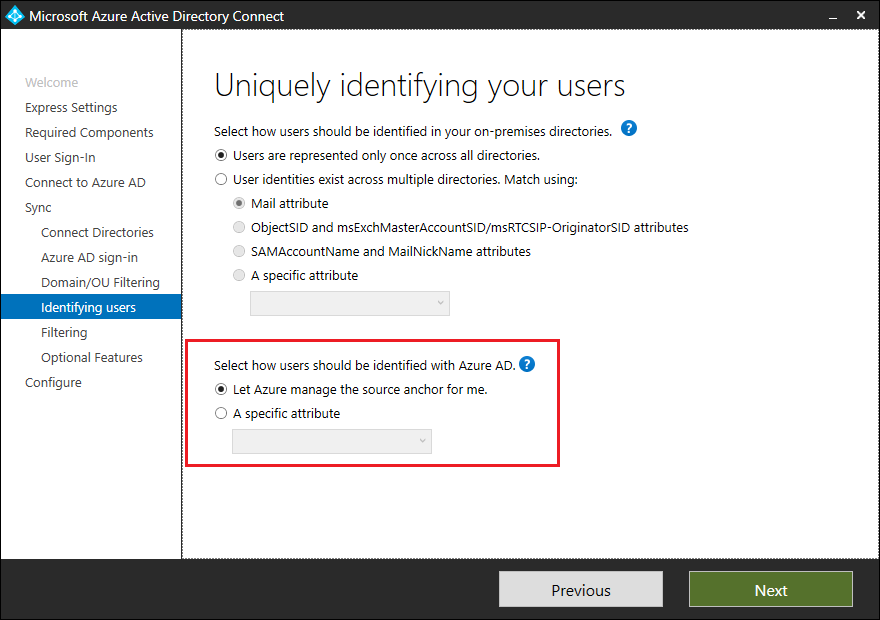

Installation personnalisée

Lorsque vous installez Microsoft Entra Connect en mode personnalisé, l’Assistant Microsoft Entra Connect fournit deux options lorsque vous configurez l’attribut sourceAnchor :

| Paramètre | Description |

|---|---|

| Laisser Microsoft Entra ID gérer l'ancre source pour moi | Sélectionnez cette option si vous souhaitez que Microsoft Entra ID sélectionne l’attribut pour vous. Si vous sélectionnez cette option, l’Assistant Microsoft Entra Connect applique la même logique de sélection de l’attribut sourceAnchor que celle utilisée lors de l’installation Express. Comme pour l’installation rapide, L’Assistant vous indique quel attribut a été sélectionné comme attribut sourcAnchor une fois l’installation personnalisée terminée. |

| Un attribut spécifique | Sélectionnez cette option si vous souhaitez spécifier un attribut AD existant comme attribut sourceAnchor. |

Comment activer la fonctionnalité ConsistencyGuid - déploiement existant

Si vous avez un déploiement Microsoft Entra Connect existant qui utilise objectGUID comme attribut Ancre source, vous pouvez le modifier afin qu’il utilise ConsistencyGuid à la place.

Remarque

Seules les versions plus récentes de Microsoft Entra Connect (1.1.552.0 et ultérieures) prennent en charge le passage d’ObjectGuid à ConsistencyGuid en tant qu’attribut Ancre source.

Pour passer d’objectGUID à ConsistencyGuid en tant qu’attribut Ancre source :

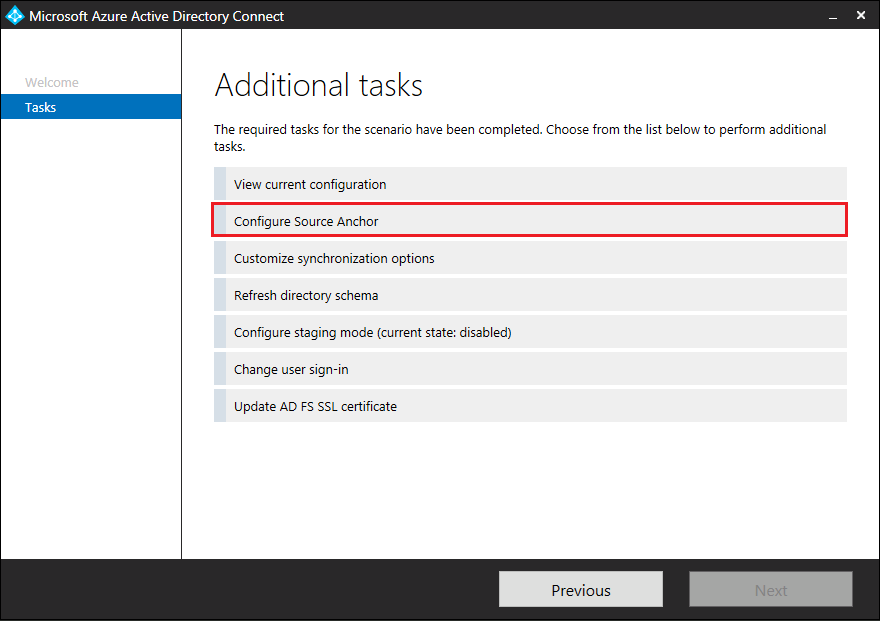

Démarrez l’Assistant Microsoft Entra Connect et cliquez sur Configurer pour accéder à l’écran Tâches.

Sélectionnez l’option de tâche Configurer l’ancre source et cliquez sur Suivant.

Entrez vos informations d’identification d’administrateur Microsoft Entra et cliquez sur Suivant.

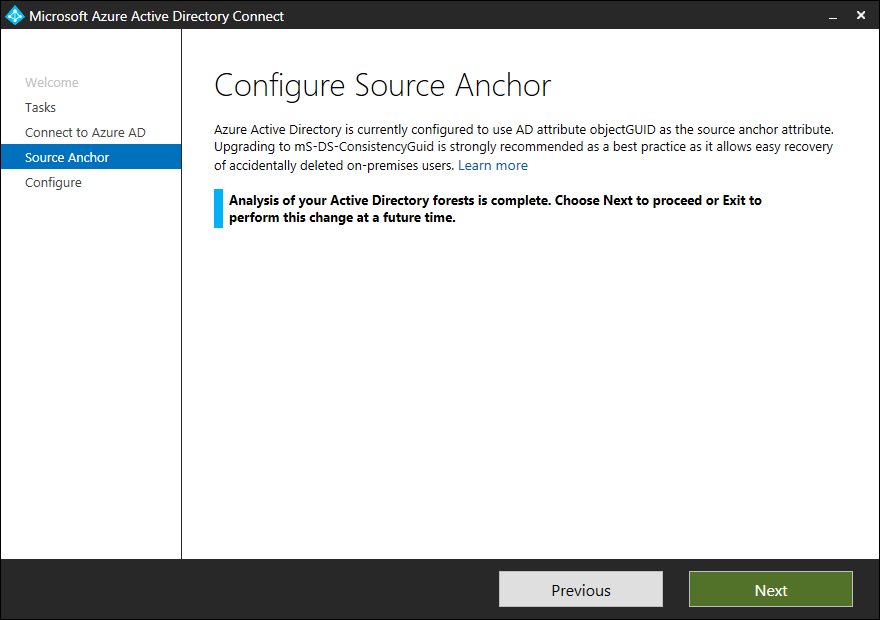

L’Assistant Microsoft Entra Connect vérifie l’état de l’attribut ms-DS-ConsistencyGuid dans votre annuaire Active Directory local. Si l’attribut n’est configuré sur aucun objet de l’annuaire, Microsoft Entra Connect conclut qu’aucune autre application n’utilise actuellement l’attribut et qu’il peut être utilisé sans risque comme attribut Ancre source. Cliquez sur Suivant pour continuer.

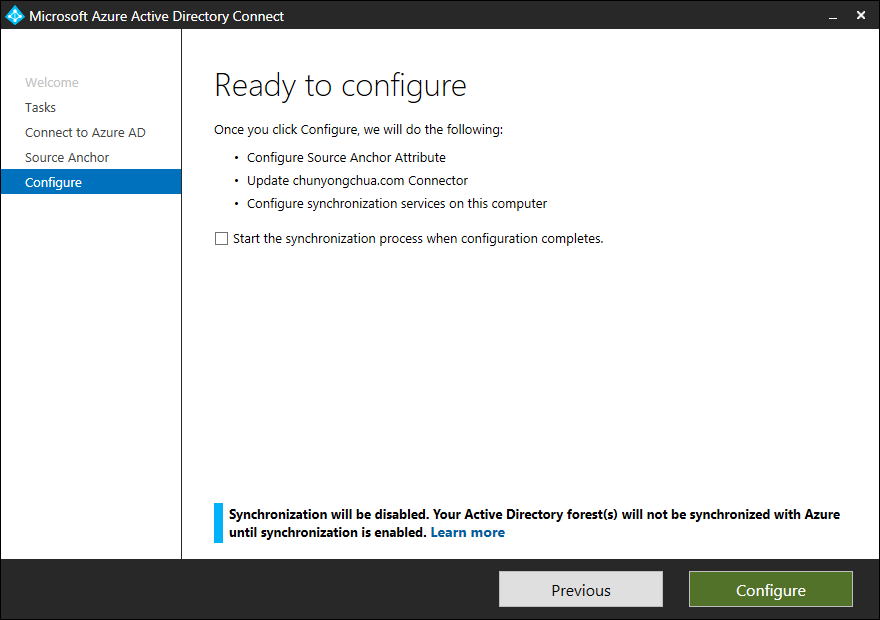

Dans l’écran Prêt à configurer, cliquez sur Configurer pour modifier la configuration.

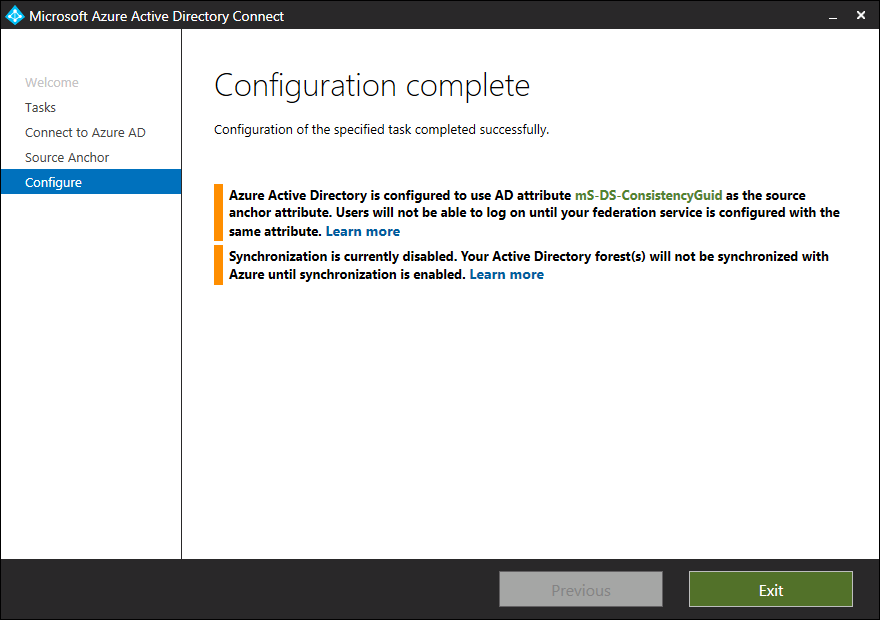

Une fois la configuration terminée, l’Assistant indique que ms-DS-ConsistencyGuid est maintenant utilisé en tant qu’attribut sourceAnchor.

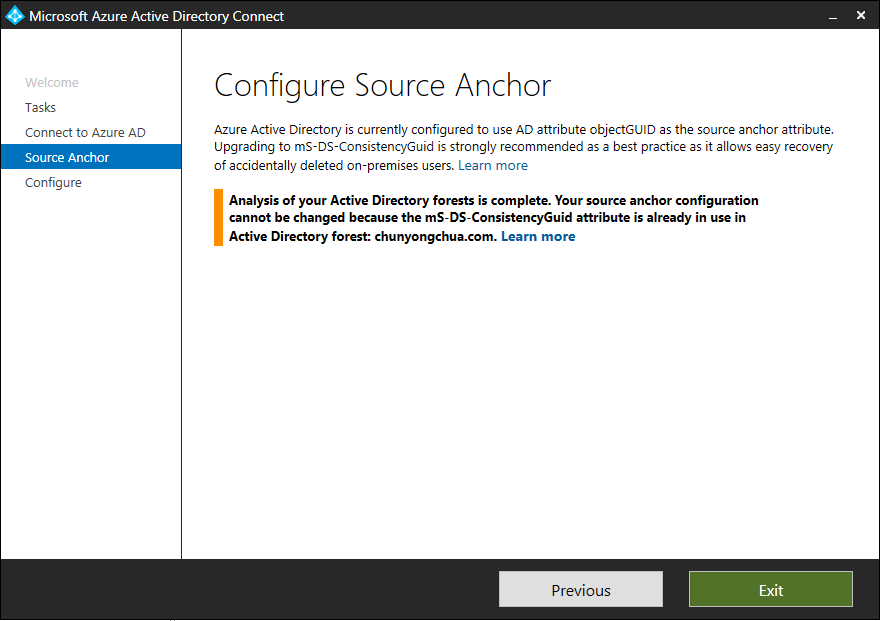

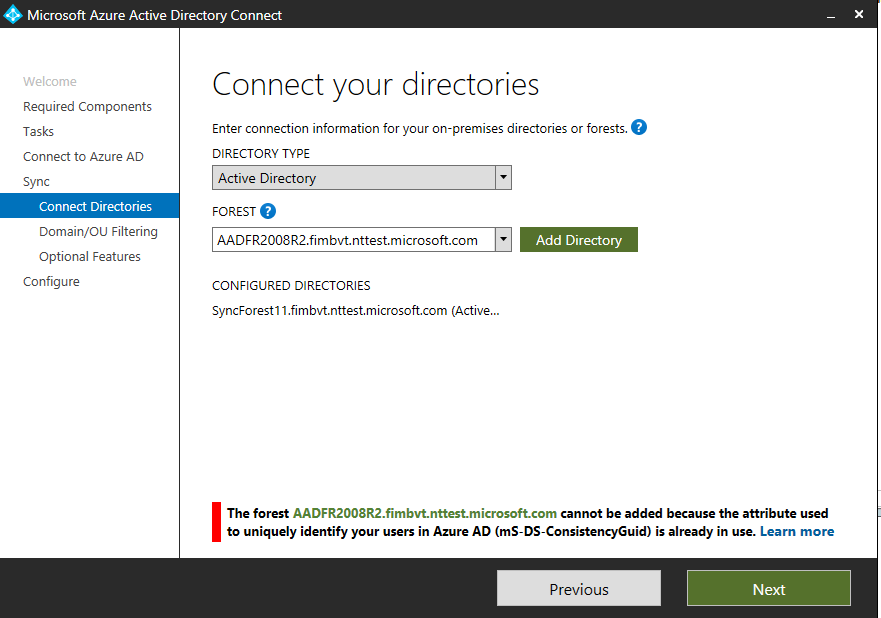

Pendant l’analyse (étape 4), si l’attribut est configuré sur un ou plusieurs objets de l’annuaire, l’Assistant en déduit que l’attribut est utilisé par une autre application et retourne une erreur, comme illustré dans le diagramme ci-dessous. Cette erreur peut également se produire si vous avez activé la fonctionnalité ConsistencyGuid auparavant sur votre serveur principal Microsoft Entra Connect et que vous essayez de faire de même sur votre serveur de préproduction.

Si vous êtes certain que l’attribut n’est pas utilisé par d’autres applications, vous pouvez supprimer cette erreur en redémarrant l’Assistant Microsoft Entra Connect avec le commutateur /SkipLdapSearch spécifié. Pour cela, exécutez la commande suivante dans l’invite de commandes :

"c:\Program Files\Microsoft Azure Active Directory Connect\AzureADConnect.exe" /SkipLdapSearch

Impact sur AD FS d’une configuration de fédération tierce

Si vous utilisez Microsoft Entra Connect pour gérer un déploiement local d’AD FS, Microsoft Entra Connect met à jour automatiquement les règles de revendication afin d’utiliser le même attribut AD que sourceAnchor. Cela garantit que la revendication ImmutableID générée par AD FS est cohérente avec les valeurs de sourceAnchor exportées vers Microsoft Entra ID.

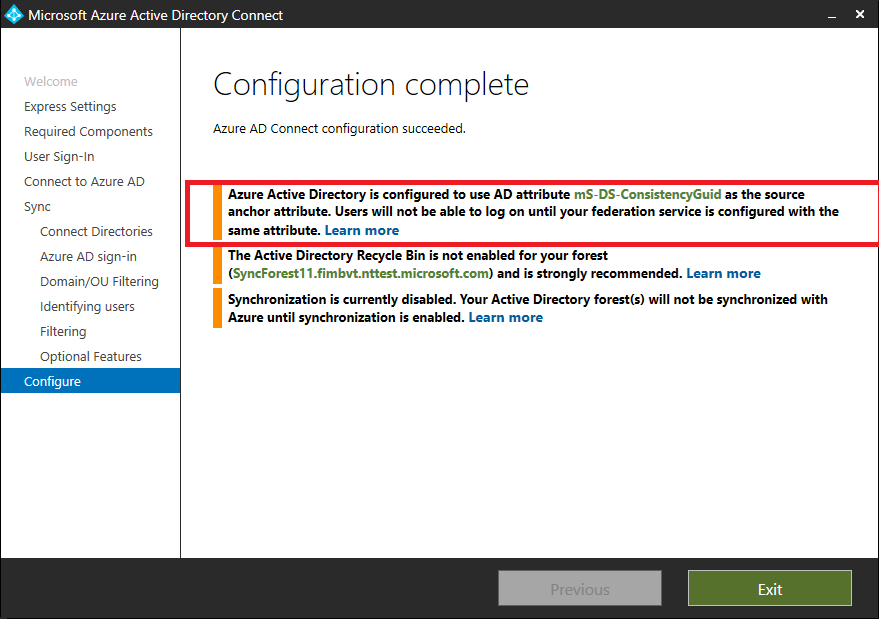

Si vous gérez AD FS en dehors de Microsoft Entra Connect ou si vous utilisez des serveurs de fédération tiers pour l’authentification, vous devez mettre à jour manuellement les règles de revendication pour que la revendication ImmutableID soit cohérente avec les valeurs de sourceAnchor exportées vers Microsoft Entra ID, comme décrit dans la section Modifier les règles de revendication AD FS de l’article. Une fois l’installation terminée, L’Assistant renvoie l’avertissement suivant :

Ajout d’annuaires à un déploiement existant

Imaginez que vous avez déployé Microsoft Entra Connect avec la fonctionnalité ConsistencyGuid activée et que vous souhaitez désormais ajouter un annuaire supplémentaire au déploiement. Lorsque vous tentez d’ajouter l’annuaire, l’Assistant Microsoft Entra Connect vérifie l’état de l’attribut ms-DS-ConsistencyGuid dans l’annuaire. Si l’attribut est configuré sur un ou plusieurs objets dans l’annuaire, l’Assistant en déduit que l’attribut est utilisé par d’autres applications et retourne une erreur, comme illustré dans la diagramme ci-dessous. Si vous êtes certain que l’attribut n’est pas utilisé par d’autres applications, vous pouvez supprimer cette erreur en redémarrant l’Assistant Microsoft Entra Connect avec le commutateur /SkipLdapSearch spécifié, comme décrit ci-dessus, ou en contactant le support pour obtenir plus d’informations.

Connexion Microsoft Entra

Quand vous intégrez votre annuaire local à Microsoft Entra ID, il est important de bien comprendre comment les paramètres de synchronisation peuvent affecter la manière dont les utilisateurs s’authentifient. Microsoft Entra ID utilise userPrincipalName (UPN) pour authentifier l’utilisateur. Toutefois, lorsque vous synchronisez vos utilisateurs, vous devez choisir avec soin l’attribut à utiliser pour la valeur de userPrincipalName.

Choix de l’attribut de userPrincipalName

Lorsque vous sélectionnez l'attribut pour fournir la valeur d'UPN à utiliser dans Microsoft Entra ID, vous devez vous assurer que

- Les valeurs d’attribut sont conformes à la syntaxe UPN (RFC 822). Il doit s’agir du format nom_utilisateur@domaine

- Le suffixe des valeurs correspond à l’un des domaines personnalisés vérifiés dans Microsoft Entra ID.

Dans la configuration rapide, le choix supposé de l’attribut est userPrincipalName. Si l'attribut userPrincipalName ne contient pas la valeur que vous souhaitez que vos utilisateurs utilisent pour se connecter à Microsoft Entra ID, alors choisissez Installation personnalisée.

Remarque

En tant que meilleure pratique, il est recommandé que le préfixe UPN contienne plusieurs caractères.

État du domaine personnalisé et UPN

Il est important de s’assurer qu’il existe un domaine vérifié pour le suffixe UPN.

John est un utilisateur de contoso.com. Vous souhaitez que John utilise l'UPN local john@contoso.com pour se connecter à Microsoft Entra ID après avoir synchronisé les utilisateurs avec votre annuaire Microsoft Entra contoso.onmicrosoft.com. Pour ce faire, vous devez ajouter et vérifier contoso.com comme domaine personnalisé dans Microsoft Entra ID afin de pouvoir commencer la synchronisation des utilisateurs. Si le suffixe UPN de John, par exemple contoso.com, ne correspond pas à un domaine vérifié dans Microsoft Entra ID, Microsoft Entra ID remplace le suffixe UPN par contoso.onmicrosoft.com.

Domaines locaux non routables et UPN pour Microsoft Entra ID

Certaines organisations ont des domaines non routables, comme contoso.local, ou de simples domaines à étiquette unique, comme contoso. Vous n’êtes pas en mesure de vérifier un domaine non routable dans Microsoft Entra ID. Microsoft Entra Connect ne peut synchroniser qu’avec un domaine vérifié dans Microsoft Entra ID. Lorsque vous créez un annuaire Microsoft Entra, cela crée un domaine routable qui devient le domaine par défaut de votre Microsoft Entra ID, par exemple contoso.onmicrosoft.com. Par conséquent, il devient nécessaire de vérifier tous les autres domaines routables dans un scénario de ce type, si vous ne souhaitez pas effectuer de synchronisation avec le domaine par défaut onmicrosoft.com.

Pour plus d’informations sur l’ajout et la vérification de domaines, consultez Ajouter un nom de domaine personnalisé à Microsoft Entra ID.

Microsoft Entra Connect détecte si vous exécutez un environnement de domaine non routable, et vous avertit en temps utile si vous tentez de poursuivre la configuration rapide. Si votre domaine n’est pas routable, il est probable que les UPN des utilisateurs présentent des suffixes non routables également. Par exemple, si votre domaine est contoso.local, Microsoft Entra Connect vous propose d’utiliser des paramètres personnalisés plutôt que la configuration rapide. Avec les paramètres personnalisés, vous êtes en mesure de spécifier l'attribut à utiliser comme UPN pour la connexion à Microsoft Entra ID une fois les utilisateurs synchronisés avec Microsoft Entra ID.

Étapes suivantes

Explorez plus en détail l’Intégration de vos identités locales avec Microsoft Entra ID.