Attribuer des rôles Microsoft Entra à différentes étendues

Dans Microsoft Entra ID, vous attribuez généralement des rôles Microsoft Entra afin qu’ils s’appliquent à l’ensemble du locataire. Cependant, vous pouvez également attribuer des rôles Microsoft Entra à différentes ressources, telles que des unités administratives ou des enregistrements d'applications. Par exemple, vous pouvez attribuer le rôle Administrateur du support technique pour qu’il s’applique uniquement à une unité administrative particulière et non à l’ensemble du locataire. Les ressources auxquelles s’applique une attribution de rôle sont également appelées l’étendue. Cet article décrit comment attribuer des rôles Microsoft Entra au niveau des étendues d’enregistrement du locataire, de l’unité administrative et de l’application. Pour plus d’informations sur l’étendue, consultez Vue d’ensemble du contrôle d’accès en fonction du rôle (RBAC) dans Microsoft Entra ID.

Prérequis

- Administrateur de rôle privilégié.

- Microsoft Graph PowerShell SDK installé lors de l'utilisation de PowerShell.

- Consentement administrateur lors de l’utilisation de l’Afficheur Graph pour l’API Microsoft Graph.

Pour plus d'informations, consultez Prérequis pour utiliser PowerShell ou de l'Afficheur Graph.

Attribuer des rôles au niveau d’un locataire

Cette section explique comment attribuer des rôles au niveau d’un locataire.

Centre d’administration Microsoft Entra

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Identité>Rôles et administrateurs>Rôles et administrateurs.

Sélectionnez un rôle pour afficher ses attributions. Pour identifier plus facilement le rôle dont vous avez besoin, utilisez Ajouter des filtres pour filtrer les rôles.

Sélectionnez Ajouter des attributions, puis sélectionnez les utilisateurs que vous souhaitez affecter à ce rôle.

Sélectionnez Ajouter pour attribuer le rôle.

PowerShell

Suivez ces étapes pour attribuer des rôles Microsoft Entra à l’aide de PowerShell.

Ouvrez une fenêtre PowerShell. Si nécessaire, utilisez Install-Module pour installer Microsoft Graph PowerShell. Pour plus d'informations, consultez Prérequis pour utiliser PowerShell ou de l'Afficheur Graph.

Install-Module Microsoft.Graph -Scope CurrentUserDans une fenêtre PowerShell, utilisez Connect-McGraph pour vous connecter à votre locataire.

Connect-MgGraph -Scopes "RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Utilisez Get-MgUser pour obtenir l’utilisateur.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Utiliser Get-MgRoleManagementDirectoryRoleDefinition pour obtenir le rôle que vous souhaitez attribuer.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition -Filter "displayName eq 'Billing Administrator'"Définissez le locataire comme étendue de l’attribution de rôle.

$directoryScope = '/'Utilisez la commande New-MgRoleManagementDirectoryRoleAssignment pour attribuer le rôle.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

API Microsoft Graph

Suivez ces instructions pour attribuer un rôle à l’aide de l’API Microsoft Graph dans Afficheur Graph.

Connectez-vous à l’Afficheur Graph.

Utilisez l’API List users pour obtenir l’utilisateur.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Utilisez l’API List unifiedRoleDefinitions pour obtenir le rôle que vous souhaitez attribuer.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Billing Administrator'Utilisez l’API Create unifiedRoleAssignment pour affecter le rôle.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/" }

Attribuer des rôles au niveau d’une unité administrative

Cette section explique comment attribuer des rôles à une étendue d’unité administrative.

Centre d’administration Microsoft Entra

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

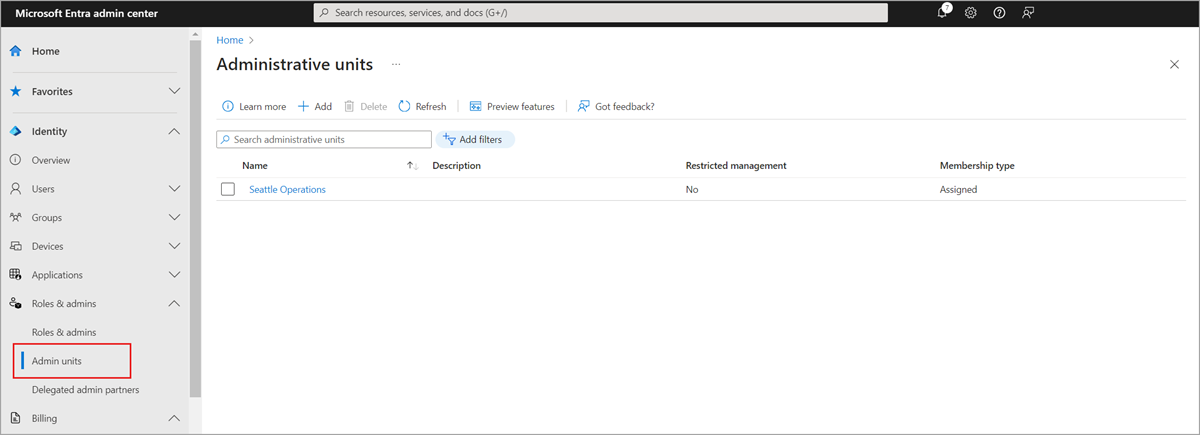

Accédez à Identité>Rôles et administrateurs>Unités administratives.

Sélectionnez une unité administrative.

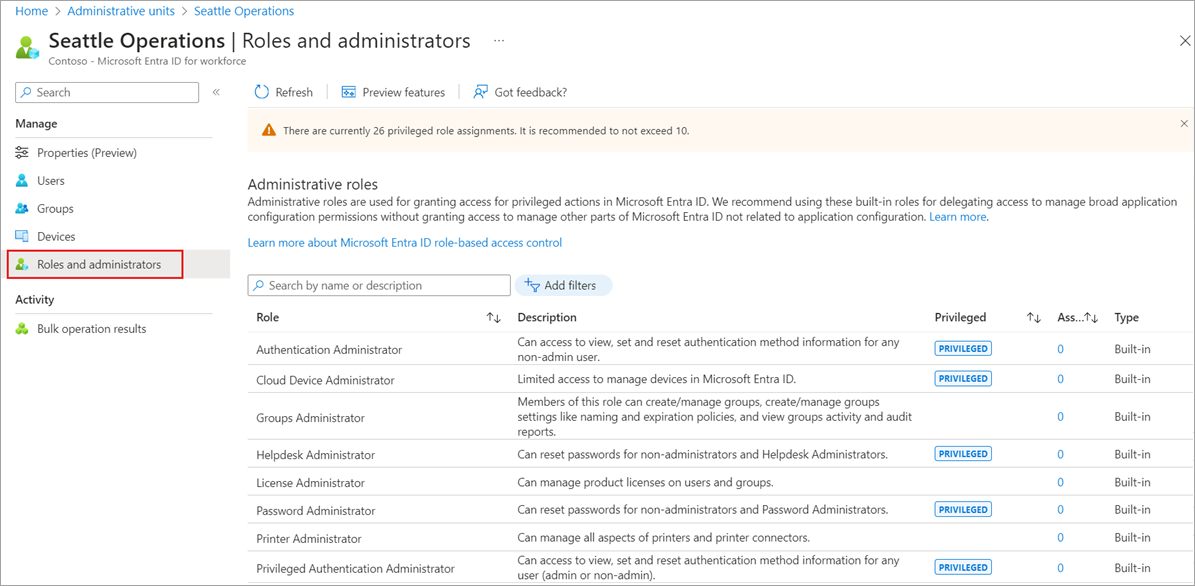

Sélectionnez Rôles et administrateurs dans le menu de navigation gauche pour afficher la liste de tous les rôles qui peuvent être attribués à une unité administrative.

Sélectionnez le rôle souhaité.

Sélectionnez Ajouter des attributions, puis sélectionnez les utilisateurs ou le groupe que vous souhaitez attribuer à ce rôle.

Sélectionnez Ajouter pour attribuer le rôle au niveau de l’unité administrative.

Remarque

Vous ne verrez pas ici la liste complète des rôles intégrés ou personnalisés de Microsoft Entra. Ceci est normal. Nous montrons les rôles qui ont des autorisations liées aux objets pris en charge au sein de l’unité administrative. Pour afficher la liste des objets pris en charge dans une unité administrative, consultez Unités administratives dans Microsoft Entra ID.

PowerShell

Suivez ces étapes pour attribuer des rôles Microsoft Entra au niveau de l’unité administrative à l’aide de PowerShell.

Ouvrez une fenêtre PowerShell. Si nécessaire, utilisez Install-Module pour installer Microsoft Graph PowerShell. Pour plus d'informations, consultez Prérequis pour utiliser PowerShell ou de l'Afficheur Graph.

Install-Module Microsoft.Graph -Scope CurrentUserDans une fenêtre PowerShell, utilisez Connect-McGraph pour vous connecter à votre locataire.

Connect-MgGraph -Scopes "Directory.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Utilisez Get-MgUser pour obtenir l’utilisateur.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Utiliser Get-MgRoleManagementDirectoryRoleDefinition pour obtenir le rôle que vous souhaitez attribuer.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'User Administrator'"Utilisez Get-MgDirectoryAdministrativeUnit pour obtenir l’unité administrative au niveau de laquelle vous souhaitez attribuer le rôle.

$adminUnit = Get-MgDirectoryAdministrativeUnit -Filter "displayName eq 'Seattle Admin Unit'" $directoryScope = '/administrativeUnits/' + $adminUnit.IdUtilisez la commande New-MgRoleManagementDirectoryRoleAssignment pour attribuer le rôle.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

API Microsoft Graph

Suivez ces instructions pour attribuer un rôle au niveau de l’unité administrative à l’aide de l’API Microsoft Graph dans Afficheur Graph.

Connectez-vous à l’Afficheur Graph.

Utilisez l’API List users pour obtenir l’utilisateur.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Utilisez l’API List unifiedRoleDefinitions pour obtenir le rôle que vous souhaitez attribuer.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'User Administrator'Utilisez l’API List administrativeUnits pour obtenir l’unité administrative au niveau de laquelle vous souhaitez attribuer le rôle.

GET https://graph.microsoft.com/v1.0/directory/administrativeUnits?$filter=displayName eq 'Seattle Admin Unit'Utilisez l’API Create unifiedRoleAssignment pour affecter le rôle.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/administrativeUnits/<provide objectId of the admin unit obtained above>" }

Notes

Ici, directoryScopeId est spécifié en tant que /administrativeUnits/foo au lieu de /foo. C’est voulu. L’étendue /administrativeUnits/foo signifie que le principal peut gérer les membres de l’unité administrative (en fonction du rôle qui lui est attribué), et non l’unité administrative même. La portée de /foo signifie que le mandataire peut gérer lui-même cet objet Microsoft Entra. Dans la section suivante, vous verrez que l’étendue est /foo, car un rôle attribué au niveau d’une inscription d’application accorde le privilège nécessaire pour gérer l’objet.

Attribuer des rôles au niveau d’une inscription d’application

Cette section explique comment attribuer des rôles à une étendue d’inscription d’application.

Centre d’administration Microsoft Entra

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

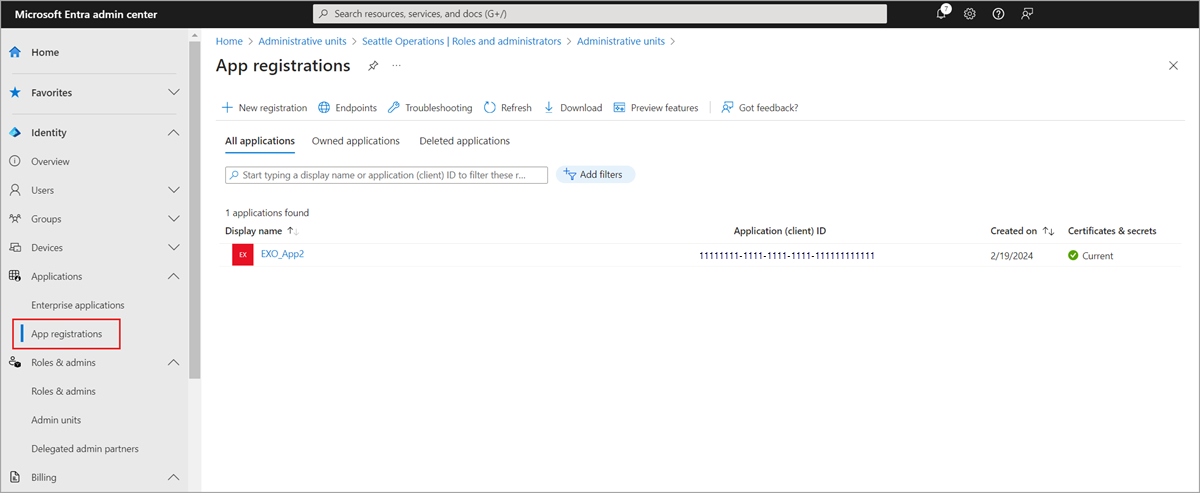

Accédez à Identité>Applications>Inscriptions d’applications.

Sélectionnez une application. Vous pouvez utiliser la zone de recherche pour trouver l’application souhaitée.

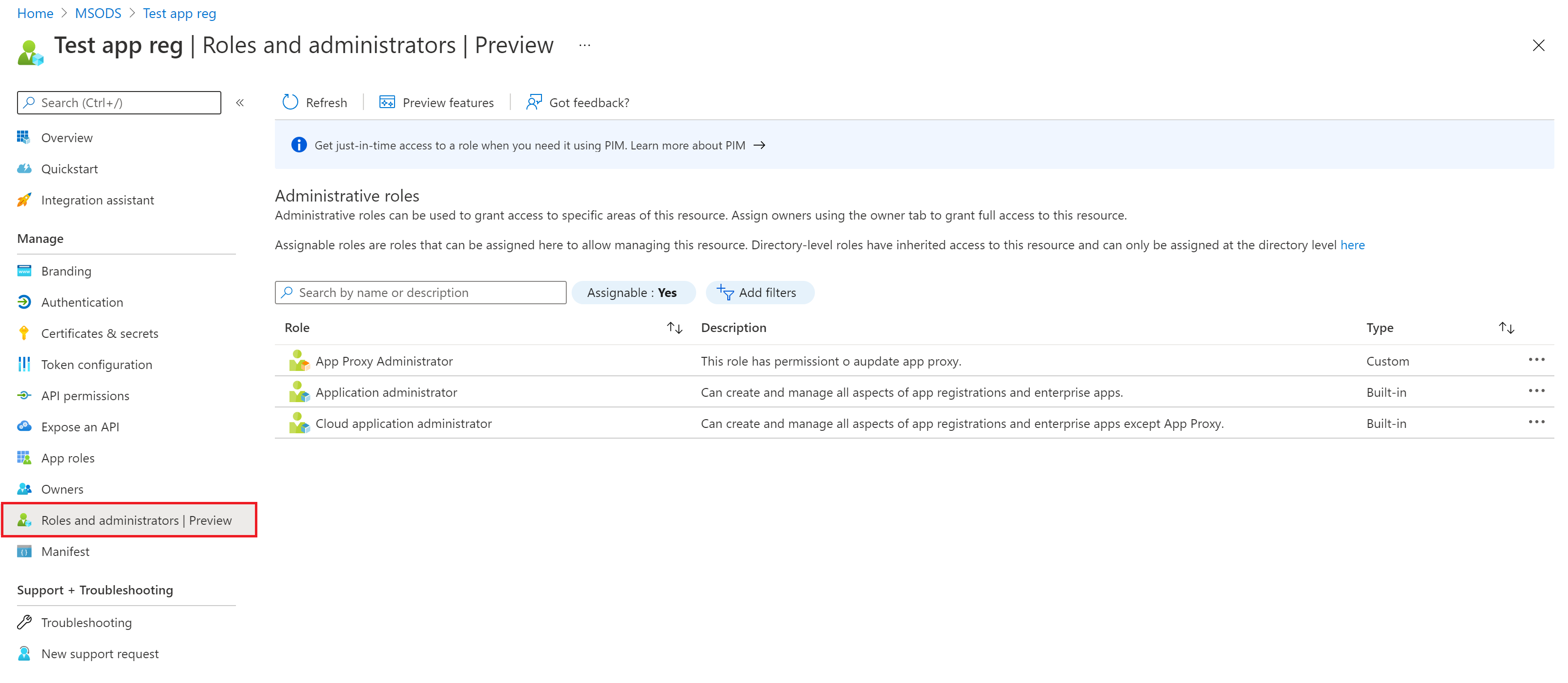

Sélectionnez Rôles et administrateurs dans le menu de navigation gauche pour afficher la liste de tous les rôles qui peuvent être attribués à une inscription d’application.

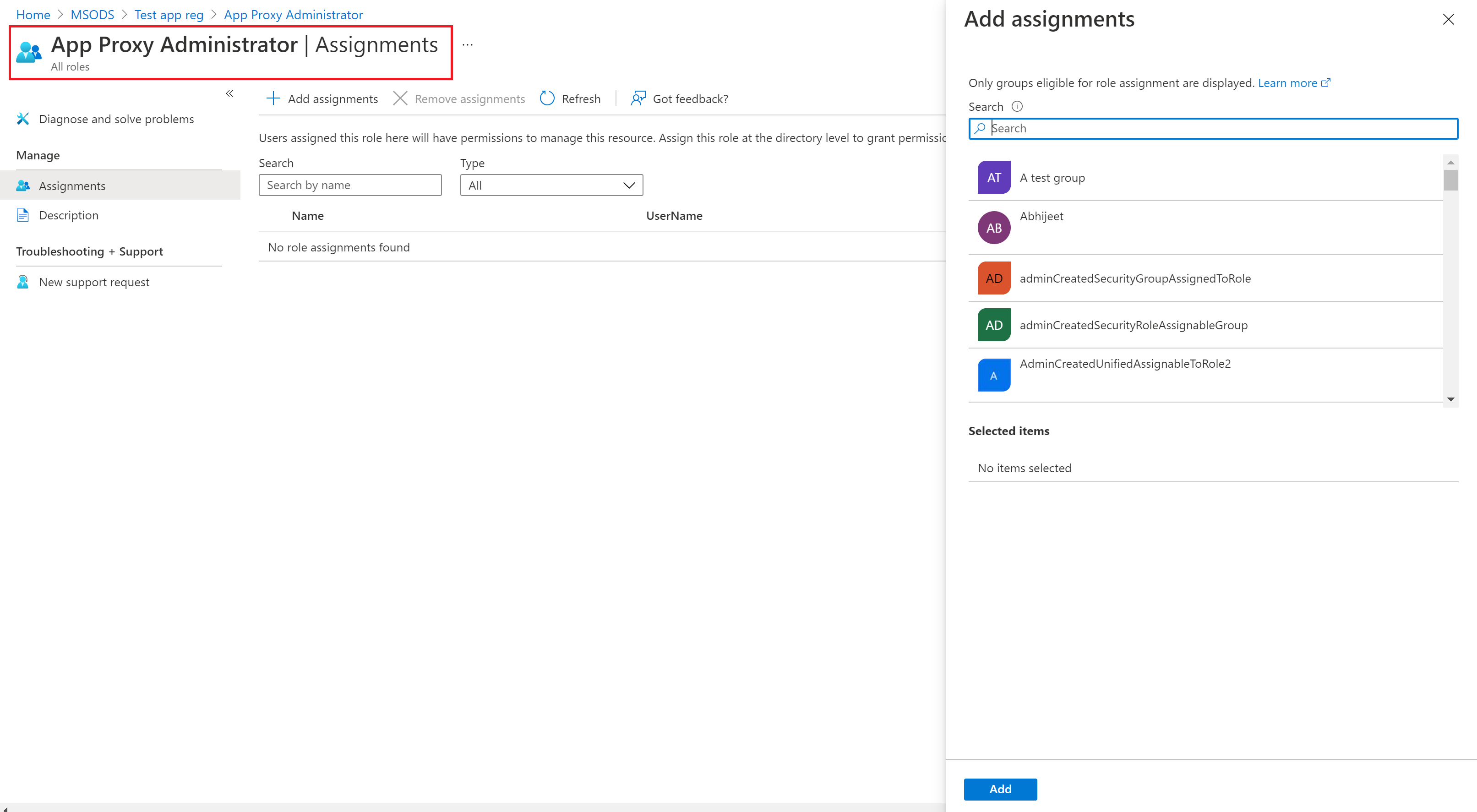

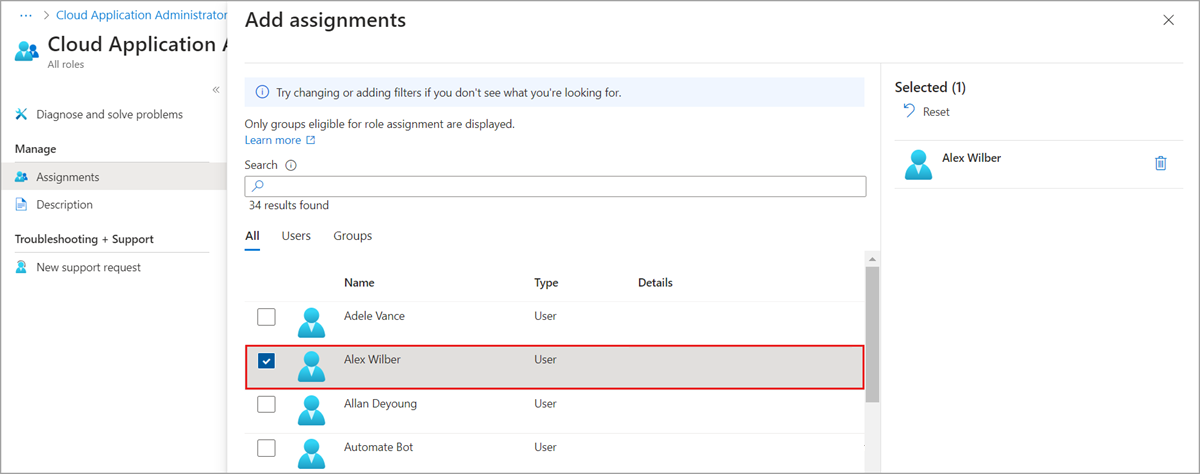

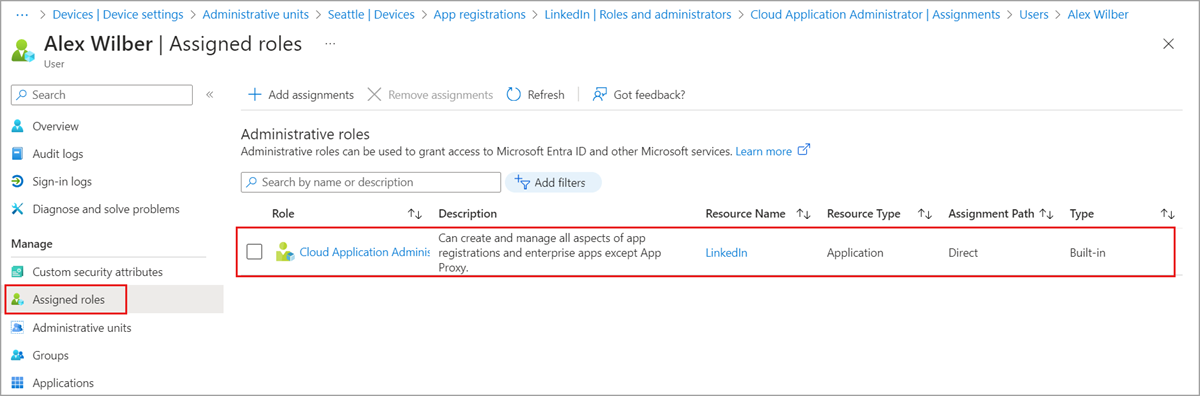

Sélectionnez le rôle souhaité.

Sélectionnez Ajouter des attributions, puis sélectionnez les utilisateurs ou le groupe que vous souhaitez attribuer à ce rôle.

Sélectionnez Ajouter pour attribuer le rôle au niveau de l’inscription d’application.

Remarque

Vous ne verrez pas ici la liste complète des rôles intégrés ou personnalisés de Microsoft Entra. Ceci est normal. Nous montrons les rôles qui ont des autorisations liées à la gestion des inscriptions d’applications uniquement.

PowerShell

Suivez ces étapes pour attribuer des rôles Microsoft Entra au niveau de l’application à l’aide de PowerShell.

Ouvrez une fenêtre PowerShell. Si nécessaire, utilisez Install-Module pour installer Microsoft Graph PowerShell. Pour plus d'informations, consultez Prérequis pour utiliser PowerShell ou de l'Afficheur Graph.

Install-Module Microsoft.Graph -Scope CurrentUserDans une fenêtre PowerShell, utilisez Connect-McGraph pour vous connecter à votre locataire.

Connect-MgGraph -Scopes "Application.Read.All","RoleManagement.Read.Directory","User.Read.All","RoleManagement.ReadWrite.Directory"Utilisez Get-MgUser pour obtenir l’utilisateur.

$user = Get-MgUser -Filter "userPrincipalName eq 'alice@contoso.com'"Utiliser Get-MgRoleManagementDirectoryRoleDefinition pour obtenir le rôle que vous souhaitez attribuer.

$roleDefinition = Get-MgRoleManagementDirectoryRoleDefinition ` -Filter "displayName eq 'Application Administrator'"Utilisez Get-MgApplication pour obtenir l’inscription d’application au niveau de laquelle vous souhaitez que l'attribution de rôle soit étendue.

$appRegistration = Get-MgApplication -Filter "displayName eq 'f/128 Filter Photos'" $directoryScope = '/' + $appRegistration.IdUtilisez la commande New-MgRoleManagementDirectoryRoleAssignment pour attribuer le rôle.

$roleAssignment = New-MgRoleManagementDirectoryRoleAssignment ` -DirectoryScopeId $directoryScope -PrincipalId $user.Id ` -RoleDefinitionId $roleDefinition.Id

API Microsoft Graph

Suivez ces instructions pour attribuer un rôle au niveau de l’application à l’aide de l’API Microsoft Graph dans Afficheur Graph.

Connectez-vous à l’Afficheur Graph.

Utilisez l’API List users pour obtenir l’utilisateur.

GET https://graph.microsoft.com/v1.0/users?$filter=userPrincipalName eq 'alice@contoso.com'Utilisez l’API List unifiedRoleDefinitions pour obtenir le rôle que vous souhaitez attribuer.

GET https://graph.microsoft.com/v1.0/rolemanagement/directory/roleDefinitions?$filter=displayName eq 'Application Administrator'Utilisez l’API List applications pour obtenir l’application au niveau de laquelle vous souhaitez attribuer le rôle.

GET https://graph.microsoft.com/v1.0/applications?$filter=displayName eq 'f/128 Filter Photos'Utilisez l’API Create unifiedRoleAssignment pour affecter le rôle.

POST https://graph.microsoft.com/v1.0/roleManagement/directory/roleAssignments { "@odata.type": "#microsoft.graph.unifiedRoleAssignment", "principalId": "<provide objectId of the user obtained above>", "roleDefinitionId": "<provide templateId of the role obtained above>", "directoryScopeId": "/<provide objectId of the app registration obtained above>" }

Notes

Ici, directoryScopeId est spécifié en tant que /foo, contrairement à la section ci-dessus. C’est voulu. La portée de /foo signifie que le mandataire peut gérer cet objet Microsoft Entra. L’étendue /administrativeUnits/foo signifie que le principal peut gérer les membres de l’unité administrative (en fonction du rôle qui lui est attribué), et non l’unité administrative même.