Créer un groupe attribuable à des rôles dans Microsoft Entra ID

Avec Microsoft Entra ID P1 ou P2, vous pouvez créer des groupes attribuables à des rôles et attribuer des rôles Microsoft Entra à ces groupes. Vous créez un nouveau groupe attribuable à des rôles en définissant les rôles Microsoft Entra pouvant être attribués au groupe sur Oui ou en définissant la propriété isAssignableToRole sur true. Un groupe assignable en rôle ne peut pas faire partie d’un type de groupe d’appartenance dynamique. Dans Microsoft Entra, un seul locataire peut avoir un maximum de 500 groupes assignables en rôle.

Cet article explique comment créer un groupe assignable à un rôle via le centre d’administration Microsoft Entra, PowerShell ou l’API Microsoft Graph.

Prérequis

- Licence Microsoft Entra ID P1 ou P2

- Administrateur de rôle privilégié

- Module Microsoft.Graph en tirant parti de Microsoft Graph PowerShell

- Module Azure AD PowerShell lors de l’utilisation d’Azure AD PowerShell

- Consentement administrateur (avec l’Afficheur Graph pour l’API Microsoft Graph)

Pour plus d’informations, consultez Prérequis pour utiliser PowerShell ou de l’Afficheur Graph.

Centre d’administration Microsoft Entra

Conseil

Les étapes de cet article peuvent varier légèrement en fonction du portail à partir duquel vous démarrez.

Connectez-vous au Centre d’administration Microsoft Entra au minimum en tant qu’Administrateur de rôle privilégié.

Accédez à Identité>Groupes>Tous les groupes.

Cliquez sur Nouveau groupe.

Sur la page Nouveau groupe, spécifiez un type, un nom et une description pour le groupe.

Définissez Les rôles Microsoft Entra peuvent être attribués au groupe sur Oui.

Cette option est visible par les Administrateurs de rôle privilégié, car ce rôle peut définir cette option.

Sélectionnez les membres et les propriétaires du groupe. Vous avez également la possibilité d’attribuer des rôles au groupe. Dans le cas présent, ce n’est pas nécessaire.

Sélectionnez Create (Créer).

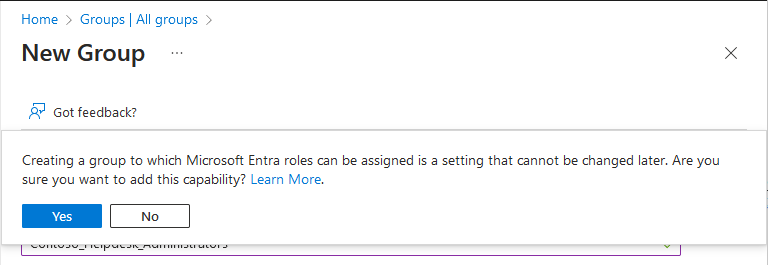

Le message suivant s'affiche :

La création d'un groupe auquel des rôles Microsoft Entra peuvent être attribués est un paramètre qui ne peut pas être modifié ultérieurement. Voulez-vous vraiment ajouter cette fonctionnalité ?

Sélectionnez Oui.

Le groupe est créé avec tous les rôles que vous lui avez attribués.

PowerShell

Utilisez la commande New-MgGroup pour créer un groupe pouvant faire l’objet d’une attribution de rôle.

Cet exemple montre comment créer un groupe pouvant se voir attribuer des rôles.

Connect-MgGraph -Scopes "Group.ReadWrite.All"

$group = New-MgGroup -DisplayName "Contoso_Helpdesk_Administrators" -Description "Helpdesk Administrator role assigned to group" -MailEnabled:$false -SecurityEnabled -MailNickName "contosohelpdeskadministrators" -IsAssignableToRole:$true

Cet exemple montre comment créer un groupe pouvant se voir attribuer Microsoft 365.

Connect-MgGraph -Scopes "Group.ReadWrite.All"

$group = New-MgGroup -DisplayName "Contoso_Helpdesk_Administrators" -Description "Helpdesk Administrator role assigned to group" -MailEnabled:$true -SecurityEnabled -MailNickName "contosohelpdeskadministrators" -IsAssignableToRole:$true -GroupTypes "Unified"

API Microsoft Graph

Utilisez l’API Créer un groupe pour créer un groupe pouvant faire l’objet d’une attribution de rôle.

Cet exemple montre comment créer un groupe pouvant se voir attribuer des rôles.

POST https://graph.microsoft.com/v1.0/groups

{

"description": "Helpdesk Administrator role assigned to group",

"displayName": "Contoso_Helpdesk_Administrators",

"isAssignableToRole": true,

"mailEnabled": false,

"mailNickname": "contosohelpdeskadministrators",

"securityEnabled": true

}

Cet exemple montre comment créer un groupe pouvant se voir attribuer Microsoft 365.

POST https://graph.microsoft.com/v1.0/groups

{

"description": "Helpdesk Administrator role assigned to group",

"displayName": "Contoso_Helpdesk_Administrators",

"groupTypes": [

"Unified"

],

"isAssignableToRole": true,

"mailEnabled": true,

"mailNickname": "contosohelpdeskadministrators",

"securityEnabled": true,

"visibility" : "Private"

}

Pour ce type de groupe, isPublic est toujours false et isSecurityEnabled est toujours true.