Rôles et autorisations privilégiés dans Microsoft Entra ID (préversion)

Important

L’étiquette des rôles et autorisations privilégiés est actuellement en PRÉVERSION. Pour connaître les conditions juridiques qui s’appliquent aux fonctionnalités Azure en version bêta, en préversion ou plus généralement non encore en disponibilité générale, consultez l’Avenant aux conditions d’utilisation des préversions de Microsoft Azure.

Microsoft Entra ID possède des rôles et des autorisations identifiés comme privilégiés. Ces rôles et autorisations peuvent être utilisés pour déléguer la gestion des ressources de répertoire à d’autres utilisateurs, modifier les informations d’identification, les stratégies d’authentification ou d’autorisation, ou accéder à des données restreintes. Les attributions de rôles privilégiés peuvent entraîner une élévation de privilège si elles ne sont pas utilisées de manière sécurisée et intentionnelle. Cet article décrit les rôles privilégiés et les autorisations, ainsi que les meilleures pratiques d’utilisation.

Quels rôles et autorisations sont privilégiés ?

Pour obtenir la liste des rôles et autorisations privilégiés, consultez Rôles intégrés Microsoft Entra. Vous pouvez également utiliser le centre d’administration Microsoft Entra, Microsoft Graph PowerShell ou Microsoft API Graph pour identifier les rôles, autorisations et attributions de rôles qui sont identifiés comme privilégiés.

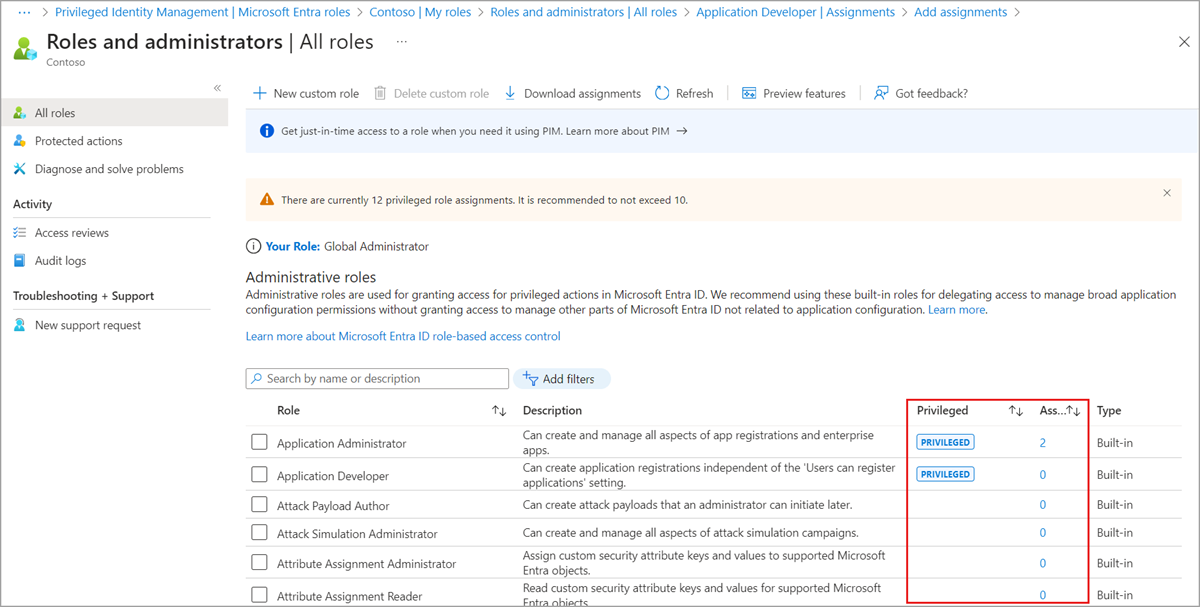

Dans le centre d’administration Microsoft Entra, recherchez l’étiquette PRIVILÉGIÉ.

Dans la page Rôles et administrateurs, les rôles privilégiés sont identifiés dans la colonne Privilégié . La colonne Attributions répertorie le nombre d’attributions de rôles. Vous pouvez également filtrer les rôles privilégiés.

Lorsque vous affichez les autorisations d’un rôle privilégié, vous pouvez voir quelles autorisations sont privilégiées. Si vous affichez les autorisations en tant qu’utilisateur par défaut, vous ne pourrez pas voir quelles autorisations sont privilégiées.

Lorsque vous créez un rôle personnalisé, vous pouvez voir quelles autorisations sont privilégiées et le rôle personnalisé est étiqueté comme privilégié.

Meilleures pratiques pour l’utilisation de rôles privilégiés

Voici quelques bonnes pratiques pour l’utilisation de rôles privilégiés.

- Appliquer le principe des privilèges minimum

- Utiliser Privileged Identity Management pour accorder un accès juste-à-temps

- Activer l’authentification multifacteur pour tous vos comptes administrateur

- Configurer des révisions d’accès périodiques pour révoquer les autorisations inutiles au fil du temps

- Limiter le nombre d’administrateurs généraux à moins de 5

- Limiter le nombre d’attributions de rôles privilégiés à moins de 10

Pour plus d'informations, consultez Meilleures pratiques pour les rôles Microsoft Entra.

Autorisations privilégiées et actions protégées

Les autorisations privilégiées et les actions protégées sont des fonctionnalités liées à la sécurité qui ont des objectifs différents. Les autorisations qui ont l’étiquette PRIVILÉGIÉ vous aident à identifier les autorisations qui peuvent entraîner une élévation de privilèges si elles ne sont pas utilisées de manière sécurisée et intentionnelle. Les actions protégées sont des autorisations de rôle qui ont été affectées à des stratégies d’accès conditionnel pour renforcer la sécurité, comme la nécessité d’authentification multifacteur. Les exigences d’accès conditionnel sont appliquées lorsqu’un utilisateur effectue l’action protégée. Les actions protégées sont actuellement en préversion. Pour plus d’informations, consultez Que sont les actions protégées dans Microsoft Entra ID ?.

| Fonctionnalité | Autorisation privilégiée | Action protégée |

|---|---|---|

| Identifier les autorisations qui doivent être utilisées de manière sécurisée | ✅ | |

| Exiger une sécurité supplémentaire pour effectuer une action | ✅ |

Terminologie

Pour comprendre les rôles et autorisations privilégiés dans Microsoft Entra ID, il est utile de connaître certaines des terminologies suivantes.

| Terme | Définition |

|---|---|

| action | Activité qu’un principal de sécurité peut effectuer sur un type d’objet. Parfois appelée opération. |

| autorisation | Définition qui spécifie l’activité qu’un principal de sécurité peut effectuer sur un type d’objet. Une autorisation inclut une ou plusieurs actions. |

| autorisation privilégiée | Dans Microsoft Entra ID, autorisations qui peuvent être utilisées pour déléguer la gestion des ressources d'annuaire à d'autres utilisateurs, modifier les informations d'identification, les politiques d'authentification ou d'autorisation ou accéder à des données restreintes. |

| rôle privilégié | Rôle intégré ou personnalisé qui dispose d’une ou plusieurs autorisations privilégiées. |

| attribution de rôle privilégié | Attribution de rôle qui utilise un rôle privilégié. |

| élévation de privilège | Lorsqu’un principal de sécurité obtient plus d’autorisations que le rôle qui lui a été attribué initialement en empruntant l’identité d’un autre rôle. |

| action protégée | Autorisations avec accès conditionnel appliqué pour renforcer la sécurité. |

Comment comprendre les autorisations des rôles

Le schéma pour les autorisations suit vaguement le format REST de Microsoft Graph :

<namespace>/<entity>/<propertySet>/<action>

Par exemple :

microsoft.directory/applications/credentials/update

| Élément d’autorisation | Description |

|---|---|

| espace de noms | Produit ou service qui expose la tâche, précédé de microsoft. Par exemple, toutes les tâches de Microsoft Entra ID utilisent l'espace de noms microsoft.directory. |

| entity | Fonctionnalité logique ou composant exposé par le service dans Microsoft Graph. Par exemple, Microsoft Entra ID expose les utilisateurs et les groupes, OneNote expose Notes et Exchange expose les boîtes aux lettres et les calendriers. Il existe un mot clé spécial, allEntities, pour spécifier toutes les entités dans un espace de noms. Il est souvent utilisé dans des rôles accordent l’accès à un produit entier. |

| propertySet | Propriétés ou aspects spécifiques de l’entité pour laquelle l’accès est accordé. Par exemple, microsoft.directory/applications/authentication/read offre la possibilité de lire l’URL de réponse, l’URL de déconnexion et la propriété de flux implicite sur l’objet application dans Microsoft Entra ID.

|

| action | Opération octroyée, généralement créer, lire, mettre à jour ou supprimer (CRUD). Il existe un mot clé spécial, allTasks, pour spécifier toutes les fonctionnalités ci-dessus (créer, lire, mettre à jour et supprimer). |

Comparer les rôles d’authentification

Le tableau suivant compare les fonctionnalités des rôles associés à l’authentification.

| Rôle | Gérer les méthodes d’authentification de l’utilisateur | Gérer l’authentification multifacteur par utilisateur | Gérer les paramètres de l’authentification multifacteur | Gérer la stratégie de méthode d’authentification | Gérer la stratégie de protection par mot de passe | Mettre à jour les propriétés sensibles | Supprimer et restaurer des utilisateurs |

|---|---|---|---|---|---|---|---|

| Administrateur d’authentification | Oui pour certains utilisateurs | Oui pour certains utilisateurs | Oui | No | Non | Oui pour certains utilisateurs | Oui pour certains utilisateurs |

| Administrateur d’authentification privilégié | Oui pour tous les utilisateurs | Oui pour tous les utilisateurs | Non | Non | Non | Oui pour tous les utilisateurs | Oui pour tous les utilisateurs |

| Administrateur de la stratégie d’authentification | Non | Oui | Oui | Oui | Oui | No | Non |

| Administrateur d’utilisateurs | Non | Non | Non | Non | Non | Oui pour certains utilisateurs | Oui pour certains utilisateurs |

Qui peut réinitialiser les mots de passe

Dans le tableau suivant, les colonnes listent les rôles qui peuvent réinitialiser les mots de passe et invalider les jetons d’actualisation. Les lignes listent les rôles dont le mot de passe peut être réinitialisé. Par exemple, un administrateur de mot de passe peut réinitialiser le mot de passe des lecteurs de répertoire, des invités, des administrateurs de mot de passe et des utilisateurs n'ayant pas de rôle d'administrateur. Si un utilisateur se voit attribuer un autre rôle, l'administrateur de mot de passe ne peut pas réinitialiser son mot de passe.

Le tableau suivant concerne les rôles attribués à l’étendue d’un abonné. Pour les rôles attribués au niveau de l’étendue d’une unité administrative, des restrictions supplémentaires s’appliquent.

| Rôle dont le mot de passe peut être réinitialisé | Administrateur de mot de passe | Administrateur du support technique | Administrateur d’authentification | User Admin | Administrateur d’authentification privilégié | Administrateur général |

|---|---|---|---|---|---|---|

| Administrateur d’authentification | ✅ | ✅ | ✅ | |||

| Lecteurs de répertoires | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrateur général | ✅ | ✅* | ||||

| Administrateur de groupes | ✅ | ✅ | ✅ | |||

| Inviteur | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrateur de service d’assistance | ✅ | ✅ | ✅ | ✅ | ||

| Lecteur du Centre de messages | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Administrateur de mot de passe | ✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Administrateur d’authentification privilégié | ✅ | ✅ | ||||

| Administrateur de rôle privilégié | ✅ | ✅ | ||||

| Lecteur de rapports | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Utilisateur (aucun rôle administrateur) |

✅ | ✅ | ✅ | ✅ | ✅ | ✅ |

| Utilisateur (aucun rôle administrateur, mais membre ou propriétaire d’un groupe à attribution de rôle) |

✅ | ✅ | ||||

| Utilisateur avec un rôle étendu à une unité administrative de gestion restreinte | ✅ | ✅ | ||||

| Utilisateur administrateur | ✅ | ✅ | ✅ | |||

| Gestionnaire de réussite de l'expérience utilisateur | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Lecteur Rapports de synthèse de l’utilisation | ✅ | ✅ | ✅ | ✅ | ✅ | |

| Tous les autres rôles intégrés et personnalisés | ✅ | ✅ |

Important

Le rôle Partner Tier2 Support peut réinitialiser les mots de passe et invalider les jetons d’actualisation pour l’ensemble des non-administrateurs et des administrateurs (y compris les administrateurs généraux). Le rôle Partner Tier1 Support peut réinitialiser les mots de passe et invalider les jetons d’actualisation uniquement pour les non-administrateurs. Ces rôles ne doivent pas être utilisés, car ils sont dépréciés.

La possibilité de réinitialiser un mot de passe inclut la possibilité de mettre à jour les propriétés sensibles suivantes requises pour la Réinitialisation de mots de passe en libre service :

- businessPhones

- mobilePhone

- otherMails

Qui peut effectuer des actions sensibles

Certains administrateurs peuvent effectuer les actions sensibles suivantes pour certains utilisateurs. Tous les utilisateurs peuvent lire les propriétés sensibles.

| Action sensible | Nom de la propriété sensible |

|---|---|

| Désactiver ou activer les utilisateurs | accountEnabled |

| Mettre à jour le téléphone professionnel | businessPhones |

| Mettre à jour le téléphone mobile | mobilePhone |

| Mettre à jour l’ID immuable local | onPremisesImmutableId |

| Mettre à jour d’autres e-mails | otherMails |

| Mettre à jour le profil de mot de passe | passwordProfile |

| Mettre à jour le nom d’utilisateur principal | userPrincipalName |

| Supprimer ou restaurer des utilisateurs | Non applicable |

Dans le tableau suivant, les colonnes listent les rôles qui peuvent effectuer des actions sensibles. Les lignes répertorient les rôles pour lesquels l’action sensible peut être effectuée.

Le tableau suivant concerne les rôles attribués à l’étendue d’un abonné. Pour les rôles attribués au niveau de l’étendue d’une unité administrative, des restrictions supplémentaires s’appliquent.

| Rôle sur lequel une action sensible peut être effectuée | Administrateur d’authentification | User Admin | Administrateur d’authentification privilégié | Administrateur général |

|---|---|---|---|---|

| Administrateur d’authentification | ✅ | ✅ | ✅ | |

| Lecteurs de répertoires | ✅ | ✅ | ✅ | ✅ |

| Administrateur général | ✅ | ✅ | ||

| Administrateur de groupes | ✅ | ✅ | ✅ | |

| Inviteur | ✅ | ✅ | ✅ | ✅ |

| Administrateur de service d’assistance | ✅ | ✅ | ✅ | |

| Lecteur du Centre de messages | ✅ | ✅ | ✅ | ✅ |

| Administrateur de mot de passe | ✅ | ✅ | ✅ | ✅ |

| Administrateur d’authentification privilégié | ✅ | ✅ | ||

| Administrateur de rôle privilégié | ✅ | ✅ | ||

| Lecteur de rapports | ✅ | ✅ | ✅ | ✅ |

| Utilisateur (aucun rôle administrateur) |

✅ | ✅ | ✅ | ✅ |

| Utilisateur (aucun rôle administrateur, mais membre ou propriétaire d’un groupe à attribution de rôle) |

✅ | ✅ | ||

| Utilisateur avec un rôle étendu à une unité administrative de gestion restreinte | ✅ | ✅ | ||

| Utilisateur administrateur | ✅ | ✅ | ✅ | |

| Gestionnaire de réussite de l'expérience utilisateur | ✅ | ✅ | ✅ | ✅ |

| Lecteur Rapports de synthèse de l’utilisation | ✅ | ✅ | ✅ | ✅ |

| Tous les autres rôles intégrés et personnalisés | ✅ | ✅ |