Gérer les comptes d'accès d'urgence dans Microsoft Entra ID

Il est important d’éviter de bloquer par inadvertance votre organisation Microsoft Entra, car vous ne pouvez pas vous connecter ou activer un autre compte d’utilisateur en tant qu’administrateur. Vous pouvez pallier l’impact d’un défaut d’accès administratif en créant deux ou plusieurs comptes d’accès d’urgence dans votre organisation.

Les comptes d’accès d’urgence sont hautement privilégiés et ne sont pas attribués à des personnes spécifiques. Les comptes d’accès d’urgence sont limités à des cas d’urgence ou à des scénarios « de secours » où il est impossible d’utiliser des comptes d’administration normaux. Nous vous recommandons de vous fixer pour objectif de limiter l’utilisation du compte d’urgence uniquement lorsque cela est strictement nécessaire.

Cet article fournit des instructions pour la gestion des comptes d’accès d’urgence dans Microsoft Entra ID.

Pourquoi utiliser un compte d’accès d’urgence ?

Une organisation peut avoir recours à un compte d’accès d’urgence dans les situations décrites ici.

- Les comptes d’utilisateurs sont fédérés, et la fédération est actuellement indisponible en raison d’un dysfonctionnement du réseau cellulaire ou d’une panne du fournisseur d’identité. Par exemple, si l’hôte du fournisseur d’identité dans votre environnement s’est arrêté de fonctionner, les utilisateurs risquent de ne pas pouvoir se connecter lors de la redirection de Microsoft Entra ID vers leur fournisseur d’identité.

- Les administrateurs sont inscrits par le biais de l’authentification multifacteur Microsoft Entra. Tous leurs appareils individuels ou le service sont indisponibles. Les utilisateurs peuvent se retrouver dans l’incapacité de procéder à l’authentification multifacteur pour activer un rôle. Par exemple, une panne de réseau cellulaire les empêche de répondre aux appels téléphoniques ou de recevoir des SMS, les deux seuls mécanismes d’authentification à leur disposition qu’ils ont enregistrés pour leur appareil.

- La personne disposant de l’accès administrateur général le plus récent a quitté l’organisation. Microsoft Entra ID empêche la suppression du dernier compte d’administrateur général, mais n’empêche pas le compte d’être supprimé ou désactivé localement. Chacune de ces situations peut rendre impossible la récupération du compte par l’organisation.

- Un événement imprévu, comme une catastrophe naturelle, au cours duquel les téléphones mobiles ou d’autres réseaux sont indisponibles.

Créer des comptes d’accès d’urgence

Créez plusieurs comptes d’accès d’urgence. Ces comptes doivent être des comptes cloud uniquement qui utilisent le domaine *.onmicrosoft.com et qui ne sont pas fédérés ou synchronisés à partir d’un environnement local.

Comment créer un compte d’accès d’urgence

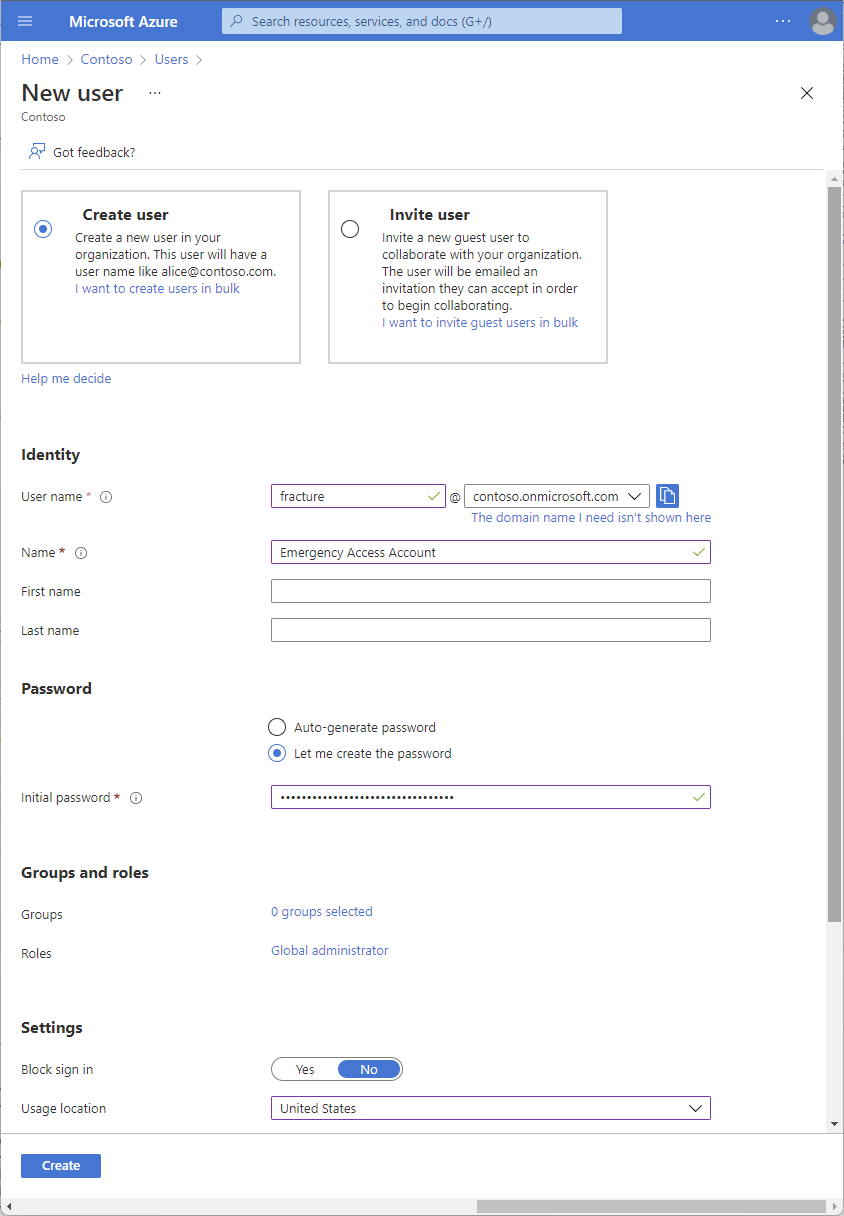

Connectez-vous au centre d’administration Microsoft Entra en tant qu’Administrateur général.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Sélectionnez Nouvel utilisateur.

Sélectionnez Create user (Créer un utilisateur).

Donnez un Nom d’utilisateur à votre compte.

Donnez un Nom à votre compte.

Créez un mot de passe long et complexe pour le compte.

Sous Rôles, attribuez le rôle Administrateur général.

Dans Lieu d’utilisation, sélectionnez l’endroit souhaité.

Sélectionnez Créer.

Stocker les informations d’identification de compte en toute sécurité.

Lors de la configuration de ces comptes, les conditions suivantes doivent être remplies :

- Les comptes d’accès d’urgence ne doivent pas être associés à un utilisateur individuel de l’organisation. Assurez-vous que vos comptes ne sont pas connectés avec des téléphones mobiles fournis par des employés, des jetons matériels qui voyagent avec des employés individuels ou d’autres informations d’identification spécifiques aux employés. Cette précaution de sécurité couvre les cas où un employé n’est pas joignable alors que les informations d’identification doivent être fournies. Il est important de s’assurer que tous les appareils inscrits sont conservés dans un endroit sûr et connu, disposant de plusieurs moyens de communication avec Microsoft Entra ID.

- Utilisez l’authentification forte pour vos comptes d’accès d’urgence et assurez-vous qu’elle n’utilise pas les mêmes méthodes d’authentification que vos autres comptes d’administration. Par exemple, si votre compte d’administrateur normal utilise l’application Microsoft Authenticator pour une authentification forte, utilisez une clé de sécurité FIDO2 pour vos comptes d’urgence. Tenez compte des dépendances entre les différentes méthodes d’authentification afin d’éviter d’ajouter des exigences externes dans le processus d’authentification.

- L’appareil ou les informations d’identification ne doivent pas expirer ou faire potentiellement l’objet d’un nettoyage automatisé en raison d’une utilisation insuffisante.

- Dans Microsoft Entra Privileged Identity Management, vous devez rendre l’attribution de rôle d’administrateur général permanente (et non éligible) pour vos comptes d’accès d’urgence.

Exclure au moins un compte de l’authentification multifacteur par téléphone

Afin de réduire le risque d’attaques résultant d’un mot de passe compromis, Microsoft Entra ID recommande de généraliser l’authentification multifacteur pour tous les utilisateurs. Ce groupe inclut les administrateurs et tous les autres utilisateurs (par exemple, les responsables financiers) dont un compte compromis aurait un impact important.

Cependant, au moins un de vos comptes d’accès d’urgence ne doit pas avoir le même mécanisme d’authentification multifacteur que les comptes autres que ceux d’urgence. Cela inclut les solutions d’authentification multifacteur tierces. Si vous avez une stratégie d’accès conditionnel qui impose l’authentification multifacteur à chaque administrateur pour Microsoft Entra ID et d’autres applications SaaS connectées, vous devez soustraire les comptes d’accès d’urgence de cette exigence et configurer un autre mécanisme à la place. En outre, vous devez vous assurer que les comptes n’ont pas de stratégies d’authentification multifacteur basées sur l’utilisateur.

Exclure au moins un compte des stratégies d’accès conditionnel

En cas d’urgence, vous ne voulez pas qu’une stratégie bloque potentiellement votre accès afin de résoudre un problème. Si vous utilisez l’accès conditionnel, au moins un compte d’accès d’urgence doit être exclu de toutes les stratégies d’accès conditionnel.

Conseils sur la fédération

Certaines organisations utilisent les services de domaine AD et AD FS ou un fournisseur d’identité similaire pour se fédérer dans Microsoft Entra ID. L’accès d’urgence pour les systèmes locaux et l’accès d’urgence pour les services cloud doivent être distincts, sans aucune dépendance l’un par rapport à l’autre. La maîtrise ou l’approvisionnement de l’authentification pour les comptes ayant des privilèges d’accès d’urgence provenant d’autres systèmes ajoute un risque inutile en cas de panne de ces systèmes.

Stocker les informations d’identification de compte en toute sécurité

Les organisations sont tenues de garantir la sécurisation des informations d’identification pour les comptes d’accès d’urgence, et une confidentialité limitée aux seules personnes autorisées à les utiliser. Certains clients utilisent une carte à puce pour Windows Server AD, une clé de sécurité FIDO2 pour Microsoft Entra ID, et d’autres utilisent des mots de passe. Un mot de passe pour un compte d’accès d’urgence se divise généralement en deux ou trois parties notées sur des feuilles de papier séparées, et stockées dans des coffres-forts ignifuges installés dans des endroits distincts et sécurisés.

Si vous utilisez des mots de passe, veillez à ce que les comptes aient des mots de passe forts qui n’expirent pas. Idéalement, les mots de passe doivent comprendre au moins 16 caractères générés de façon aléatoire.

Surveiller les journaux de connexion et d’audit

Les organisations doivent surveiller l’activité de connexion et du journal d’audit à partir des comptes d’urgence et déclencher des notifications à d’autres administrateurs. Lorsque vous surveillez l’activité sur des comptes d’urgence, vous pouvez vérifier que ces comptes sont utilisés uniquement pour les tests ou les urgences réelles. Vous pouvez utiliser Azure Log Analytics pour surveiller les journaux de connexion et déclencher des alertes par e-mail et SMS à vos administrateurs à chaque fois que des comptes d’urgence se connectent.

Prérequis

- Envoyez les journaux de connexion de Microsoft Entra à Azure Monitor.

Obtenir les ID d’objet des comptes de secours

Connectez-vous au Centre d’administration de Microsoft Entra en tant qu’Administrateur de l’utilisateur.

Accédez à Identité>Utilisateurs>Tous les utilisateurs.

Recherchez le compte de secours et sélectionnez le nom de l’utilisateur.

Copiez et enregistrez l’attribut ID d’objet afin de pouvoir l’utiliser ultérieurement.

Répétez les étapes précédentes pour le deuxième compte de secours.

Création d'une règle d'alerte

Connectez-vous au Portail Microsoft Azure en tant que contributeur Monitoring au moins.

Accédez à Surveiller les>espaces de travail Log Analytics.

Sélectionnez un espace de travail.

Dans votre espace de travail, sélectionnez Alertes>Nouvelle règle d’alerte.

Sous Ressource, vérifiez que l’abonnement est celui auquel vous souhaitez associer la règle d’alerte.

Sous Condition, sélectionnez Ajouter.

Sélectionnez Recherche de journal personnalisée sous Nom du signal.

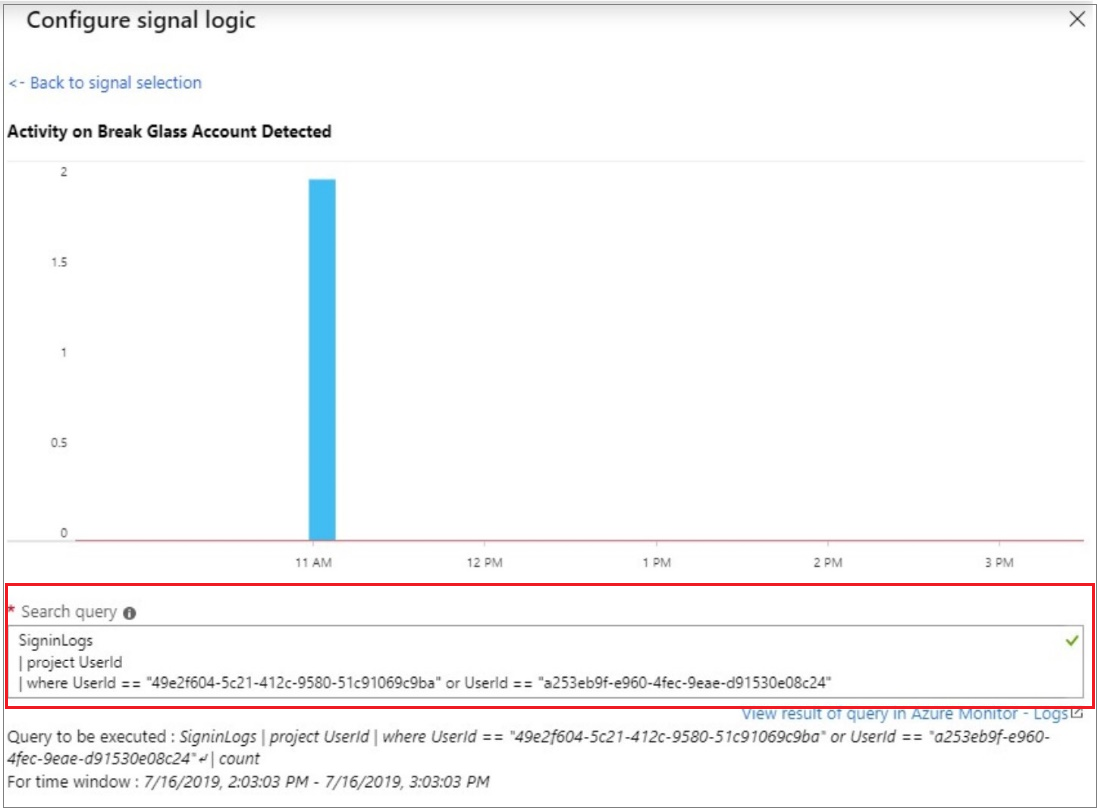

Sous Requête de recherche, entrez la requête suivante, en insérant les ID d’objet des deux comptes de secours.

Notes

Pour chaque compte de secours supplémentaire que vous souhaitez inclure, ajoutez une autre valeur « or UserId == "ObjectGuid" » à la requête.

Exemples de requêtes :

// Search for a single Object ID (UserID) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee"// Search for multiple Object IDs (UserIds) SigninLogs | project UserId | where UserId == "00aa00aa-bb11-cc22-dd33-44ee44ee44ee" or UserId == "11bb11bb-cc22-dd33-ee44-55ff55ff55ff"// Search for a single UserPrincipalName SigninLogs | project UserPrincipalName | where UserPrincipalName == "user@yourdomain.onmicrosoft.com"

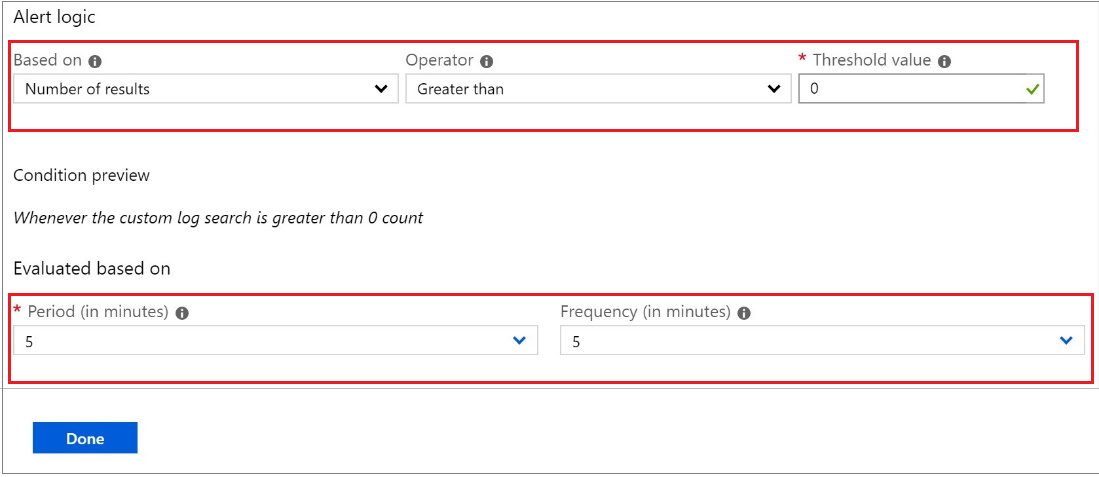

Sous Logique d’alerte, entrez ce qui suit :

- Basé sur : Nombre de résultats

- Opérateur : Supérieur à

- Valeur de seuil : 0

Sous Évalué en fonction de, sélectionnez Durée (en minutes) pour indiquer la durée pendant laquelle la requête doit s’exécuter et Fréquence (en minutes) pour indiquer à quelle fréquence la requête doit s’exécuter. La fréquence doit être inférieure ou égale à la durée.

Cliquez sur Terminé. Vous pouvez maintenant voir le coût mensuel estimé de cette alerte.

Sélectionnez un groupe d’actions d’utilisateurs devant être avertis par l’alerte. Si vous souhaitez en créer un, consultez Créer un groupe d’actions.

Pour personnaliser les notifications par e-mail envoyées aux membres du groupe d’actions, sélectionnez Actions sous Personnaliser les actions.

Sous Détails de l’alerte, spécifiez le nom de la règle d’alerte et ajoutez une description facultative.

Définissez le Niveau de gravité de l’événement. Nous vous recommandons de le définir sur Critique(Grav 0) .

Sous Activer la règle lors de la création, conserver la valeur Oui.

Pour désactiver les alertes pendant un certain temps, activez la case à cocher Supprimer les alertes et entrez la durée d’attente avant que les alertes ne soient à nouveau activées, puis sélectionnez Enregistrer.

Cliquez sur Créer une règle d'alerte.

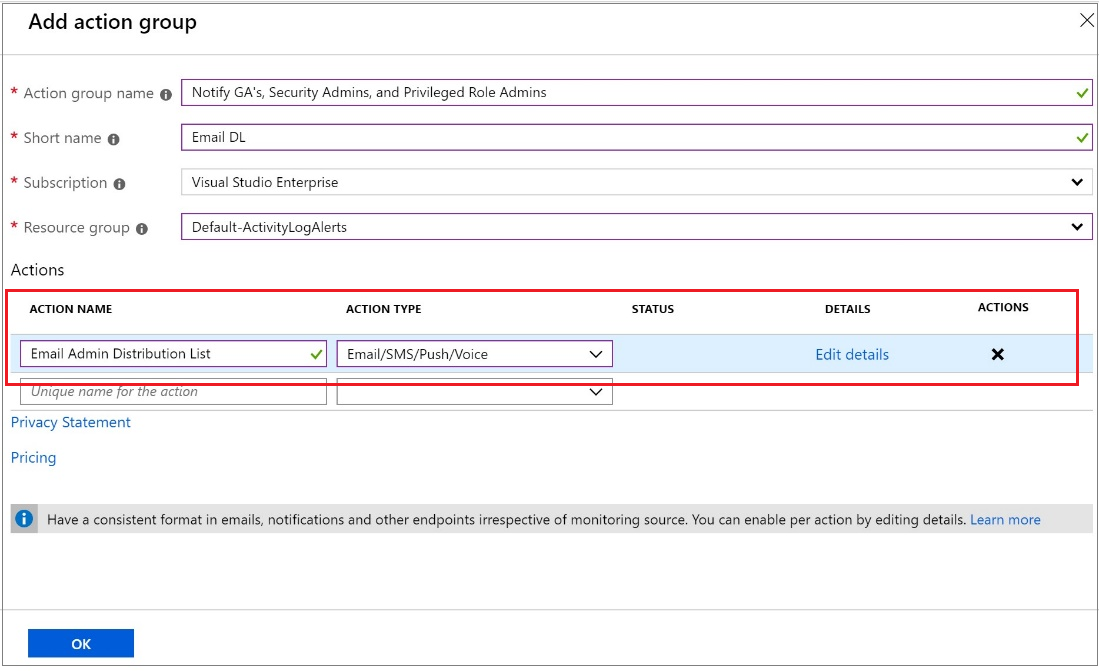

Créer un groupe d’actions

Sélectionnez Créer un groupe d’actions.

Entrez le nom du groupe d’actions et un nom court.

Vérifiez l’abonnement et le groupe de ressources.

Sous le type d’action, sélectionnez E-mail/SMS/Push/Voix.

Entrez un nom d’action, par exemple Avertir l’administrateur général.

Sélectionnez le Type d’actionE-mail/SMS/Push/Voix.

Sélectionnez Modifier les détails pour sélectionner les méthodes de notification que vous souhaitez configurer, puis entrez les coordonnées requises et cliquez sur OK pour enregistrer les détails.

Ajoutez toutes les actions supplémentaires que vous souhaitez déclencher.

Sélectionnez OK.

Valider régulièrement les comptes

Lorsque vous formez les membres du personnel à l’utilisation et à la validation des comptes d’accès d’urgence, suivez au moins les procédures suivantes à intervalles réguliers :

- Assurez-vous que les agents de la surveillance et de la sécurité sont informés que l’activité de vérification du compte est permanente.

- Assurez-vous que le processus de secours permettant d’utiliser ces comptes est documenté et à jour.

- Assurez-vous que les administrateurs et les responsables de la sécurité susceptibles de devoir suivre ces étapes en cas d’urgence sont formés au processus.

- Mettez à jour les informations d’identification de compte, en particulier les mots de passe, pour vos comptes d’accès d’urgence, puis confirmez que ceux-ci peuvent se connecter et effectuer des tâches administratives.

- Vérifiez que les utilisateurs n’ont pas inscrit l’authentification multifacteur ou la réinitialisation de mot de passe en libre-service (SSPR) sur l’appareil de chaque utilisateur ou dans les détails personnels.

- Si les comptes sont inscrits pour une authentification multifacteur sur un appareil, en vue de servir pendant la connexion ou l’activation de rôle, vérifiez que tous les administrateurs susceptibles d’utiliser l’appareil en cas d’urgence ont accès à celui-ci. Vérifiez également que l’appareil peut communiquer via au moins deux chemins d’accès réseau qui ne partagent pas un mode de défaillance commun. Par exemple, l’appareil doit être capable de communiquer sur internet via le réseau sans fil d’une installation et le réseau d’un fournisseur de données cellulaires.

Ces étapes doivent être effectuées à intervalles réguliers et pour les principaux changements :

- Au moins tous les 90 jours

- En cas de remaniement récent de l’équipe informatique, par exemple suite à un changement de poste, à un départ ou à l’arrivée d’un nouvel employé

- Lorsque les abonnements Microsoft Entra de l’organisation changent

Étapes suivantes

- Sécurisation de l’accès privilégié pour les déploiements hybrides et cloud dans Microsoft Entra ID

- Ajouter des utilisateurs à l’aide de Microsoft Entra ID et attribuer des rôles au nouvel utilisateur

- Inscrivez-vous à Microsoft Entra ID P1 ou P2, si vous n’êtes pas déjà inscrit

- Comment exiger la vérification en deux étapes pour un utilisateur

- Configurer des protections supplémentaires pour les rôles privilégiés dans Microsoft 365, si vous utilisez Microsoft 365

- Démarrer une révision d’accès des rôles privilégiés et opérer une transition des attributions de rôles privilégiés existantes vers des rôles d’administrateur plus spécifiques