Intégrer l’authentification unique Microsoft Entra avec le connecteur Maverics Identity Orchestrator SAML Connector

Maverics Orchestrator de Strata offre un moyen simple d’intégrer des applications locales à Microsoft Entra ID pour l’authentification et le contrôle d’accès. Maverics Orchestrator est capable de moderniser l’authentification et l’autorisation pour les applications qui s’appuient actuellement sur des en-têtes, des cookies et d’autres méthodes d’authentification propriétaires. Les instances Maverics Orchestrator peuvent être déployées localement ou dans le cloud.

Ce tutoriel sur l’accès hybride montre comment migrer une application web locale qui est actuellement protégée par un produit de gestion de l’accès web hérité afin d’utiliser Microsoft Entra pour l’authentification et le contrôle d’accès. Les étapes de base sont les suivantes :

- Configuration de Maverics Orchestrator

- Proxy d’une application

- Inscription d’une application d’entreprise dans Microsoft Entra ID

- Authentification via Microsoft Entra ID et autorisation d’accès à l’application

- Ajout d’en-têtes pour un accès fluide aux applications

- Utilisation de plusieurs applications

Prérequis

- Un abonnement Microsoft Entra ID. Si vous ne disposez d’aucun abonnement, vous pouvez obtenir un compte gratuit.

- Un compte Maverics Identity Orchestrator Platform. Inscrivez-vous sur maverics.strata.io.

- Au moins une application qui utilise l’authentification basée sur l’en-tête. Dans nos exemples, nous travaillerons sur une application nommée Sonar accessible sur

https://localhost:8443.

Étape 1 : configuration de Maverics Orchestrator

Après l’inscription d’un compte Maverics sur maverics.strata.io, utilisez notre tutoriel de l’Espace formations intitulé Démarrage : environnement d’évaluation. Ce tutoriel vous guide tout au long du processus pas à pas de création d’un environnement d’évaluation, de téléchargement d’un orchestrateur et de son installation sur votre ordinateur.

Étape 2 : extension de Microsoft Entra ID à une application avec une recette

Utilisez ensuite le tutoriel de l’Espace formations, Étendre Microsoft Entra ID à une application héritée non standard. Ce tutoriel vous fournit une recette .json qui configure automatiquement une structure d’identité, une application basée sur l’en-tête et un flux d’utilisateur partiellement complet.

Étape 3 : inscription d’une application d’entreprise dans Microsoft Entra ID

Nous allons maintenant créer une application d’entreprise dans Microsoft Entra ID. Elle est utilisée pour authentifier les utilisateurs finaux.

Remarque

Quand vous tirez parti des fonctionnalités Microsoft Entra ID comme l’accès conditionnel, il est important de créer une application d’entreprise par application locale. Cela permet un accès conditionnel par application, une évaluation des risques par application, des autorisations attribuées par application, etc. Une application d’entreprise dans Microsoft Entra ID mappe en général à un connecteur Azure dans Maverics.

Dans votre locataire Microsoft Entra ID, accédez à Applications d’entreprise, cliquez sur Nouvelle application et recherchez Maverics Identity Orchestrator SAML Connector dans la galerie Microsoft Entra ID, puis sélectionnez-le.

Dans le volet Propriétés de Maverics Identity Orchestrator SAML Connector, définissez Affectation de l’utilisateur obligatoire ? sur Non afin que l’application fonctionne pour tous les utilisateurs de votre répertoire.

Dans le volet Vue d’ensemble d’Identity Orchestrator SAML Connector, sélectionnez Configurer l’authentification unique, puis SAML.

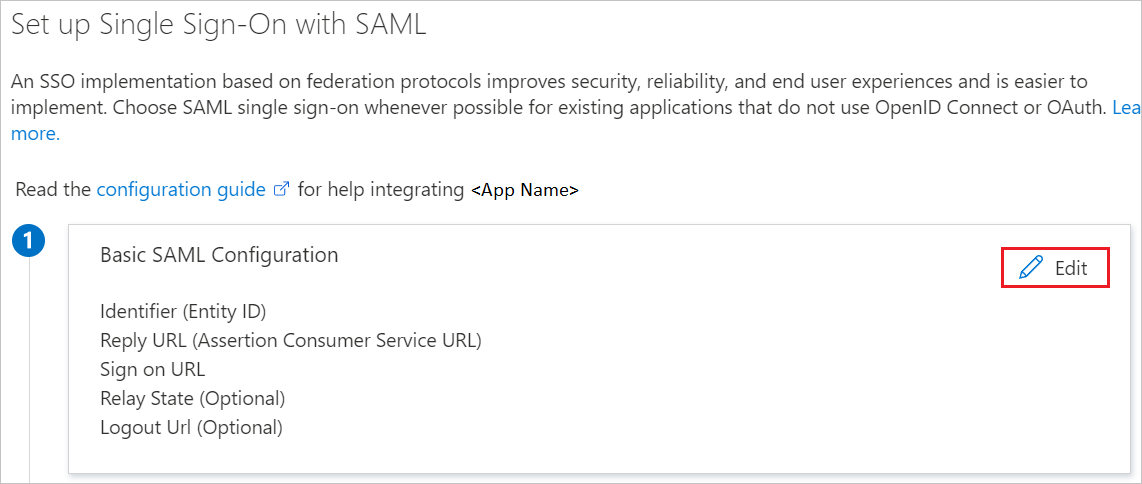

Dans Maverics Identity Orchestrator SAML Connector, accédez au volet Authentification basée sur SAML et modifiez la Configuration SAML de base en sélectionnant le bouton Modifier (icône de crayon).

Entrez un ID d’entité de :

https://sonar.maverics.com. L’ID d’entité doit être unique dans les applications du locataire et peut être une valeur arbitraire. Nous utilisons cette valeur lors de la définition du champsamlEntityIDpour notre connecteur Azure dans la section suivante.Entrez une URL de réponse de :

https://sonar.maverics.com/acs. Nous utilisons cette valeur lors de la définition du champsamlConsumerServiceURLpour notre connecteur Azure dans la section suivante.Entrez une URL de connexion de :

https://sonar.maverics.com/. Ce champ n’est pas utilisé par Maverics, mais il est nécessaire dans Microsoft Entra ID pour permettre aux utilisateurs d’accéder à l’application via le portail Mes applications Microsoft Entra ID.Cliquez sur Enregistrer.

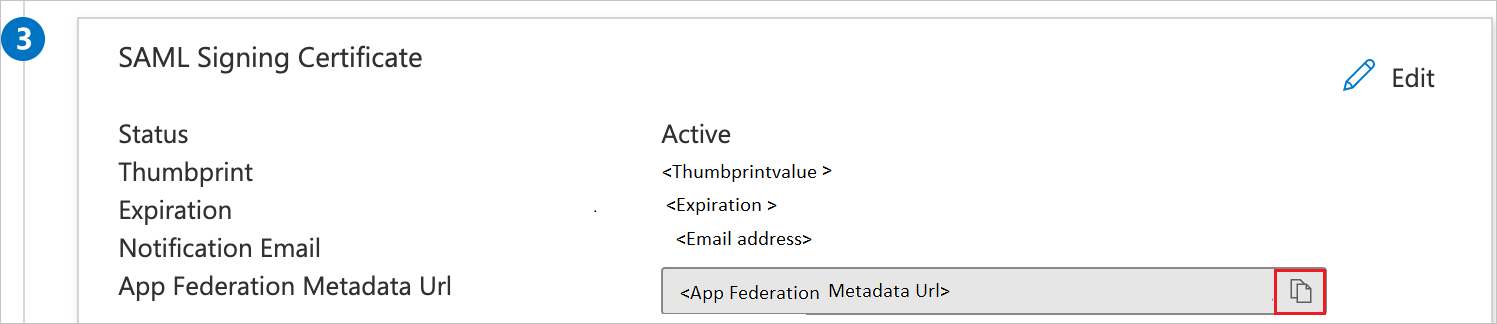

Dans la section Certificat de signature SAML, cliquez sur le bouton Copier pour copier l’URL des métadonnées de fédération d’application, puis enregistrez-la sur votre ordinateur.

Étape 4 : authentification via Microsoft Entra ID et autorisation d’accès à l’application

Continuez avec l’étape 4 de la rubrique d’Espace formations, Étendre Microsoft Entra ID à une application héritée non standard pour modifier votre flux d’utilisateur dans Maverics. Ces étapes vous guident tout au long du processus d’ajout d’en-têtes dans l’application en amont et de déploiement du flux d’utilisateur.

Après votre déploiement du flux d’utilisateur, effectuez une demande auprès d’une ressource d’application via le proxy Maverics pour confirmer que l’authentification fonctionne comme prévu. L’application protégée doit maintenant recevoir des en-têtes sur la demande.

N’hésitez pas à modifier les clés d’en-tête si votre application attend des en-têtes différents. Toutes les revendications revenant de Microsoft Entra dans le cadre du flux SAML peuvent être utilisées dans les en-têtes. Par exemple, nous pouvons inclure un autre en-tête secondary_email: azureSonarApp.email, où azureSonarApp est le nom du connecteur et email est une revendication retournée par Microsoft Entra ID.

Scénarios avancés

Migration d’identités

Vous ne supportez pas votre outil de gestion de l’accès web en fin de vie, mais vous n’avez aucun moyen de migrer vos utilisateurs sans réinitialisations en masse de mot de passe ? Maverics Orchestrator prend en charge la migration d’identité à l’aide de migrationgateways.

Modules serveur web

Vous ne voulez pas remanier votre trafic réseau et proxy par le biais de Maverics Orchestrator ? Ce n’est pas un problème. Maverics Orchestrator peut être associé à des modules de serveur web pour offrir les mêmes solutions sans traitement proxy.

Pour résumer

À ce stade, nous avons installé Maverics Orchestrator, créé et configuré une application d’entreprise dans Microsoft Entra ID, et configuré Orchestrator pour traiter par proxy une application protégée tout en exigeant une authentification et en appliquant une stratégie. Pour découvrir plus d’informations sur la façon dont Maverics Orchestrator peut être utilisé pour les cas d’usage de gestion distribuée des identités, veuillez contacter Strata.