Que sont les identités de charge de travail ?

Une identité de charge de travail est une identité que vous attribuez à une charge de travail logicielle (telle qu’une application, un service, un script ou un conteneur) pour vous authentifier et accéder à d’autres services et ressources. La terminologie est incohérente dans l’ensemble du secteur, mais en général, une identité de charge de travail est une opération dont vous avez besoin pour que votre entité logicielle s’authentifie auprès d’un système. Par exemple, pour que les GitHub Actions puissent accéder aux abonnements Azure, l’action a besoin d’une identité de charge de travail qui a accès à ces abonnements. Une identité de charge de travail peut également être un rôle de service AWS attaché à une instance EC2 avec un accès en lecture seule à un compartiment Amazon S3.

Dans Microsoft Entra, les identités de charge de travail sont des applications, des principaux de service et des identités gérées.

Une application est une entité abstraite, ou modèle, définie par son objet d’application. L’objet d’application est la représentation globale de votre application à utiliser sur tous les locataires. L’objet d’application décrit comment les jetons sont émis, les ressources auxquelles l’application doit accéder, ainsi que les actions que l’application peut effectuer.

Un principal de service est la représentation locale, ou instance d’application, d’un objet d’application global dans un locataire spécifique. Un objet d’application est utilisé comme modèle pour créer un objet du principal de service dans chaque locataire où l’application est utilisée. L’objet du principal de service définit ce que l’application peut réellement faire dans un locataire spécifique, qui peut accéder à l’application, ainsi que les ressources auxquelles l’application peut accéder.

Une identité gérée est un type spécial de principal de service qui élimine la nécessité pour les développeurs de gérer les informations d’identification.

Vous trouverez ci-dessous quelques exemples d’utilisation des identités de charge de travail dans Microsoft Entra ID :

- Application qui permet à une application web d’accéder à Microsoft Graph en fonction du consentement de l’administrateur ou de l’utilisateur. Cet accès peut être soit au nom de l’utilisateur, soit pour le compte de l’application.

- Identité gérée utilisée par un développeur pour approvisionner son service avec un accès à une ressource Azure comme Azure Key Vault ou stockage Azure.

- Principal de service utilisé par un développeur pour permettre à un pipeline CI/CD de déployer une application web à partir de GitHub vers Azure App Service.

Identités de charge de travail, autres identités de machine et identités humaines

À un niveau élevé, il existe deux types d’identités : les identités humaines et machine/non humaines. Les identités de charge de travail et les identités d’appareil constituent un groupe appelé identités machine (ou non humaines). Les identités de charge de travail représentent des charges de travail logicielles tandis que les identités des appareils représentent des appareils tels que des ordinateurs de bureau, des appareils mobiles, des capteurs IoT et des appareils gérés IoT. Les identités machine sont distinctes des identités humaines, qui représentent des personnes telles que des employés (travailleurs internes et travailleurs de première ligne) et des utilisateurs externes (clients, consultants, fournisseurs et partenaires).

Besoin de sécuriser les identités de charge de travail

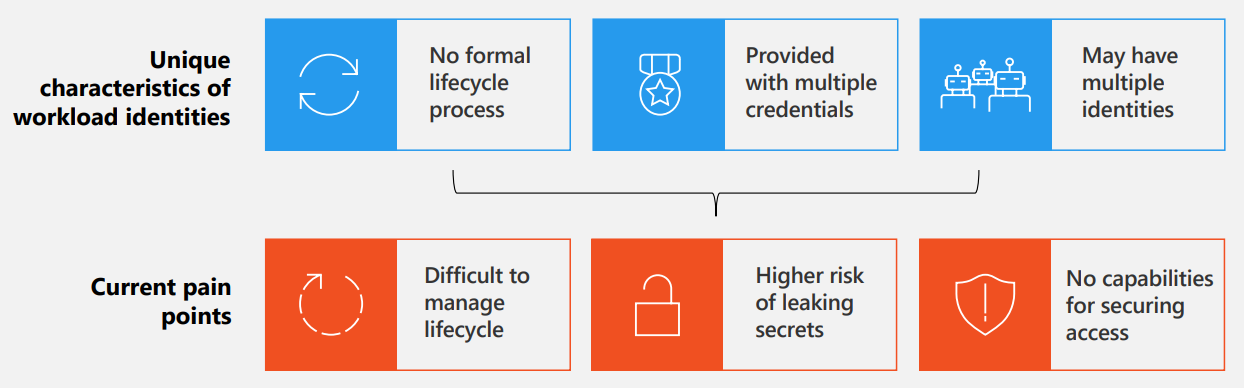

Un nombre croissant de solutions s’appuient sur des entités non humaines pour accomplir des tâches vitales, et le nombre d’identités non humaines augmente considérablement. Les cyberattaques récentes indiquent que les cybercriminels ciblent de plus en plus les identités non humaines au détriment des identités humaines.

Les utilisateurs humains disposent généralement d’une identité unique qui leur permet d’accéder à un large éventail de ressources. Contrairement à un utilisateur humain, une charge de travail logicielle peut avoir à gérer plusieurs informations d’identification pour accéder à différentes ressources et ces informations d’identification doivent être stockées en toute sécurité. Il est également difficile de savoir quand une identité de charge de travail est créée ou quand elle doit être révoquée. Les entreprises encourent le risque que leurs applications ou services soient exploités ou violés en raison des difficultés rencontrées par la sécurisation des identités de charge de travail.

La plupart des solutions de gestion des identités et des accès disponibles sur le marché aujourd’hui se concentrent uniquement sur la sécurisation des identités humaines sans inclure les identités de charge de travail. L’ID de charge de travail Microsoft Entra permet de résoudre ces problèmes lors de la sécurisation des identités de charge de travail.

Principaux scénarios

Voici quelques exemples d’utilisation des identités de charge de travail.

Sécurisation de l’accès grâce à des stratégies adaptatives :

- Appliquez des stratégies d’accès conditionnel aux principaux de service détenus par votre organisation à l’aide de l’accès conditionnel pour les identités de charge de travail.

- Activez l’application en temps réel des stratégies de localisation et de risque de l’accès conditionnel à l’aide de l’Évaluation continue de l’accès pour les identités de charge de travail.

- Gérez des attributs de sécurité personnalisés pour une application

Détection intelligente des identités compromises :

- Détectez les risques ( tels que les fuites d’informations d’identification), contenez les menaces et réduisez les risques pour les identités de charge de travail à l’aide de Microsoft Entra ID Protection.

Simplification de la gestion du cycle de vie :

- Accédez aux ressources protégées de Microsoft Entra sans avoir à gérer les secrets des charges de travail qui s’exécutent sur Azure à l’aide de identités gérées.

- Accédez aux ressources protégées Microsoft Entra sans avoir à gérer les secrets à l’aide de fédération d’identité de charge de travail pour des scénarios pris en charge tels que GitHub Actions, les charges de travail s’exécutant sur Kubernetes ou les charges de travail s’exécutant dans des plateformes de calcul en dehors d’Azure.

- Examinez les principaux de service et les applications qui sont attribués aux rôles de répertoire privilégiés dans Microsoft Entra ID à l’aide de révisions d’accès pour les principaux de service.

Étapes suivantes

- Obtenez des réponses aux questions les plus fréquentes concernant les identités de charge de travail.