Protection du trafic entrant

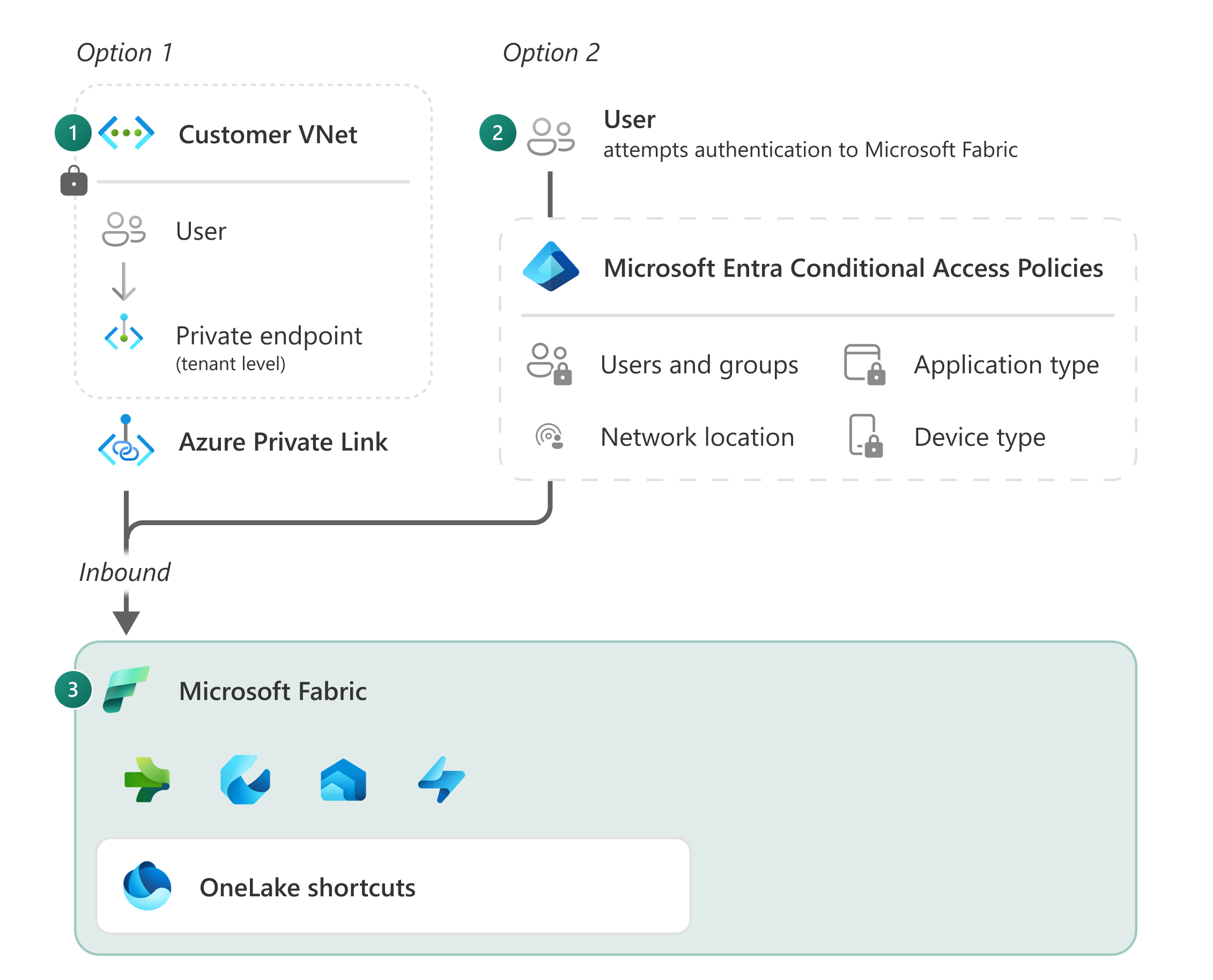

Le trafic entrant est le trafic qui entre dans Fabric à partir d’Internet. Cet article explique les différences entre les deux façons de protéger le trafic entrant dans Microsoft Fabric, les liaisons privées et l’accès conditionnel Entra. Reportez-vous à cet article pour déterminer la méthode la mieux adaptée à votre organisation.

Liaison privée (Option 1, Réseau virtuel client) : Fabric utilise une adresse IP privée de votre réseau virtuel. Le point de terminaison permet aux utilisateurs de votre réseau de communiquer avec Fabric via l’adresse IP privée à l’aide de liaisons privées.

Accès conditionnel Entra (Option 2, Utilisateur) : lorsqu’un utilisateur authentifiant l’accès est déterminé en fonction d’un ensemble de stratégies qui peuvent inclure l’adresse IP, l’emplacement et les appareils gérés.

Une fois que le trafic entre dans Fabric, il est authentifié par Microsoft Entra ID, qui est la même méthode d’authentification que celle utilisée par Microsoft 365, OneDrive et Dynamics 365. L’authentification Microsoft Entra ID permet aux utilisateurs de profiter d’une connexion sécurisée aux applications cloud à partir de n’importe quel appareil et de n’importe quel réseau, qu’ils soient chez eux, à distance ou dans leur bureau d’entreprise.

La plateforme back-end Fabric est protégée par un réseau virtuel et n’est pas directement accessible à partir de l’Internet public autrement que par le biais de points de terminaison sécurisés. Pour comprendre comment le trafic est protégé dans Fabric, consultez le diagramme architectural de Fabric.

Par défaut, Fabric communique entre les expériences à l’aide du réseau principal Microsoft interne. Lorsqu’un rapport Power BI charge des données à partir de OneLake, les données transitent par le réseau Microsoft interne. Cette configuration diffère de la configuration de la configuration de plusieurs services PaaS (Platform as a Service) pour les connecter entre eux via un réseau privé. La communication entrante entre les clients, tels que votre navigateur ou SQL Server Management Studio (SSMS) et Fabric, utilise le protocole TLS 1.2 et négocie vers TLS 1.3 dans la mesure du possible.

Les paramètres de sécurité par défaut de Fabric sont les suivants :

Microsoft Entra ID, qui est utilisé pour authentifier chaque requête.

Une fois l’authentification réussie, les demandes sont acheminées vers le service principal approprié via des points de terminaison gérés par Microsoft sécurisés.

Le trafic interne entre les expériences dans Fabric est acheminé via le réseau principal de Microsoft.

Le trafic entre les clients et Fabric est chiffré au moins à l’aide du protocole TLS (Transport Layer Security) 1.2.

Accès conditionnel Entra

Chaque interaction avec Fabric est authentifiée avec Microsoft Entra ID. Microsoft Entra ID est basé sur le modèle de sécurité Confiance Zéro, qui suppose que vous n’êtes pas entièrement protégé dans le périmètre réseau de votre organisation. Au lieu de considérer votre réseau comme une délimitation de sécurité, Confiance Zéro examine l’identité comme périmètre principal pour la sécurité.

Pour déterminer l’accès au moment de l’authentification, vous pouvez définir et appliquer des stratégies d’accès conditionnel en fonction de l’identité de l’utilisateur, du contexte de périphérique, de l’emplacement, du réseau et de la sensibilité de l’application. Par exemple, vous pouvez exiger l’authentification multifacteur, la conformité des appareils ou des applis approuvées pour accéder à vos données et ressources dans Fabric. Vous pouvez également bloquer ou limiter l’accès à partir d’emplacements, d’appareils ou de réseaux à risque.

Les stratégies d’accès conditionnel vous aident à protéger vos données et applications sans compromettre la productivité et l’expérience des utilisateurs. Voici quelques exemples de restrictions d’accès que vous pouvez appliquer à l’aide de l’accès conditionnel.

Définir une liste d’adresses IP pour la connectivité entrante à Fabric.

Utiliser l’authentification multifacteur (MFA).

Limiter le trafic en fonction de paramètres tels que le pays d’origine ou le type de périphérique.

Fabric ne prend pas en charge d’autres méthodes d’authentification telles que les clés de compte ou l’authentification SQL, qui s’appuient sur les noms d’utilisateur et les mots de passe.

Configurer un accès conditionnel

Pour configurer l’accès conditionnel dans Fabric, vous devez sélectionner plusieurs services Azure liés à Fabric tels que Power BI, Azure Data Explorer, la base de données Azure SQL et Stockage Azure.

Remarque

L’accès conditionnel peut être considéré comme trop large pour certains clients, car toute stratégie sera appliquée à Fabric et aux services Azure associés.

Gestion des licences

L’accès conditionnel nécessite des licences Microsoft Entra ID P1. Souvent, ces licences sont déjà disponibles dans votre organisation, car elles sont partagées avec d’autres produits Microsoft tels que Microsoft 365. Pour trouver la licence appropriée à vos exigences, consultez Conditions de licence.

Accès approuvé

Fabric n’a pas besoin de se trouver dans votre réseau privé, même si vos données sont stockées à l’intérieur d’un réseau privé. Avec les services PaaS, il est courant de placer le calcul dans le même réseau privé que le compte de stockage. Toutefois, avec Fabric, cela n’est pas nécessaire. Pour activer l’accès approuvé dans Fabric, vous pouvez utiliser des fonctionnalités telles que les passerelles de données locales, l’accès à l’espace de travail approuvé et les points de terminaison privés gérés. Pour plus d’informations, consultez Sécurité dans Microsoft Fabric.

Liaisons privées

Avec des points de terminaison privés, une adresse IP privée est affectée à votre service depuis votre réseau virtuel. Le point de terminaison permet à d’autres ressources du réseau de communiquer avec le service via l’adresse IP privée.

À l’aide de liaisons privées, un tunnel du service dans l’un de vos sous-réseaux crée un canal privé. La communication à partir d’appareils externes passe de leur adresse IP, à un point de terminaison privé dans ce sous-réseau, via le tunnel et dans le service.

Après avoir implémenté des liens privés, Fabric n’est plus accessible via l’Internet public. Pour accéder à Fabric, tous les utilisateurs doivent se connecter via le réseau privé. Le réseau privé est requis pour toutes les communications avec Fabric, notamment l’affichage d’un rapport Power BI dans le navigateur et l’utilisation de SQL Server Management Studio (SSMS) pour se connecter à une chaîne de connexion SQL comme <guid_unique_your_item>.datawarehouse.fabric.microsoft.com.

Réseaux locaux

Si vous utilisez des réseaux locaux, vous pouvez les étendre au réseau virtuel (VNet) Azure à l’aide d’un circuit ExpressRoute ou d’un VPN site à site pour accéder à Fabric à l’aide de connexions privées.

Bande passante

Avec des liaisons privées, tout le trafic vers Fabric transite par le point de terminaison privé, provoquant des problèmes de bande passante potentiels. Les utilisateurs ne peuvent plus charger des ressources non liées aux données distribuées globales, telles que des images, ainsi que des fichiers .css et .html utilisés par Fabric, à partir de leur région. Ces ressources sont chargées à partir de l’emplacement du point de terminaison privé. Par exemple, pour les utilisateurs australiens disposant d’un point de terminaison privé américain, le trafic transite d’abord par les États-Unis. Cela augmente les temps de chargement et peut réduire les performances.

Cost

Le coût des liaisons privées et l’augmentation de la bande passante ExpressRoute pour autoriser la connectivité privée à partir de votre réseau, peuvent ajouter des coûts à votre organisation.

Observations et limitations

Avec des liaisons privées, vous coupez Fabric de l’Internet public. Par conséquent, il existe de nombreuses considérations et limitations que vous devez prendre en compte.