Utiliser des stratégies d’accès conditionnel basées sur les applications avec Intune

Les stratégies de protection des applications Microsoft Intune fonctionnent avec l’accès conditionnel Microsoft Entra pour protéger les données de votre organisation sur les appareils que vos employés utilisent. Ces stratégies fonctionnent sur les appareils qui s’inscrivent auprès d’Intune et sur les appareils appartenant aux employés qui ne s’inscrivent pas. Combinés, ils sont référencés vers l’accès conditionnel basé sur l’application.

Les stratégies de protection des applications sont des règles qui garantissent que les données d’une organisation restent sécurisées ou contenues dans une application managée :

- Une stratégie de protection des applications peut être une règle appliquée lorsqu’un utilisateur tente d’accéder aux données de votre organisation ou de les déplacer, ou un ensemble d’actions interdites ou surveillées lorsqu’un utilisateur travaille dans une application gérée.

- Une application gérée est une application à laquelle des stratégies de protection d’application sont appliquées et pouvant être gérée par Intune.

- Vous pouvez bloquer les applications de messagerie intégrées sur iOS/iPadOS et Android quand vous autorisez seulement l’application Microsoft Outlook à accéder à Exchange Online. En outre, vous pouvez bloquer les applications qui n’ont pas de stratégies de protection des applications Intune appliquées lors de l’accès à SharePoint Online.

L’accès conditionnel basé sur les applications avec gestion des applications clientes ajoute une couche de sécurité qui garantit que seules les applications clientes qui prennent en charge les stratégies de protection des applications Intune peuvent accéder à Exchange online et à d’autres services Microsoft 365.

Conseil

En plus des stratégies d’accès conditionnel basées sur l’application, vous pouvez utiliser l’accès conditionnel basé sur l’appareil avec Intune.

Configuration requise

Avant de créer une stratégie d’accès conditionnel basé sur l’application, vous devez avoir :

- Abonnement Enterprise Mobility + Security (EMS) ou un abonnement Microsoft Entra ID P1 ou P2

- Les utilisateurs doivent disposer d’une licence pour EMS ou l’ID Microsoft Entra

Pour plus d’informations, consultez Tarification Enterprise Mobility ou Tarification Microsoft Entra.

Applications prises en charge

Vous trouverez la liste des applications qui prennent en charge l’accès conditionnel basé sur l’application dans accès conditionnel : conditions dans la documentation Microsoft Entra.

L’accès conditionnel basé sur l’application prend également en charge les applications métier, mais ces dernières doivent utiliser l’authentification moderne Microsoft 365.

Fonctionnement de l’accès conditionnel basé sur l’application

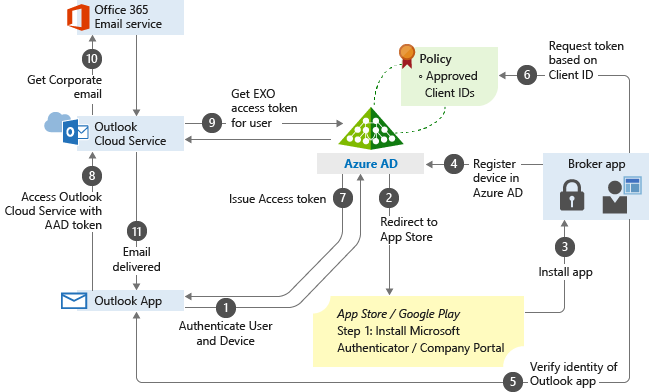

Dans cet exemple, l’administrateur a appliqué des stratégies de protection des applications à l’application Outlook, suivies d’une règle d’accès conditionnel qui ajoute l’application Outlook à une liste approuvée d’applications qui peuvent être utilisées lors de l’accès à la messagerie d’entreprise.

Remarque

L’organigramme suivant peut être utilisé pour d’autres applications gérées.

L’utilisateur tente de s’authentifier auprès de l’ID Microsoft Entra à partir de l’application Outlook.

L’utilisateur est redirigé vers l’App Store pour installer une application broker lors de sa première tentative d’authentification. L’application broker peut être Microsoft Authenticator pour iOS ou Portail d’entreprise Microsoft pour les appareils Android.

Si les utilisateurs essaient d’utiliser une application de messagerie native, ils sont redirigés vers l’App Store pour installer l’application Outlook.

L’application broker est installée sur l’appareil.

L’application broker démarre le processus d’inscription Microsoft Entra, qui crée un enregistrement d’appareil dans l’ID Microsoft Entra. Ce processus diffère du processus d’inscription pour la gestion des périphériques mobiles (GPM), mais cet enregistrement est nécessaire pour que les stratégies d’accès conditionnel puissent être appliquées sur l’appareil.

L’application broker confirme l’ID d’appareil Microsoft Entra, l’utilisateur et l’application. Ces informations sont transmises aux serveurs de connexion Microsoft Entra pour valider l’accès au service demandé.

L’application broker envoie l’ID client de l’application à l’ID Microsoft Entra dans le cadre du processus d’authentification de l’utilisateur pour vérifier s’il se trouve dans la liste approuvée par la stratégie.

L’ID Microsoft Entra permet à l’utilisateur de s’authentifier et d’utiliser l’application en fonction de la liste approuvée par la stratégie. Si l’application ne figure pas dans la liste, l’ID Microsoft Entra refuse l’accès à l’application.

L’application Outlook communique avec le service cloud d’Outlook pour établir la communication avec Exchange Online.

Outlook Cloud Service communique avec l’ID Microsoft Entra pour récupérer le jeton d’accès au service Exchange Online pour l’utilisateur.

L’application Outlook communique avec Exchange Online pour récupérer l’e-mail d’entreprise de l’utilisateur.

L’e-mail d’entreprise est remis à la boîte aux lettres de l’utilisateur.