Stratégie de protection de compte pour la sécurité des points de terminaison dans Intune

Utilisez des stratégies de sécurité de point de terminaison Intune pour la protection des comptes afin de protéger l’identité et les comptes de vos utilisateurs et de gérer les appartenances de groupe intégrées sur les appareils.

Importante

En juillet 2024, les profils Intune suivants pour la protection des identités et la protection des comptes ont été dépréciés et remplacés par un nouveau profil consolidé nommé Protection des comptes. Ce profil plus récent se trouve dans le nœud de stratégie de protection de compte de la sécurité des points de terminaison. Il s’agit du seul modèle de profil qui reste disponible pour créer de nouvelles instances de stratégie pour la protection des identités et des comptes. Les paramètres de ce nouveau profil sont également disponibles via le catalogue de paramètres.

Toutes les instances des profils plus anciens suivants que vous avez créés restent disponibles pour l’utilisation et la modification :

- Protection des identités : précédemment disponible à partir dela configuration>des appareils>Créer une>>stratégieWindows 10 et versions ultérieures>>Identity Protection

- Protection de compte (préversion) : précédemment disponible à partir de Endpoint Security>Account Protection>Windows 10 et versions ultérieures>Protection du compte (préversion)

Recherchez les stratégies de sécurité des points de terminaison pour Protection du compte sous Gérer dans le nœud Sécurité des points de terminaison du Centre d’administration Microsoft Intune.

Conditions préalables pour les profils de protection de compte

- Pour prendre en charge le profil de protection de compte , les appareils doivent exécuter Windows 10 ou Windows 11.

- Pour prendre en charge le profil d’appartenance aux groupes d’utilisateurs locaux , les appareils doivent exécuter Windows 10 20H2 ou version ultérieure, ou Windows 11.

- Pour prendre en charge la *solution de mot de passe d’administrateur local (Windows LAPS), consultez Conditions préalables à la prise en charge de Microsoft Intune pour Windows LAPS.

Contrôle d’accès en fonction du rôle

Pour obtenir des conseils sur l’attribution du niveau approprié d’autorisations et de droits pour gérer les profils de protection de compte Intune, consultez Assign-based-role-access-controls-for-endpoint-security-policy.

Profils de protection de compte

Plateforme : Windows :

Profils:

Protection de compte : les paramètres des stratégies de protection de compte vous aident à protéger les informations d’identification de l’utilisateur. La stratégie de protection de compte est axée sur les paramètres de Windows Hello Entreprise qui incluent à la fois des paramètres étendus à l’appareil et à l’étendue de l’utilisateur , et Credential Guard, qui fait partie de la gestion des identités et des accès Windows.

- Windows Hello Entreprise remplace les mots de passe par une authentification à deux facteurs forte sur les PC et les appareils mobiles.

- Credential Guard permet de protéger les informations d’identification et les secrets que vous utilisez avec vos appareils.

Pour plus d’informations, consultez Gestion des identités et des accès dans la documentation sur la gestion des identités et des accès Windows.

Les paramètres de ce profil sont également disponibles dans le catalogue Paramètres.

Solution de mot de passe d’administrateur local (Windows LAPS) : utilisez ce profil pour configurer Windows LAPS sur les appareils. Windows LAPS permet la gestion d’un seul compte d’administrateur local par appareil. La stratégie Intune peut spécifier le compte d’administrateur local auquel elle s’applique à l’aide du paramètre de stratégie Nom du compte administrateur.

Pour plus d’informations sur l’utilisation d’Intune pour gérer Windows LAPS, consultez :

Appartenance aux groupes d’utilisateurs locaux : utilisez ce profil pour ajouter, supprimer ou remplacer des membres des groupes locaux intégrés sur les appareils Windows. Par exemple, le groupe local Administrateurs dispose de droits étendus. Vous pouvez utiliser cette stratégie pour modifier l’appartenance au groupe d’administrateurs afin de le verrouiller sur un ensemble de membres exclusivement définis.

L’utilisation de ce profil est détaillée dans la section suivante, Gérer les groupes locaux sur les appareils Windows.

Gérer les groupes locaux sur les appareils Windows

Utilisez le profil d’appartenance au groupe d’utilisateurs local pour gérer les utilisateurs membres des groupes locaux intégrés sur les appareils qui exécutent Windows 10 20H2 et versions ultérieures et les appareils Windows 11.

Conseil

Pour en savoir plus sur la prise en charge de la gestion des privilèges d’administrateur à l’aide de groupes Microsoft Entra, consultez Gérer les privilèges d’administrateur à l’aide de groupes Microsoft Entra dans la documentation Microsoft Entra.

Configurer le profil

Ce profil gère l’appartenance au groupe local sur les appareils par le biais du fournisseur de solutions Cloud Policy - LocalUsersAndGroups. La documentation csp inclut plus de détails sur la façon dont les configurations s’appliquent et un FAQ sur l’utilisation du csp.

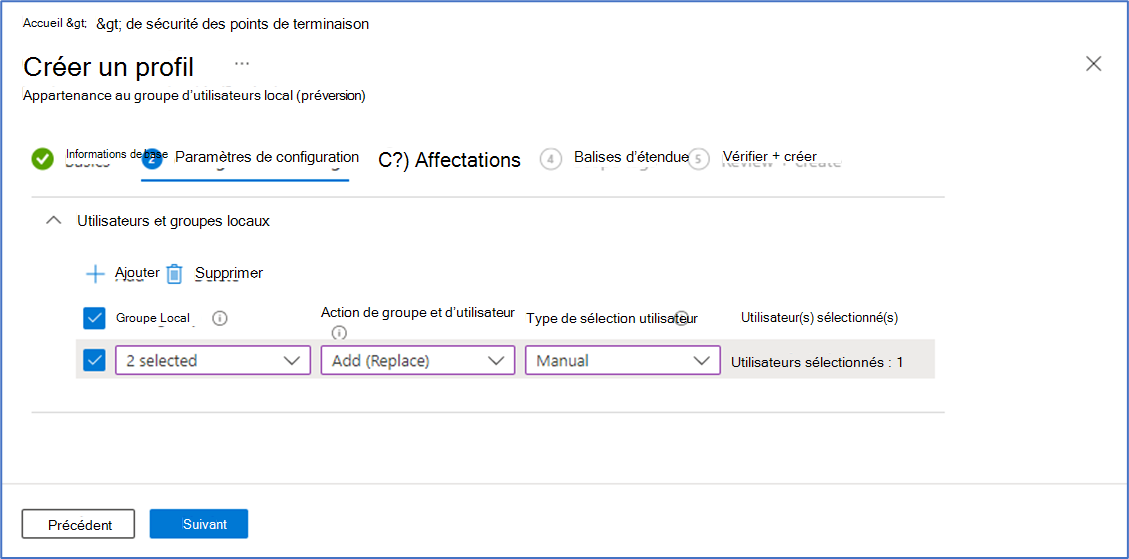

Lorsque vous configurez ce profil, dans la page Paramètres de configuration , vous pouvez créer plusieurs règles pour gérer les groupes locaux intégrés que vous souhaitez modifier, l’action de groupe à effectuer et la méthode pour sélectionner les utilisateurs.

Voici les configurations que vous pouvez effectuer :

- Groupe local : sélectionnez un ou plusieurs groupes dans la liste déroulante. Ces groupes appliquent tous la même action Groupe et utilisateur aux utilisateurs que vous affectez. Vous pouvez créer plusieurs regroupements de groupes locaux dans un même profil et affecter des actions et des groupes d’utilisateurs différents à chaque groupe de groupes locaux.

Remarque

La liste des groupes locaux est limitée aux six groupes locaux intégrés dont l’évaluation est garantie lors de l’ouverture de session, comme indiqué dans la documentation Comment gérer le groupe Administrateurs locaux sur les appareils joints à Microsoft Entra .

Action de groupe et utilisateur : configurez l’action à appliquer aux groupes sélectionnés. Cette action s’applique aux utilisateurs que vous sélectionnez pour cette même action et regroupement de comptes locaux. Les actions que vous pouvez sélectionner sont les suivantes :

- Ajouter (Mettre à jour) : ajoute des membres aux groupes sélectionnés. L’appartenance au groupe des utilisateurs qui ne sont pas spécifiés par la stratégie n’est pas modifiée.

- Supprimer (Mettre à jour) : supprimer les membres des groupes sélectionnés. L’appartenance au groupe des utilisateurs qui ne sont pas spécifiés par la stratégie n’est pas modifiée.

- Ajouter (Remplacer) : remplacez les membres des groupes sélectionnés par les nouveaux membres que vous spécifiez pour cette action. Cette option fonctionne de la même façon qu’un groupe restreint et tous les membres du groupe qui ne sont pas spécifiés dans la stratégie sont supprimés.

Attention

Si le même groupe est configuré avec les actions Remplacer et Mettre à jour, l’action Remplacer gagne. Cela n’est pas considéré comme un conflit. Une telle configuration peut se produire lorsque vous déployez plusieurs stratégies sur le même appareil, ou lorsque ce fournisseur de solutions Cloud est également configuré à l’aide de Microsoft Graph.

Type de sélection d’utilisateur : choisissez comment sélectionner des utilisateurs. Les options suivantes sont disponibles :

- Utilisateurs : sélectionnez les utilisateurs et les groupes d’utilisateurs dans l’ID Microsoft Entra. (Pris en charge pour les appareils joints à Microsoft Entra uniquement).

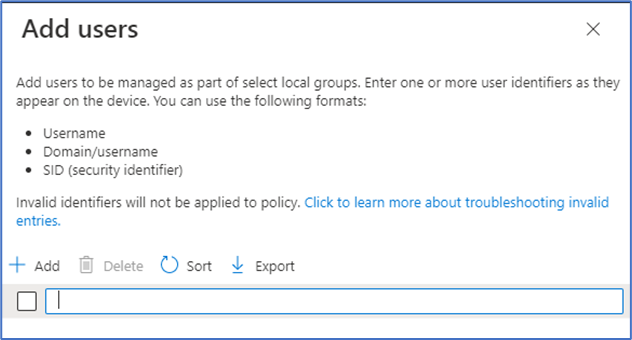

- Manuel : spécifiez manuellement les utilisateurs et les groupes Microsoft Entra, par nom d’utilisateur, domaine\nom d’utilisateur ou identificateur de sécurité (SID) des groupes. (Pris en charge pour les appareils joints à Microsoft Entra et joints hybrides à Microsoft Entra).

Utilisateur(s) sélectionné(s) : En fonction de votre sélection pour le type de sélection d’utilisateur, utilisez l’une des options suivantes :

Sélectionner un ou plusieurs utilisateurs : sélectionnez les utilisateurs et les groupes d’utilisateurs de Microsoft Entra.

Ajouter un ou plusieurs utilisateurs : cette option ouvre le volet Ajouter des utilisateurs dans lequel vous pouvez ensuite spécifier un ou plusieurs identificateurs d’utilisateur tels qu’ils apparaissent sur un appareil. Vous pouvez spécifier l’utilisateur par identificateur de sécurité (SID),domaine\nom d’utilisateur ou par nom d’utilisateur.

Le choix de l’option Manuel peut être utile dans les scénarios où vous souhaitez gérer vos utilisateurs Active Directory locaux d’Active Directory vers un groupe local pour un appareil joint hybride Microsoft Entra. Les formats pris en charge pour identifier la sélection de l’utilisateur dans l’ordre le plus ou le moins préféré sont le SID, le domaine\nom d’utilisateur ou le nom d’utilisateur du membre. Les valeurs d’Active Directory doivent être utilisées pour les appareils joints hybrides, tandis que les valeurs de l’ID Microsoft Entra doivent être utilisées pour la jointure Microsoft Entra. Les SID de groupe Microsoft Entra peuvent être obtenus à l’aide de l’API Graph pour les groupes.

Conflicts

Si les stratégies créent un conflit pour une appartenance à un groupe, les paramètres en conflit de chaque stratégie ne sont pas envoyés à l’appareil. Au lieu de cela, le conflit est signalé pour ces stratégies dans le Centre d’administration Microsoft Intune. Pour résoudre le conflit, reconfigurez une ou plusieurs stratégies.

Reporting

À mesure que les appareils s’archivent et appliquent la stratégie, le centre d’administration affiche l’état des appareils et des utilisateurs comme ayant réussi ou en erreur.

Étant donné que la stratégie peut contenir plusieurs règles, tenez compte des points suivants :

- Lors du traitement de la stratégie pour les appareils, la vue d’état par paramètre affiche un état pour le groupe de règles comme s’il s’agit d’un seul paramètre.

- Chaque règle de la stratégie qui entraîne une erreur est ignorée et n’est pas envoyée aux appareils.

- Chaque règle qui réussit est envoyée aux appareils à appliquer.

Étapes suivantes

Configurer des stratégies de sécurité de point de terminaison