Gestion des points de terminaison Microsoft 365

La plupart des organisations d’entreprise qui disposent de plusieurs bureaux et d’un wan de connexion ont besoin d’une configuration pour la connectivité réseau Microsoft 365. Vous pouvez optimiser votre réseau en envoyant toutes les demandes réseau Microsoft 365 approuvées directement via votre pare-feu, en contournant toute inspection ou traitement supplémentaire au niveau des paquets. Cela réduit ainsi la latence et les exigences relatives à la capacité du périmètre. L’identification du trafic réseau Microsoft 365 est la première étape pour fournir des performances optimales à vos utilisateurs. Pour plus d’informations, consultez Principes de connectivité réseau Microsoft 365.

Microsoft vous recommande d’accéder aux points de terminaison réseau Microsoft 365 et aux modifications en cours apportées à ceux-ci à l’aide du service Web d’adresse IP et d’URL Microsoft 365.

Quelle que soit la façon dont vous gérez le trafic réseau Microsoft 365 vital, Microsoft 365 nécessite une connectivité Internet. D’autres points de terminaison réseau pour lesquels la connectivité est requise sont répertoriés dans Points de terminaison supplémentaires non inclus dans le service Web d’adresse IP et d’URL Microsoft 365.

La façon dont vous utilisez les points de terminaison réseau Microsoft 365 dépend de l’architecture réseau de votre entreprise organization. Cet article décrit plusieurs façons dont les architectures réseau d’entreprise peuvent s’intégrer aux adresses IP et URL Microsoft 365. Le moyen le plus simple de choisir les demandes réseau à approuver consiste à utiliser des appareils SD-WAN qui prennent en charge la configuration microsoft 365 automatisée à chacun de vos bureaux.

SD-WAN pour la sortie de branche locale du trafic réseau Microsoft 365 vital

À chaque emplacement de succursale, vous pouvez fournir un appareil SD-WAN configuré pour router le trafic pour la catégorie de points de terminaison d’optimisation de Microsoft 365 ou les catégories Optimiser et Autoriser, directement vers le réseau de Microsoft. Les autres trafics réseau, notamment le trafic du centre de données local, le trafic général des sites web Internet et le trafic vers les points de terminaison de la catégorie Par défaut Microsoft 365, sont envoyés à un autre emplacement où vous disposez d’un périmètre réseau plus important.

Microsoft travaille avec des fournisseurs SD-WAN pour activer la configuration automatisée. Pour plus d’informations, consultez Microsoft 365 Programme de partenariat réseau.

Utiliser un fichier PAC pour le routage direct du trafic Microsoft 365 vital

Utilisez des fichiers PAC ou WPAD pour gérer les demandes réseau associées à Microsoft 365, mais qui n’ont pas d’adresse IP. Les requêtes réseau classiques envoyées via un proxy ou un périphérique de périmètre augmentent la latence. Bien que TLS Break et Inspect créent la latence la plus élevée, d’autres services tels que l’authentification de proxy et la recherche de réputation peuvent entraîner des performances médiocres et une mauvaise expérience utilisateur. De plus, ces périphériques réseau de périmètre ont besoin de suffisamment de ressources pour traiter toutes les requêtes de connexion réseau. Nous vous recommandons de contourner vos appareils proxy ou d’inspection pour les demandes réseau Microsoft 365 directes.

PowerShell Gallery Get-PacFile est un script PowerShell qui lit les derniers points de terminaison réseau à partir du service Web Adresse IP et URL Microsoft 365 et crée un exemple de fichier PAC. Vous pouvez modifier le script de sorte qu’il s’intègre à votre gestion de fichiers PAC existante.

Remarque

Pour plus d’informations sur les considérations relatives à la sécurité et aux performances de la connectivité directe aux points de terminaison Microsoft 365, consultez Principes de connectivité réseau Microsoft 365.

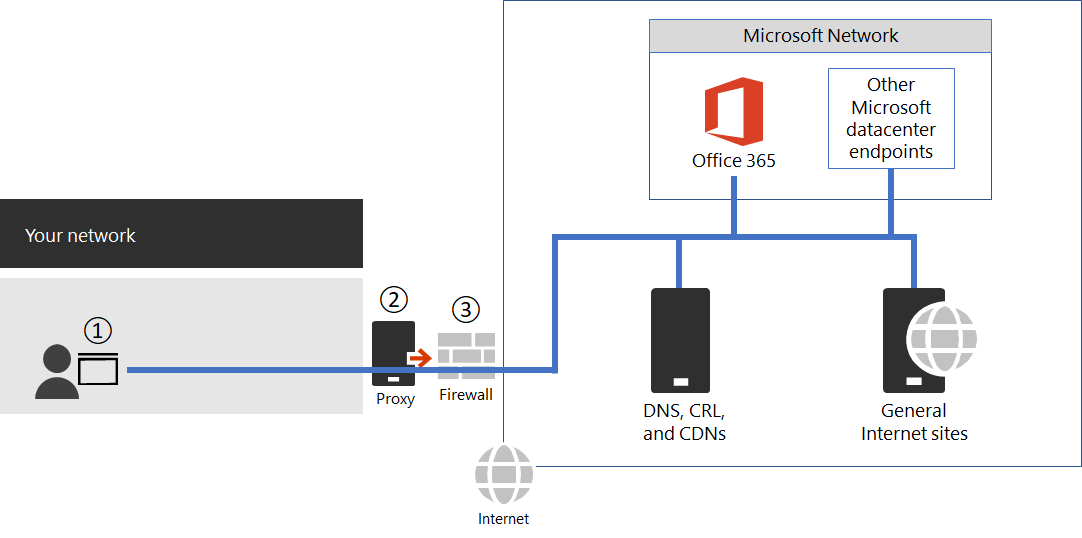

Figure 1 : périmètre de réseau d’entreprise simple

Le fichier PAC est déployé sur les navigateurs Web au point 1 de la figure 1. Lorsque vous utilisez un fichier PAC pour la sortie directe du trafic réseau Microsoft 365 vital, vous devez également autoriser la connectivité aux adresses IP derrière ces URL sur votre pare-feu de périmètre réseau. Pour ce faire, récupérez les adresses IP pour les mêmes catégories de points de terminaison Microsoft 365 que celles spécifiées dans le fichier PAC et créez des listes de contrôle d’accès de pare-feu basées sur ces adresses. Le pare-feu est le point 3 de la figure 1.

Séparément, si vous choisissez d’effectuer un routage direct uniquement pour les points de terminaison de catégorie Optimiser, tous les points de terminaison d’autorisation de catégorie requis que vous envoyez au serveur proxy doivent être répertoriés dans le serveur proxy pour contourner le traitement ultérieur. Par exemple, l’arrêt TLS et l’inspection et l’authentification proxy ne sont pas compatibles avec les points de terminaison de catégorie Optimiser et Autoriser. Le serveur proxy est le point 2 de la figure 1.

La configuration courante consiste à autoriser sans traiter tout le trafic sortant du serveur proxy pour les adresses IP de destination pour le trafic réseau Microsoft 365 qui atteint le serveur proxy. Pour plus d’informations sur les problèmes liés à TLS Break et Inspect, consultez Utilisation de périphériques réseau tiers ou de solutions sur le trafic Microsoft 365.

Il existe deux types de fichiers PAC générés par le script Get-PacFile.

| Type | Description |

|---|---|

|

1 |

Envoyez au serveur proxy Optimiser le trafic de point de terminaison direct et tout le reste. |

|

2 |

Envoyez au serveur proxy Optimiser et Autoriser le trafic de point de terminaison direct et tout le reste. Ce type peut également être utilisé pour envoyer tout le trafic ExpressRoute pris en charge pour Microsoft 365 aux segments réseau ExpressRoute et tout le reste au serveur proxy. |

Voici un exemple simple d’appel du script PowerShell :

Get-PacFile -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Il existe de nombreux paramètres que vous pouvez passer au script :

| Paramètre | Description |

|---|---|

|

ClientRequestId |

Ceci est requis et il s’agit d’un GUID transmis au service Web qui représente l’ordinateur client à l’origine de l’appel. |

|

Instance |

Le service Microsoft 365 instance, qui est défini par défaut sur Worldwide. Cela est également transmis au service web. |

|

TenantName |

Nom de votre locataire Microsoft 365. Transmis au service web et utilisé comme paramètre remplaçable dans certaines URL Microsoft 365. |

|

Type |

Type du fichier PAC de proxy que vous voulez générer. |

Voici un autre exemple d’appel du script PowerShell avec d’autres paramètres :

Get-PacFile -Type 2 -Instance Worldwide -TenantName Contoso -ClientRequestId b10c5ed1-bad1-445f-b386-b919946339a7

Contournement du traitement du trafic réseau Microsoft 365 par le serveur proxy

Lorsque les fichiers PAC ne sont pas utilisés pour le trafic sortant direct, vous souhaitez toujours contourner le traitement sur votre périmètre réseau en configurant votre serveur proxy. Certains fournisseurs de serveurs proxy ont activé la configuration automatisée de ce paramètre, comme décrit dans la Programme de partenariat réseau Microsoft 365.

Si vous effectuez cette opération manuellement, vous devez obtenir les données de la catégorie De point de terminaison Optimiser et Autoriser à partir du service Web Adresse IP et URL Microsoft 365, et configurer votre serveur proxy pour ignorer le traitement de ces derniers. Il est important d’éviter l’arrêt et l’inspection TLS et l’authentification proxy pour les points de terminaison de catégorie Optimiser et Autoriser.

Gestion des modifications pour les adresses IP et URL Microsoft 365

En plus de sélectionner la configuration appropriée pour votre périmètre réseau, il est essentiel d’adopter un processus de gestion des modifications pour les points de terminaison Microsoft 365. Ces points de terminaison changent régulièrement. Si vous ne gérez pas les modifications, vous pouvez vous retrouver avec des utilisateurs bloqués ou avec des performances médiocres après l’ajout d’une nouvelle adresse IP ou URL.

Les modifications apportées aux adresses IP et URL Microsoft 365 sont généralement publiées vers le dernier jour de chaque mois. Parfois, une modification est publiée en dehors de cette planification en raison d’exigences opérationnelles, de support ou de sécurité.

Lorsqu’une modification est publiée et que vous devez agir en raison de l’ajout d’une adresse IP ou d’une URL, vous devez vous attendre à recevoir un préavis de 30 jours entre le moment où nous publions la modification et la présence d’un service Microsoft 365 sur ce point de terminaison. Cette valeur est reflétée sous la forme Date d’entrée en vigueur. Même si nous visons cette période de notification, cela peut ne pas toujours être possible en raison d’exigences opérationnelles, de support ou de sécurité. Les modifications qui ne nécessitent pas d’action immédiate pour maintenir la connectivité, telles que des adresses IP ou des URL supprimées ou des modifications moins importantes, n’incluent pas de notification préalable. Dans ces cas, aucune date d’effet n’est fournie. Quelle que soit la notification fournie, nous annonçons la date de mise en service attendue pour chaque changement.

Notification des modifications à l’aide du service Web

Vous pouvez utiliser le service Web Adresse IP et URL Microsoft 365 pour recevoir une notification de modification. Nous vous recommandons d’appeler la méthode web /version une fois par heure pour case activée la version des points de terminaison que vous utilisez pour vous connecter à Microsoft 365. Si cette version change alors qu’elle est comparée à la version que vous utilisez, vous devriez obtenir les données de point de terminaison les plus récentes à partir de la méthode Web /Endpoints et éventuellement obtenir les différences par rapport à la méthode Web /changes. Il n’est pas nécessaire d’appeler les méthodes web /endpoints ou /changes si aucune modification n’a été apportée à la version que vous avez trouvée.

Pour plus d’informations, consultez Service web d’URL et d’adresse IP Microsoft 365.

Notification des modifications à l’aide de flux RSS

Le service Web d’adresse IP et d’URL Microsoft 365 fournit un flux RSS auquel vous pouvez vous abonner dans Outlook. Il existe des liens vers les URL RSS sur chacune des pages spécifiques du service Microsoft 365 instance pour les adresses IP et les URL. Pour plus d’informations, consultez Service web d’URL et d’adresse IP Microsoft 365.

Notification des changements et examen de l'approbation à l'aide de Power Automate

Nous savons qu’il est possible que vous deviez continuer à traiter manuellement les modifications apportées aux points de terminaison réseau par mois. Vous pouvez utiliser Power Automate pour créer un flux qui vous avertit par e-mail et exécute éventuellement un processus d’approbation des modifications lorsque des points de terminaison réseau Microsoft 365 ont des modifications. Une fois la révision terminée, vous pouvez faire en sorte que le flux envoie par email automatiquement les modifications apportées à l’équipe de gestion de votre pare-feu et serveur proxy.

Pour plus d’informations sur un exemple et un modèle Power Automate, consultez Utiliser Power Automate pour recevoir un e-mail pour les modifications apportées aux adresses IP et URL Microsoft 365.

FAQ sur les points de terminaison réseau Microsoft 365

Consultez ces questions fréquemment posées sur la connectivité réseau Microsoft 365.

Comment puis-je envoyer une question ?

Sélectionnez le lien en bas pour indiquer si l’article a été utile ou non et envoyez d’autres questions. Nous surveillons les commentaires et mettons à jour les questions contenues dans cet article avec celles que les clients nous posent le plus fréquemment.

Comment déterminer l’emplacement de mon client ?

L’emplacement du client est mieux déterminé à l’aide de notre carte de centre de données .

Est-ce que ma relation d’homologation avec Microsoft est appropriée ?

Les emplacements d’homologation sont décrits plus en détail dans l’article Homologation avec Microsoft.

Avec plus de 2 500 relations d’homologation avec des fournisseurs de services Internet dans le monde entier et 70 points de présence, l’accès depuis votre réseau à nos réseaux devrait être transparent. En quelques minutes, vous pouvez vous assurer que la relation d’homologation de votre fournisseur de services Internet est optimale. Voici quelques exemples de bonnes et de mauvaises configurations d’homologation à notre réseau.

Je vois des requêtes réseau envoyées à des adresses IP ne figurant pas sur la liste publiée. Dois-je leur octroyer l’accès ?

Nous fournissons uniquement des adresses IP pour les serveurs Microsoft 365 vers lesquels vous devez acheminer directement. Cette liste d’adresses IP associées aux requêtes réseau n’est pas exhaustive. Vous verrez des demandes réseau adressées à Microsoft et à des adresses IP tierces non publiées. Ces adresses IP sont gérées ou générées de manière dynamique. Il est donc impossible de fournir un préavis immédiat en cas de modification. Si votre pare-feu ne peut pas autoriser l’accès sur la base des noms de domaines complets associés à ces requêtes réseau, utilisez un fichier PAC ou WPAD pour gérer les requêtes.

Vous voyez une adresse IP associée à Microsoft 365 sur laquelle vous souhaitez plus d’informations ?

- Vérifiez si l’adresse IP est incluse dans une plage publiée plus grande à l’aide d’une calculatrice CIDR, comme celles-ci pour IPv4 ou IPv6. Par exemple, 40.96.0.0/13 inclut l’adresse IP 40.103.0.1 Malgré 40.96 ne correspondant pas à 40.103.

- Vérifiez si l’adresse IP appartient à un partenaire en utilisant une requête whois. S’il appartient à Microsoft, il peut s’agir d’un partenaire interne. De nombreux points de terminaison réseau partenaires sont répertoriés comme appartenant à la catégorie par défaut , pour laquelle les adresses IP ne sont pas publiées.

- L’adresse IP peut ne pas faire partie de Microsoft 365 ou d’une dépendance. La publication de points de terminaison réseau Microsoft 365 n’inclut pas tous les points de terminaison réseau Microsoft.

- Vérifiez le certificat. Avec un navigateur, connectez-vous à l’adresse IP à l’aide

https://<IP_address>de et case activée les domaines répertoriés sur le certificat pour comprendre quels domaines sont associés à l’adresse IP. S’il s’agit d’une adresse IP appartenant à Microsoft et ne figure pas dans la liste des adresses IP Microsoft 365, il est probable que l’adresse IP soit associée à un CDN Microsoft tel que MSOCDN.NET ou un autre domaine Microsoft sans informations IP publiées. Si vous constatez que le domaine figurant sur le certificat est l’un de ceux dont nous déclarons répertorier l’adresse IP, faites-le nous savoir.

Certaines URL Microsoft 365 pointent vers des enregistrements CNAME au lieu d’enregistrements A dans le DNS. Que dois-je faire des enregistrements CNAME ?

Les ordinateurs clients ont besoin d’un enregistrement DNS A ou AAAA qui inclut une ou plusieurs adresses IP pour se connecter à un service cloud. Certaines URL incluses dans Microsoft 365 affichent les enregistrements CNAME au lieu des enregistrements A ou AAAA. Ces enregistrements CNAME sont intermédiaires et il peut y en avoir plusieurs dans une chaîne. Ils finissent toujours par se résoudre en enregistrement A ou AAAA pour une adresse IP. Par exemple, considérez la série suivante d’enregistrements DNS, qui se résolvent finalement en adresse IP IP_1 :

serviceA.office.com -> CNAME: serviceA.domainA.com -> CNAME: serviceA.domainB.com -> A: IP_1

Ces redirections CNAME constituent une partie normale du DNS et sont transparentes pour l’ordinateur client et transparent pour les serveurs proxy. Ils sont utilisés pour l’équilibrage de charge, les réseaux de distribution de contenu, la haute disponibilité et l’atténuation des incidents de service. Microsoft ne publie pas les enregistrements CNAME intermédiaires, ils sont susceptibles d’être modifiés à tout moment, et vous n’avez pas besoin de les configurer comme autorisé dans votre serveur proxy.

Un serveur proxy valide l’URL initiale, qui est serviceA.office.com dans l’exemple ci-dessus, et cette URL est incluse dans la publication Microsoft 365. Le serveur proxy demande la résolution DNS de cette URL à une adresse IP et reçoit IP_1. Il ne valide pas les enregistrements de redirection CNAME intermédiaires.

Les configurations codées en dur ou l’utilisation d’une liste d’autorisation basée sur des noms de domaine complets Microsoft 365 indirects ne sont pas recommandées et non prises en charge par Microsoft. Ils sont connus pour provoquer des problèmes de connectivité client. Les solutions DNS qui bloquent la redirection CNAME, ou qui résolvent de manière incorrecte les entrées DNS Microsoft 365, peuvent être résolues via des redirecteurs DNS avec la récursivité DNS activée ou à l’aide d’indicateurs de racine DNS. De nombreux produits de périmètre de réseau tiers intègrent en mode natif le point de terminaison Microsoft 365 recommandé pour inclure une liste d’autorisation dans leur configuration à l’aide du service Web Adresse IP et URL Microsoft 365.

Pourquoi des noms tels que nsatc.net ou akadns.net figurent-ils parmi les noms de domaine de Microsoft ?

Microsoft 365 et d’autres services Microsoft utilisent plusieurs services tiers tels qu’Akamai et MarkMonitor pour améliorer votre expérience Microsoft 365. Pour continuer à vous offrir la meilleure expérience possible, nous pourrions changer ces services à l’avenir. Les domaines tiers peuvent héberger du contenu, tel qu’un CDN, ou héberger un service, tel qu’un service de gestion du trafic géographique. Voici quelques-uns des services actuellement utilisés :

MarkMonitor est utilisé lorsque vous voyez des requêtes qui incluent *.nsatc.net. Ce service fournit une protection de nom de domaine et une surveillance pour protéger contre des comportements malveillants.

ExactTarget est utilisé lorsque vous voyez des requêtes à *.exacttarget.com. Ce service fournit une gestion des liens de messagerie électronique et une surveillance pour protéger contre des comportements malveillants.

Akamai est utilisé lorsque vous voyez des requêtes incluant l’un des noms de domaine complets (FQDN) suivants. Ce service offre des services de géo-DNS et de réseau de distribution de contenu.

*.akadns.net

*.akam.net

*.akamai.com

*.akamai.net

*.akamaiedge.net

*.akamaihd.net

*.akamaized.net

*.edgekey.net

*.edgesuite.net

Je dois avoir la connectivité minimale possible pour Microsoft 365

Étant donné que Microsoft 365 est une suite de services conçus pour fonctionner sur Internet, les promesses de fiabilité et de disponibilité sont basées sur de nombreux services Internet standard disponibles. Par exemple, les services Internet standard tels que DNS, CRL et CDN doivent être accessibles pour utiliser Microsoft 365 tout comme ils doivent être accessibles pour utiliser la plupart des services Internet modernes.

La suite Microsoft 365 est divisée en quatre principaux domaines de service représentant les trois charges de travail principales et un ensemble de ressources communes. Ces zones de service peuvent être utilisées pour associer des flux de trafic à une application particulière. Toutefois, étant donné que les fonctionnalités consomment souvent des points de terminaison sur plusieurs charges de travail, ces zones de service ne peuvent pas être utilisées efficacement pour restreindre l’accès.

| Zone de service | Description |

|---|---|

|

Exchange |

Exchange Online et Exchange Online Protection |

|

SharePoint |

Sharepoint Online et OneDrive Entreprise |

|

Skype Entreprise Online et Microsoft Teams |

Skype Entreprise et Microsoft Teams |

|

Courant |

Microsoft 365 Pro Plus, Office dans un navigateur, Microsoft Entra ID et autres points de terminaison réseau courants |

En plus des services Internet de base, il existe des services tiers utilisés uniquement pour intégrer des fonctionnalités. Bien que ces services soient nécessaires pour l’intégration, ils sont marqués comme facultatifs dans l’article Points de terminaison Microsoft 365. Cela signifie que les fonctionnalités principales du service continuent de fonctionner si le point de terminaison n’est pas accessible. Tout point de terminaison réseau requis a l’attribut requis défini sur true. Tout point de terminaison réseau facultatif a l’attribut requis défini sur false et l’attribut notes détaille les fonctionnalités manquantes que vous devez attendre si la connectivité est bloquée.

Si vous essayez d’utiliser Microsoft 365 et que vous trouvez que des services tiers ne sont pas accessibles, vous souhaitez vous assurer que tous les noms de domaine complets marqués comme obligatoires ou facultatifs dans cet article sont autorisés via le proxy et le pare-feu.

Comment bloquer l’accès aux services grand public de Microsoft ?

La fonctionnalité de restrictions de locataire prend désormais en charge le blocage de l’utilisation de toutes les applications grand public Microsoft (applications MSA), telles que OneDrive, Hotmail et Xbox.com. Cette fonctionnalité utilise un en-tête distinct pour le point de terminaison login.live.com. Pour plus d’informations, consultez Utiliser des restrictions de locataire pour gérer l’accès aux applications cloud SaaS.

Mon pare-feu nécessite des adresses IP et ne peut pas traiter les URL. Comment faire la configurer pour Microsoft 365 ?

Microsoft 365 ne fournit pas les adresses IP de tous les points de terminaison réseau requis. Certaines sont proposées sous forme d’URL uniquement et sont classées par défaut. Les URL de la catégorie par défaut qui sont requises doivent être autorisées via un serveur proxy. Si vous n’avez pas de serveur proxy, examinez comment vous avez configuré les requêtes web pour les URL que les utilisateurs tapent dans la barre d’adresses d’un navigateur web . l’utilisateur ne fournit pas non plus d’adresse IP. Les URL de catégorie par défaut Microsoft 365 qui ne fournissent pas d’adresses IP doivent être configurées de la même façon.

Articles connexes

Service web d’adresse IP et d’URL de Microsoft 365

Plages d’adresses IP du centre de données Microsoft Azure

Espace d’adresse IP public de Microsoft

Configuration requise pour l’infrastructure réseau pour Microsoft Intune