Confiance nulle plan de déploiement avec Microsoft 365

Cet article fournit un plan de déploiement pour créer Confiance nulle sécurité avec Microsoft 365. Confiance nulle est un nouveau modèle de sécurité qui suppose une violation et vérifie chaque requête comme si elle provenait d’un réseau non contrôlé. Quel que soit l’origine de la demande ou la ressource à laquelle elle accède, le modèle Confiance nulle nous apprend à « ne jamais faire confiance, toujours vérifier ».

Utilisez cet article avec cette affiche.

architecture de sécurité Confiance nulle

Une approche Confiance nulle s’étend à l’ensemble du patrimoine numérique et sert de philosophie de sécurité intégrée et de stratégie de bout en bout.

Cette illustration fournit une représentation des éléments principaux qui contribuent à Confiance nulle.

Dans cette illustration :

- L’application de la stratégie de sécurité est au centre d’une architecture Confiance nulle. Cela inclut l’authentification multifacteur avec l’accès conditionnel qui prend en compte le risque lié au compte d’utilisateur, les status d’appareils et d’autres critères et stratégies que vous définissez.

- Les identités, les appareils, les données, les applications, le réseau et d’autres composants d’infrastructure sont tous configurés avec une sécurité appropriée. Les stratégies configurées pour chacun de ces composants sont coordonnées avec votre stratégie de Confiance nulle globale. Par exemple, les stratégies d’appareil déterminent les critères pour les appareils sains et les stratégies d’accès conditionnel nécessitent des appareils sains pour l’accès à des applications et des données spécifiques.

- La protection contre les menaces et le renseignement surveillent l’environnement, exposent les risques actuels et prennent des mesures automatisées pour corriger les attaques.

Pour plus d’informations sur Confiance nulle, consultez le Centre d’aide Confiance nulle de Microsoft.

Déploiement de Confiance nulle pour Microsoft 365

Microsoft 365 est conçu intentionnellement avec de nombreuses fonctionnalités de sécurité et de protection des informations pour vous aider à créer des Confiance nulle dans votre environnement. La plupart des fonctionnalités peuvent être étendues pour protéger l’accès à d’autres applications SaaS que votre organization utilise et aux données de ces applications.

Cette illustration représente le travail de déploiement de fonctionnalités Confiance nulle. Ce travail est divisé en unités de travail qui peuvent être configurées ensemble, en commençant par le bas et en travaillant vers le haut pour garantir que le travail requis est terminé.

Dans cette illustration :

- Confiance nulle commence par une base de protection des identités et des appareils.

- Les fonctionnalités de protection contre les menaces reposent sur cette base pour fournir une surveillance et une correction en temps réel des menaces de sécurité.

- La protection et la gouvernance des informations fournissent des contrôles sophistiqués ciblant des types spécifiques de données pour protéger vos informations les plus précieuses et vous aider à vous conformer aux normes de conformité, y compris la protection des informations personnelles.

Cet article suppose que vous utilisez l’identité cloud. Si vous avez besoin d’aide pour cet objectif, consultez Déployer votre infrastructure d’identité pour Microsoft 365.

Conseil

Une fois que vous comprenez les étapes et le processus de déploiement de bout en bout, vous pouvez utiliser le guide de déploiement avancé configurer votre modèle de sécurité Microsoft Confiance nulle quand vous êtes connecté à l’Centre d’administration Microsoft 365. Ce guide vous guide tout au long de l’application des principes Confiance nulle pour les piliers technologiques standard et avancés. Pour parcourir le guide sans vous connecter, accédez au portail d’installation de Microsoft 365.

Étape 1 : Configurer Confiance nulle protection de l’identité et de l’accès aux appareils : stratégies de point de départ

La première étape consiste à créer votre base de Confiance nulle en configurant la protection des identités et de l’accès aux appareils.

Accédez à Confiance nulle protection de l’identité et de l’accès aux appareils pour obtenir des instructions normatives détaillées. Cette série d’articles décrit un ensemble de configurations préalables d’accès aux identités et aux appareils, ainsi qu’un ensemble d’Microsoft Entra accès conditionnel, de Microsoft Intune et d’autres stratégies pour sécuriser l’accès à Microsoft 365 pour les services et applications cloud d’entreprise, aux autres services SaaS et aux applications locales publiées avec Microsoft Entra’application procuration.

| Comprend | Configuration requise | N’inclut pas |

|---|---|---|

Stratégies d’identité et d’accès aux appareils recommandées pour trois niveaux de protection :

Recommandations supplémentaires pour :

|

Microsoft E3 ou E5 Microsoft Entra ID dans l’un des modes suivants :

|

Inscription des appareils pour les stratégies qui nécessitent des appareils gérés. Consultez l’étape 2. Gérer les points de terminaison avec Intune pour inscrire des appareils |

Commencez par implémenter le niveau de point de départ. Ces stratégies ne nécessitent pas l’inscription d’appareils dans la gestion.

Étape 2 : Gérer les points de terminaison avec Intune

Ensuite, inscrivez vos appareils dans la gestion et commencez à les protéger avec des contrôles plus sophistiqués.

Pour obtenir des instructions normatives détaillées, consultez Gérer des appareils avec Intune.

| Comprend | Configuration requise | N’inclut pas |

|---|---|---|

Inscrire des appareils avec Intune :

Configurer des stratégies :

|

Inscrire des points de terminaison avec Microsoft Entra ID | Configuration des fonctionnalités de protection des informations, notamment :

Pour ces fonctionnalités, consultez Étape 5. Protéger et régir les données sensibles (plus loin dans cet article). |

Pour plus d’informations, consultez Confiance nulle pour Microsoft Intune.

Étape 3 : Ajouter Confiance nulle protection de l’identité et de l’accès aux appareils : Stratégies d’entreprise

Avec les appareils inscrits dans la gestion, vous pouvez désormais implémenter l’ensemble complet des stratégies d’identité et d’accès aux appareils Confiance nulle recommandées, nécessitant des appareils conformes.

Revenez à Stratégies d’identité et d’accès aux appareils courantes et ajoutez les stratégies au niveau Entreprise.

Étape 4 : Évaluer, piloter et déployer Microsoft Defender XDR

Microsoft Defender XDR est une solution de détection et de réponse étendue (XDR) qui collecte, met en corrélation et analyse automatiquement les données de signal, de menace et d’alerte de votre environnement Microsoft 365, y compris les points de terminaison, les e-mails, les applications et les identités.

Accédez à Évaluer et pilote Microsoft Defender XDR pour obtenir un guide méthodique sur le pilotage et le déploiement de composants Microsoft Defender XDR.

| Comprend | Configuration requise | N’inclut pas |

|---|---|---|

Configurez l’environnement d’évaluation et pilote pour tous les composants :

Protéger contre les menaces Examiner les menaces et y répondre |

Consultez les instructions pour en savoir plus sur les exigences d’architecture pour chaque composant de Microsoft Defender XDR. | Protection Microsoft Entra ID n’est pas inclus dans ce guide de solution. Il est inclus à l’étape 1. Configurez Confiance nulle protection des identités et de l’accès aux appareils. |

Pour plus d’informations, consultez ces articles Confiance nulle supplémentaires :

- Defender pour point de terminaison

- Defender pour Office 365

- Defender for Cloud Apps

- Defender pour l’identité

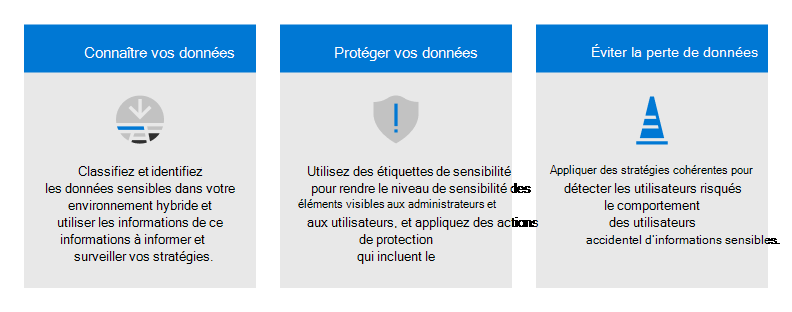

Étape 5 : Protéger et régir les données sensibles

Implémentez Protection des données Microsoft Purview pour vous aider à découvrir, classifier et protéger les informations sensibles où qu’elles se trouvent ou voyagent.

Protection des données Microsoft Purview fonctionnalités sont incluses dans Microsoft Purview et vous donnent les outils nécessaires pour connaître vos données, protéger vos données et éviter toute perte de données.

Bien que ce travail soit représenté en haut de la pile de déploiement illustrée plus haut dans cet article, vous pouvez commencer ce travail à tout moment.

Protection des données Microsoft Purview fournit une infrastructure, un processus et des fonctionnalités que vous pouvez utiliser pour atteindre vos objectifs métier spécifiques.

Pour plus d’informations sur la planification et le déploiement de la protection des informations, consultez Déployer une solution Protection des données Microsoft Purview.

Si vous déployez des réglementations en matière de protection des informations pour la confidentialité des données, ce guide de solution fournit une infrastructure recommandée pour l’ensemble du processus : Déployer la protection des informations pour les réglementations en matière de confidentialité des données avec Microsoft 365.