Sécurité du complément de réunion Teams lors de l’utilisation de votre client Outlook

Le complément de réunion Teams (ou TMA) est utilisé pour planifier des réunions dans Teams à partir du client de bureau Outlook sur Windows.

TMA se coordonne entre les services Outlook et Teams. Il est donc important de maintenir la sécurité de TMA. Prendre des mesures de sécurité permet de réduire le risque d’attaque de cybersécurité.

Voici les moyens de sécuriser votre complément de réunion Teams abordés dans cet article :

- (Recommandé) Utilisez le Centre de gestion de la confidentialité Microsoft Outlook pour empêcher Outlook de charger TMA lorsque les DLL TMA ne sont pas signées avec un certificat d’un éditeur approuvé.

- Utilisez des stratégies de groupe pour le domaine et mettez à jour le certificat racine et l’éditeur approuvé, en particulier dans la mesure où cela empêche les utilisateurs d’être invités à approuver le serveur de publication.

- AppLocker peut également être utilisé pour empêcher le chargement des DLL d’éditeurs non approuvés.

Stratégies de groupe du Centre de gestion de la confidentialité Microsoft Outlook

Vous pouvez utiliser les stratégies de groupe du Centre de gestion de la confidentialité pour la gestion des compléments :

- Pour vous assurer que seuls les compléments approuvés par le organization sont chargés

- Pour empêcher le chargement des compléments provenant d’emplacements non spécifiés

Cette pratique permet de se protéger contre les programmes malveillants qui compromettent l’inscription COM pour charger à partir d’un autre emplacement avec des DLL plantées.

Voici les étapes à suivre :

- Protéger Outlook contre les compléments qui ne sont pas sécurisés

- Accédez au Centre de gestion de la confidentialité Outlook, https://www.microsoft.com/en-us/trust-center.

- Lorsque vous arrivez, sélectionnez File > Options > Trust Center.

- Sélectionnez Centre de gestion de la confidentialité Microsoft Outlook.

- Sous Centre de gestion de la confidentialité Microsoft Outlook dans le menu de gauche, sélectionnez Paramètres du Centre de gestion de la confidentialité.

- Sous Paramètres de macro, sélectionnez Notifications pour les macros signées numériquement, toutes les autres macros sont désactivées.

- Dans ce cas, les administrateurs doivent sélectionner Appliquer les paramètres de sécurité des macros aux compléments installés .

- Sélectionnez le bouton OK pour apporter ces modifications et quitter le centre de gestion de la confidentialité, puis sélectionnez à nouveau OK pour fermer les options.

Les choix sont conservés à partir de là.

Maintenant, en dehors du Centre de gestion de la confidentialité Outlook :

Redémarrez Outlook sur votre client.

Lors de la réouverture d’Outlook, l’application demande l’autorisation de charger chaque complément, désactivant automatiquement tout complément qui n’est pas signé.

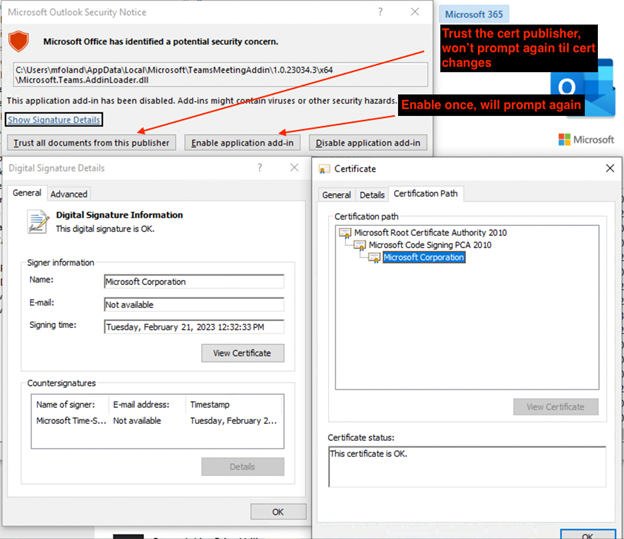

- L’image ci-dessous montre à quoi ressemble l’expérience utilisateur de TMA :

- Les utilisateurs finaux voient un avis de sécurité Microsoft Outlook qui peut lire Microsoft Office a identifié un problème de sécurité potentiel listant Microsoft.Teams.AddinLoader.dll. Les options sont les suivantes :

- Approuver tous les documents de ce serveur de publication.

- La sélection de cette option approuve l’éditeur du certificat et l’utilisateur n’est pas invité à nouveau tant que le certificat n’est pas modifié.

- 2. Activer le complément d’application.

- Cette option n’est activée qu’au cas par cas. Ce complément est activé pour cette seule fois, et l’utilisateur sera à nouveau invité.

- 3. Désactiver le complément d’application.

- Désactive le complément.

- Approuver tous les documents de ce serveur de publication.

- Suivez les étapes pour configurer stratégie de groupe pour approuver automatiquement une autorité de certification racine spécifique.

- Ouvrez la console de gestion stratégie de groupe sur votre contrôleur de domaine.

- Créez un objet stratégie de groupe (GPO) ou modifiez un objet de stratégie de groupe existant que vous souhaitez utiliser pour configurer les paramètres.

- Ensuite, accédez à Stratégies de configuration >> ordinateur Paramètres > Windows Paramètres de sécurité Stratégies > de clé publique.

- Cliquez avec le bouton droit sur Autorités de certification racines de confiance, puis sélectionnez Importer.

- Accédez au fichier Microsoft Root Certificate Authority 2010 du certificat racine pour l’éditeur de certificat auquel vous souhaitez faire confiance et importez-le.

- Liez l’objet de stratégie de groupe à l’unité d’organisation appropriée pour appliquer les paramètres aux ordinateurs sur lesquels vous souhaitez utiliser la stratégie. Pour plus d’informations sur ce processus, consultez : Déployer la stratégie AppLocker en production

- Ensuite, suivez les étapes pour configurer stratégie de groupe pour approuver automatiquement l’éditeur.

- Ouvrez la console de gestion stratégie de groupe sur votre contrôleur de domaine.

- Créez un nouvel objet de stratégie de groupe ou modifiez un objet de stratégie de groupe existant que vous souhaitez utiliser pour configurer les paramètres.

- Accédez à Stratégies de configuration >> de l’ordinateur Paramètres Windows Paramètres > de sécurité Stratégies > de clé publique.

- Cliquez avec le bouton droit sur Éditeurs approuvés, puis sélectionnez Importer.

- Accédez au fichier de certificat feuille Microsoft Corporation pour l’éditeur de certificat auquel vous souhaitez faire confiance et importez-le.

- Liez l’objet de stratégie de groupe à l’unité d’organisation appropriée pour appliquer les paramètres aux ordinateurs que vous choisissez.

- L’image ci-dessous montre à quoi ressemble l’expérience utilisateur de TMA :

Gestion des compléments via des stratégies de groupe

- Téléchargez les fichiers de modèle d’administration (ADMX/ADML) pour Applications Microsoft 365 pour les grandes entreprises/Office LTSC 2021/Office 2019/Office 2016 et l’outil de personnalisation Office pour Office 2016.

- Ajoutez les fichiers de modèle ADMX/ADML au stratégie de groupe Management :

- Sous Configuration > utilisateur Modèles d’administration > Microsoft Outlook (numéro de version) > Security > Trust Center.

- Appliquer les paramètres de sécurité des macros aux macros, aux compléments et aux actions supplémentaires : ce paramètre de stratégie détermine si Outlook applique également les paramètres de sécurité des macros aux compléments COM installés et aux actions supplémentaires.

- Définissez sur : Activé

- Paramètre de sécurité pour les macros : ce paramètre de stratégie contrôle le niveau de sécurité des macros dans Outlook.

- Définissez sur : Avertissement pour signé, désactivez unsigned.

- Cette option correspond à l’option Notifications pour les macros signées numériquement, toutes les autres macros désactivées dans le Centre de gestion de la confidentialité. Si un complément est signé numériquement par un éditeur approuvé, le complément peut s’exécuter signé par un éditeur approuvé.

- Définissez sur : Avertissement pour signé, désactivez unsigned.

- Appliquer les paramètres de sécurité des macros aux macros, aux compléments et aux actions supplémentaires : ce paramètre de stratégie détermine si Outlook applique également les paramètres de sécurité des macros aux compléments COM installés et aux actions supplémentaires.

- Stratégies de groupe supplémentaires autour des compléments.

- Sous Configuration > utilisateur Modèles > d’administration Microsoft Outlook 2016 > Sécurité

- Configurer le niveau de confiance du complément : tous les compléments COM approuvés installés peuvent être approuvés. Les paramètres Exchange pour les compléments sont toujours substitué s’ils sont présents et cette option est sélectionnée.

- Sous Configuration > utilisateur Modèles > d’administration Microsoft Outlook 2016 > Divers

- Bloquer tous les compléments non managés : ce paramètre de stratégie Bloque tous les compléments qui ne sont pas gérés par le paramètre de stratégie « Liste des compléments managés ».

- Liste des compléments gérés : ce paramètre de stratégie vous permet de spécifier les compléments qui sont toujours activés, toujours désactivés (bloqués) ou configurables par l’utilisateur. Pour bloquer les compléments qui ne sont pas gérés par ce paramètre de stratégie, vous devez également configurer le paramètre de stratégie « Bloquer tous les compléments non managés ».

- Sous Configuration > utilisateur Modèles > d’administration Microsoft Outlook 2016 > Sécurité > - Paramètres > du formulaire sécurité Par programmation>- Compléments approuvés

- Configurer des compléments approuvés : ce paramètre de stratégie est utilisé pour spécifier une liste de compléments approuvés qui peuvent être exécutés sans être limités par les mesures de sécurité dans Outlook.

- Sous Configuration > utilisateur Modèles > d’administration Microsoft Outlook 2016 > Sécurité

- Sous Configuration > utilisateur Modèles d’administration > Microsoft Outlook (numéro de version) > Security > Trust Center.

Applocker

Les stratégies de contrôle d’application AppLocker vous aident à contrôler les applications et les fichiers que les utilisateurs peuvent exécuter. Ces types de fichiers incluent les fichiers exécutables, les scripts, les fichiers Windows Installer, les bibliothèques de liens dynamiques (DLL), les applications empaquetées et les programmes d’installation d’applications empaquetées.

Concentrons-nous sur l’utilisation d’AppLocker pour empêcher le chargement des DLL qui ne sont pas signées par un éditeur approuvé.

Utilisez AppLocker pour empêcher le chargement des DLL non signées.

Pour utiliser Applocker afin d’arrêter le chargement de vos DLL non signées, vous devez créer une règle DLL dans votre local ou stratégie de groupe.

Remarque

Les conditions préalables à cette section sont Windows 10 Entreprise et Éducation ou Windows Server 2012 ou version ultérieure.

Pour configurer AppLocker sur Windows 10 ou Windows 11 pour une DLL spécifique, procédez comme suit :

- Ouvrez l’éditeur de stratégie.

- Ordinateur local

- Ouvrez l’éditeur de stratégie de sécurité locale. Tapez secpol.msc dans la boîte de dialogue Exécuter ou la barre de recherche du menu Démarrer, puis appuyez sur Entrée.

- stratégie de groupe

- Modifier une stratégie AppLocker via des stratégies de groupe | Microsoft Learn

- Ordinateur local

- Dans l’éditeur de stratégie de sécurité locale, accédez à Stratégies > de contrôle d’application Règles de DLL AppLocker > .

- Si vous utilisez une édition prise en charge de Windows et que vous ne voyez toujours pas de règles DLL, il est possible qu’AppLocker ne soit pas activé ou configuré sur votre système. Dans ce cas, vous pouvez suivre ces étapes pour activer AppLocker :

- Ouvrez l’éditeur de stratégie de sécurité locale. Tapez secpol.msc dans la boîte de dialogue Exécuter ou la barre de recherche du menu Démarrer, puis appuyez sur Entrée.

- Dans l’éditeur de stratégie de sécurité locale, accédez à Stratégies de contrôle d’application > AppLocker.

- Cliquez avec le bouton droit sur AppLocker et sélectionnez Propriétés.

- Sous Propriétés AppLocker, sous l’onglet Application :

- Sélectionnez Configuré en regard de Configurer l’application des règles.

- Configurez des stratégies supplémentaires telles que les regroupements de règles en mode audit uniquement.

- Une fois cela vérifié, il peut être mis à jour pour appliquer

- Sélectionnez OK pour enregistrer les modifications.

- Assurez-vous que le service Application Identity est en cours d’exécution.

- Si vous utilisez une édition prise en charge de Windows et que vous ne voyez toujours pas de règles DLL, il est possible qu’AppLocker ne soit pas activé ou configuré sur votre système. Dans ce cas, vous pouvez suivre ces étapes pour activer AppLocker :

- Créer une règle DLL

- À partir de l’éditeur de stratégie de sécurité locale

- Cliquez avec le bouton droit sur Règles DLL, puis sélectionnez Créer une règle.

- Dans l’Assistant Création d’une règle DLL, sélectionnez Utiliser un fichier existant et accédez au fichier DLL pour lequel vous souhaitez créer une règle.

- Sélectionnez le type de règle que vous souhaitez créer (par exemple autoriser ou refuser) et configurez toutes les autres conditions de règle nécessaires.

- Terminez l’Assistant et enregistrez la nouvelle règle.

- Ou à partir de PowerShell :

- Les applets de commande PowerShell nécessaires pour créer une règle DLL peuvent être redirigées ensemble.

- À partir de l’éditeur de stratégie de sécurité locale

- Gestion des compléments via des stratégies de groupe AppLocker

- Get-ChildItem : obtient l’objet du fichier

- Get-AppLockerFileInformation : obtient les informations de fichier nécessaires pour créer des règles AppLocker à partir d’une liste de fichiers ou d’un journal des événements

- New-AppLockerPolicy : crée une stratégie AppLocker à partir d’une liste d’informations de fichier et d’autres options de création de règles.

- RuleType doit être publié, ce qui applique la signature du code.

- L’utilisateur peut être un utilisateur individuel ou un groupe, tous les exemples utilisent Tout le monde.

- AllowWindows indique que la stratégie AppLocker autorise tous les composants Windows locaux.

- Pour créer la règle DLL par fichier

- L’emplacement du fichier TMA dépend du type d’installation

- Installation par utilisateur

- Emplacement de l’installation : %localappdata%\Microsoft\TeamsMeetingAddin

- Installation par ordinateur

- Emplacement d’installation : C:\Program Files(x86)\TeamsMeetingAddin

- Installation par utilisateur

Get-ChildItem <TMAFileLocation>\Microsoft.Teams.AddinLoader.dll | Get-AppLockerFileInformation | New-AppLockerPolicy -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml- Définissez la stratégie :

- Ordinateurs locaux i.

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge - stratégie de groupe i.

Set-AppLockerPolicy -XMLPolicy .\TMA.xm -LDAP "<LDAP Info for Group Policy>"

- Ordinateurs locaux i.

- Les étapes 1 et 2 doivent être effectuées pour chaque DLL sous les répertoires x64 et x86 pour TMA.

- L’emplacement du fichier TMA dépend du type d’installation

- Créez toutes les règles DLL en même temps :

- Get-AppLockerFileInformation -Répertoire .\Microsoft\TeamsMeetingAddin\1.0.23089.2 -Recurse | New-AppLockerPolicy -Verbose -RuleType Publisher, Hash -User Everyone -RuleNamePrefix TeamsMeetingAddin -AllowWindows -Xml | Out-File .\TMA.xml'

Set-AppLockerPolicy -XmlPolicy .\TMA.xml -Merge3. Les informations LDAP sont nécessaires pour effectuer stratégie de groupe mises à jour.

Points importants à savoir :

- Il est supposé que si AppLocker est activé dans un environnement, le service informatique est familiarisé avec AppLocker. Ils savent qu’il est conçu pour utiliser un modèle Autoriser et tout ce qui n’est pas autorisé sera bloqué.

- Des règles de hachage sont fournies pour le secours en cas d’échec de la règle du serveur de publication. Les règles de hachage doivent être mises à jour chaque fois que TMA est mis à jour.

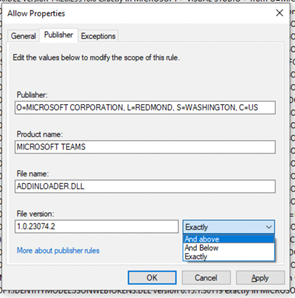

- La commande PowerShell permettant d’ajouter des stratégies AppLocker sera configurée pour correspondre uniquement à la version exacte de la DLL ajoutée > , accédez à l’option Autoriser les propriétés de la règle du serveur de publication et modifiez les options Versions de fichier pour l’étendue et au-dessus de la version répertoriée.

- Pour qu’AppLocker accepte un plus large éventail de versions DLL pour les règles du serveur de publication, accédez à l’option Autoriser les propriétés de la règle du serveur de publication et remplacez la liste déroulante pour La version de fichier par Et au-dessus (à partir de Exactement).

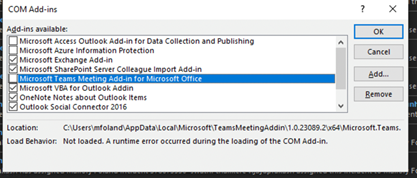

- Une fois activée si la stratégie AppLocker bloque le complément, elle ne s’affiche pas, et l’inspection des compléments COM s’affiche :

Pour plus d'informations

Activer ou désactiver des macros dans des fichiers Microsoft 365 - Support Microsoft AppLocker (Windows) | Microsoft Learn