Création d’appareils plus sécurisés avec Windows 10 IoT Standard

Introduction

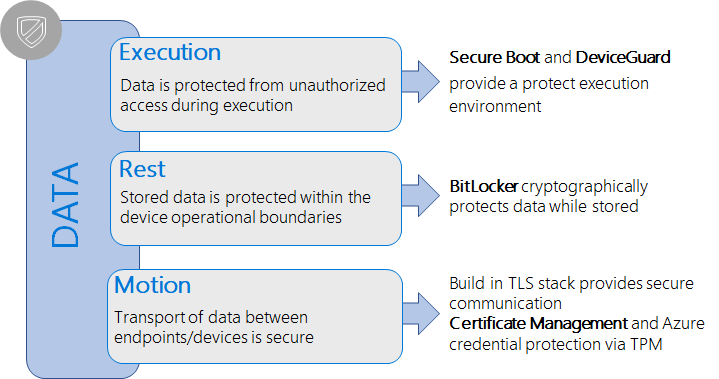

Windows 10 IoT Standard fournit des fonctionnalités de sécurité fortes de niveau entreprise qui peuvent être exploitées sur des classes plus petites et limitées en ressources d’appareils IoT. Pour que ces fonctionnalités de sécurité offrent des avantages tangibles, la plateforme matérielle doit également fournir un moyen de les ancrer. Cet article fournit des conseils de haut niveau aux constructeurs d’appareils OEM et aux fabricants soucieux de la sécurité qui souhaitent sélectionner le matériel approprié et créer, configurer et expédier un appareil IoT plus sécurisé à leurs clients.

Création d’un appareil IoT plus sécurisé

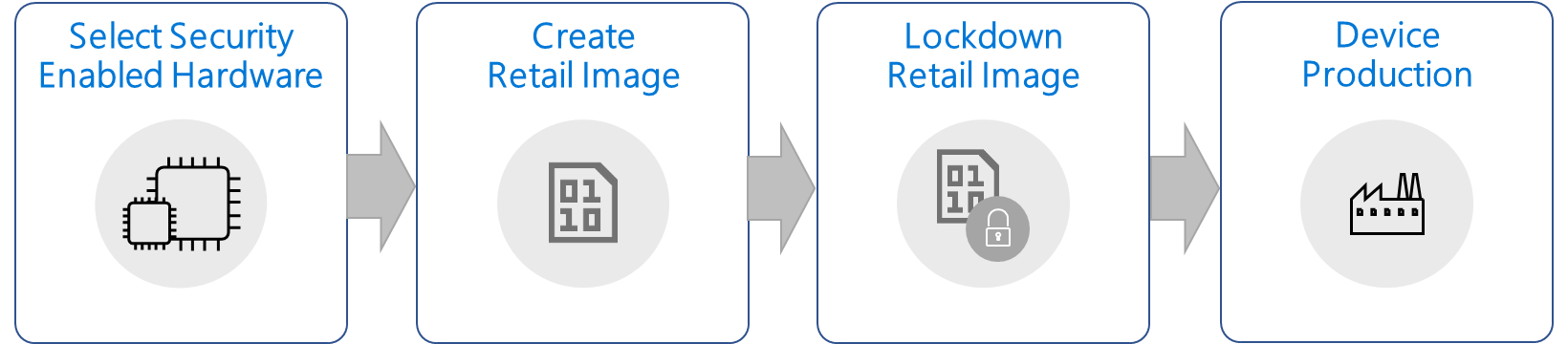

Le processus de création d’appareils IoT plus sécurisés avec IoT Core inclut la sélection du matériel pour prendre en charge les fonctionnalités de sécurité de la plateforme, ainsi que la production d’appareils IoT avec sécurité.

Choix du matériel compatible avec la sécurité

Bien qu’IoT Core dispose de fonctionnalités de sécurité intégrées à la plateforme pour protéger les données client, il s’appuie sur des fonctionnalités de sécurité matérielles pour utiliser pleinement ces fonctionnalités. En fait, les logiciels ne peuvent pas se protéger eux-mêmes, car la mémoire peut être manipulée et il n’y a pas d’ancre de confiance ou d’identité d’appareil immuable qui peut être fournie par le seul logiciel. Il existe plusieurs façons de fournir une sécurité basée sur le matériel, comme les cartes à puce, le module de plateforme approuvée (TPM) ou les fonctionnalités de sécurité intégrées au SoC.

Pour plus d’informations sur les plateformes matérielles prises en charge, consultez SoC et tableaux personnalisés.

Module de plateforme sécurisée (TPM)

IoT Core utilise le module de plateforme sécurisée 2.0 (TPM 2.0) comme plateforme de sécurité matérielle. Nous avons recommandé aux oem d’utiliser une plateforme matérielle qui fournit TPM 2.0 pour tirer pleinement parti des fonctionnalités de sécurité IoT Core, telles que BitLocker, le démarrage sécurisé, le stockage d’informations d’identification Azure, etc. Il existe deux options permettant aux appareils de production d’implémenter un module TPM : en tant que TPM discret (dTPM) ou en tant que TPM de microprogramme (fTPM). Les TPM discrets sont disponibles auprès de plusieurs fabricants, tels que Infineon, NazionZ, et d’autres. Certains fabricants de SoC fournissent des implémentations fTPM dans le cadre d’un package de support de carte (BSP).

Pour plus d’informations sur les TPM, consultez Vue d’ensemble du module de plateforme sécurisée et Comment configurer un module de plateforme sécurisée.

Options de stockage

Les tableaux de développement, comme le populaire Raspberry Pi 3, offrent une flexibilité et permettent aux développeurs de démarrer facilement n’importe quelle plateforme via une carte SD amovible. Pour la plupart des appareils IoT du secteur, cette flexibilité n’est pas souhaitable et peut faire des appareils une cible facile pour les attaques. Au lieu de cela, lors de la conception de votre matériel, envisagez d’utiliser un stockage eMMC pour vos appareils IoT plus petits et à faible coût. Le stockage incorporé rend beaucoup plus difficile la séparation du contenu de l’appareil et, à son tour, réduit le risque de vol de données ou l’introduction de programmes malveillants sur l’appareil.

Créer une image de vente au détail

Lors de la création d’une image commerciale Windows IoT Core, assurez-vous qu’aucun outil de développement qui autorise l’accès à distance et le débogage n’est présent sur les systèmes de production, car ceux-ci peuvent potentiellement ouvrir votre appareil à des attaques. Si vous utilisez des outils de développement tels que Windows Device Portal, FTP Server, SSH ou PowerShell dans vos images pendant le développement, assurez-vous de tester et de valider vos scénarios sur des images IoT Core commerciales qui n’incluent pas ces outils.

Comptes d'utilisateurs

La plupart des utilisateurs sont familiarisés avec la notion de prise en charge des appareils tels que les PC et les téléphones : l’idée de personnaliser un appareil lorsqu’il n’est pas réceptionné et de configurer des informations d’identification pour accéder à l’appareil. Contrairement aux PC et aux téléphones grand public, les appareils IoT ne sont pas destinés à servir d’appareils informatiques à usage général. Au lieu de cela, il s’agit généralement d’appareils à usage fixe mono-application. Bien que Windows prenne en charge la notion d’administrateurs d’appareils qui peuvent se connecter à distance aux appareils pendant un cycle de développement, cette prise en charge sur les appareils IoT du secteur peut constituer une menace, en particulier lorsque des mots de passe faibles sont utilisés. En général, nous vous recommandons de ne créer aucun compte ou mot de passe par défaut sur les appareils IoT Core.

Verrouiller une image de vente au détail

Sur les appareils informatiques à usage général, tels que les PC, les utilisateurs peuvent installer des applications et modifier les paramètres, y compris pour les fonctionnalités de sécurité, pour garantir que l’appareil correspond le mieux à leurs besoins. La majorité des appareils IoT sont des appareils à fonction fixe qui ne changeront pas leur objectif au cours de la durée de vie de l’appareil. Ils reçoivent des mises à jour logicielles ou activent des mises à jour fonctionnelles dans leurs limites opérationnelles, telles qu’une interface utilisateur améliorée ou une régulation de température sur un thermostat intelligent. Ces informations peuvent être utilisées pour verrouiller complètement un appareil IoT en autorisant uniquement l’exécution de code connu et approuvé. Device Guard sur Windows 10 IoT Standard peut aider à protéger les appareils IoT en garantissant que le code exécutable inconnu ou non approuvé ne peut pas être exécuté sur les appareils verrouillés.

Microsoft fournit le package de sécurité clé en main pour faciliter l’activation des fonctionnalités de sécurité clés sur les appareils IoT Core. Cela permet aux générateurs d’appareils de créer des appareils IoT entièrement verrouillés. Le package vous aidera à :

- Provisionnement de clés de démarrage sécurisé et activation de la fonctionnalité sur les plateformes IoT prises en charge.

- Configurer et configurer le chiffrement d’appareil à l’aide de BitLocker.

- Lancement du verrouillage des appareils pour autoriser uniquement l’exécution d’applications et de pilotes signés.

Des instructions pas à pas sont décrites dans la section Activation du démarrage sécurisé, BitLocker et Device Guard .

Production d’appareils

Une fois l’image de verrouillage validée, elle peut être utilisée pour la fabrication. Pour plus d’informations, consultez Fabrication IoT Core.