Accès privilégié : Stratégie

Microsoft recommande d’adopter cette stratégie d’accès privilégié pour réduire rapidement les risques que font peser sur votre organisation les attaques d’accès privilégié ; des attaques à fort impact présentant aujourd’hui une probabilité élevée.

L’accès privilégié doit être la priorité absolue de chaque organisation en matière de sécurité. Toute compromission de ces utilisateurs risque fort d'avoir un impact négatif important sur l'organisation. Les utilisateurs privilégiés ont accès à des ressources vitales pour l’organisation. Dès lors, une attaque compromettant leurs comptes entraîne presque toujours un impact majeur.

Cette stratégie s’appuie sur les principes de validation explicite, des privilèges minimum et de supposition de violation de la Confiance Zéro. Microsoft fournit une aide à l’implémentation vous permettant de déployer rapidement des protections basées sur cette stratégie

Important

Il n’existe pas de solution technique idéale pouvant atténuer les risques liés à l’accès privilégié. Vous devez combiner plusieurs technologies au sein d’une solution holistique pour protéger les multiples points d’entrée exploités par les attaquants. Les organisations doivent mettre en place les bons outils pour chaque partie du travail.

Pourquoi l’accès privilégié est-il important ?

La sécurité de l’accès privilégié est primordiale, car elle est au cœur de toutes les autres garanties de sécurité, et un attaquant prenant le contrôle vos comptes privilégiés peut affaiblir toutes les autres garanties de sécurité. En termes de risque, la perte de l’accès privilégié est un événement à fort impact dont la probabilité augmente à un taux alarmant sur l’ensemble des secteurs d’activité.

Ces techniques d’attaque étaient initialement utilisées pour les vols de données ciblés, qui ont donné lieu à de nombreuses violations de haut vol auprès de marques prestigieuses (ainsi que de nombreux incidents non signalés). Plus récemment, ces techniques ont été adoptées par les attaquants par rançongiciel, donnant lieu à une croissance explosive des attaques par rançongiciel à gestion humaine particulièrement rentables qui perturbent intentionnellement les opérations d’entreprises dans tout le secteur.

Important

Les rançongiciel à gestion humaine sont différents des attaques de rançongiciel visant un seul ordinateur, c'est-à-dire un seul poste de travail ou un seul appareil.

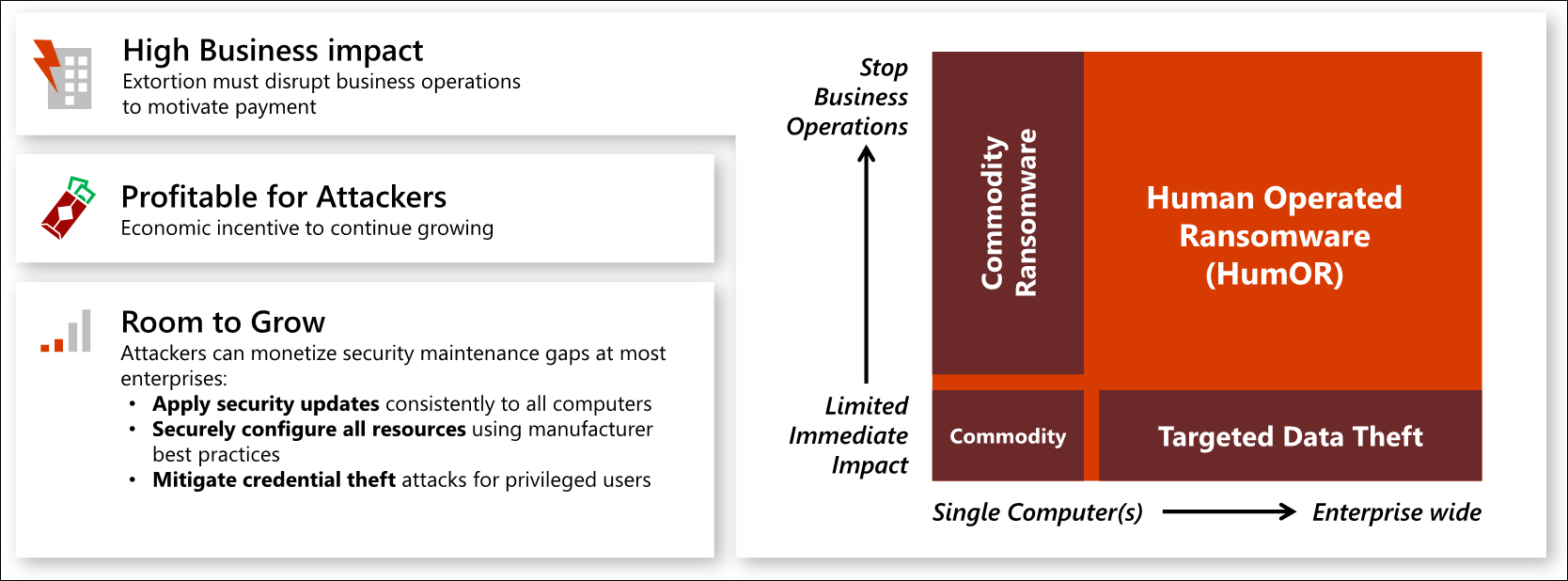

Cette image montre comment cette attaque basée sur l’extorsion augmente en impact et en probabilité en utilisant l’accès privilégié :

- Fort impact sur les entreprises

- On ne saurait exagérer l’impact et les dommages commerciaux potentiels de la perte de l’accès privilégié. Les attaquants disposant d’un accès privilégié prennent littéralement le contrôle total de tous les actifs et de toutes les ressources de l’entreprise. Ils ont alors la possibilité de divulguer des données confidentielles, d’arrêter tous les processus métier ou de corrompre des processus métier et des machines pour endommager des biens, nuire à des individus ou pire.

Cet impact commercial massif a été observé dans tous les secteurs d’activité avec les types d’attaque suivants :

- Vol de données ciblé :Les attaquants utilisent l’accès privilégié pour accéder à une propriété intellectuelle sensible et la voler pour leur propre usage ou pour la vendre/transférer à des concurrents ou des administrations étrangères.

- Ransomware à gestion humaine - Les attaquants utilisent l’accès privilégié pour voler et/ou chiffrer toutes les données et tous les systèmes de l’entreprise, entraînant souvent l’arrêt de toutes les opérations. Ils exigent ensuite de l’organisation cible le versement d’une somme d’argent pour ne pas divulguer les données et/ou fournir les clés permettant de les déverrouiller.

- On ne saurait exagérer l’impact et les dommages commerciaux potentiels de la perte de l’accès privilégié. Les attaquants disposant d’un accès privilégié prennent littéralement le contrôle total de tous les actifs et de toutes les ressources de l’entreprise. Ils ont alors la possibilité de divulguer des données confidentielles, d’arrêter tous les processus métier ou de corrompre des processus métier et des machines pour endommager des biens, nuire à des individus ou pire.

Cet impact commercial massif a été observé dans tous les secteurs d’activité avec les types d’attaque suivants :

- Probabilité élevée d’occurence

- La prévalence des attaques d’accès privilégié a augmenté depuis l’avènement des attaques modernes visant à voler des informations d’identification, initialement basées sur les techniques « Pass-the-hash ». Ces techniques ont d’abord gagné en popularité auprès des cybercriminels avec la version 2008 de l’outil d’attaque « Pass-the-hash Toolkit ». Elles se sont ensuite développées en une suite de techniques d’attaque fiables (principalement basées sur le Mimikatz toolkit). À la faveur du cyber-armement et de l’automatisation des techniques, les attaques (et leur impact) ont progressé à un rythme rapide, limité uniquement par le niveau de vulnérabilité des organisations cibles aux attaques et les modèles de monétisation/incentive des attaquants.

- Avant l’avènement des rançongiciel à gestion humaine (HumOR), ces attaques étaient courantes mais souvent invisibles ou mal comprises pour les raisons suivantes :

- Limites des attaquants en termes de monétisation - Seuls les groupes et les individus qui savaient comment monétiser la propriété intellectuelle sensible des organisations cibles pouvaient tirer profit de ces attaques.

- Impact silencieux - Souvent, les organisations n’ont pas identifié ces attaques parce qu’elles ne disposaient pas d’outils de détection et parvenaient difficilement à voir et estimer l’impact commercial (par exemple, la façon dont leurs concurrents utilisaient leur propriété intellectuelle volée et l’impact sur les prix et marchés affectés survenant parfois des années plus tard). En outre, les organisations qui ont détecté des attaques sont souvent restées silencieuses pour protéger leur réputation.

- Les limites de ces attaques en termes d’impact silencieux et de monétisation pour les attaquants disparaissent avec le développement de rançongiciels à gestion humaine, qui gagnent en volume, en impact et en prise de conscience, pour les deux raisons suivantes :

- Retentissants et disruptifs - Ils perturbent les processus métier dans l’attente du versement d’une somme d’argent.

- Universellement applicables - Dans tous les secteurs d’activité, toute organisation a une motivation financière à poursuivre ses opérations sans interruption.

- Avant l’avènement des rançongiciel à gestion humaine (HumOR), ces attaques étaient courantes mais souvent invisibles ou mal comprises pour les raisons suivantes :

- La prévalence des attaques d’accès privilégié a augmenté depuis l’avènement des attaques modernes visant à voler des informations d’identification, initialement basées sur les techniques « Pass-the-hash ». Ces techniques ont d’abord gagné en popularité auprès des cybercriminels avec la version 2008 de l’outil d’attaque « Pass-the-hash Toolkit ». Elles se sont ensuite développées en une suite de techniques d’attaque fiables (principalement basées sur le Mimikatz toolkit). À la faveur du cyber-armement et de l’automatisation des techniques, les attaques (et leur impact) ont progressé à un rythme rapide, limité uniquement par le niveau de vulnérabilité des organisations cibles aux attaques et les modèles de monétisation/incentive des attaquants.

Pour ces raisons, l’accès privilégié doit être une priorité majeure de toute organisation en termes de sécurité.

Concevoir votre stratégie d’accès privilégié

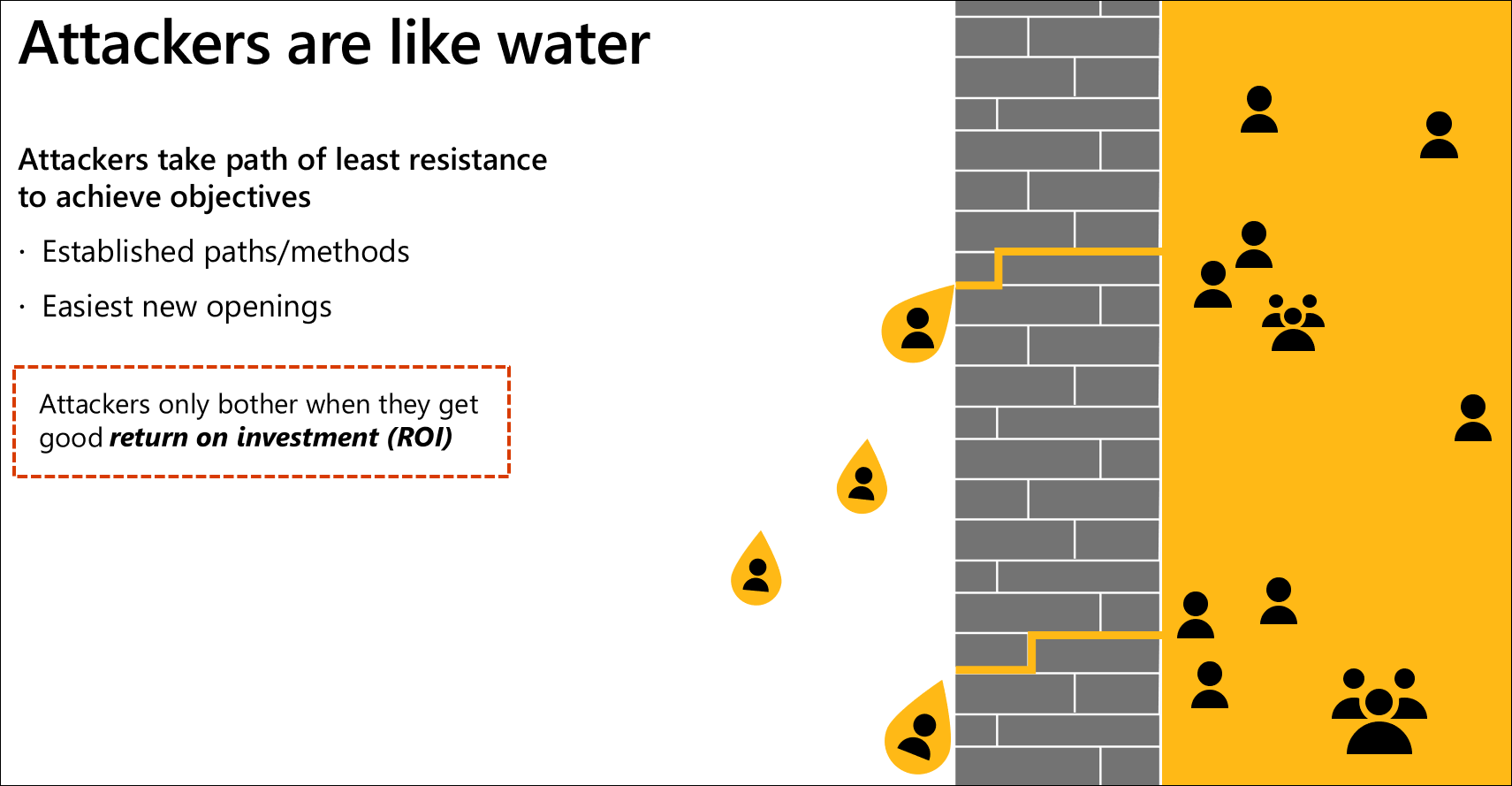

Le parcours de conception d’une stratégie d’accès privilégié doit s’illustrer à la fois par une progression incrémentielle et des gains rapides. Chaque étape de votre stratégie d’accès privilégié doit vous permettre d’« isoler » un peu plus les attaquants de l’accès privilégié, alors qu’ils tentent (en permanence et par des moyens flexibles) de s’infiltrer dans votre environnement comme de l’eau, en exploitant toutes les faiblesses disponibles.

Cette aide est conçue pour toutes les entreprises, quel que soit leur stade dans le parcours.

Stratégie pratique holistique

La réduction des risques liés à l’accès privilégié nécessite une combinaison réfléchie, holistique et hiérarchisée de moyens d’atténuation des risques couvrant plusieurs technologies.

Pour concevoir cette stratégie, vous devez reconnaître que les attaquants peuvent être assimilés à de l’eau : ils peuvent exploiter une multitude d’options (qui peuvent sembler anodines au premier abord) et disposent d’une grande flexibilité dans le choix de ces options. Au final, ils empruntent généralement la voie qui présente le moins de résistance pour atteindre leurs objectifs.

Les voies privilégiées par les attaquants dans la pratique reposent sur une combinaison des éléments suivants :

- Techniques établies (souvent automatisées au sein d’outils d’attaque)

- Nouvelles techniques plus faciles à exploiter

De par la diversité de technologies impliquées, vous devez concevoir une stratégie complète qui associe plusieurs technologies et qui suit les principes de Confiance Zéro.

Important

Vous devez adopter une stratégie qui inclut plusieurs technologies pour vous défendre contre ces attaques. Il ne suffit pas d’implémenter une solution PIM/PAM (Privileged Identity Management/Privileged Access Management). Pour plus d’informations, consultez Intermédiaires d’accès privilégié.

- Les attaquants sont motivés par un objectif spécifique, indépendamment de la technologie utilisée. Ils utilisent tous les types d’attaque pouvant fonctionner.

- L’infrastructure de contrôle d’accès principale que vous défendez est intégrée à la plupart ou à l’ensemble des systèmes de l’environnement de l’entreprise.

Si vous pensez pouvoir détecter ou empêcher ces menaces simplement à l’aide de contrôles réseau ou d’une solution d’accès privilégié unique, vous resterez vulnérables à de nombreux autres types d’attaques.

Hypothèse stratégique : le cloud est source de sécurité

Cette stratégie utilise les services cloud comme principale source de fonctionnalités de gestion et de sécurité plutôt que des techniques d’isolement locales pour plusieurs raisons :

- Le cloud offre de meilleures fonctionnalités - Les fonctionnalités de gestion et de sécurité les plus puissantes disponibles aujourd’hui proviennent des services cloud, notamment d’outils sophistiqués, de l’intégration native et des quantités colossales de renseignements sur la sécurité comme les 8 mille milliards de signaux de sécurité utilisés chaque jour par Microsoft pour nos outils de sécurité.

- Le cloud est plus simple et plus rapide - L’adoption de services cloud nécessite peu d’infrastructure (voire aucune) pour la mise en œuvre et le scale-up, ce qui permet à vos équipes de se concentrer sur leur mission de sécurité plutôt que sur l’intégration de la technologie.

- Le cloud nécessite moins de maintenance - Le cloud est également managé, géré et sécurisé de manière cohérente par les fournisseurs avec des équipes dédiées à cet objectif, couvrant des milliers d’organisations clientes. Ceci se traduit, pour votre équipe, par un gain de temps et d’effort pour gérer rigoureusement les capacités.

- Le cloud continue de s’améliorer - Les fonctionnalités des services cloud sont constamment mises à jour sans nécessiter d’investissement continu de la part de votre entreprise.

Concevoir la stratégie recommandée

La stratégie recommandée de Microsoft consiste à créer de manière incrémentielle un système d’accès privilégié en « boucle fermée » garantissant que seuls les appareils, comptes et systèmes intermédiaires fiables et de confiance peuvent être utilisés pour l’accès privilégié aux systèmes sensibles de l’entreprise.

Vous devez concevoir cette stratégie comme si vous deviez assurer l’étanchéité d’un objet complexe (tel qu’un bateau), avec une intention précise, en établissant et en suivant des normes de façon rigoureuse et en supervisant et auditant continuellement les résultats pour réparer les fuites éventuelles. Vous ne vous contenteriez pas de clouer des planches sur la structure d’un bateau pour en assurer l’étanchéité. Vous vous concentreriez d’abord sur la construction et l’étanchéité d’éléments importants tels que la coque et les composants critiques comme le moteur et le mécanisme de direction (tout en prévoyant l’accès aux personnes), puis, par la suite, sur l’étanchéité des éléments de confort tels que les radios, les sièges, etc. Vous en assureriez également la maintenance au fil du temps, car même le système le plus parfait peut finir par prendre l’eau. Vous devez donc appliquer une maintenance préventive, surveiller les fuites et les réparer pour ne pas sombrer.

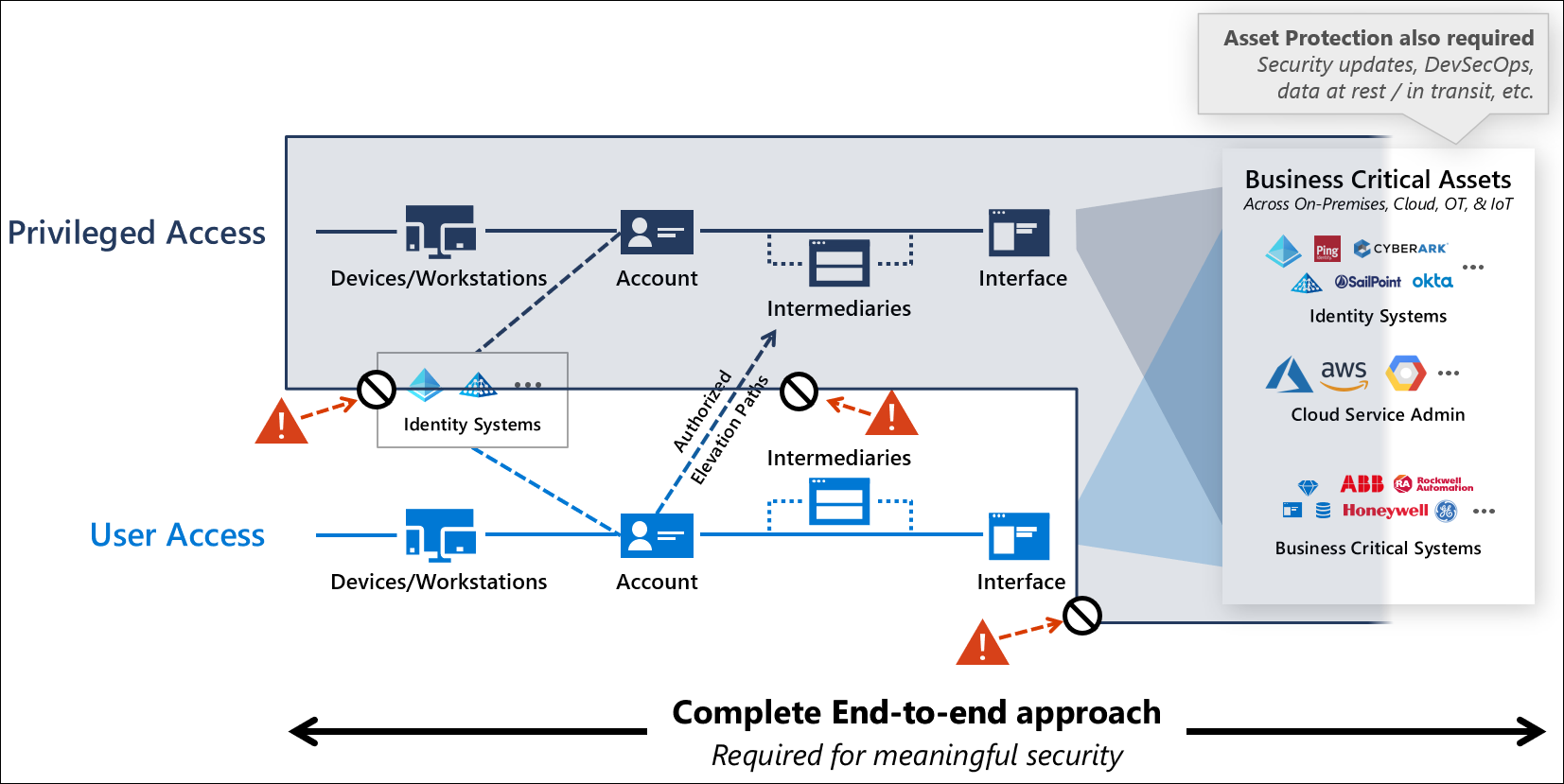

La sécurisation de l’accès privilégié poursuit deux objectifs simples :

- Limiter à certaines voies autorisées (de façon stricte) la possibilité d’effectuer des actions privilégiées

- Protéger et superviser attentivement ces voies

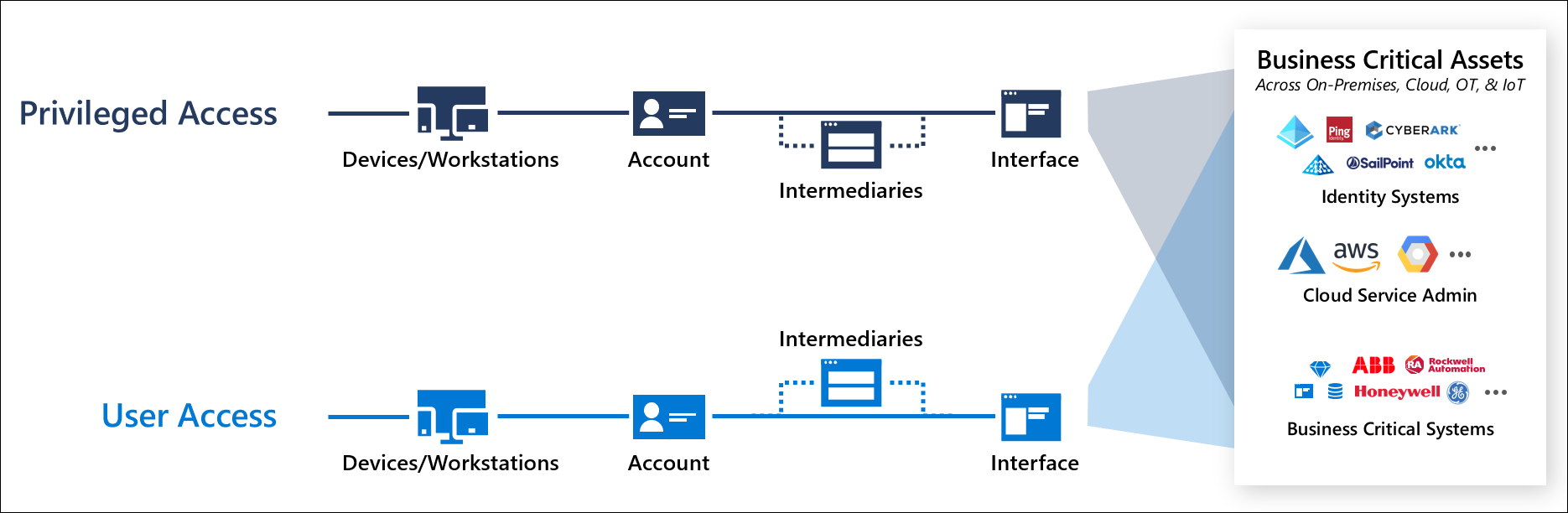

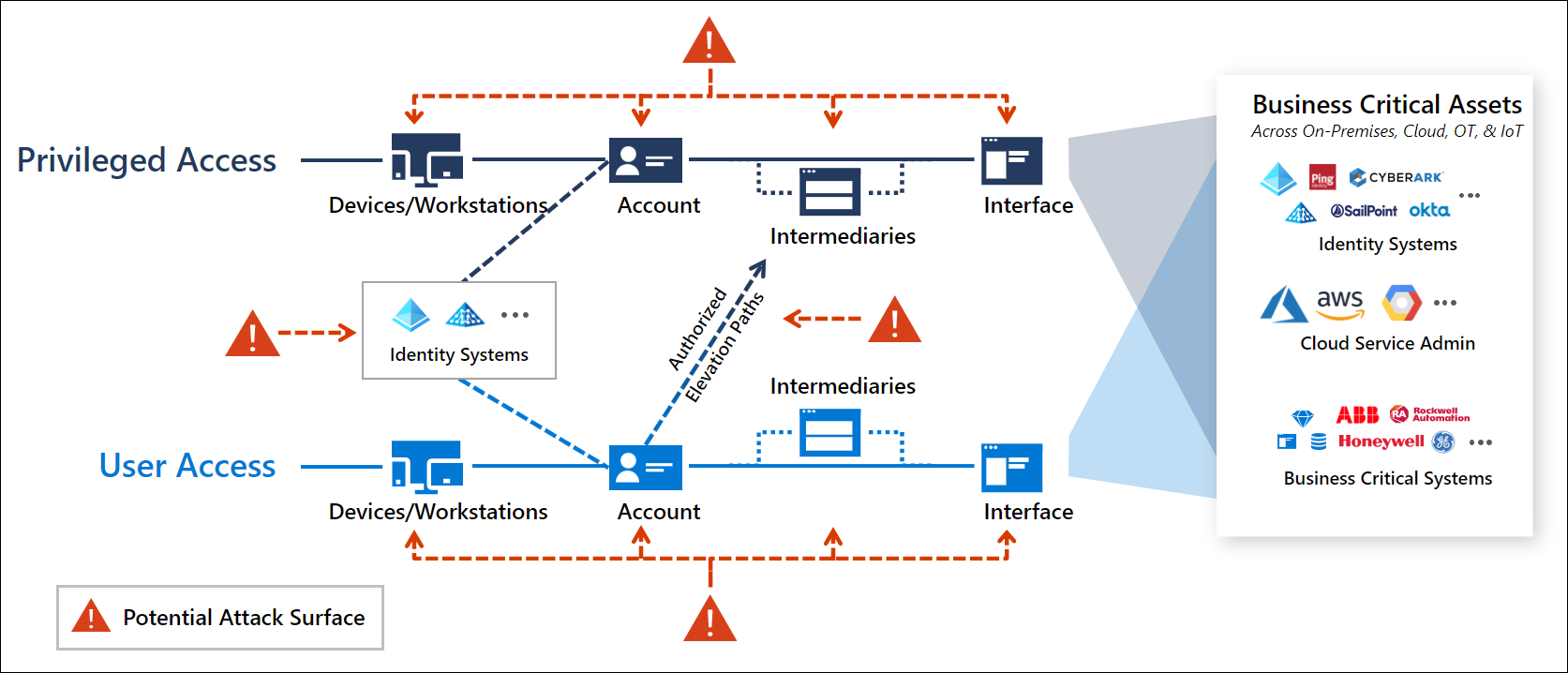

Il existe deux types de voies d’accès aux systèmes : l’accès utilisateur (pour utiliser la fonctionnalité) et l’accès privilégié (pour gérer la fonctionnalité ou accéder à une fonctionnalité sensible).

- Accès utilisateur - La voie en bleu clair en bas du diagramme représente un compte d’utilisateur standard effectuant des tâches de productivité générales : e-mail, collaboration, navigation sur le web et utilisation de sites web ou d’applications métier. Cette voie inclut la connexion d’un compte à un appareil ou une station de travail, parfois par le biais d’un intermédiaire comme une solution d’accès à distance, ainsi qu’une interaction avec des systèmes d’entreprise.

- Accès privilégié : la voie en bleu foncé en haut du diagramme représente l’accès privilégié, où les comptes privilégiés tels que les administrateurs informatiques ou d’autres comptes sensibles accèdent aux données et systèmes vitaux pour l’entreprise ou effectuent des tâches d’administration sur des systèmes d’entreprise. Si les composants techniques peuvent être de nature similaire, les dommages qu’un adversaire peut infliger avec un accès privilégié sont bien plus élevés.

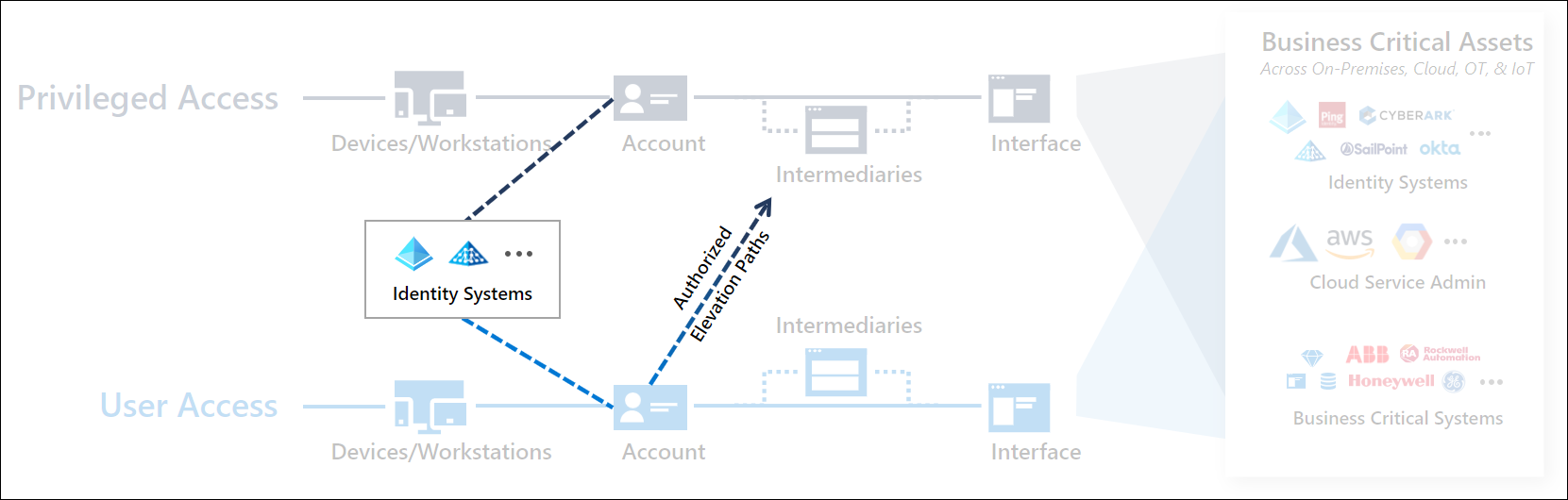

L’ensemble du système de gestion des accès comprend également des systèmes d’identité et des voies d’élévation autorisées.

- Systèmes d’identité - Fournissent des annuaires d’identités incluant les comptes et les groupes d’administration, les fonctionnalités de synchronisation et de fédération ainsi que d’autres fonctions de prise en charge des identités pour les utilisateurs standard et privilégiés.

- Voies d’élévation autorisées : elles fournissent aux utilisateurs standard des moyens d’interagir avec les flux de travail privilégiés. Il peut s’agir, par exemple, de responsables ou de pairs approuvant des demandes de droits d’administration sur un système sensible par le biais d’un processus juste-à-temps (JIT) dans un système Privileged Access Management/Privileged Identity Management.

Collectivement, ces composants comportent la surface d’attaque d’accès privilégié qu’un adversaire peut cibler pour tenter d’obtenir un accès élevé à votre entreprise :

Remarque

Pour les systèmes locaux et IaaS (infrastructure as a service) hébergés sur un système d’exploitation géré par le client, la surface d’attaque augmente considérablement avec les agents de gestion et de sécurité, les comptes de service et les problèmes de configuration potentiels.

La création d’une stratégie d’accès privilégié durable et gérable nécessite la fermeture de tous les vecteurs non autorisés pour créer l’équivalent virtuel d’une console de contrôle attachée physiquement à un système sécurisé qui représente la seule manière d’y accéder.

Cette stratégie nécessite une combinaison des éléments suivants :

- Contrôle d’accès Confiance Zéro décrit dans cette aide, avec le plan de modernisation rapide

- Protection des ressources pour vous protéger contre les attaques de ressources directes en appliquant à ces systèmes de bonnes pratiques en termes d’hygiène de la sécurité. La protection des ressources et des actifs (au-delà des composants de contrôle d’accès) n’est pas abordée dans cette aide, mais elle comprend généralement l’application rapide de mises à jour/correctifs de sécurité, la configuration des systèmes d’exploitation à l’aide des bases de référence de sécurité du fabricant/du secteur, la protection des données au repos et en transit et l’intégration des bonnes pratiques de sécurité aux processus de développement/DevOps.

Initiatives stratégiques sur le parcours

L’implémentation de cette stratégie nécessite quatre initiatives complémentaires qui présentent chacune des résultats et des critères de réussite clairs.

- Sécurité de session de bout en bout - Établissez une validation Confiance Zéro explicite pour les sessions privilégiées, les sessions utilisateur et les voies d’élévation autorisées.

- Critères de réussite : chaque session vérifie que chaque compte d’utilisateur et chaque appareil est approuvé à un niveau suffisant avant d’autoriser l’accès.

- Protection et supervision des systèmes d’identité : annuaires, gestion des identités, comptes administrateur, octrois de consentement, etc.

- Critères de réussite : chacun de ces systèmes sera protégé à un niveau adapté à l’impact commercial potentiel des comptes hébergés.

- Atténuer la traversée latérale afin de s’en protéger avec des mots de passe de compte local, des mots de passe de compte de service ou d’autres secrets.

- Critères de réussite : compromettre un seul appareil n’entraîne pas immédiatement le contrôle d’un grand nombre d’appareils ou de tous les appareils de l’environnement

- Réponse rapide aux menaces pour limiter l’accès et le temps de présence des adversaires dans l’environnement

- Critères de réussite : les processus de réponse aux incidents empêchent les adversaires de mener une attaque multi-étape efficace dans l’environnement, qui entraînerait une perte de l’accès privilégié. (Mesurés par la réduction du temps moyen de correction (MTTR) des incidents impliquant l’accès privilégié à une valeur proche de zéro et la réduction du MTTR de tous les incidents à quelques minutes de sorte que les adversaires n’aient pas le temps de cibler l’accès privilégié.)