Implémenter l’infrastructure de prévention des violations de sécurité et de récupération

Dans le cadre des conseils d’adoption de la Confiance Zéro, cet article fait partie du scénario d’entreprise Prévenir ou réduire les dommages causés à l’entreprise par une violation et décrit comment protéger votre organisation contre les cyberattaques. Cet article se concentre sur la façon de déployer des mesures de sécurité supplémentaires pour prévenir une violation et limiter sa propagation, et sur la façon de créer et tester une infrastructure de continuité d’activité et reprise d’activité (BCDR) pour récupérer plus rapidement après une violation destructrice.

Pour les éléments du principe directeur de la Confiance Zéro Supposer une violation :

Réduire le rayon d’explosion et segmenter l’accès

Décrit dans cet article.

Vérifier le chiffrement de bout en bout

Décrit dans cet article.

Utiliser l’analytique pour obtenir de la visibilité, détecter les menaces et améliorer les défenses

Décrit dans l’article Implémenter la protection contre les menaces et XDR.

Cet article part du principe que vous avez déjà modernisé votre posture de sécurité.

Pour plus d’informations sur les ressources Microsoft Azure, veuillez consulter Protéger vos ressources Azure contre les cyberattaques destructrices.

Cycle d’adoption pour implémenter l’infrastructure de prévention des violations de sécurité et de récupération

Cet article décrit l’implémentation de l’infrastructure de prévention des violations de sécurité et de récupération du scénario d’entreprise Prévenir ou réduire les dommages causés à l’entreprise par une violation en utilisant les mêmes phases de cycle de vie que le Cloud Adoption Framework pour Azure – Définir une stratégie, planifier, préparer, adopter, gouverner et gérer – mais adapté à la Confiance Zéro.

Le tableau suivant est une version accessible de l'illustration.

| Définition de la stratégie | Plan | Ready | Adopter | Gouverner et gérer |

|---|---|---|---|---|

| Résultats Alignement organisationnel Objectifs stratégiques |

Équipe des parties prenantes Plans techniques Préparation des compétences |

Évaluer Tester Pilote |

Implémenter de manière incrémentielle dans votre infrastructure numérique | Suivre et mesurer Surveiller et détecter Itérer pour atteindre la maturité |

En savoir plus sur le cycle d'adoption de Confiance Zéro dans la Vue d'ensemble du cadre d'adoption de Confiance Zéro.

Pour plus d’informations sur le scénario d’entreprise « Prévenir ou réduire les dommages causés à l’entreprise par une violation », consultez :

- La vue d’ensemble

- Les éléments supplémentaires d’implémentation de la protection contre les menaces et XDR

Phase de définition de la stratégie

La phase Définir la stratégie est essentielle pour définir et formaliser nos efforts – elle formalise le « Pourquoi ? » de ce scénario. Dans cette phase, vous comprenez le scénario par le biais des perspectives d'entreprise, informatiques, opérationnelles et stratégiques. Vous définissez ensuite les résultats sur lesquels mesurer le succès dans le présent scénario, en sachant que la sécurité est un parcours incrémentiel et itératif.

Cet article propose des motivations et des résultats pertinents pour de nombreuses organisations. Utilisez ces suggestions pour affiner la stratégie de votre organisation en fonction de vos besoins spécifiques.

Motivations pour implémenter l’infrastructure de prévention des violations de sécurité et de récupération

Les motivations pour implémenter l’infrastructure de prévention des violations de sécurité et de récupération sont simples, mais elles varient entre les différentes parties de votre organisation. Le tableau suivant résume certaines de ces motivations.

| Zone | Motivations |

|---|---|

| Besoins de l'entreprise | Pour exploiter votre entreprise avec une posture de prévention des violations et de récupération en tant qu’extension de la sécurité. Votre entreprise peut récupérer d’une violation en limitant les dommages à un ou plusieurs domaines tout en poursuivant ses activités normalement. |

| Besoins informatiques | Pour implémenter des technologies et des disciplines visant à réduire la probabilité d’une violation, telles que la mise à jour des systèmes et des points de terminaison locaux et le déploiement de ressources honeypot pour distraire et tromper les attaquants, tout en conservant une approche sans compromis de la sécurité et de l’approvisionnement des identités. |

| Besoins opérationnels | Pour implémenter la prévention des violations et la récupération en tant que procédures d’exploitation standard. Des violations sont attendues et, bien qu’elles ne soient pas souhaitées, elles peuvent être atténuées pour votre branche d’activité. |

| Besoins stratégiques | Pour augmenter de façon incrémentielle la capacité de votre entreprise à récupérer d’une violation, ce qui peut réduire le retour d’investissement des cyber-attaquants tout en augmentant la résilience opérationnelle. Le principe Supposer une violation de la Confiance Zéro vous oblige à planifier et à exécuter des modifications et des mises à jour pour garantir la survie de l’entreprise, minimiser les violations et réduire le temps de récupération après une violation. |

Résultats de l’implémentation de l’infrastructure de prévention des violations de sécurité et de récupération

L’application de l’objectif global « ne jamais faire confiance, toujours vérifier » de la Confiance Zéro à votre infrastructure de prévention et de réduction des dommages après une violation ajoute une couche de protection importante à votre environnement. Il est important d’être clair sur les résultats que vous prévoyez d’atteindre afin de trouver le bon équilibre de protection pour toutes les équipes impliquées. Le tableau suivant présente des suggestions d'objectifs et de résultats.

| Objectif | Résultat |

|---|---|

| Résultats métier | Les pratiques de prévention des violations et de récupération se traduisent par des coûts minimes en cas de violation et par la récupération rapide des processus métier. |

| Gouvernance | Les outils et systèmes de prévention des violations et de récupération sont déployés et les processus internes sont testés et prêts en cas de violation. |

| Résilience de l’organisation | Entre la prévention des violations de sécurité, la récupération et la protection proactive contre les menaces, votre organisation peut récupérer rapidement après une attaque et prévenir les attaques futures du même type. |

| Sécurité | La prévention des violations et la récupération sont intégrées à vos exigences et stratégies de sécurité globales. |

Phase de planification

Les plans d'adoption transforment les principes d'une stratégie de Confiance zéro en un plan réalisable. Vos équipes collectives peuvent utiliser le plan d'adoption pour guider leurs efforts techniques et les aligner sur la stratégie commerciale de votre organisation.

Les motivations et les résultats que vous définissez, ainsi que vos dirigeants d’entreprise et vos équipes, prennent en charge le « Pourquoi ? » pour votre organisation et définissent l’orientation de votre stratégie. Vient ensuite la planification technique pour atteindre les objectifs.

L’adoption technique pour l’implémentation de la prévention des violations et de la récupération implique :

- La configuration de Microsoft Entra Privileged Identity Management (PIM) pour protéger vos comptes d’administrateur et autres comptes privilégiés pour l’accès juste-à-temps (JIT).

- Le renforcement de la sécurité de votre infrastructure réseau.

- Le déploiement de ressources honeypot sur votre réseau pour attirer les attaquants et détecter de manière précoce leur présence.

- L’implémentation d’une infrastructure de mise à jour corrective complète pour maintenir les serveurs et les appareils à jour.

- La mise en place d’une stratégie de gestion des risques internes Microsoft Purview.

- Le déploiement d’une infrastructure BCDR pour récupérer rapidement d’une cyberattaque destructrice.

De nombreuses organisations peuvent adopter une approche en quatre étapes pour atteindre ces objectifs de déploiement, résumés dans le tableau suivant.

| Étape 1 | Étape 2 | Étape 3 | Étape 4 |

|---|---|---|---|

| Sécuriser les comptes privilégiés Segmenter votre réseau Implémenter Azure Site Recovery pour la continuité des charges de travail critiques Chiffrer les communications réseau |

Implémenter la Sauvegarde Microsoft 365 et la Sauvegarde Azure pour les données métier critiques Implémenter un plan de mise à jour corrective Créer des ressources honeypot Démarrer avec la gestion des risques internes Microsoft Purview |

Implémenter la Sauvegarde Microsoft 365 et la Sauvegarde Azure pour toutes les données métier Implémenter Azure Site Recovery pour toutes les charges de travail Obtenir une visibilité sur le trafic réseau Concevoir votre réponse aux menaces et votre réponse de continuité d’activité/reprise d’activité (BCDR) |

Interrompre la technologie de sécurité réseau héritée Mettre en pratique la réponse aux menaces et la réponse BCDR |

Si cette approche intermédiaire fonctionne pour votre organisation, vous pouvez utiliser :

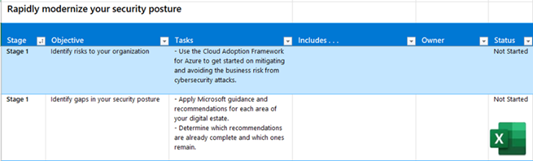

Ce jeu de diapositives PowerPoint téléchargeable qui présente et suit votre progression dans ces phases et objectifs pour les dirigeants d’entreprise et autres parties prenantes. Voici la diapositive pour ce scénario d’entreprise.

Ce classeur Excel qui permet d’assigner des propriétaires et de suivre votre progression dans ces phases, objectifs et leurs tâches. Voici la feuille de calcul pour ce scénario d’entreprise.

Comprendre votre organisation

Cette approche intermédiaire recommandée pour l'implémentation technique peut aider à contextualiser l'exercice de compréhension de votre organisation.

Une étape fondamentale du cycle de vie de l’adoption de la Confiance Zéro pour chaque scénario d’entreprise consiste à faire un inventaire et à déterminer l’état actuel de votre infrastructure. Pour ce scénario d’entreprise, vous devez collecter des informations actualisées sur les éléments suivants :

- Stratégies et exigences de sécurité des identités privilégiées.

- Pratiques et technologies de sécurité réseau.

- Risques internes et priorités pour les gérer.

- Stratégies et exigences de mise à jour corrective des serveurs et des appareils.

- Systèmes et stratégies BCDR.

Planification et alignement organisationnels

Le travail technique de prévention d’une violation et d’implémentation d’une infrastructure de récupération concerne plusieurs domaines et rôles qui se chevauchent :

- Identités privilégiées

- Mise en réseau

- Gestion des risques internes

- Mise à jour corrective des appareils

- BCDR

Ce tableau résume les rôles recommandés lors de l'élaboration d'un programme de sponsoring et d'une hiérarchie de gestion de projet afin de déterminer et d'obtenir des résultats.

| Chefs de programme et responsables techniques | Responsabilité |

|---|---|

| Responsable de la sécurité des systèmes d'information (CISO), directeur informatique (CIO) ou directeur de la sécurité des données | Soutien des responsables |

| Responsable de programme de l’équipe Sécurité | Susciter des résultats et une collaboration entre les équipes |

| Architecte de la sécurité | Fournir des conseils en matière de configuration et de normes, en particulier autour des identités privilégiées, de la mise en réseau et de la conception de ressources honeypot |

| Responsable informatique | Gérer les ressources honeypot, implémenter les mises à jour correctives ainsi que les exigences et les stratégies de mise à jour système, et implémenter et mettre en pratique les procédures BCDR |

| Architecte réseau | Fournir des conseils sur les normes et pratiques de sécurité réseau et les implémenter |

| Responsables de la mise en conformité | Mapper les exigences de conformité et les risques à des contrôles spécifiques et aux technologies disponibles, et fournir des conseils sur les risques internes à détecter et à gérer |

| Gouvernance de la sécurité et/ou Responsable informatique | Assurer la surveillance pour garantir la conformité aux stratégies et exigences définies |

La présentation PowerPoint des ressources pour ce contenu sur l'adoption comprend la diapositive suivante avec une vue des parties prenantes que vous pouvez personnaliser pour votre propre organisation.

Planification technique et préparation des compétences

Avant d'entreprendre le travail technique, Microsoft recommande de connaître les fonctionnalités, la façon dont elles fonctionnent ensemble et les meilleures pratiques pour aborder ce travail. Le tableau suivant comprend plusieurs ressources de formation pour aider vos équipes à acquérir des compétences.

| Ressource | Description |

|---|---|

| Module : Planifier et implémenter des accès privilégiés | Découvrez comment utiliser PIM pour protéger vos données et vos ressources. |

| Module : Concevoir une solution pour la sauvegarde et la reprise d’activité | Apprenez à sélectionner les solutions de sauvegarde et de reprise d’activité après sinistre appropriées pour les charges de travail Azure. |

| Module : Protéger votre infrastructure locale contre les sinistres avec Azure Site Recovery | Découvrez comment fournir la récupération d’urgence à votre infrastructure locale à l’aide d’Azure Site Recovery. |

| Module : Protéger votre infrastructure Azure avec Azure Site Recovery | Découvrez comment fournir une récupération d’urgence à votre infrastructure Azure en personnalisant la réplication, le basculement et la restauration automatique des machines virtuelles Azure. |

| Module : Concevoir et implémenter la sécurité réseau | Découvrez comment concevoir et implémenter des solutions de sécurité réseau telles qu’Azure DDoS, des groupes de sécurité réseau, un Pare-feu Azure et un pare-feu d’applications web. |

| Module : Sécuriser et isoler l’accès aux ressources Azure à l’aide de groupes de sécurité réseau et de points de terminaison de service | Découvrez comment utiliser des groupes de sécurité réseau et des points de terminaison de service pour sécuriser vos machines virtuelles et services Azure contre l’accès réseau non autorisé. |

| Module : Gestion des mises à jour Windows Server | Apprenez à utiliser Windows Server Update Services pour déployer des mises à jour de système d’exploitation sur les ordinateurs de votre réseau. |

Étape 1

Les objectifs de déploiement de l’Étape 1 incluent de verrouiller les comptes d’administrateur et autres comptes privilégiés, d’utiliser les produits cloud Microsoft pour sauvegarder les données métier critiques et de garantir que tout le trafic réseau est chiffré.

Sécuriser les comptes privilégiés

Les incidents de cybersécurité commencent généralement par un vol d’informations d’identification. Les attaquants découvrent le nom du compte, qui peut être une adresse e-mail connue ou facile à trouver, puis déterminent le mot de passe. Ce type d’attaque peut être déjoué dans la plupart des cas par l’authentification multifacteur (MFA). Toutefois, le principe Supposer une violation de la Confiance Zéro implique qu’un attaquant peut accéder à votre réseau au moyen d’une identité.

Une fois dans votre réseau, les attaquants essaient d’élever leur niveau de privilège en compromettant des comptes avec plus d’accès. L’objectif est de compromettre un compte privilégié qui a accès non seulement à un large éventail de données sensibles, mais aussi à des paramètres d’administration. Par conséquent, il est impératif d’empêcher ce niveau d’accès aux attaquants.

Tout d’abord, pour les organisations utilisant l’identité hybride, vous devez vous assurer que les comptes d’administrateur ou les comptes détenant des rôles privilégiés utilisés pour les services cloud ne sont pas synchronisés avec et stockés localement dans Active Directory Domain Services (AD DS). S’ils sont stockés localement et AD DS ou Microsoft Entra Connect est compromis, un attaquant peut prendre le contrôle administratif de vos services cloud Microsoft. Vérifiez vos paramètres de synchronisation pour tester si vos comptes d’administrateur cloud sont stockés dans AD DS.

Toutes les organisations disposant d’un abonnement cloud Microsoft ont un locataire Microsoft Entra ID qui contient des comptes cloud, y compris des comptes d’utilisateur et d’administration. Les administrateurs doivent effectuer des opérations privilégiées dans les applications Microsoft Entra ID, Azure, Microsoft 365 ou SaaS.

La première étape pour protéger des comptes privilégiés consiste à exiger des mots de passe forts et une authentification multifacteur. En outre, conformément au principe Utiliser l’accès du moindre privilège de la Confiance Zéro, utilisez Microsoft Entra PIM dans votre environnement de production Microsoft Entra pour fournir une couche de protection supplémentaire. Microsoft Entra PIM assure une activation de rôle basée sur la durée et sur l’approbation pour atténuer les risques d’autorisations d’accès excessives, inutiles ou utilisées à mauvais escient.

Les fonctionnalités de Microsoft Entra PIM sont les suivantes :

- Accès privilégié JIT aux ressources Microsoft Entra ID et Azure

- Accès aux ressources limité dans le temps à l’aide de dates de début et de fin

- Exiger une approbation pour activer les rôles privilégiés

- Application de l’authentification multifacteur pour activer n’importe quel rôle

- Justification exigée pour comprendre le motif d’activation des utilisateurs

- Recevoir des notifications lors de l’activation de rôles privilégiés

- Effectuer des révisions d’accès pour vérifier que les utilisateurs ont toujours besoin de leurs rôles

| Ressource | Description |

|---|---|

| Qu’est-ce que l’identité hybride avec Microsoft Entra ID ? | Démarrez avec l’ensemble de documentation pour Microsoft Entra ID Connect. |

| Qu’est-ce que Microsoft Entra Privileged Identity Management ? | Démarrez avec l’ensemble de documentation pour Microsoft Entra PIM. |

| Planifier un déploiement Microsoft Entra PIM | Passez en revue le processus de planification pour déployer PIM pour vos comptes privilégiés. |

| Module : Planifier et implémenter des accès privilégiés | Découvrez comment utiliser PIM pour protéger vos données et vos ressources. |

Segmenter votre réseau

L’objectif est de créer des limites sur votre réseau de sorte que l’analyse et le filtrage intermédiaires puissent protéger les serveurs, les applications et les données sensibles. La segmentation du réseau peut être effectuée pour des serveurs locaux ou dans le cloud, par exemple avec des machines virtuelles hébergées sur des réseaux virtuels (VNet) dans Azure IaaS.

| Recommandations | Ressource |

|---|---|

| Utilisez de nombreux micro-périmètres cloud d’entrée et de sortie, assortis d’une certaine micro-segmentation. | Sécuriser les réseaux avec la Confiance Zéro |

| Utilisez plusieurs sous-réseaux et groupes de sécurité réseau pour héberger plusieurs niveaux d’une application et restreindre le trafic. | Appliquer les principes de Confiance Zéro à un réseau virtuel Spoke dans Azure Appliquer les principes Confiance Zéro à un réseau virtuel spoke avec les services PaaS d’Azure |

Pour plus d’informations sur la segmentation dans les environnements Azure, consultez Segmentation des communications réseau basées sur Azure.

Implémenter Site Recovery pour la continuité des charges de travail critiques

Azure Site Recovery est une application de récupération d’urgence native en tant que service (DRaaS) qui allie facilité de déploiement, rentabilité et sûreté de fonctionnement. Déployez des processus de réplication, de basculement et de récupération grâce à Site Recovery pour assurer le fonctionnement de vos applications lors de pannes planifiées ou non planifiées, comme une panne basée sur une cyber-attaque.

Azure Site Recovery a deux composants principaux :

- Service Site Recovery : Site Recovery permet d’assurer la continuité de l’activité en maintenant l’exécution des charges de travail et applications métier lors des interruptions. Site Recovery réplique les charges de travail s’exécutant sur des machines virtuelles et physiques depuis un site principal vers un emplacement secondaire. En cas d’interruption au niveau de votre site principal, vous basculez vers un emplacement secondaire, depuis lequel vous pouvez accéder aux applications. Quand l’emplacement principal est de nouveau fonctionnel, vous pouvez effectuer une restauration automatique vers celui-ci.

- Service Sauvegarde : le service Sauvegarde Azure préserve la sécurité et la capacité de récupération de vos données. Pour plus d’informations, consultez la section précédente.

Site Recovery peut gérer la réplication pour :

- Réplication de machines virtuelles Azure entre régions Azure.

- Réplication à partir du MEC (Azure Multi-Access Edge Compute) public Azure vers la région

- Réplication entre deux MEC publics Azure

- Machines virtuelles locales, machines virtuelles Azure Stack et serveurs physiques

Utilisez Azure Site Recovery dans le cadre de votre solution BCDR.

| Ressource | Description |

|---|---|

| Vue d’ensemble de Microsoft Azure Site Recovery | Démarrez avec l’ensemble de documentation. |

| Module : Protéger votre infrastructure locale contre les sinistres avec Azure Site Recovery | Découvrez comment fournir la récupération d’urgence à votre infrastructure locale à l’aide d’Azure Site Recovery. |

| Module : Protéger votre infrastructure Azure avec Azure Site Recovery | Découvrez comment fournir une récupération d’urgence à votre infrastructure Azure en personnalisant la réplication, le basculement et la restauration automatique des machines virtuelles Azure. |

Chiffrer les communications réseau

Cet objectif est plus une vérification pour vous assurer que votre trafic réseau est chiffré. Consultez votre équipe réseau pour vous assurer que ces recommandations sont respectées.

| Recommandations | Ressource |

|---|---|

| S'assurer que le trafic interne d'utilisateur à application est chiffré : – Appliquez la communication HTTPS uniquement pour vos applications web accessibles sur Internet. – Connectez les employés et partenaires distants à Microsoft Azure à l’aide de la Passerelle VPN Azure. – Accédez à vos machines virtuelles Azure en toute sécurité à l’aide d’une communication chiffrée via Azure Bastion. |

Sécuriser les réseaux avec Confiance Zéro Objectif 3 : le trafic interne d'utilisateur à application est chiffré |

| Chiffrez le trafic principal des applications entre réseaux virtuels. Chiffrez le trafic entre les sites locaux et le cloud : |

Sécuriser les réseaux avec Confiance Zéro Objectif 6 : tout le trafic est chiffré |

| Pour les architectes réseau, cet article permet de mettre en perspective les concepts de mise en réseau recommandés. Ed Fisher, architecte Security & Compliance chez Microsoft, décrit comment optimiser votre réseau pour la connectivité cloud en évitant les pièges les plus courants. | Réseaux (jusqu'au cloud) : point de vue d'un architecte |

Pour plus d’informations sur le chiffrement dans les environnements Azure, consultez Chiffrement des communications réseau basées sur Azure.

Étape 2

Les objectifs de déploiement de l’Étape 2 incluent de segmenter votre réseau afin d’exercer un meilleur contrôle du trafic vers les ressources sensibles, de veiller à ce que vos serveurs et appareils soient mis à jour en temps opportun à l’aide de correctifs, de créer des ressources honeypot pour tromper et distraire les attaquants et de commencer à gérer vos risques internes.

Implémenter Microsoft 365 et la Sauvegarde Azure pour les données métier critiques

BCDR est un élément important de l’atténuation des violations, et la sauvegarde et la restauration sont des composantes cruciales d’une infrastructure BCDR. Pour les cyberattaques, vous devez également protéger vos sauvegardes contre l’effacement, la corruption ou le chiffrement délibérés. Dans une attaque par ransomware, l’attaquant peut chiffrer, corrompre ou détruire vos données actives et vos sauvegardes, ce qui obligerait votre organisation à payer une rançon pour restaurer ses opérations. Pour remédier à cette vulnérabilité, les copies de vos données sauvegardées doivent être immuables.

Microsoft propose la Sauvegarde Microsoft 365 et la Sauvegarde Azure pour bénéficier de fonctions de sauvegarde et de restauration natives.

La Sauvegarde Microsoft 365 est une nouvelle offre (actuellement en préversion) qui sauvegarde les données de votre locataire Microsoft 365 pour les charges de travail Exchange, OneDrive et SharePoint à grande échelle et fournit des restaurations rapides. La Sauvegarde Microsoft 365 ou les applications basées sur la plateforme de stockage de la Sauvegarde Microsoft 365 offrent les avantages suivants, quelle que soit la taille ou l’échelle de votre locataire :

- Sauvegarde rapide et immuable en quelques heures

- Restauration rapide en quelques heures

- Fidélité complète de la restauration de site SharePoint et de compte OneDrive, ce qui signifie que le site et OneDrive sont restaurés à leur état exact à des moments précis dans le temps via une opération de restauration

- Restaurations complètes d’éléments de boîte aux lettres Exchange ou restaurations d’éléments granulaires à l’aide de la recherche

- Gestion consolidée des domaines de sécurité et de conformité

Pour plus d’informations, consultez la Vue d’ensemble de la Sauvegarde Microsoft 365.

Le service de sauvegarde Azure fournit des solutions simples, sécurisées et rentables pour sauvegarder vos données et les récupérer à partir du cloud Microsoft Azure. La Sauvegarde Azure permet de sauvegarder :

- Les fichiers et dossiers locaux, l’état du système, les machines virtuelles locales (Hyper-V et VMware) et autres charges de travail locales.

- Les machines virtuelles Azure ou les fichiers, dossiers et l’état du système.

- Disques managés Azure

- partage de fichiers Azure Files

- SQL Server sur des machines virtuelles Azure

- Bases de données SAP HANA sur des machines virtuelles Azure

- Serveurs Azure Database pour PostgreSQL

- Objets blob Azure

| Ressource | Description |

|---|---|

| Module : Concevoir une solution pour la sauvegarde et la reprise d’activité | Apprenez à sélectionner les solutions de sauvegarde et de reprise d’activité après sinistre appropriées pour les charges de travail Azure. |

| Vue d’ensemble de la Sauvegarde Microsoft 365 | Démarrez avec l’ensemble de documentation pour la Sauvegarde Microsoft 365. |

| Vue d’ensemble du service Sauvegarde Azure | Démarrez avec l’ensemble de documentation pour la Sauvegarde Azure. |

| Plan de sauvegarde et de restauration pour la protection contre le rançongiciel | Découvrez comment la Sauvegarde Azure vous protège contre les attaques par ransomware. |

Vous pouvez utiliser la Sauvegarde Microsoft 365 et la Sauvegarde Azure dans le cadre de votre solution BCDR.

Vous pouvez également utiliser les captures instantanées incrémentielles dans Azure pour une enquête approfondie après une violation. Les instantanés incrémentiels sont des sauvegardes ponctuelles des disques managés qui contiennent uniquement les modifications apportées depuis le dernier instantané. Les instantanés vous permettent d’établir le dernier point dans le temps avant une violation et de restaurer le système à cet état.

La protection des identités pour les comptes d’utilisateur servant à administrer les sauvegardes doit utiliser une authentification forte avec MFA et devrait utiliser PIM pour l’accès juste-à-temps. Vérifiez également que votre infrastructure de sauvegarde est protégée à l’aide d’identités secondaires d’un autre fournisseur d’identité, comme les identités locales ou les identités système locales. Il s’agit de ce qu’on appelle des comptes de secours.

Par exemple, si la cyberattaque a compromis votre locataire Microsoft Entra ID et que vous ne pouvez plus utiliser un compte administrateur Microsoft Entra ID pour accéder à vos sauvegardes, l’infrastructure de sauvegarde doit autoriser une connexion distincte de celle du locataire Microsoft Entra ID compromis.

Implémenter un plan de mise à jour corrective

Un plan de mise à jour corrective inclut la configuration de la mise à jour automatique sur l’ensemble de votre système d’exploitation afin que les correctifs soient rapidement déployés pour éviter les attaquants qui s’appuient sur des systèmes non mis à jour comme vecteurs d’attaque.

| Ressource | Description |

|---|---|

| Gestion des points de terminaison chez Microsoft | Démarrez avec une vue d’ensemble des solutions de gestion des points de terminaison de Microsoft. |

| Gestion des points de terminaison | Démarrez avec la documentation pour gérer vos points de terminaison. |

| Appliquer la Confiance Zéro à l’IaaS Azure : automatiser les mises à jour des machines virtuelles | Configurez les mises à jour automatiques pour les machines virtuelles Windows et Linux. |

| Paramètres Windows Update que vous pouvez gérer via la stratégie Intune | Gérez les paramètres Windows Update pour Windows 10 et Windows 11 avec Microsoft Intune. |

Tenez également compte des mises à jour et des correctifs nécessaires aux autres appareils, en particulier ceux qui :

Fournissent la sécurité.

Par exemple, les routeurs d’accès Internet, les pare-feu, les appareils de filtrage des paquets et autres appareils d’analyse de la sécurité intermédiaires.

Font partie de votre infrastructure BCDR.

Par exemple les services de sauvegarde tiers locaux ou en ligne.

Créer des ressources honeypot

Vous créez délibérément des ressources honeypot, c’est-à-dire des identités, des partages de fichiers, des applications et des comptes de service, destinés à être découverts par des attaquants. Ces ressources dédiées ont pour seule vocation d’attirer et de tromper les attaquants et ne font pas partie de votre infrastructure informatique normale.

Vos ressources honeypot doivent refléter les cibles typiques des attaquants. Par exemple :

- Des noms de compte d’utilisateur qui suggèrent un accès administrateur, mais qui n’ont pas de privilèges au-delà des ressources honeypot.

- Des ressources de partage de fichiers dont les noms de fichier suggèrent des données sensibles, par exemple BaseDeDonnéesClients.xlxs, mais dont les données sont fictives.

Après avoir déployé vos ressources honeypot, utilisez votre infrastructure de protection contre les menaces pour les surveiller et détecter toute attaque de manière précoce. Dans l’idéal, la détection se produit avant que l’attaquant ait déterminé que les ressources honeypot sont fausses et avant qu’il n’utilise des techniques de transfert latéral pour tirer parti de vos propres applications et outils pour attaquer vos ressources. Lorsque des ressources honeypot sont attaquées, vous pouvez également collecter des informations sur l’identité, les méthodes et les motivations de l’attaquant.

Avec la nouvelle fonctionnalité Deception dans Microsoft Defender XDR, vous pouvez activer et configurer de faux comptes et hôtes ainsi que des leurres qui semblent parfaitement authentiques. Les fausses ressources générées par Defender XDR sont ensuite déployées automatiquement sur des clients spécifiques. Lorsqu’un attaquant interagit avec les fausses ressources ou les leurres, la fonctionnalité Deception déclenche des alertes à confiance élevée qui aident votre équipe de sécurité dans son enquête et lui permettent d’observer les méthodes et stratégies de l’attaquant.

Pour plus d’informations, consultez la Vue d’ensemble.

Démarrer avec la gestion des risques internes Microsoft Purview

La gestion des risques internes Microsoft Purview vous aide à rapidement identifier les activités potentiellement risquées, les trier et prendre les mesures nécessaires. En utilisant les journaux d’activité de Microsoft 365 et de Microsoft Graph, la gestion des risques internes vous permet de définir des stratégies spécifiques pour identifier les indicateurs de risque. Voici quelques exemples de risques internes émanant des utilisateurs :

- Fuites de données, voire de données sensibles

- Violations de confidentialité

- Vol de propriété intellectuelle (PI)

- Fraude

- Échanges internes

- Violations des réglementations

Après avoir identifié les risques, vous pouvez prendre des mesures pour les atténuer, et, si nécessaire, ouvrir des enquêtes et prendre des mesures légales appropriées.

| Ressource | Description |

|---|---|

| Gestion des risques internes | Démarrez avec l’ensemble de documentation. |

| Module : Gérer les risques internes dans Microsoft Purview | Découvrez la gestion des risques internes et la façon dont les technologies Microsoft peuvent vous aider à détecter et à examiner les activités à risque dans votre organisation, et à prendre des mesures correctives. |

| Module : Implémenter la gestion des risques internes Microsoft Purview | Découvrez comment utiliser la gestion des risques internes Microsoft Purview pour planifier votre solution de protection contre les risques internes, créer des stratégies de gestion des risques internes et gérer les alertes et les incidents liés à la gestion des risques internes. |

Étape 3

À cette étape, vous élargissez la portée de vos stratégies de sauvegarde et de récupération de site pour inclure toutes les données et charges de travail métier, renforcer votre capacité à empêcher les attaques basées sur le réseau et créer un modèle et un plan plus formels pour votre réponse aux menaces et BCDR.

Implémenter la Sauvegarde Microsoft 365 et la Sauvegarde Azure pour toutes les données métier

Une fois que vous êtes satisfait du fonctionnement de la Sauvegarde Microsoft 365 et de la Sauvegarde Azure pour vos données critiques et après avoir testé les solutions dans le cadre d’exercices de récupération, vous pouvez les étendre pour inclure toutes vos données métier.

Implémenter Azure Site Recovery pour toutes les charges de travail

Une fois que vous êtes satisfait du fonctionnement d’Azure Site Recovery pour vos données critiques et après avoir testé la solution dans le cadre d’exercices de récupération, vous pouvez l’étendre pour inclure toutes vos données métier.

Obtenir une visibilité sur le trafic réseau

Les applications cloud qui ont ouvert des points de terminaison vers des environnements externes, tels qu’Internet ou en local, sont exposées à des attaques provenant de ces environnements. Pour éviter ces attaques, vous devez analyser le trafic pour rechercher des charges utiles ou une logique malveillantes.

Pour plus d’informations, consultez Filtrage et protection natifs cloud pour les menaces connues.

Pour plus d’informations sur l’obtention d’une visibilité du trafic réseau dans les environnements Azure, consultez Obtenir une visibilité sur votre trafic réseau.

Concevoir votre réponse aux menaces et votre réponse BCDR

Les conséquences d’une violation peuvent aller d’un attaquant infectant des appareils avec des logiciels malveillants, un type d’attaque qui peut être détecté et contenu relativement facilement, à des attaques par ransomware, dans lesquelles l’attaquant a déjà exfiltré, chiffré ou détruit tout ou partie des données sensibles de votre organisation et vous demande une rançon pour ne pas les exposer ou vous laisser les restaurer.

En cas d’attaque par ransomware qui paralyse votre organisation, vous pouvez souffrir d’une interruption d’activité à long terme similaire à une crise ou à une catastrophe naturelle. Considérez une violation et les cyberattaques destructrices qui en résultent comme une crise ou une catastrophe d’origine humaine.

Par conséquent, il est important d’inclure les violations et la possibilité d’une cyber-attaque hautement destructrice dans votre planification BCDR. La même infrastructure que celle que vous utiliseriez pour poursuivre vos opérations métier en cas de crise ou après une catastrophe naturelle peut et doit être utilisée pour récupérer à partir d’une attaque.

Si vous avez déjà mis en place un plan BCDR, examinez-le pour vous assurer qu’il inclut les données, les appareils, les applications et les processus susceptibles d’être affectés lors d’une cyber-attaque.

Si ce n’est pas le cas, commencez le processus d’élaboration de vos plans généraux de continuité d’activité et de reprise d’activité et incluez les cyberattaques comme source de crise ou de sinistre. Notez les points suivants :

Les plans de continuité d’activité garantissent que l’entreprise peut fonctionner normalement en cas de crise.

Les plans de récupération d’urgence incluent des mesures d’urgence pour reprendre l’activité suite à la perte de données ou de l’infrastructure en utilisant des sauvegardes de données et le remplacement ou la récupération de l’infrastructure.

Les plans de récupération d’urgence doivent inclure des procédures détaillées pour récupérer vos systèmes informatiques et des processus pour restaurer les opérations métier. Ces plans doivent inclure une sauvegarde hors ligne, par exemple sur un support portable stocké dans un lieu sécurisé physiquement. Dans le cadre d’une attaque par ransomware, les attaquants peuvent rechercher ces types de plans de récupération dans vos emplacements locaux et cloud, et les détruire. Étant donné que la destruction de ces plans rendra plus coûteuse la restauration de vos opérations métier, les attaquants peuvent exiger une rançon plus élevée.

Les solutions Sauvegarde Microsoft 365, Sauvegarde Azure et Azure Site Recovery décrites dans cet article sont des exemples de technologies BCDR.

| Ressource | Description |

|---|---|

| Module : Concevoir une solution pour la sauvegarde et la reprise d’activité | Apprenez à sélectionner les solutions de sauvegarde et de reprise d’activité après sinistre appropriées pour les charges de travail Azure. |

Étape 4

Au cours de cette étape, vous sécurisez davantage votre réseau et vous vous assurez que votre plan et vos processus BCDR fonctionnent en les mettant en pratique pour des situations de cyberattaques destructrices.

Interrompre la technologie de sécurité réseau héritée

Examinez l’ensemble des technologies et produits qu’utilise votre organisation pour assurer la sécurité réseau et déterminez s’ils sont nécessaires ou redondants avec d’autres fonctionnalités de sécurité réseau. Chaque technologie de sécurité réseau peut également être une cible pour les attaquants. Par exemple, si la technologie ou le produit n’est pas mis à jour de façon régulière, envisagez de le supprimer.

Pour plus d’informations, consultez Interrompre la technologie de sécurité réseau héritée, qui décrit les types de technologies de sécurité réseau dont vous n’avez plus besoin.

Pour plus d’informations sur l’abandon des technologies héritées de sécurité réseau dans les environnements Azure, consultez Abandonner la technologie héritée de sécurité réseau.

Mettre en pratique la réponse aux menaces et la réponse BCDR

Pour vous assurer que vos opérations métier peuvent rapidement récupérer d’une cyberattaque dévastatrice, vous devez régulièrement mettre en pratique votre plan BCDR conjointement avec votre équipe SecOps. Envisagez de mettre en pratique la BCDR pour les cyber-attaques une fois par mois ou par trimestre et quand des éléments de votre infrastructure BCDR changent, comme l’utilisation d’un autre produit ou d’une autre méthode de sauvegarde.

Plan d'adoption du cloud

Un plan d'adoption est une exigence essentielle pour assurer la réussite de l'adoption du cloud. Les attributs clés d’un plan d’adoption réussi pour implémenter la prévention des violations de sécurité et la récupération sont les suivants :

- La stratégie et la planification sont alignées : lorsque vous établissez vos plans de test, de pilotage et de déploiement des capacités de prévention des violations et de récupération des attaques dans l’ensemble de votre parc numérique, assurez-vous d’examiner votre stratégie et vos objectifs pour vous assurer que vos plans sont alignés. Cela inclut les jalons prioritaires et cibles des objectifs pour la prévention des violations et la récupération.

- Le plan est itératif : lorsque vous commencez à déployer votre plan, vous découvrirez de nombreuses choses sur votre environnement et l'ensemble des fonctionnalités que vous utilisez. À chaque étape de votre déploiement, revisitez vos résultats par rapport aux objectifs et ajustez les plans. Par exemple, vous pouvez passer en revue les travaux précédents pour affiner vos stratégies.

- La formation du personnel et de vos utilisateurs est bien planifiée : qu’il s’agisse de vos architectes de la sécurité ou de vos spécialistes informatiques pour la mise en réseau, les appareils et la BCDR, tout le monde a été formé et connaît ses responsabilités en matière de prévention des violations et de récupération.

Pour plus d'informations sur Cloud Adoption Framework pour Azure, consultez le Plan pour l'adoption du cloud.

Phase de préparation

Utilisez les ressources fournies dans cet article pour hiérarchiser votre plan. Le travail d’implémentation de la prévention des violations et de la récupération représente l’une des couches de votre stratégie de déploiement Confiance Zéro multicouche.

L’approche par étapes recommandée dans cet article inclut un travail en cascade de prévention des violations et de récupération de manière méthodique dans l’ensemble de votre parc numérique. À cette phase, revisitez ces éléments du plan pour vous assurer que tout est prêt à fonctionner :

- L’utilisation de Microsoft Entra PIM a été testée pour les comptes administrateurs et vos administrateurs informatiques sont formés pour l’utiliser

- Votre infrastructure réseau a été testée pour le chiffrement des données si nécessaire, la segmentation pour filtrer l’accès a été testée, et les technologies réseau héritées redondantes ont été identifiées et une série de tests a été réalisée pour garantir le bon fonctionnement si elles sont supprimées

- Vos pratiques de mise à jour système corrective ont été testées pour l’installation réussie des mises à jour et la détection des mises à jour qui ont échoué

- Vous avez commencé à analyser vos risques internes et la manière de les gérer

- Vos ressources honeypot sont déployées et ont été testées avec votre infrastructure de protection contre les menaces pour détecter l’accès non autorisé

- Votre infrastructure et vos pratiques BCDR ont été testées sur un sous-ensemble de données

Phase d'adoption

Pour implémenter la prévention des violations et la récupération, Microsoft recommande une approche itérative en cascade. Cela vous permet d'affiner vos stratégies au fur et à mesure pour augmenter la précision des résultats. Il n'est pas nécessaire d'attendre qu'une phase soit terminée avant de commencer la prochaine. Vos résultats sont plus efficaces si vous procédez par itération en cours de route.

Les principaux éléments de la phase d’adoption de votre organisation doivent inclure :

- L’activation de Microsoft Entra PIM pour tous vos comptes administrateurs et autres comptes privilégiés

- Le chiffrement du trafic, la segmentation du réseau et la suppression des systèmes hérités

- Le déploiement de ressources honeypot

- Le déploiement de votre infrastructure de gestion des correctifs

- L’analyse de vos risques internes et le mappage de ces risques à la gestion des risques internes

- Le déploiement et la mise en pratique de votre infrastructure BCDR pour les données critiques (Étape 1) ou toutes les données métier (Étape 3)

Réglementer et gérer les phases

La gouvernance de la capacité de votre organisation à implémenter la prévention des violations et la récupération est un processus itératif. En créant de manière réfléchie votre plan d’implémentation et en le déployant dans votre parc numérique, vous avez créé une base. Utilisez les tâches suivantes pour vous aider à créer votre plan de gouvernance initial pour cette base.

| Objectif | Tâches |

|---|---|

| Suivre et mesurer | Attribuez des propriétaires aux actions et projets critiques, tels que la formation des administrateurs informatiques et la gestion des ressources honeypot, la gestion des correctifs, la sécurité réseau et les procédures BCDR. Créez des plans actionnables avec des dates pour chaque action et projet, et instrumentez la progression à l’aide de rapports et de tableaux de bord. |

| Monitor | – Assurez le suivi des requêtes PIM et des actions qui en résultent. – Surveillez l’accès aux ressources honeypot. – Surveillez les systèmes devant faire l’objet d’un correctif pour les échecs d’installation des mises à jour. – Testez les procédures BCDR pour l’exhaustivité et l’intégrité de la restauration. |

| Itérer pour atteindre la maturité | – Analysez l’infrastructure réseau à la recherche de systèmes hérités supplémentaires qui peuvent être supprimés. – Adaptez l’infrastructure BCDR aux nouvelles ressources et fonctionnalités. |

Étapes suivantes

Pour ce scénario d’entreprise :

- Prévenir ou réduire les dommages causés à l’entreprise par une violation

- Implémenter la protection contre les menaces et XDR

Articles supplémentaires dans l’infrastructure d’adoption de la Confiance Zéro :

- Vue d'ensemble du cadre d'adoption de Confiance Zéro

- Moderniser rapidement votre état de la sécurité

- Sécuriser le télétravail et travail hybride

- Identifier et protéger les données sensibles de l'entreprise

- Répondre aux exigences réglementaires et de conformité

Ressources de suivi de la progression

Pour tous les scénarios d’entreprise de Confiance Zéro, vous pouvez utiliser les ressources de suivi de la progression suivantes.

| Ressource de suivi de la progression | Cela vous aide à... | Conçu pour |

|---|---|---|

Grille de la phase de planification du scénario d’adoption téléchargeable Fichier Visio ou PDF

|

Comprendre facilement les améliorations de la sécurité pour chaque scénario d’entreprise et le niveau d’effort pour les étapes et les objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

| Suivi de l’adoption de la Confiance Zéro Présentation PowerPoint téléchargeable |

Suivez votre progression tout au long des étapes et des objectifs de la phase de planification. | Les chefs de projet des scénarios d’entreprise, les chefs d’entreprise et les autres parties prenantes. |

Objectifs et tâches d’un scénario d’entreprise Classeur Excel téléchargeable

|

Attribuer les responsabilités et suivre votre progression tout au long des étapes, des objectifs et des tâches de la phase Planifier. | Chefs de projet des scénarios d’entreprise, responsables informatiques et chargés de l’implémentation informatique. |

Pour obtenir des ressources supplémentaires, consultez Évaluation de la Confiance Zéro et ressources pour le suivi de la progression.