Intégrations aux points de terminaison

![]()

Les points de terminaison sont des appareils qui accèdent aux ressources et aux applications d’une organisation. Les espaces de travail modernes incluent divers types d’appareils qui doivent pouvoir accéder à ces ressources et applications à la fois de l’intérieur et de l’extérieur du réseau d’entreprise.

Les solutions de Confiance Zéro pour les terminaux consistent à vérifier la sécurité des appareils qui accèdent aux données professionnelles, y compris les applications qui s'exécutent sur ces appareils. Les partenaires peuvent intégrer les solutions Microsoft pour les points de terminaison afin de vérifier la sécurité des appareils et des applications, d'appliquer des politiques de moindre privilège et de se préparer à l'avance aux violations.

Ce guide est destiné aux fournisseurs de logiciels et aux partenaires technologiques qui souhaitent améliorer leurs solutions de sécurité des points de terminaison en intégrant des produits Microsoft.

guide d’intégration de Confiance Zéro pour les points de terminaison

Ce guide d’intégration contient des conseils pour intégrer les produits suivants :

- Microsoft Defender pour point de terminaison, qui aide les réseaux d’entreprise à prévenir, détecter et analyser les menaces avancées, et à y répondre.

- Microsoft Endpoint Manager, qui assure la protection et la sécurité des appareils utilisés par les employés et des applications exécutées sur ces appareils.

- Microsoft Defender pour IoT, qui assure la sécurité sur vos réseaux de technologie opérationnelle (OT).

Microsoft Defender for Endpoint

Microsoft Defender pour point de terminaison est une plateforme de sécurité des points de terminaison d’entreprise conçue pour aider les réseaux d’entreprise à prévenir, détecter, enquêter et répondre aux menaces avancées. Cette solution utilise une combinaison de capteurs des comportements des points de terminaison, d’analytique de la sécurité cloud et de données de Thread Intelligence.

Defender pour point de terminaison prend en charge les applications tierces pour faciliter l’amélioration des fonctionnalités de détection, d’investigation et de Thread Intelligence de la plateforme. En outre, les partenaires peuvent étendre leurs offres de sécurité existantes en s’appuyant sur le framework ouvert et sur un ensemble complet d’API pour créer des extensions et des intégrations dans Defender pour point de terminaison.

La page Scénarios et opportunités des partenaires Microsoft Defender pour point de terminaison décrit les différentes catégories d’intégrations prises en charge. Les deux scénarios d’intégration suivants sont deux autres exemples :

- Simplifier la correction des menaces : pour traiter les alertes, Microsoft Defender pour point de terminaison peut appliquer des réponses immédiates ou des réponses assistées par un opérateur. Les partenaires peuvent utiliser les actions de réponse du point de terminaison, comme l’isolation des machines et la mise en quarantaine des fichiers pour bloquer l’IoC sur le point de terminaison managé.

- Combiner le contrôle d’accès réseau et la sécurité des appareils : les scores de risque ou d’exposition peuvent être utilisés pour implémenter et appliquer des stratégies d’accès aux réseaux et aux applications.

Si vous souhaitez devenir un partenaire Microsoft Defender pour point de terminaison, vous devez suivre et effectuer les étapes décrites dans Devenir un partenaire Microsoft Defender pour point de terminaison.

Microsoft Endpoint Manager

Microsoft Endpoint Manager, qui inclut Microsoft Intune et Microsoft Configuration Manager, assure la protection et la sécurité des appareils utilisés par les employés et des applications exécutées sur ces appareils. Endpoint Manager fournit des stratégies de conformité des appareils qui vérifient que les employés accèdent aux applications et aux données à partir d’appareils conformes aux stratégies de sécurité de l’entreprise. La solution comprend également des stratégies de protection des applications qui effectuent des contrôles de sécurité basés sur les applications à la fois pour les appareils entièrement managés et ceux appartenant aux employés.

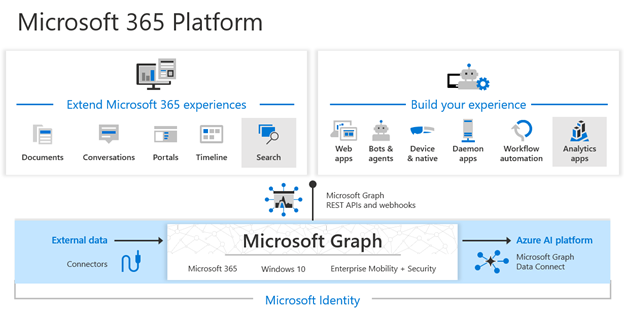

Pour intégrer Microsoft Endpoint Manager, les fournisseurs de logiciels indépendants doivent utiliser Microsoft Graph et le SDK de gestion des applications de Microsoft Endpoint Manager. L’intégration de la solution Endpoint Manager à l’API Graph donne la possibilité d’utiliser les mêmes fonctionnalités que celles disponibles dans la console administrateur pour Endpoint Manager (Intune). L’API Graph affiche diverses informations, parmi lesquelles l’état de conformité des appareils, la configuration de la stratégie de conformité et les paramètres de la stratégie de protection des applications. De plus, vous pouvez automatiser les tâches dans Endpoint Manager pour améliorer encore davantage l’expérience Confiance Zéro de votre client. Vous trouverez des conseils généraux sur l’utilisation d’Intune dans Microsoft Graph dans le référentiel de la documentation Microsoft Graph. Ici, nous nous concentrons sur des scénarios liés à la Confiance Zéro.

Vérifier que les appareils respectent les normes de conformité et de sécurité

Les solutions des fournisseurs de logiciels indépendants peuvent utiliser les informations sur la stratégie et la conformité des appareils fournies par Endpoint Manager pour appliquer le principe Vérifier explicitement de la Confiance Zéro. À partir des données d’Endpoint Manager sur la conformité des utilisateurs et des appareils, les applications des fournisseurs de logiciels indépendants déterminent la posture de risque des appareils sur lesquels sont exécutées les applications. Par ces vérifications, les fournisseurs de logiciels indépendants s’assurent que les appareils qui utilisent le service sont conformes aux normes et aux stratégies de sécurité et de conformité des clients.

L’API Microsoft Graph permet aux fournisseurs de logiciels indépendants d’intégrer Endpoint Manager (Intune) par le biais d’un ensemble d’API RESTful. Ces API sont les mêmes que celles utilisées par la console Endpoint Manager pour afficher, créer, gérer, déployer et signaler toutes les actions, données et activités dans Intune. La prise en charge des initiatives de Confiance Zéro par les fournisseurs de logiciels indépendants présente deux intérêts en particulier : la capacité à voir l’état de conformité des appareils et la capacité à configurer des règles et des stratégies. Consultez les recommandations Confiance Zéro de Microsoft concernant l’utilisation des solutions Microsoft Entra ID et Endpoint Manager pour la configuration et la conformité de la Confiance Zéro : Sécuriser les points de terminaison avec la Confiance Zéro. Les règles de conformité d’Endpoint Manager sont fondamentales pour la prise en charge de l’accès conditionnel basé sur les appareils via Microsoft Entra ID. Les fournisseurs de logiciels indépendants doivent également se renseigner sur la fonctionnalité et les API d’accès conditionnel pour mieux comprendre comment implémenter des scénarios d’accès conditionnel et de conformité des utilisateurs et des appareils.

Dans l’idéal, une application d’un fournisseur de logiciels indépendant se connecte aux API Microsoft Graph en tant qu’application cloud et établit une connexion de service à service. Les applications multilocataires donnent aux fournisseurs de logiciels indépendants la possibilité de centraliser la définition et le contrôle des applications, et permettent aux clients de donner individuellement leur consentement pour les applications de fournisseur de logiciel indépendant opérant sur leurs données de locataire. Passez en revue les informations sur la location dans Microsoft Entra ID pour l’inscription et la création d’applications Microsoft Entra uniques ou mutualisées. L’authentification de votre application peut s’effectuer par le biais de l’authentification unique Microsoft Entra ID.

Après avoir créé votre application, vous devrez accéder aux informations sur l’appareil et la conformité à l’aide de l’API Microsoft Graph. Pour plus d’informations sur l’utilisation de Microsoft Graph, consultez le Centre de développement Microsoft Graph. L’API Graph est un ensemble d’API RESTful qui respectent les normes ODATA en ce qui concerne l’accès aux données et l’interrogation des données.

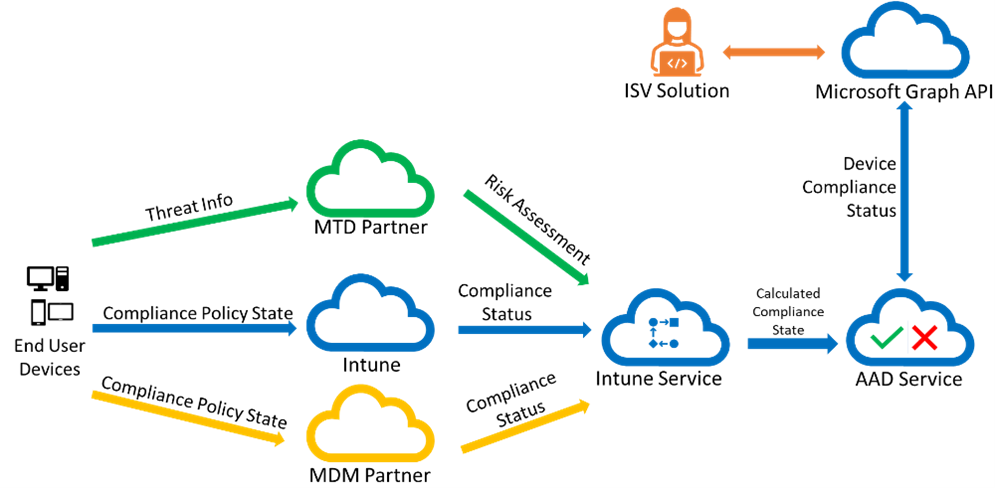

Obtenir l’état de conformité des appareils

Ce diagramme montre le flux des informations de conformité des appareils envoyées à votre solution ISV à partir des différents appareils. Les appareils des utilisateurs finaux reçoivent des stratégies d’Intune, d’un partenaire Mobile Threat Defense (MTD) ou d’un partenaire de conformité de la gestion des appareils mobiles (MDM). Une fois que les informations de conformité ont été collectées à partir des appareils, Intune calcule l’état de conformité global de chaque appareil et stocke le résultat dans Microsoft Entra ID. Avec l’API Microsoft Graph, votre solution peut ensuite lire l’état de conformité des appareils et apporter les réponses appropriées, en appliquant les principes de la Confiance Zéro.

Au moment de l’inscription d’un appareil auprès d’Intune, un enregistrement d’appareil est créé dans Intune avec des détails supplémentaires sur l’appareil, dont l’état de conformité de l’appareil. Intune transmet l’état de conformité de l’appareil à Microsoft Entra ID, où Microsoft Entra ID stocke également l’état de conformité avec chaque appareil. En effectuant une requête GET sur https://graph.microsoft.com/v1.0/deviceManagement/managedDevices, vous pouvez voir tous les appareils inscrits pour un locataire et leur état de conformité. Vous pouvez aussi effectuer une requête sur https://graph.microsoft.com/v1.0/devices pour obtenir la liste des appareils inscrits auprès de Microsoft Entra, et connaître l’état de conformité de chacun d’eux.

Par exemple, cette requête :

GET https://graph.microsoft.com/v1.0/users/{usersId}/managedDevices/{managedDeviceId}

Retourne :

HTTP/1.1 200 OK

Content-Type: application/json

Content-Length: 5095

{

"value": {

"@odata.type": "#microsoft.graph.managedDevice",

"id": "705c034c-034c-705c-4c03-5c704c035c70",

"userId": "User Id value",

"deviceName": "Device Name value",

"managedDeviceOwnerType": "company",

"enrolledDateTime": "2016-12-31T23:59:43.797191-08:00",

"lastSyncDateTime": "2017-01-01T00:02:49.3205976-08:00",

"complianceState": "compliant",

...

}

Vous pouvez également récupérer une liste des stratégies de conformité, leurs déploiements ainsi que l’état des utilisateurs et des appareils pour ces stratégies de conformité. Pour savoir comment appeler Graph afin d’obtenir des informations sur les stratégies de conformité, consultez d’abord Get deviceCompliancePolicy - Microsoft Graph v1.0. Pour avoir des informations plus complètes sur les stratégies de conformité des appareils et sur leur utilisation, consultez Stratégies de conformité des appareils dans Microsoft Intune - Azure.

Une fois que vous avez identifié une stratégie spécifique, vous pouvez effectuer une requête pour obtenir l’état d’un appareil au sujet d’un paramètre de stratégie de conformité particulier. Par exemple, en supposant qu’une stratégie de conformité a été déployée pour exiger un code secret au verrouillage, effectuez la requête Get deviceComplianceSettingState pour connaître l’état spécifique de ce paramètre. Le résultat indique si l’appareil est conforme ou non au paramètre de verrouillage par code secret. Cette même approche peut être utilisée pour d’autres stratégies de conformité des appareils ayant été déployées par les clients.

Les informations de conformité sont fondamentales pour la fonctionnalité d’accès conditionnel de Microsoft Entra ID. Intune détermine la conformité des appareils en fonction des stratégies de conformité, puis il écrit l’état de conformité dans Microsoft Entra ID. Ensuite, les clients utilisent des stratégies d’accès conditionnel pour déterminer si des actions sont prises en cas de non-conformité, notamment pour empêcher les utilisateurs d’accéder aux données d’entreprise à partir d’un appareil non conforme.

Pour plus d’informations sur l’intégration de la conformité des appareils à l’accès conditionnel, consultez Stratégies de conformité des appareils dans Microsoft Intune.

Suivre le principe de l’accès avec privilèges minimum

Un ISV qui intègre Endpoint Manager devra également s'assurer que son application prend en charge le principe de Confiance Zéro pour appliquer le droit d'accès minimal. L’intégration d’Endpoint Manager prend en charge deux méthodes importantes de contrôle d’accès : les autorisations déléguées et les autorisations d’application. L’application du fournisseur de logiciel indépendant doit utiliser l’un des modèles d’autorisation. Les autorisations déléguées vous permettent de contrôler avec précision les objets spécifiques dans Endpoint Manager auxquels l’application a accès, mais elles nécessitent qu’un administrateur se connecte avec ses informations d’identification. Quant aux autorisations d’application, elles permettent à l’application du fournisseur de logiciel indépendant d’accéder à ou de contrôler des classes de données et d’objets, plutôt que des objets individuels spécifiques ; elles ne nécessitent pas que d’utilisateur se connecte.

En plus de créer votre application en tant qu’application monolocataire ou multilocataire (option par défaut), vous devez déclarer les autorisations déléguées ou d’application requises par votre application pour accéder aux informations Endpoint Manager et effectuer des actions dans Endpoint Manager. Pour démarrer avec les autorisations, consultez Démarrage rapide : Configurer une application pour accéder à une API web.

Microsoft Defender pour IoT

Les architectures réseau OT (Technologie opérationnelle) diffèrent souvent de l’infrastructure informatique traditionnelle, à l’aide d’une technologie unique avec des protocoles propriétaires. Les appareils OT peuvent également avoir des plateformes vieillissantes avec une connectivité et une alimentation limitées, ou des exigences de sécurité spécifiques et des expositions uniques aux attaques physiques.

Déployez Microsoft Defender pour IoT pour appliquer des principes de confiance zéro à votre réseau OT, en surveillant le trafic pour un comportement anormal ou non autorisé en tant que trafic intersites et zones. Surveillez les menaces et les vulnérabilités spécifiques aux appareils OT, ce qui atténue les risques à mesure qu’ils sont détectés.

Accélérer les opérations en partageant des données Defender pour IoT sur votre centre des opérations de sécurité (SOC) et d’autres parties de votre organisation. Intégrez-les à services Microsoft, telles que Microsoft Sentinel et Defender pour point de terminaison, ou d’autres services partenaires, y compris les systèmes SIEM et de tickets. Par exemple :

Transférez les données d’alerte locales directement vers des SIEMs telles que Splunk, IBM QRadar, et bien plus. Splunk et IBM QRadar prennent également en charge l’ingestion Event Hub, que vous pouvez utiliser pour transférer des alertes cloud à partir de Defender pour IoT.

Intégrez Le Gestionnaire des technologies opérationnelles de ServiceNow pour importer des données Defender pour IoT dans ServiceNow et une action basée sur les risques avec le contexte du processus de production.

Pour plus d’informations, consultez l’article suivant :

- Bien démarrer avec la supervision de la sécurité OT

- Confiance Zéro et vos réseaux OT

- Surveiller avec une confiance Zéro

- Catalogue d’intégration de Defender pour IoT