Administrer et configurer l’agent UNIX - Linux

Cet article décrit les options permettant d’administrer et de configurer l’agent UNIX/Linux pour System Center - Operations Manager.

Répertoires de l’agent

Open Management Infrastructure (OMI) est installé dans le répertoire :

/opt/omiL’agent UNIX/Linux s’installe dans le répertoire :

/opt/microsoft/scx/L’agent UNIX/Linux gère les fichiers journaux dans le répertoire :

/var/opt/microsoft/scx/log/OMI gère les fichiers journaux dans le répertoire :

/var/opt/omi/log/Les fichiers de configuration de l’agent, y compris les certificats, sont stockés dans le répertoire :

/etc/opt/microsoft/scx/Les fichiers de configuration OMI sont stockés dans le répertoire :

/etc/opt/omi

Outils d’administration de l’agent

Cette section décrit les outils d'administration et de configuration de l'agent UNIX/Linux.

Exécuter les outils d’administration de l’agent

Les outils de configuration de l'agent UNIX/Linux sont situés dans le répertoire suivant :

/opt/microsoft/scx/bin/tools

Scxadmin

L’outil scxadmin est utilisé pour contrôler l’état de l’agent UNIX/Linux (démarrer, arrêter ou redémarrer) et contrôler la journalisation effectuée par l’agent. L’utilisation de l’outil peut être affichée avec la commande suivante : scxadmin -?

# /opt/microsoft/scx/bin/tools/scxadmin -?

Usage: scxadmin

Generic options (for all commands)

[-quiet] Set quiet mode (no output)

General Options

scxadmin -version

Service Management

scxadmin {-start|-stop|-restart|-status} [all|cimom|provider]

Providers Management

scxadmin -config-list {RunAs}

scxadmin -config-set {RunAs} {CWD=<directory>|ChRootPath=<directory>|AllowRoot={true|false}}

scxadmin -config-reset {RunAs} [CWD|ChRootPath|AllowRoot]

Log Configuration Management

scxadmin {-log-list|-log-rotate|-log-reset} [all|cimom|provider]

scxadmin -log-set [all|cimom|provider] {verbose|intermediate|errors}

scxadmin -log-set provider {{FILE:<path>|STDOUT}:<module-id>={SUPPRESS|ERROR|WARNING|INFO|TRACE|HYSTERICAL}}

scxadmin {-log-reset|-log-remove} provider [{FILE:<path>|STDOUT}]

Exemples

Redémarrez l’agent :

cd /opt/microsoft/scx/bin/tools/

./scxadmin -restart

Augmentez la journalisation au niveau intermédiaire :

cd /opt/microsoft/scx/bin/tools/

./scxadmin –log-set all intermediate

scxsslconfig

L'outil scxsslconfig permet de générer le certificat dans /etc/opt/Microsoft/scx/ssl/. Cet outil est utile pour corriger les problèmes dans lesquels le nom de domaine complet ne peut pas être déterminé à partir de l’hôte UNIX ou Linux lui-même, ou le nom de domaine complet connu de l’hôte UNIX/Linux ne correspond pas au nom de domaine complet utilisé par le serveur d’administration pour atteindre l’hôte.

Remarque

Le certificat généré doit être signé par le serveur d’administration Operations Manager afin d’être utilisé dans la communication WS-Management. Le remplacement d'un certificat précédemment signé requiert la nouvelle signature de ce certificat.

L’utilisation de l’outil scxsslconfig peut être affichée avec la commande suivante : scxsslconfig -?

# /opt/microsoft/scx/bin/tools/scxsslconfig -?

Usage: /opt/microsoft/scx/bin/tools/.scxsslconfig [-v] [-s days] [-e days] [-d domain] [-h host] [-g targetpath]

-v - toggle debug flag

-g targetpath - generate certificates in targetpath

-s days - days to offset valid start date with (0)

-e days - days to offset valid end date with (3650)

-f - force certificate to be generated even if one exists

-d domain - domain name

-h host - host name

-b bits - number of key bits

-? - this help message

Exemples

Régénérez le certificat, forçant le remplacement d’un certificat existant, avec une sortie détaillée :

cd /opt/microsoft/scx/bin/tools/

. setup.sh

/opt/microsoft/scx/bin/tools/scxsslconfig -f -v

Régénérez le certificat, forçant le remplacement d’un certificat existant, avec un nom d’hôte et un nom de domaine DNS spécifiés :

cd /opt/microsoft/scx/bin/tools/

. setup.sh

/opt/microsoft/scx/bin/tools/scxsslconfig -f -h myserver -d contoso.com

Rubriques de configuration supplémentaires

Chiffrements SSL

Si nécessaire, la liste de chiffrement SSL utilisée par l'agent UNIX/Linux peut être personnalisée. Pour plus d’informations sur cette configuration, consultez l’article Configuration des chiffrements SSL.

Spécifier un autre chemin temporaire pour les scripts

Si vous créez une règle de script UNIX/Linux ou surveillez dans un pack d’administration personnalisé, le contenu du script est écrit dans un fichier dans /tmp sur l’ordinateur de l’agent avant d’être exécuté. Vous pouvez spécifier un autre répertoire pour l’exécution de script. Pour spécifier un autre répertoire, remplacez le lien symbolique à : /etc/opt/microsoft/scx/conf/tmpdir pour pointer vers un autre répertoire. La destination de ce lien symbolique doit être accessible en écriture par le compte d’utilisateur défini dans le compte d’action UNIX/Linux et/ou les profils d’identification de compte privilégié UNIX/Linux.

Linux universel - Nom/version du système d’exploitation

L’agent Linux universel, qui prend en charge les systèmes d’exploitation Linux tels que Debian GNU/Linux, Oracle Linux et Ubuntu Server, analyse les fichiers de publication pour déterminer le nom et la version du système d’exploitation de l’hôte. Si nécessaire, ces propriétés peuvent être personnalisées. Pour personnaliser les propriétés du système d’exploitation présentées à Operations Manager pour un hôte d’agent Linux universel, procédez comme suit :

Créez le fichier disablereleasefileupdates dans le répertoire suivant : /etc/opt/microsoft/scx/conf/

touch /etc/opt/microsoft/scx/conf/disablereleasefileupdates

Si ce fichier existe, l’agent ne tente pas de mettre à jour les propriétés du système d’exploitation retournées à Operations Manager. Cela garantit la conservation des personnalisations.

Modifiez le fichier scx-release dans le répertoire suivant : /etc/opt/microsoft/scx/conf Le format de ce fichier est le suivant :

OSName=Ubuntu

OSVersion=24.04

OSFullName=Ubuntu 24.04 (x86_64)

OSAlias=UniversalR

OSManufacturer=

Les valeurs des propriétés OSName, OSVersionet OSFullName peuvent être modifiées pour refléter des valeurs personnalisées.

Remarque

La propriété OSAlias ne doit pas être modifiée. Toutes les propriétés de ce fichier (à l’exception de OSManufacturer) sont obligatoires et ne doivent pas être null.

Remarque

La mise à jour suivante s’applique à Operations Manager 2019 UR1 et ultérieur.

Améliorations des performances et de la fiabilité dans l’agent Linux

Avec Operations Manager 2019 UR1 et versions ultérieures, pour améliorer la fiabilité, un processus distinct est introduit pour envoyer la pulsation. Précédemment, les threads de collecte de performances et de pulsations utilisés pour s’exécuter sous le même contexte de processus. En raison de cela, tout retard dans la collecte des données de performances affectait la disponibilité du système.

Avec cette modification, pendant la collecte de pulsations, vous pouvez maintenant voir un processus omiagent supplémentaire s’exécutant sous l’utilisateur omi.

Un processus distinct est utilisé pour envoyer la pulsation dans le but d’améliorer la fiabilité. Pendant la collecte de la pulsation, un processus omiagent supplémentaire s’exécute sous l’utilisateur omi.

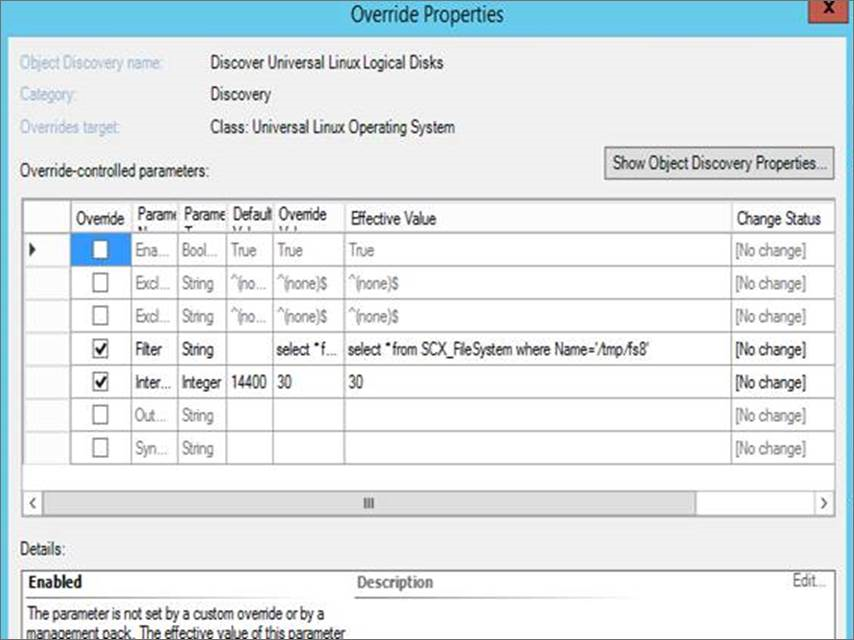

Pour améliorer les performances, la variable de filtre X-Plat est introduite en remplacement. Vous pouvez remplacer le comportement de découverte/de surveillance pour le pack d’administration X-Plat en introduisant des requêtes WQL dans le paramètre Filter . Cela permet de limiter la surveillance aux entités d’intérêt.

En outre, pour éviter le remplissage rapide de l’espace disque, la journalisation SCX est réduite de l’information à l’avertissement.

Voici un exemple de configuration d’un remplacement à l’aide de la variable Filter :

Si vous souhaitez obtenir uniquement les données de la boucle200, utilisez la requête suivante dans la variable Filter :

select * from SCX_DiskDrive where DeviceID=loop200

À présent, les données s’affichent uniquement pour le disque « loop200 » dans la vue de performances.

Remarque

La mise à jour suivante s’applique à Operations Manager 2019 UR3 et ultérieur. Dans les versions antérieures d’Operations Manager, les modifications apportées aux paramètres au niveau du journal des processus OMI nécessitaient un redémarrage de l’agent. Avec Operations Manager 2019 UR3, les paramètres au niveau du journal peuvent être modifiés sans avoir à redémarrer l’agent.

Modifications dynamiques dans les paramètres au niveau du journal sans redémarrage de l’agent

Vous pouvez modifier les paramètres au niveau du journal sans avoir à redémarrer l’agent.

Utiliser les étapes suivantes :

Modifiez le fichier omiserver.conf et mettez à jour le nouveau niveau de journal :

loglevel = INFOAppliquez ce niveau de journal lors de l’exécution de la commande ci-dessous :

$sudo /opt/omi/bin/omiconfigeditor –reconfig

Étapes suivantes

Pour plus d’informations sur l’installation de l’agent et la compréhension des étapes de signature du certificat de l’agent, consultez Installer l’agent et le certificat sur les ordinateurs UNIX et Linux à l’aide de la ligne de commande.

Pour comprendre comment effectuer la maintenance des agents sur des ordinateurs UNIX et Linux, consultez Mise à niveau et désinstallation des agents sur des ordinateurs UNIX et Linux.