Configurer l’élévation sudo et les clés SSH

Avec Operations Manager, vous pouvez fournir des informations d’identification pour qu’un compte non privilégié soit élevé sur un ordinateur UNIX ou Linux à l’aide de sudo, ce qui permet à l’utilisateur d’exécuter des programmes ou d’accéder à des fichiers disposant des privilèges de sécurité d’un autre compte d’utilisateur. Pour la maintenance de l’agent, vous avez également la possibilité d’utiliser des clés SSH (Secure Shell) au lieu d’un mot de passe pour sécuriser la communication entre Operations Manager et l’ordinateur ciblé.

Remarque

Operations Manager prend en charge l’authentification basée sur une clé SSH avec des données de fichier de clé au format PPK (PuTTY Private Key). Prend actuellement en charge les clés RSA SSH v.1 et SSH v.2 RSA et DSA.

Pour obtenir et configurer la clé SSH à partir de l’ordinateur UNIX et Linux, vous avez besoin du logiciel suivant sur votre ordinateur Windows :

- Outil de transfert de fichiers, tel que WinSCP, pour transférer des fichiers à partir de l’ordinateur UNIX ou Linux vers l’ordinateur Windows.

- Le programme PuTTY, ou un programme similaire, pour exécuter des commandes sur l’ordinateur UNIX ou Linux.

- Programme PuTTYgen pour enregistrer la clé SHH privée au format OpenSSH sur l’ordinateur Windows.

Remarque

Le programme sudo existe à différents emplacements sur des systèmes d’exploitation UNIX et Linux. Pour fournir un accès uniforme à sudo, le script d’installation de l’agent UNIX et Linux crée le lien /etc/opt/microsoft/scx/conf/sudodir symbolique pour pointer vers le répertoire attendu pour contenir le programme sudo. L’agent utilise ensuite ce lien symbolique pour appeler sudo.

Lorsque l’agent est installé automatiquement, ce lien symbolique n’est créé, aucune action supplémentaire n’est requise sur les configurations UNIX et Linux standard ; Toutefois, si vous avez installé sudo à un emplacement non standard, vous devez modifier le lien symbolique pour pointer vers le répertoire où sudo est installé. Si vous modifiez le lien symbolique, sa valeur est conservée entre les opérations de désinstallation, de réinstallation et de mise à niveau avec l’agent.

Configurer un compte pour l’élévation sudo

Remarque

Les informations fournies dans cette section vous guident dans la configuration d’un exemple d’utilisateur, scomuseret lui accorde des droits complets sur l’ordinateur client.

Si vous disposez déjà de comptes d’utilisateur et/ou que vous souhaitez configurer la surveillance de privilèges faibles , les modèles sudoers sont disponibles et accordent uniquement les autorisations nécessaires pour les opérations de surveillance et de maintenance réussies. Pour plus d’informations, consultez : Modèles Sudoers pour l’élévation dans la supervision UNIX/Linux

Les procédures suivantes créent un compte et une élévation sudo à l’aide scomuser d’un nom d’utilisateur.

Créer un utilisateur

- Connectez-vous à l’ordinateur UNIX ou Linux en tant que

root - Ajoutez l’utilisateur :

useradd scomuser - Ajoutez un mot de passe et confirmez le mot de passe :

passwd scomuser

Vous pouvez maintenant configurer l’élévation sudo et créer une clé SSH pour scomuser, comme décrit dans les procédures suivantes.

Configurer l’élévation sudo pour l’utilisateur

Connectez-vous à l’ordinateur UNIX ou Linux en tant que

rootUtilisez le programme visudo pour modifier la configuration sudo dans un éditeur de texte vi. Exécutez la commande suivante :

visudoRecherchez la ligne suivante :

root ALL=(ALL) ALLInsérez la ligne suivante après :

scomuser ALL=(ALL) NOPASSWD: ALLL’allocation TTY n’est pas prise en charge. Vérifiez que la ligne suivante est commentée :

# Defaults requirettyImportant

Cette étape est requise pour que sudo fonctionne.

Enregistrez le fichier et quittez visudo :

- Appuyez ensuite,

wq!: (colon)puis appuyezESCEntersur pour enregistrer vos modifications et quitter correctement.

- Appuyez ensuite,

Testez la configuration en entrant dans les deux commandes suivantes. Le résultat doit être une liste du répertoire sans être invité à entrer un mot de passe :

su - scomuser sudo ls /etc

Vous pouvez désormais accéder au scomuser compte à l’aide de son mot de passe et de son élévation sudo, ce qui vous permet de spécifier des informations d’identification dans les Assistants de tâche et de découverte, ainsi que dans les comptes d’identification.

Créer une clé SSH pour l’authentification

Conseil

Les clés SSH sont utilisées uniquement pour les opérations de maintenance de l’agent et ne sont pas utilisées pour la surveillance, vérifiez que vous créez la clé pour l’utilisateur approprié si vous utilisez plusieurs comptes.

Les procédures suivantes créent une clé SSH pour le scomuser compte créé dans les exemples précédents.

Générer la clé SSH

- Connectez-vous en tant que

scomuser. - Générez la clé à l’aide de l’algorithme DSA (Digital Signature Algorithm) :

ssh-keygen -t dsa- Notez la phrase secrète facultative si vous l’avez fournie.

L’utilitaire ssh-keygen crée le /home/scomuser/.ssh répertoire avec le fichier de clé privée et le fichier id_dsa.pub id_dsa de clé publique à l’intérieur, ces fichiers sont utilisés dans la procédure suivante.

Configurer un compte d’utilisateur pour prendre en charge la clé SSH

- À l’invite de commandes, tapez les commandes suivantes. Pour accéder au répertoire du compte d’utilisateur :

cd /home/scomuser - Spécifiez l’accès exclusif du propriétaire au répertoire :

chmod 700 .ssh - Accédez au répertoire .ssh :

cd .ssh - Créez un fichier de clés autorisés avec la clé publique :

cat id_dsa.pub >> authorized_keys - Accordez à l’utilisateur des autorisations de lecture et d’écriture dans le fichier de clés autorisées :

chmod 600 authorized_keys

Vous pouvez maintenant copier la clé SSH privée sur l’ordinateur Windows, comme indiqué dans la procédure suivante.

Copiez la clé SSH privée sur l’ordinateur Windows et enregistrez au format OpenSSH

- Utilisez un outil, tel que WinSCP, pour transférer le fichier

id_dsade clé privée (sans extension) du client vers un répertoire sur votre ordinateur Windows. - Exécutez PuTTYgen.

- Dans la boîte de dialogue Générateur de clés PuTTY, sélectionnez le bouton Charger , puis sélectionnez la clé

id_dsaprivée que vous avez transférée à partir de l’ordinateur UNIX ou Linux. - Sélectionnez Enregistrer la clé privée et le nom, puis enregistrez le fichier dans le répertoire souhaité.

- Vous pouvez utiliser le fichier exporté dans un compte RunAs de maintenance configuré pour

scomuser, ou lors de l’exécution de tâches de maintenance via la console.

Vous pouvez utiliser le scomuser compte à l’aide de la clé SSH et de l’élévation sudo pour spécifier des informations d’identification dans les Assistants Operations Manager et pour configurer des comptes d’identification.

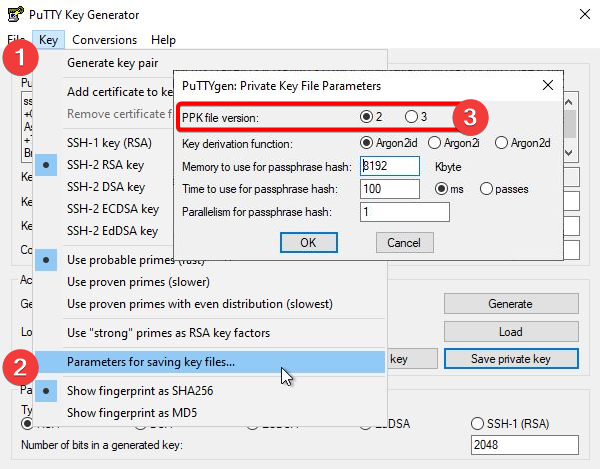

Important

La version 2 du fichier PPK est la seule version actuellement prise en charge pour System Center Operations Manager.

Par défaut, PuTTYgen est défini pour utiliser le fichier PPK version 3. Vous pouvez modifier la version du fichier PPK sur 2 en accédant à la barre d’outils et en sélectionnant Paramètres de clé > pour l’enregistrement des fichiers clés..., puis sélectionnez la case d’option pour 2 pour la version du fichier PPK.

Étapes suivantes

- Passez en revue les informations d’identification que vous devez avoir à accéder aux ordinateurs UNIX et Linux pour comprendre comment authentifier et surveiller vos ordinateurs UNIX et Linux.

- Passez en revue la configuration des chiffrements SSL si vous devez reconfigurer Operations Manager pour utiliser un autre chiffrement.