Configurer un contrôleur de réseau SDN dans l’infrastructure VMM

Cet article explique comment configurer un contrôleur de réseau SDN (Software Defined Networking) dans l’infrastructure System Center Virtual Machine Manager (VMM).

Le contrôleur de réseau SDN est un rôle serveur évolutif et hautement disponible qui vous permet d’automatiser la configuration de l’infrastructure réseau au lieu d’effectuer une configuration manuelle des périphériques réseau. Plus d’informations

VMM 2025 et 2022 offrent une prise en charge double pile pour le contrôleur de réseau SDN.

Pour une présentation intéressante, regardez une vidéo (environ cinq minutes) qui fournit une vue d’ensemble du déploiement du contrôleur de réseau.

Remarque

- À partir de VMM 2019 UR1, un type de réseau connecté est modifié en tant que réseau connecté.

- VMM 2019 UR2 et versions ultérieures prend en charge IPv6.

- VMM 2019 UR3 et versions ultérieures prend en charge l’infrastructure Hyper Convergd Azure Stack (HCI, version 20H2).

Remarque

- VMM 2025 et 2022 prennent en charge la double pile (Ipv4 + Ipv6) pour les composants SDN.

- Consultez configuration système requise pour obtenir la liste complète du système d’exploitation serveur pris en charge.

Prérequis

• Planifier un réseau défini par logiciel (SDN). Plus d’informations

• Planifier l’installation et le déploiement d’un contrôleur de réseau SDN. Plus d’informations

Avant de commencer

Pour configurer SDN dans l’infrastructure VMM, vous avez besoin des éléments suivants :

- Modèle de service : VMM utilise un modèle de service pour automatiser le déploiement du contrôleur de réseau. Les modèles de service pour le contrôleur de réseau prennent en charge le déploiement à plusieurs nœuds sur les machines virtuelles de génération 1 et de génération 2.

- Disque dur virtuel : le modèle de service a besoin d’un disque dur virtuel préparé importé dans la bibliothèque VMM. Ce disque dur virtuel est utilisé pour les machines virtuelles du contrôleur de réseau.

- Le disque dur virtuel doit exécuter la version applicable de Windows Server avec les derniers correctifs installés.

- Il peut être au format VHD ou VHDX.

- Un réseau logique de gestion : qui modélise la connectivité de votre réseau de gestion physique pour les hôtes VMM, les hôtes de contrôleur de réseau et les hôtes de machines virtuelles clientes.

- Commutateur logique : pour fournir au réseau logique de gestion une connectivité aux machines virtuelles du contrôleur de réseau.

- Certificat SSL : pour authentifier les communications entre le serveur VMM et le contrôleur de réseau.

- Un réseau logique de fournisseur HNV et des réseaux de machines virtuelles locataires : pour valider le déploiement du contrôleur de réseau.

- Autres prérequis : vérifiez les autres conditions requises.

Étapes du déploiement

Voici ce que vous devez faire pour configurer un contrôleur de réseau SDN :

Configurez les hôtes et l’infrastructure réseau physique : vous devez accéder à vos appareils réseau physiques pour configurer des réseaux locaux virtuels, un routage et d’autres. Vous avez également besoin d’hôtes Hyper-V pour héberger l’infrastructure SDN et les machines virtuelles clientes. Plus d’informations

Préparer un disque dur virtuel : vous pouvez préparer un disque dur virtuel pour le modèle de service de contrôleur de réseau au format VHD ou VHDX, le cas échéant, pour la génération de modèle de service que vous choisissez.

Téléchargez les modèles de service : téléchargez les modèles de service du contrôleur de réseau et importez-les dans la bibliothèque VMM.

Configurez des groupes de sécurité Active Directory : vous aurez besoin d’un groupe de sécurité Active Directory pour la gestion du contrôleur de réseau et d’un autre groupe de sécurité pour les clients de contrôleur de réseau. Chaque groupe a besoin d’au moins un compte d’utilisateur.

Configurez un partage de bibliothèque VMM. Vous pouvez disposer d’un partage de fichiers de bibliothèque facultatif pour conserver les journaux de diagnostic. Ce partage de bibliothèque est accessible par le contrôleur de réseau pour stocker les informations de diagnostic tout au long de sa durée de vie.

Configurer un groupe hôte VMM : configurez un groupe hôte dédié pour tous les hôtes Hyper-V SDN.

Remarque

Les hôtes doivent exécuter Windows Server applicable avec les derniers correctifs installés et activer le rôle Hyper-V.

Créez le réseau logique de gestion : créez un réseau logique pour mettre en miroir la connectivité réseau de gestion pour l’hôte VMM, les hôtes de contrôleur de réseau et les hôtes de machines virtuelles clientes. Si vous souhaitez allouer des adresses IP statiques à partir d’un pool, créez un pool sur ce réseau logique.

Créez et déployez un commutateur logique de gestion : vous créez le commutateur logique et déployez-le sur les hôtes du contrôleur de réseau pour fournir une connectivité au réseau de gestion pour les machines virtuelles du contrôleur de réseau.

Configurez un certificat : vous avez besoin d’un certificat SSL pour la communication sécurisée/HTTPS avec le contrôleur de réseau.

Importez le modèle : importez et personnalisez le modèle de service de contrôleur de réseau.

Déployez le service : déployez le service de contrôleur de réseau à l’aide du modèle de service. Ajoutez-le ensuite en tant que service VMM.

Préparer un disque dur virtuel

- Préparez le disque dur virtuel ou VHDX en fonction du type de modèle que vous souhaitez utiliser.

- Après avoir préparé le disque dur, installez les dernières mises à jour Windows Server applicables et tous les modules linguistiques dont vous avez besoin si vous avez un environnement autre que l’anglais.

- Importez les fichiers VHD/VHDX dans la bibliothèque VMM. Plus d’informations

Télécharger le modèle de service du contrôleur de réseau

Téléchargez le dossier SDN à partir du référentiel GitHub Microsoft SDN et copiez les modèles à partir de VMM>Templates>NC vers un chemin local sur le serveur VMM.

Extrayez le contenu dans un dossier sur un ordinateur local.

Actualisez la bibliothèque, vous allez importer les modèles de service ultérieurement.

Remarque

Les fichiers de ressources personnalisés sont utilisés lors de la configuration du contrôleur de réseau et d’autres composants SDN (équilibreur de charge logicielle, passerelle RAS).

Le dossier NC contient quatre modèles de service et cinq dossiers de ressources personnalisés. Ceux-ci sont résumés dans le tableau ci-après :

Modèles et fichiers de ressources

| Nom | Type | Détails |

|---|---|---|

| Network Controller Production Generation 1 VM.xml | Modèle | Contrôleur de réseau à trois nœuds pour les machines virtuelles de génération 1 |

| Network Controller Production Generation 2 VM.xml | Modèle | Contrôleur de réseau à trois nœuds pour les machines virtuelles de génération 2 |

| Contrôleur de réseau autonome génération 1 VM.xml | Modèle | Contrôleur de réseau à nœud unique pour les machines virtuelles de génération 1 |

| Contrôleur de réseau autonome génération 2 VM.xml | Modèle | Contrôleur de réseau à nœud unique pour les machines virtuelles de génération 2 |

| NcSetup.cr | Fichier de ressources personnalisé | Ressource de bibliothèque contenant les scripts utilisés pour configurer le réseau. |

| ServerCertificate.cr | Fichier de ressources personnalisé | Ressource de bibliothèque contenant la clé privée pour le contrôleur de réseau au format .pfx. |

| NcCertificate.cr | Fichier de ressources personnalisé | Ressource de bibliothèque contenant le certificat racine approuvé (. CER) pour le contrôleur de réseau. Cela est utilisé pour les communications sécurisées entre le contrôleur de réseau et d’autres sous-services (par exemple, les mux SLB). |

| TrustedRootCertificate.cr | Fichier de ressources personnalisé | Ressource de bibliothèque contenant la clé publique d’autorité de certification (.cer) importée en tant que certificat racine approuvé pour valider le certificat SSL. |

| EdgeDeployment.cr | Modèle | Utilisé pour installer des rôles MUX SLB et des rôles de passerelle (par exemple, VPN). |

Configurer des groupes Active Directory

Créez des groupes de sécurité pour la gestion et les clients du contrôleur de réseau.

Dans Utilisateurs et ordinateurs Active Directory, créez un groupe de sécurité pour la gestion du contrôleur de réseau.

- Dans le groupe, ajoutez tous les utilisateurs disposant des autorisations nécessaires pour configurer le contrôleur de réseau. Par exemple, créez un groupe nommé Administrateurs du contrôleur de réseau.

- Tous les utilisateurs que vous ajoutez à ce groupe doivent également être membres du groupe Utilisateurs du domaine dans Active Directory.

- Le groupe pour la gestion du contrôleur de réseau doit être un groupe local de domaine. Les membres de ce groupe pourront créer, supprimer et mettre à jour la configuration du contrôleur de réseau déployé.

- Créez au moins un compte d’utilisateur membre de ce groupe et avez accès à ses informations d’identification. Une fois le contrôleur de réseau déployé, VMM peut être configuré pour utiliser les informations d’identification du compte d’utilisateur pour établir la communication avec le contrôleur de réseau.

Créez un autre groupe de sécurité pour les clients de contrôleur de réseau.

- Ajoutez des utilisateurs disposant d’autorisations pour configurer et gérer des réseaux à l’aide du contrôleur de réseau. Par exemple, créez un groupe nommé Utilisateurs du contrôleur de réseau.

- Tous les utilisateurs que vous ajoutez au nouveau groupe doivent également être membres du groupe Utilisateurs du domaine dans Active Directory.

- Toutes les configurations et la gestion du contrôleur de réseau sont effectuées à l’aide du DNS (Representational State Transfer).

- Le groupe doit être un groupe local de domaine. Une fois le contrôleur de réseau déployé, tous les membres de ce groupe disposent des autorisations nécessaires pour communiquer avec le contrôleur réseau via l’interface REST.

- Créez au moins un compte d’utilisateur membre de ce groupe. Une fois le contrôleur de réseau déployé, VMM peut être configuré pour utiliser les informations d’identification du compte d’utilisateur pour établir la communication avec le contrôleur de réseau.

Créer un partage de bibliothèque pour la journalisation

- Si vous le souhaitez, créez un partage de fichiers dans la bibliothèque VMM pour conserver les journaux de diagnostic.

- Vérifiez que le partage est accessible par le contrôleur de réseau. Le contrôleur de réseau accède au partage pour stocker les informations de diagnostic. Notez les informations d’identification du compte qui auront accès en écriture au partage.

Configurer des groupes hôtes

- Créez un groupe d’hôtes dédié pour les hôtes Hyper-V qui seront gérés par SDN.

- Vérifiez que les hôtes Hyper-V exécutent Windows Server 2016 avec les derniers correctifs installés.

Créer le réseau logique de gestion

Vous pouvez créer un réseau logique de gestion dans VMM pour mettre en miroir votre réseau de gestion physique.

- Le réseau logique fournit des paramètres de connectivité réseau pour l’hôte VMM, les hôtes de contrôleur de réseau et les hôtes de machine virtuelle locataire.

- Nous vous recommandons de créer ce réseau logique spécifiquement pour fournir une connectivité pour les machines virtuelles d’infrastructure gérées par le contrôleur de réseau.

- Si vous disposez déjà d’un réseau logique VMM configuré avec Créer un réseau de machines virtuelles portant le même nom pour autoriser les machines virtuelles à accéder directement à ce réseau logique, vous pouvez réutiliser ce réseau logique pour fournir une connectivité de gestion au contrôleur de réseau.

Utilisez la procédure suivante pour créer un réseau logique de gestion :

- Sélectionnez Mise en réseau d’infrastructure>. Cliquez avec le bouton droit sur Réseaux logiques>pour créer un réseau logique.

- Spécifiez un nom et une description facultative.

- Dans Paramètres, sélectionnez Un réseau connecté. Tous les réseaux de gestion doivent disposer d’un routage et d’une connectivité entre tous les hôtes de ce réseau. Sélectionnez Créer un réseau de machines virtuelles portant le même nom pour autoriser les machines virtuelles à accéder directement à ce réseau logique pour créer automatiquement un réseau de machines virtuelles pour votre réseau de gestion.

- Dans Paramètres, sélectionnez Un réseau connecté. Tous les réseaux de gestion doivent disposer d’un routage et d’une connectivité entre tous les hôtes de ce réseau. Sélectionnez Créer un réseau de machines virtuelles portant le même nom pour autoriser les machines virtuelles à accéder directement à ce réseau logique pour créer automatiquement un réseau de machines virtuelles pour votre réseau de gestion.

Remarque

À partir de VMM 2019 UR1, un type de réseau connecté est modifié en réseau connecté.

- Sélectionnez Network Site>Add. Sélectionnez le groupe hôte pour les hôtes qui seront gérés par le contrôleur de réseau. Insérez les détails de votre sous-réseau IP réseau de gestion. Ce réseau doit déjà exister et être configuré dans votre commutateur physique.

- Passez en revue les informations récapitulatives et sélectionnez Terminer pour terminer.

Créer un pool d’adresses IP

Remarque

À partir de VMM 2019 UR1, vous pouvez créer un pool d’adresses IP à l’aide de l’Assistant Création d’un réseau logique.

Remarque

Vous pouvez créer un pool d’adresses IP à l’aide de l’Assistant Créer un réseau logique.

Si vous souhaitez allouer des adresses IP statiques aux machines virtuelles du contrôleur de réseau, créez un pool d’adresses IP dans le réseau logique de gestion. Si vous utilisez DHCP, vous pouvez ignorer cette étape.

Dans la console VMM, cliquez avec le bouton droit sur le réseau logique de gestion, puis sélectionnez Créer un pool IP.

Fournissez un nom et une description facultative pour le pool et vérifiez que le réseau de gestion est sélectionné pour le réseau logique.

Dans le panneau Site réseau, sélectionnez le sous-réseau que ce pool d’adresses IP va traiter.

Dans le panneau plage d’adresses IP, entrez les adresses IP de début et de fin.

Pour utiliser une adresse IP en tant qu’adresse IP REST, entrez l’une des adresses IP de la plage spécifiée dans les adresses IP à réserver pour d’autres utilisations . Si vous souhaitez utiliser le point de terminaison REST, ignorez cette étape.

- N’utilisez pas les trois premières adresses IP de votre sous-réseau disponible. Par exemple, si votre sous-réseau disponible est de .1 à .254, démarrez votre plage à .4 ou version ultérieure.

- Si les nœuds se trouvent dans le même sous-réseau, vous devez fournir une adresse IP REST. Si les nœuds se trouvent dans différents sous-réseaux, vous devez fournir un nom DNS REST.

Spécifiez l’adresse de passerelle par défaut et configurez éventuellement les paramètres DNS et WINS.

Dans la page Résumé , passez en revue les paramètres et sélectionnez Terminer pour terminer l’Assistant.

Créer et déployer un commutateur logique de gestion

Vous devez déployer un commutateur logique sur le réseau logique de gestion. Le commutateur fournit une connectivité entre le réseau logique de gestion et les machines virtuelles du contrôleur de réseau.

Dans la console VMM, sélectionnez >Fabric Networking>Create Logical Switch. Passez en revue les informations de prise en main, puis sélectionnez Suivant.

Fournissez un nom et une description facultative. Sélectionnez Aucune équipe de liaison montante. Si vous avez besoin d’équipe, sélectionnez l’équipe incorporée.

Remarque

N’utilisez pas Team.

Pour le mode de bande passante minimale, choisissez l’option Poids .

Dans Extensions, effacez toutes les extensions de commutateur. Ceci est important. Si vous sélectionnez l’une des extensions de commutateur à ce stade, elle peut bloquer l’intégration du contrôleur de réseau ultérieurement.

Vous pouvez éventuellement ajouter un profil de port virtuel et choisir une classification de port pour la gestion des hôtes.

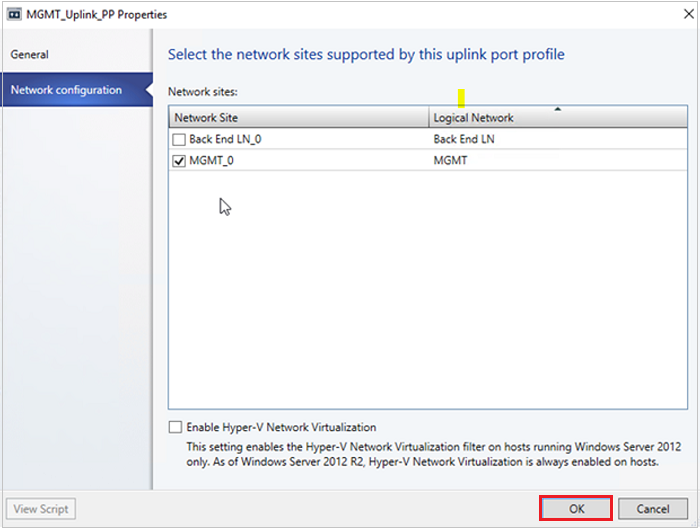

Sélectionnez un profil de port de liaison montante existant ou sélectionnez Ajouter>un nouveau profil de port de liaison montante. Fournissez un nom et une description facultative. Utilisez les valeurs par défaut pour l’algorithme d’équilibrage de charge et le mode d’association. Sélectionnez tous les sites réseau dans le réseau logique de gestion.

Sélectionnez Nouvelle carte réseau. Cela ajoute une carte réseau virtuelle hôte à votre commutateur logique et à votre profil de port de liaison montante, de sorte que lorsque vous ajoutez le commutateur logique à vos hôtes, les cartes réseau virtuelles sont ajoutées automatiquement.

Indiquez un nom pour la carte réseau virtuelle. Vérifiez que le réseau de machines virtuelles de gestion est répertorié dans Connectivité.

Sélectionnez cette carte réseau pour la gestion de l’hôte>Hériter des paramètres de connexion de la carte hôte. Cela vous permet de prendre les paramètres de l’adaptateur de carte réseau virtuelle à partir de l’adaptateur qui existe déjà sur l’hôte. Si vous avez créé un profil de classification de port et de port virtuel précédemment, vous pouvez le sélectionner maintenant.

Dans Résumé, passez en revue les informations et sélectionnez Terminer pour terminer l’Assistant.

Déployer le commutateur logique

Vous devez déployer le commutateur logique de gestion sur tous les hôtes où vous envisagez de déployer le contrôleur de réseau. Ces hôtes doivent faire partie du groupe hôte VMM que vous avez créé précédemment. Plus d’informations

Configurer les certificats de sécurité

Vous avez besoin d’un certificat SSL qui sera utilisé pour la communication sécurisée/HTTPS avec le contrôleur de réseau. Vous pouvez appliquer l’une des procédures suivantes :

- Certificat auto-signé : vous pouvez générer un certificat auto-signé, puis l’exporter avec la clé privée protégée par un mot de passe.

- Certificat d’autorité de certification : vous pouvez utiliser un certificat signé par une autorité de certification.

Utiliser un certificat auto-signé

L’exemple suivant crée un certificat auto-signé et doit être exécuté sur le serveur VMM.

Remarque

- Vous pouvez utiliser une adresse IP comme nom DNS, mais cela n’est pas recommandé, car il limite le contrôleur de réseau à un seul sous-réseau.

- Vous pouvez utiliser n’importe quel nom convivial pour le contrôleur de réseau.

- Pour le déploiement à plusieurs nœuds, le nom DNS doit être le nom REST que vous souhaitez utiliser.

- Pour le déploiement à nœud unique, le nom DNS doit être le nom du contrôleur de réseau suivi du nom de domaine complet.

| Déploiement | Syntaxe | Exemple |

|---|---|---|

| Multi-nœud | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCRESTName>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "MultiNodeNC" -DnsName @("NCCluster.Contoso.com") |

| Nœud unique | New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "<YourNCComputerName>" -DnsName @("<NCFQDN>") |

New-SelfSignedCertificate -KeyUsageProperty All -Provider "Microsoft Strong Cryptographic Provider" -FriendlyName "SingleNodeNC" -DnsName @("SingleNodeNC.Contoso.com") |

Exporter le certificat auto-signé

Exportez le certificat et sa clé privée au format .pfx.

Ouvrez le composant logiciel enfichable Certificats (certlm.msc) et recherchez le certificat dans Personal/Certificates.

Sélectionnez le certificat >Toutes les tâches>Exporter.

Sélectionnez Oui, exportez l’option clé privée, puis sélectionnez Suivant.

Choisissez Échange d’informations personnelles - PKCS #12 (.PFX) et acceptez la valeur par défaut Inclure tous les certificats dans le chemin d’accès de certification si possible.

Affectez les utilisateurs/groupes et un mot de passe pour le certificat que vous exportez ; sélectionnez Suivant.

Dans la page Fichier à exporter , parcourez l’emplacement où vous souhaitez placer le fichier exporté et donnez-lui un nom.

De même, exportez le certificat dans . Format CER

Remarque

Pour exporter vers . Format CER, décochez l’option Oui, exportez l’option clé privée.

Copiez le fichier .PFX dans le dossier ServerCertificate.cr.

Copiez le fichier .CER dans le dossier NCCertificate.cr.

Lorsque vous avez terminé, actualisez ces dossiers et vérifiez que vous avez copié ces certificats.

Utiliser une autorité de certification

Demandez un certificat signé par l’autorité de certification. Pour une autorité de certification d’entreprise Windows, demandez des certificats à l’aide de l’Assistant Demande de certificat.

Vérifiez que le certificat inclut la référence EKU serverAuth, spécifiée par l’OID 1.3.6.1.5.5.7.3.1. En outre, le nom de l’objet du certificat doit correspondre au nom DNS du contrôleur de réseau.

Copiez le fichier .PFX dans le dossier ServerCertificate.cr.

Copiez le fichier .CER dans le dossier NCCertificate.cr.

Copiez la clé publique de l’autorité de certification dans . Format CER pour TrustedRootCertificate.cr.

Remarque

Vérifiez que l’autorité de certification d’entreprise est configurée pour l’inscription automatique de certificat.

Utilisation améliorée de la clé

Si le magasin de certificats Personnel (My – cert :\localmachine\my) sur l’hôte Hyper-V a plusieurs certificats X.509 avec le nom d’objet (CN) comme nom de domaine complet (FQDN) hôte, vérifiez que le certificat qui est utilisé par SDN a une propriété d’utilisation de clé améliorée personnalisée supplémentaire avec l’OID 1.3.6.1.4.1.311.95.1.1.1. Sinon, la communication entre le Contrôleur de réseau et l’hôte risquerait de ne pas fonctionner.

Vérifiez que le certificat émis par l’autorité de certification pour la communication liée au sud a une propriété d’utilisation de clé améliorée supplémentaire avec l’OID 1.3.6.1.4.1.311.95.1.1.1.

Configurer le modèle de service

Importez le modèle et mettez à jour les paramètres de votre environnement.

Importer le modèle

Importez le modèle de service dans la bibliothèque VMM. Pour cet exemple, nous allons importer le modèle Génération 2.

Sélectionnez Modèle d’importation de bibliothèque>.

Accédez au dossier de votre modèle de service, sélectionnez le fichier VM.xml de production du contrôleur de réseau 2.

Mettez à jour les paramètres de votre environnement lors de l’importation du modèle de service. Passez en revue les détails, puis sélectionnez Importer.

- WinServer.vhdx Sélectionnez l’image de disque dur virtuel de base que vous avez préparée précédemment.

- NCSetup.cr : mappez à la ressource de bibliothèque NCSetup.cr dans la bibliothèque VMM.

- ServerCertificate.cr : mappez à la ressource ServerCertificate.cr dans la bibliothèque VMM. En outre, placez le certificat SSL .pfx que vous avez préparé précédemment dans ce dossier. Vérifiez que vous n’avez qu’un seul certificat dans le dossier ServerCertificate.cr.

- TrustedRootCertificate.cr : mappez cette ressource au dossier TrustedRootCertificate.cr dans votre bibliothèque VMM. Si vous n’avez pas besoin d’un certificat racine approuvé, cette ressource doit toujours être mappée à un dossier CR. Toutefois, le dossier doit être laissé vide.

Une fois terminé, vérifiez que le travail est terminé.

Personnaliser le modèle

Vous pouvez personnaliser le modèle de service pour répondre à toutes les exigences spécifiques liées à votre organisation, telles que la clé de produit, l’attribution IP, DHCP, l’usurpation d’identité MAC et la haute disponibilité. Vous pouvez également personnaliser des propriétés pour des objets tels que des groupes hôtes, des clusters hôtes et des instances de service.

Par exemple, voici les étapes à suivre pour entrer la clé de produit, activer DHCP et haute disponibilité :

Dans la bibliothèque VMM, sélectionnez le modèle de service et ouvrez-le en mode concepteur.

Double-cliquez sur le niveau ordinateur pour ouvrir la page Propriétés du contrôleur de réseau Windows Server.

Pour spécifier une clé de produit, sélectionnez Clé de produit de configuration>du système d’exploitation et spécifiez la clé partagée par CCEP.

Pour activer la haute disponibilité, sélectionnez Disponibilité de la configuration>matérielle, cochez la case Rendre la machine virtuelle hautement disponible.

Pour activer la configuration IP dynamique et utiliser DHCP pour la gestion du contrôleur de réseau, sélectionnez la carte réseau sur le concepteur et remplacez le type d’adresse IPV4 par Dynamic.

Remarque

- Si vous personnalisez le modèle pour la haute disponibilité, veillez à le déployer sur des nœuds en cluster.

- Lors de la configuration de votre contrôleur de réseau et de la spécification du nom de domaine complet comme nom REST, ne créez pas d’enregistrement Host A pour votre nœud NC principal dans votre DNS. Cela peut avoir un impact sur la connectivité du contrôleur de réseau une fois que le nœud NC principal change. Cela s’applique même si vous déployez le contrôleur de réseau à l’aide du script SDN Express ou VMM Express.

Déployer le contrôleur de réseau

Sélectionnez le modèle de service de contrôleur de réseau >Configurer le déploiement. Entrez un nom de service, puis sélectionnez une destination pour l’instance de service. La destination doit être mappée au groupe hôte dédié contenant des hôtes qui seront gérés par le contrôleur de réseau.

Configurez les paramètres de déploiement comme décrit dans le tableau ci-dessous.

Il est normal que les instances de machine virtuelle soient initialement rouges. Sélectionnez Actualiser la préversion pour que le service de déploiement trouve automatiquement les hôtes appropriés pour que les machines virtuelles soient créées.

Après avoir configuré ces paramètres, sélectionnez Déployer le service pour commencer le travail de déploiement du service.

Remarque

Les temps de déploiement varient en fonction de votre matériel, mais sont généralement compris entre 30 et 60 minutes. Si vous n’utilisez pas de disque dur virtuel sous licence en volume\VHDX ou si le VHD\VHDX ne fournit pas la clé de produit à l’aide d’un fichier de réponse, le déploiement s’arrête à la page Clé de produit pendant l’approvisionnement de machines virtuelles du contrôleur de réseau. Vous devez accéder manuellement au bureau de machine virtuelle et ignorer ou entrer la clé de produit.

Si le déploiement du contrôleur de réseau échoue, supprimez l’instance de service ayant échoué avant de réessayer le déploiement du contrôleur de réseau. Sélectionnez machines virtuelles et services>Tous les services hôtes>, puis supprimez l’instance.

Paramètres de déploiement

| Paramètre | Prérequis | Description |

|---|---|---|

| ClientSecurityGroup | Requis | Nom du groupe de sécurité que vous avez créé, contenant des comptes clients de contrôleur de réseau. |

| DiagnosticLogShare | Facultatif | Emplacement de partage de fichiers où les journaux de diagnostic seront régulièrement chargés. S’il n’est pas fourni, les journaux sont stockés localement sur chaque nœud. |

| DiagnosticLogShareUsername | Facultatif | Nom d’utilisateur complet (y compris le nom de domaine) d’un compte disposant d’autorisations d’accès au partage de journal de diagnostic. Format : [domaine]\[nom_utilisateur]. |

| DiagnosticLogSharePassword | Facultatif | Mot de passe du compte spécifié dans le paramètre DiagnosticLogShareUsername. |

| LocalAdmin | Requis | Sélectionnez un compte d’identification dans votre environnement, qui sera utilisé en tant qu’administrateur local sur les machines virtuelles du contrôleur de réseau. Remarque : Lors de la création de comptes d’identification, décochez l’option valider les informations d’identification du domaine si vous créez un compte local. Le nom d’utilisateur doit être .\Administrator (créez-le s’il n’existe pas). |

| Gestion | Requis | Sélectionnez le réseau logique de gestion que vous avez créé précédemment. |

| MgmtDomainAccount | Requis | Sélectionnez un compte d’identification dans votre environnement, qui sera utilisé pour préparer le contrôleur de réseau. Cet utilisateur doit être membre du groupe de sécurité d’administration, spécifié ci-dessous, qui dispose de privilèges pour gérer le contrôleur de réseau. |

| MgmtDomainAccountName | Requis | Il doit s’agir du nom d’utilisateur complet (y compris le nom de domaine) du compte d’identification mappé à MgmtDomainAccount. Le nom d’utilisateur du domaine est ajouté au groupe Administrateurs pendant le déploiement. |

| MgmtDomainAccountPassword | Requis | Mot de passe du compte d’identification de gestion mappé à MgmtDomainAccount. |

| MgmtDomainFQDN | Requis | Nom de domaine complet pour le domaine Active Directory auquel les machines virtuelles du contrôleur de réseau seront jointes. |

| MgmtSecurityGroup | Requis | Nom du groupe de sécurité que vous avez créé précédemment contenant des comptes de gestion de contrôleur de réseau. |

| RestEndPoint | Requis | Entrez le RESTName que vous avez utilisé lors de la préparation des certificats. Ce paramètre n’est pas utilisé pour les modèles autonomes. Si les nœuds se trouvent dans le même sous-réseau, vous devez fournir l’adresse IP REST. Si les nœuds se trouvent dans différents sous-réseaux, fournissez le nom DNS REST. |

| ServerCertificatePassword | Requis | Mot de passe pour importer le certificat dans le magasin d’ordinateurs. |

Remarque

Windows Server 2019 et versions ultérieures, les ordinateurs du contrôleur de réseau doivent être autorisés à inscrire et modifier le SPN dans Active Directory. Pour plus d’informations, consultez Kerberos avec le nom du principal de service.

Ajouter le service de contrôleur de réseau à VMM

Une fois le service de contrôleur de réseau déployé, l’étape suivante consiste à l’ajouter à VMM en tant que service réseau.

Dans Fabric, cliquez avec le bouton droit sur Service> réseau, puis sélectionnez Ajouter un service réseau.

L’Assistant Ajouter un service réseau démarre. Spécifiez un nom et une description facultative.

Sélectionnez Microsoft pour le fabricant et pour le modèle, sélectionnez contrôleur de réseau Microsoft.

Dans Informations d’identification, indiquez le compte d’identification que vous souhaitez utiliser pour configurer le service réseau. Il doit s’agir du même compte que celui que vous avez inclus dans le groupe de clients du contrôleur de réseau.

Pour la chaîne de connexion :

- Dans le déploiement à plusieurs nœuds, ServerURL doit utiliser le point de terminaison REST et le nom du service doit être le nom de l’instance du contrôleur de réseau.

- Dans le déploiement à nœud unique, ServerURL doit être le nom de domaine complet du contrôleur de réseau et le nom de service doit être le nom de l’instance du service du contrôleur de réseau. Exemple :

serverurl=https://NCCluster.contoso.com;servicename=NC_VMM_RTM

Dans Vérifier les certificats, une connexion est établie à la machine virtuelle du contrôleur de réseau pour récupérer le certificat. Vérifiez que le certificat affiché est celui que vous attendez. Vérifiez que vous sélectionnez Ces certificats ont été examinés et peuvent être importés dans la zone de magasin de certificats approuvé.

Dans l’écran suivant, sélectionnez Fournisseur d’analyse pour vous connecter à votre service et répertorier les propriétés et leur état. Il s’agit également d’un bon test pour déterminer si le service a été créé correctement et que vous utilisez la chaîne de connexion appropriée pour vous y connecter. Examinez les résultats et vérifiez qu’isNetworkController = true. Une fois l’opération terminée, sélectionnez Suivant.

Configurez le groupe hôte que votre contrôleur de réseau gérera.

Sélectionnez Terminer pour fermer l’assistant. Une fois le service ajouté à VMM, il apparaît dans la liste des services réseau dans la console VMM. Si le service réseau n’est pas ajouté, vérifiez les travaux dans la console VMM pour résoudre les problèmes.

Valider le déploiement

Vous pouvez éventuellement valider le déploiement du contrôleur de réseau. Pour ce faire :

- Créez un réseau de fournisseur HNV (le réseau principal), géré par le contrôleur de réseau pour la connectivité des machines virtuelles clientes. Ce réseau est utilisé pour vérifier que le contrôleur de réseau a été déployé avec succès et que les machines virtuelles clientes au sein du même réseau virtuel peuvent effectuer un test ping entre elles. Ce réseau doit exister dans votre infrastructure réseau physique, et tous les hôtes de structure SDN doivent disposer d’une connectivité physique.

- Après avoir créé le réseau HNV, vous configurez deux réseaux de machines virtuelles locataires au-dessus de celui-ci. Créez des réseaux de machines virtuelles et des pools d’adresses IP, puis déployez les machines virtuelles clientes. Vous pouvez également tester la connectivité entre deux machines virtuelles clientes déployées sur différents hôtes pour vous assurer que le contrôleur de réseau est déployé correctement.

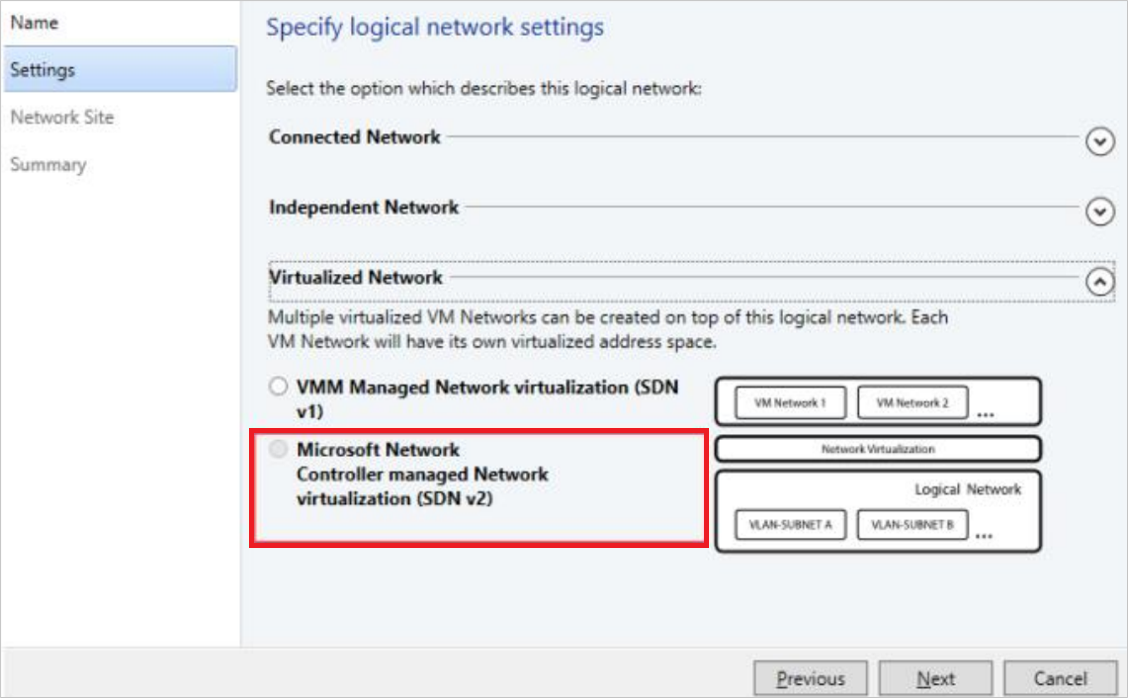

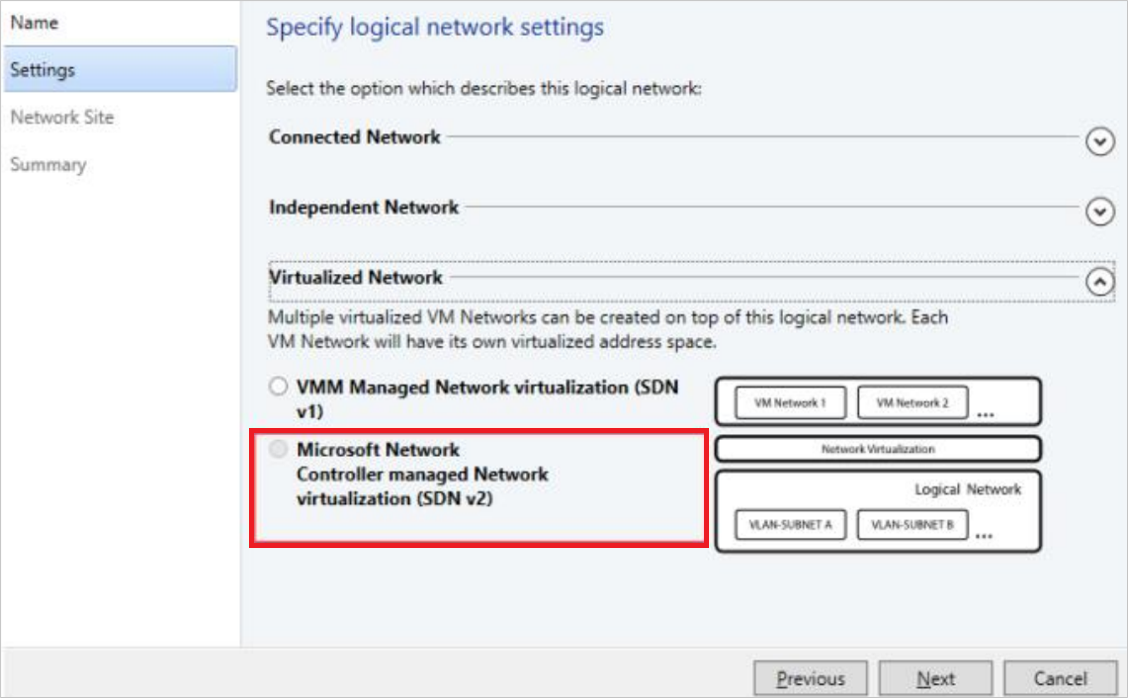

Créer le réseau du fournisseur HNV

- Démarrez l’Assistant Création d’un réseau logique. Entrez un nom et une description facultative pour ce réseau.

- Dans Paramètres, vérifiez qu’un réseau connecté est sélectionné, car tous les réseaux de fournisseurs HNV doivent disposer d’un routage et d’une connectivité entre tous les hôtes de ce réseau. Vérifiez que vous vérifiez Autoriser les nouveaux réseaux de machines virtuelles créés sur ce réseau logique à utiliser la virtualisation du réseau. En outre, vérifiez Géré par le contrôleur de réseau.

Dans Paramètres, vérifiez qu’un réseau connecté est sélectionné, car tous les réseaux de fournisseurs HNV doivent disposer d’un routage et d’une connectivité entre tous les hôtes de ce réseau. Vérifiez que vous vérifiez Autoriser les nouveaux réseaux de machines virtuelles créés sur ce réseau logique à utiliser la virtualisation du réseau. En outre, vérifiez Géré par le contrôleur de réseau.

Remarque

À partir de VMM 2019 UR1, un type de réseau connecté est modifié en réseau connecté.

Dans Paramètres, vérifiez que l’option Réseau connecté est sélectionnée, car tous les réseaux de fournisseur HNV doivent assurer le routage et la connectivité entre tous les hôtes de ce réseau. Vérifiez que vous vérifiez Autoriser les nouveaux réseaux de machines virtuelles créés sur ce réseau logique à utiliser la virtualisation du réseau. En outre, vérifiez Géré par le contrôleur de réseau.

- Dans Site réseau, ajoutez les informations de site réseau de votre réseau de fournisseur HNV. Cela doit inclure les informations du groupe hôte, du sous-réseau et du réseau local virtuel pour le réseau.

- Passez en revue les informations récapitulatives et terminez l’Assistant.

Créer le pool d’adresses IP

Remarque

À partir de VMM 2019 UR1, vous pouvez créer un pool d’adresses IP à l’aide de l’Assistant Création d’un réseau logique.

Remarque

Vous pouvez créer un pool d’adresses IP à l’aide de l’Assistant Créer un réseau logique.

Le réseau logique HNV de configuration nécessite un pool d’adresses IP, même si DHCP est disponible sur ce réseau. Si vous avez plusieurs sous-réseaux sur le réseau HNV configuré, créez un pool pour chaque sous-réseau.

- Cliquez avec le bouton droit sur le réseau logique HNV de configuration > >Créer un pool d’adresses IP.

- Fournissez un nom et une description facultative, puis vérifiez que le réseau logique du fournisseur HNV est sélectionné pour le réseau logique.

- Dans le site réseau, vous devez sélectionner le sous-réseau que ce pool d’adresses IP va traiter. Si vous avez plusieurs sous-réseaux dans le cadre de votre réseau de fournisseur HNV, vous devez créer un pool d’adresses IP statiques pour chaque sous-réseau. Si vous n’avez qu’un seul site (par exemple, comme l’exemple de topologie), vous pouvez simplement sélectionner Suivant.

- Dans le site réseau, vous devez sélectionner le sous-réseau que ce pool d’adresses IP va traiter. Si vous avez plusieurs sous-réseaux dans le cadre de votre réseau de fournisseur HNV, vous devez créer un pool d’adresses IP statiques pour chaque sous-réseau. Si vous n’avez qu’un seul site (par exemple, comme l’exemple de topologie), vous pouvez simplement sélectionner Suivant.

Remarque

Pour activer la prise en charge IPv6, ajoutez un sous-réseau IPv6 et créez un pool d’adresses IPv6.

Remarque

- Pour activer la prise en charge IPv6, ajoutez un sous-réseau IPv6 et créez un pool d’adresses IPv6.

- Pour activer la prise en charge IPv4, ajoutez un sous-réseau IPv4 et créez un pool d’adresses IPv4.

- Pour utiliser l’espace d’adressage IPv6, ajoutez les sous-réseaux IPv4 et IPv6 au site réseau.

- Pour prendre en charge le mode double pile, créez des pools d’adresses IP avec les espaces d’adressage IPv4 et IPv6.

Dans Plage d’adresses IP, configurez les adresses IP de début et de fin. N’utilisez pas la première adresse IP de votre sous-réseau disponible. Par exemple, si votre sous-réseau disponible est de .1 à .254, démarrez votre plage à .2 ou version ultérieure.

Ensuite, configurez l’adresse de passerelle par défaut. Sélectionnez Insérer en regard de la zone Passerelles par défaut, entrez l’adresse et utilisez la métrique par défaut. Configurez éventuellement DNS et WINS.

Passez en revue les informations récapitulatives et sélectionnez Terminer pour terminer l’Assistant.

Dans le cadre de l’intégration du contrôleur de réseau, le commutateur que vous avez déployé sur les hôtes pour la connectivité réseau logique de gestion a été converti en commutateur SDN. Ce commutateur peut désormais être utilisé pour déployer un réseau managé de contrôleur de réseau, y compris le réseau logique du fournisseur HNV. Vérifiez que vous sélectionnez le site réseau correspondant au réseau logique du fournisseur HNV dans les paramètres du profil de port de liaison montante pour le commutateur logique de gestion.

Le réseau logique du fournisseur HNV est désormais accessible à tous les hôtes du groupe hôte géré par le contrôleur de réseau.

Créer des réseaux de machines virtuelles locataires et des pools d’adresses IP

À présent, créez deux réseaux de machines virtuelles et des pools IP pour deux locataires dans votre infrastructure SDN pour tester la connectivité.

Remarque

- N’utilisez pas la première adresse IP de votre sous-réseau disponible. Par exemple, si votre sous-réseau disponible est de .1 à .254, démarrez votre plage à .2 ou version ultérieure.

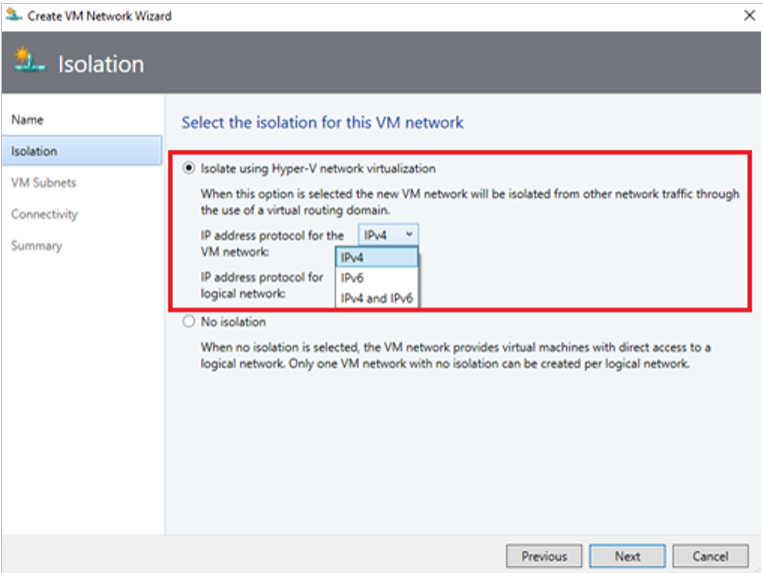

- Actuellement, vous ne pouvez pas créer de réseau de machines virtuelles sans isolation pour les réseaux logiques gérés par le contrôleur de réseau. Vous devez choisir l’option Isoler à l’aide de l’option d’isolation de virtualisation de réseau Hyper-V lors de la création de réseaux logiques de machines virtuelles associés aux réseaux logiques du fournisseur HNV.

- Étant donné que le contrôleur de réseau n’est pas encore testé avec IPv6, utilisez IPv4 pour le réseau logique et le réseau de machines virtuelles lorsque vous créez un réseau de machines virtuelles.

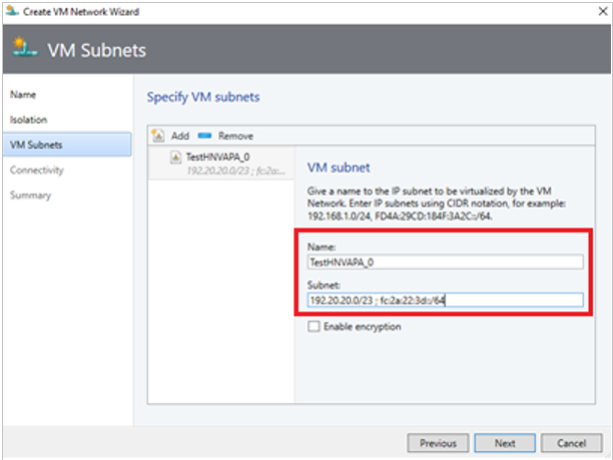

Créez un réseau de machines virtuelles pour chaque locataire.

Créez un pool d’adresses IP pour chaque réseau de machines virtuelles.

Remarque

Lorsque vous créez un réseau de machines virtuelles, pour activer la prise en charge IPv6, sélectionnez IPv6 dans le protocole d’adresse IP du menu déroulant réseau de machines virtuelles. Lorsque vous créez un réseau de machines virtuelles, pour activer la prise en charge de la double pile, sélectionnez IPv4 et IPv6 dans le protocole d’adresse IP du menu déroulant réseau de machines virtuelles (applicable à 2022 et versions ultérieures).

Lorsque vous créez des sous-réseaux de machines virtuelles, pour activer la prise en charge de la double pile, fournissez à la fois le sous-réseau IPv4 et le sous-réseau IPv6, séparés par un point-virgule (;)). (applicable aux versions 2022 et ultérieures)

Créer des machines virtuelles de locataire

À présent, vous pouvez créer des machines virtuelles de locataire connectées au réseau virtuel du locataire.

- Vérifiez que vos machines virtuelles clientes autorisent IPv4 ICMP via leur pare-feu. Par défaut, Windows Server bloque cette opération.

- Pour autoriser IPv4 ICMP via le pare-feu, exécutez la commande New-NetFirewallRule –DisplayName « Autoriser ICMPv4-In » –Protocole ICMPv4.

- Vérifiez que vos machines virtuelles clientes autorisent IPv4/IPv6 ICMP via leur pare-feu. Par défaut, Windows Server bloque cette opération.

- Pour autoriser IPv4 ICMP via le pare-feu, exécutez la commande New-NetFirewallRule –DisplayName « Autoriser ICMPv4-In » –Protocole ICMPv4.

- Pour autoriser le trafic ICMP IPv6 à travers le pare-feu, exécutez la commande New-NetFirewallRule –DisplayName “Allow ICMPv6-In” –Protocol ICMPv6

Remarque

IPv6 ICMP s’applique à 2019 UR2 et versions ultérieures.

- Si vous souhaitez créer une machine virtuelle à partir d’un disque dur existant, suivez ces instructions.

- Une fois que vous avez déployé au moins deux machines virtuelles connectées au réseau, vous pouvez effectuer un test ping sur une machine virtuelle de locataire à partir de l’autre machine virtuelle de locataire pour vérifier que le contrôleur de réseau a été déployé en tant que service réseau correctement, et qu’il peut gérer le réseau du fournisseur HNV afin que les machines virtuelles client puissent effectuer un test ping entre elles.

Remarque

Pour activer la prise en charge de la double pile, pour les réseaux de machines virtuelles, créez deux pools d’adresses IP en sélectionnant les deux sous-réseaux IP dans le menu déroulant.

Créez une machine virtuelle et déployez le réseau machines virtuelles en mode double pile pour attribuer les adresses IPv4 et IPv6 à la machine virtuelle.

Supprimer le contrôleur de réseau de l’infrastructure SDN

Procédez comme suit pour supprimer le contrôleur de réseau de l’infrastructure SDN.