Configurer le provisionnement automatique

Microsoft Defender pour le cloud collecte des données à partir de vos machines virtuelles Azure, de groupes de machines virtuelles identiques, de conteneurs IaaS et de machines non-Azure (y compris locales) pour surveiller les vulnérabilités de sécurité et les menaces.

La collecte de données est requise pour fournir une visibilité des mises à jour manquantes, des paramètres de sécurité du système d’exploitation mal configurés, de l’état de protection du point de terminaison ainsi que de l’intégrité et de la protection contre les menaces. La collecte de données est nécessaire uniquement pour les ressources de calcul (machines virtuelles, groupes de machines virtuelles identiques, conteneurs IaaS et ordinateurs autres qu’Azure). Vous pouvez tirer parti de Defender pour le cloud même si vous ne provisionnez pas d’agents. Vous avez cependant une sécurité limitée, et les fonctionnalités listées ci-dessus ne sont pas prises en charge.

Les données sont collectées à l’aide des éléments suivants :

L’agent Log Analytics lit divers journaux d’événements et configurations liées à la sécurité de la machine et copie ces données dans votre espace de travail à des fins d’analyse. Il peut s’agir des données suivantes : type et version de système d’exploitation, journaux d’activité de système d’exploitation (journaux d’événements Windows), processus en cours d’exécution, nom de machine, adresses IP et utilisateur connecté.

Les extensions de sécurité, telles que le module complémentaire Azure Policy pour Kubernetes, peuvent également fournir des données à Security Center relatives à des types de ressources spécialisés.

Pourquoi utiliser le provisionnement automatique ?

Les agents et les extensions décrits dans cette page peuvent être installés manuellement. Toutefois, le provisionnement automatique réduit la charge de gestion en installant tous les agents et extensions requis sur les machines existantes et nouvelles pour garantir plus rapidement la couverture de sécurité de toutes les ressources prises en charge.

Comment fonctionne le provisionnement automatique ?

Les paramètres d’approvisionnement automatique de Defender pour le cloud incluent un bouton bascule pour chaque type d’extension pris en charge. Lorsque vous activez l’approvisionnement automatique d’une extension, vous affectez la stratégie de déploiement si inexistant appropriée pour vous assurer que l’extension est approvisionnée sur toutes les ressources existantes et futures de ce type.

Activer le provisionnement automatique de l’agent Log Analytics

Lorsque l’approvisionnement automatique est activé pour l’agent Log Analytics, Defender pour le cloud déploie l’agent sur toutes les machines virtuelles Azure prises en charge et toutes celles nouvellement créées.

Pour activer le provisionnement automatique de l’agent Log Analytics :

Dans le menu de Defender pour le cloud, sélectionnez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

Dans la page Approvisionnement automatique, définissez l’état d’approvisionnement automatique pour l’agent Log Analytics sur Activé.

Dans le volet des options de configuration, définissez l’espace de travail à utiliser.

Connecter les machines virtuelles Azure aux espaces de travail par défaut créés par Defender pour le cloud : Defender pour le cloud crée un groupe de ressources et un espace de travail par défaut dans la même zone géographique, et connecte l’agent à cet espace de travail. Si un abonnement contient des machines virtuelles de plusieurs zones géographiques, Defender pour le cloud crée plusieurs espaces de travail pour garantir la conformité aux exigences de confidentialité des données.

La convention d’affectation de noms pour l’espace de travail et le groupe de ressources est la suivante :

- Espace de travail : DefaultWorkspace-[ID d’abonnement]-[zone géographique]

- Groupe de ressources : DefaultResourceGroup-[geo]

Defender pour le cloud active automatiquement les solutions Defender pour le cloud sur l’espace de travail selon le niveau tarifaire défini pour l’abonnement.

Connecter les machines virtuelles Azure à un autre espace de travail – Dans la liste déroulante, sélectionnez l’espace de travail où stocker les données collectées. La liste déroulante comprend tous les espaces de travail de tous vos abonnements. Vous pouvez utiliser cette option pour collecter les données de machines virtuelles qui s’exécutent dans différents abonnements et les stocker dans l’espace de travail que vous avez sélectionné.

Si vous disposez déjà d’un espace de travail Log Analytics existant, vous souhaiterez peut-être utiliser le même espace de travail (des autorisations en lecture et écriture sur l’espace de travail sont requises). Cette option est utile si vous utilisez un espace de travail centralisé dans votre organisation et que vous souhaitez l’utiliser pour la collecte de données de sécurité. Apprenez-en davantage dans Gérer l’accès aux données de journal et aux espaces de travail dans Azure Monitor.

Si l’espace de travail sélectionné a déjà une solution Security ou Defender pour le cloud Free activée, la tarification sera définie automatiquement. Si ce n’est pas le cas, installez une solution Defender pour le cloud sur l’espace de travail.

Activer le provisionnement automatique des extensions

Pour activer le provisionnement automatique d’une extension autre que l’agent Log Analytics :

Dans le menu de Defender pour le cloud dans le portail Azure, sélectionnez Paramètres de l’environnement.

Sélectionnez l’abonnement approprié.

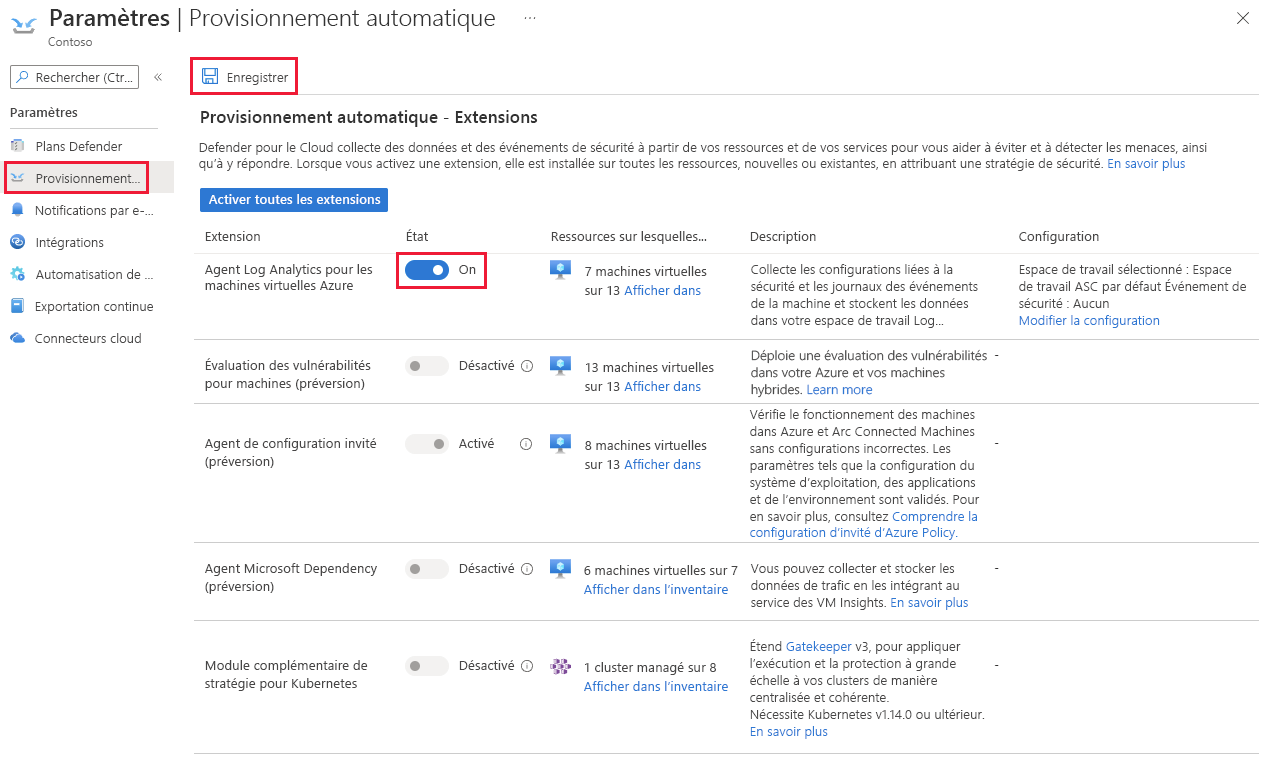

Sélectionnez Provisionnement automatique.

Si vous activez l’approvisionnement automatique pour Microsoft Dependency Agent, assurez-vous que l’agent Log Analytics est également configuré pour un déploiement automatique.

Basculez l’état sur Activé pour l’extension appropriée.

Sélectionnez Enregistrer. La stratégie Azure est affectée et une tâche de correction est créée.

Options des événements de sécurité Windows pour l’agent Log Analytics

La sélection d’un niveau de collecte de données dans Defender pour le cloud affecte uniquement le stockage des événements de sécurité dans votre espace de travail Log Analytics. L’agent Log Analytics continue de collecter et d’analyser les événements de sécurité requis par la protection contre les menaces de Defender pour le cloud, quel que soit le niveau d’événements de sécurité que vous choisissez de stocker dans votre espace de travail. Le choix de stocker des événements de sécurité permet l’investigation, la recherche et l’audit de ces événements dans votre espace de travail.

Defender pour le cloud est requis pour le stockage des données d’événements de sécurité Windows. Le stockage de données dans Log Analytics peut occasionner plus de frais de stockage de données.

Informations pour les utilisateurs de Microsoft Sentinel

Utilisateurs de Microsoft Sentinel : Notez que la collecte des événements de sécurité dans le contexte d’un seul espace de travail peut être configurée à partir de Microsoft Defender pour le cloud ou de Microsoft Sentinel, mais pas les deux. Si vous envisagez d’ajouter Microsoft Sentinel à un espace de travail qui reçoit déjà des alertes de Microsoft Defender pour le cloud, et qui est défini pour collecter des événements de sécurité, vous disposez de deux options :

Laissez la collection d’événements de sécurité dans Defender pour le cloud telle quelle. Vous êtes alors en mesure d’interroger et d’analyser ces événements dans Microsoft Sentinel et dans Defender pour le cloud. Toutefois, vous n’êtes pas en mesure de monitorer l’état de connectivité du connecteur ou de modifier sa configuration dans Microsoft Sentinel. S’il est important pour vous de monitorer ou personnaliser le connecteur, envisagez la deuxième option.

Désactivez la collecte des événements de sécurité dans Defender pour le cloud (en définissant les événements de sécurité Windows sur Aucun dans la configuration de votre agent Log Analytics). Ensuite, ajoutez le connecteur Événements de sécurité dans Microsoft Sentinel. Comme pour la première option, vous êtes en mesure d’interroger et d’analyser les événements à la fois dans Microsoft Sentinel et Defender pour le cloud. Cependant, vous pouvez maintenant monitorer l’état de connectivité du connecteur ou modifier sa configuration dans (et uniquement dans) Microsoft Sentinel.

Quels types d’événements sont stockés pour « Commun » et « Minimal » ?

Ces ensembles ont été conçus pour des scénarios classiques. Veillez à évaluer celui qui correspond à vos besoins avant de l’implémenter.

Pour déterminer les événements pour les options Commun et Minimal, nous avons travaillé avec les clients et les normes industrielles pour en savoir plus sur la fréquence non filtrée de chaque événement et leur utilisation. Nous avons utilisé les instructions suivantes dans ce processus :

Minimal : vérifiez que cet ensemble couvre uniquement les événements qui peuvent indiquer une violation avérée et des événements importants qui ont un volume faible. Par exemple, cet ensemble contient des connexions utilisateur ayant réussi et ayant échoué (ID d’événement 4624, 4625), mais il ne contient pas de déconnexions, ce qui est important pour l’audit, mais pas pour la détection, et a un volume relativement élevé. La plupart du volume de données de cet ensemble est constituée d’événements de connexion et d’un événement de création de processus (ID d’événement 4688).

Commun : fournissez une piste d’audit utilisateur complète dans cet ensemble. Par exemple, cet ensemble contient les connexions et déconnexions de l’utilisateur (ID d’événement 4634). Nous incluons les actions d’audit, telles que les modifications de groupe de sécurité, les opérations Kerberos du contrôleur de domaine clé et les autres événements recommandés par les organisations du secteur.

Les événements avec un volume faible ont été inclus dans l’ensemble Commun, car la motivation principale à préférer cet ensemble à l’ensemble Tous les événements est de réduire le volume et de ne pas filtrer d’événements spécifiques.