Qu’est-ce qu’Azure Bastion ?

Azure Bastion fournit une connexion à distance sécurisée entre le portail Azure et les machines virtuelles Azure sur le protocole TLS (Transport Layer Security). Vous pouvez provisionner Azure Bastion sur le même réseau virtuel Azure que vos machines virtuelles ou sur un réseau virtuel appairé, puis vous connecter à n’importe quelle machine virtuelle sur ce réseau virtuel ou à un réseau virtuel appairé directement à partir du portail Azure.

Fournir une connectivité RDP et SSH sécurisée à une machine virtuelle interne

Vous pouvez utiliser Azure Bastion pour ouvrir facilement une session RDP ou SSH du portail Azure vers une machine virtuelle qui n’est pas exposée publiquement. Azure Bastion se connecte à vos machines virtuelles via une adresse IP privée. Vous n’avez pas besoin d’exposer des ports RDP ou SSH, ni des adresses IP publiques pour vos machines virtuelles internes.

Azure Bastion étant une plateforme entièrement managée en tant que service (PaaS), vous n’avez pas besoin d’appliquer de groupes de sécurité réseau au sous-réseau Azure Bastion. Toutefois, si vous souhaitez une sécurité supplémentaire, vous pouvez configurer vos groupes de sécurité réseau (NSG) pour autoriser RDP et SSH à partir d’Azure Bastion uniquement.

Azure Bastion fournit une connectivité RDP et SSH vers toutes les machines virtuelles sur le même réseau virtuel que le sous-réseau Bastion ou sur un réseau virtuel appairé. Vous n’avez pas besoin d’installer un client, un agent ou un logiciel supplémentaire pour utiliser Azure Bastion.

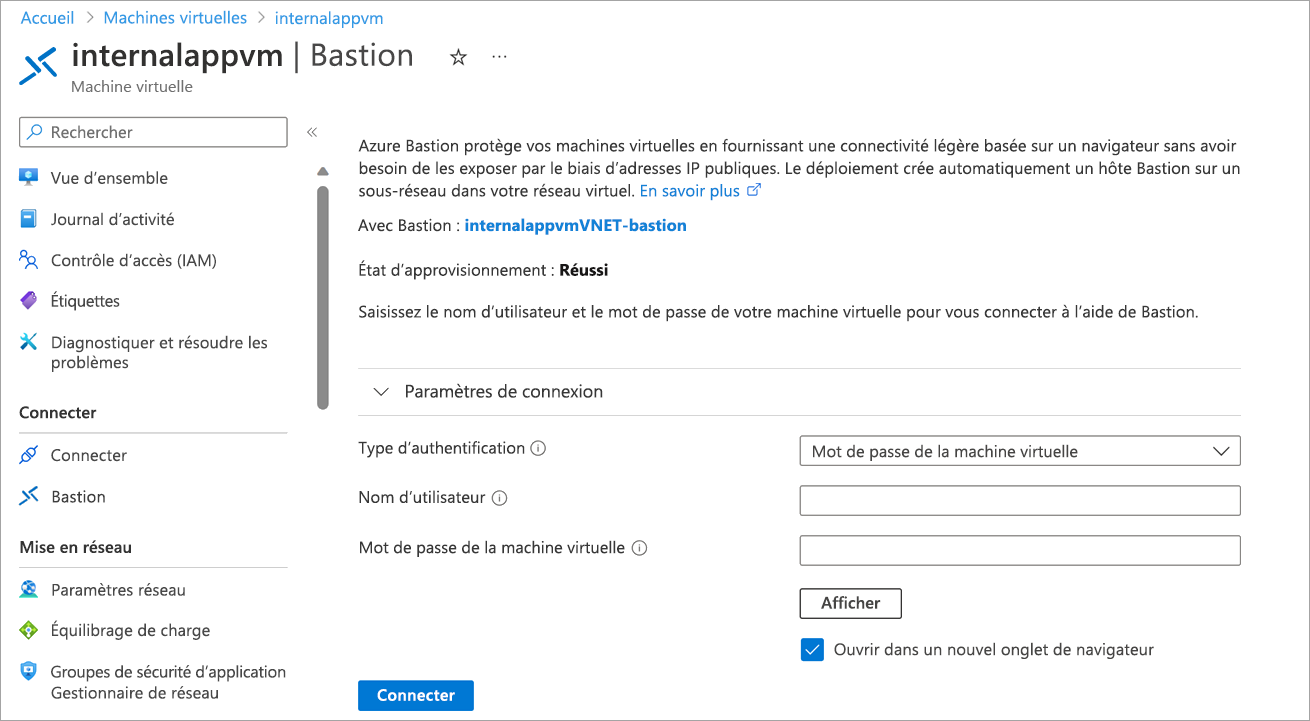

Se connecter à une machine virtuelle en utilisant Azure Bastion

Une fois que vous avez déployé Azure bastion, dans la page Vue d’ensemble de la machine virtuelle, sélectionnez Se connecter>Bastion>Utiliser Bastion. Ensuite, entrez les informations d’identification pour la machine virtuelle afin de vous connecter.

Fonctionnalités de sécurité clés

- Le trafic émis depuis Azure Bastion vers les machines virtuelles cibles reste dans le réseau virtuel ou entre les réseaux virtuels appairés.

- Il n’est pas nécessaire d’appliquer des groupes de sécurité réseau au sous-réseau Azure Bastion, car il est renforcé en interne. Pour plus de sécurité, vous pouvez configurer des groupes de sécurité réseau pour autoriser uniquement les connexions à distance aux machines virtuelles cibles à partir de l’hôte Azure Bastion.

- Azure Bastion vous protège contre l’analyse des ports. Les ports RDP et SSH et les adresses IP publiques ne sont pas exposés publiquement pour vos machines virtuelles.

- Azure Bastion vous protège contre les codes malveillants exploitant une faille de sécurité « zero-day ». Comme il réside au niveau du périmètre de votre réseau virtuel, vous n’avez pas à vous soucier du durcissement de la sécurité de chacune des machines virtuelles de votre réseau virtuel. La plateforme Azure maintient Azure Bastion à jour.

- Le service s’intègre aux appliances de sécurité natives pour un réseau virtuel Azure, comme le Pare-feu Azure.

- Vous pouvez utiliser le service pour superviser et gérer les connexions à distance.

Sessions simultanées prises en charge

Le tableau suivant montre le nombre de sessions RDP et SSH simultanées que chaque ressource Azure Bastion peut prendre en charge en supposant une utilisation quotidienne normale. Si d’autres sessions RDP ou SSH sont en cours, ces chiffres peuvent varier.

| Ressource | Limite |

|---|---|

| Connexions RDP simultanées | 25 |

| Connexions SSH simultanées | 50 |

Fonctionnalités prises en charge pendant la connexion à une machine virtuelle

Le tableau suivant montre certaines des fonctionnalités de l’expérience utilisateur qui sont prises en charge par Azure Bastion.

| Fonction | Prise en charge |

|---|---|

| Browsers | - Windows : navigateur Microsoft Edge, Microsoft Edge Chromium ou Google Chrome - Apple Mac : navigateur Google Chrome ou Microsoft Edge Chromium |

| Disposition du clavier dans la machine virtuelle | - en-us-qwerty - en-gb-qwerty - de-ch-qwertz - de-de-qwertz - fr-be-azerty - fr-fr-azerty - fr-ch-qwertz - hu-hu-qwertz - it-it-qwerty - ja-jp-qwerty - pt-br-qwerty - es-es-qwerty - es-latam-qwerty - sv-se-qwerty - tr-tr-qwerty |

| Fonctions au sein de la machine virtuelle | - Copier et coller du texte - Les fonctionnalités telles que la copie de fichiers ne sont pas prises en charge actuellement |

Rôles nécessaires pour utiliser Azure Bastion

Comme pour les autres ressources Azure, vous devez accéder au groupe de ressources ou à la ressource Azure Bastion elle-même pour déployer ou gérer Azure Bastion.

Pour vous permettre de vous connecter à la ressource de machine virtuelle en utilisant Azure Bastion, les rôles suivants offrent les privilèges minimum dont vous avez besoin :

- Rôle de lecteur sur la machine virtuelle

- Rôle de lecteur sur la carte réseau avec adresse IP privée de la machine virtuelle

- Rôle de lecteur sur la ressource Azure Bastion