Comment Azure Bastion fonctionne-t-il ?

Un déploiement Azure Bastion se fait au niveau d’un réseau virtuel ou d’un réseau virtuel appairé. Il ne s’effectue pas au niveau d’un abonnement, d’un compte ou d’une machine virtuelle. Une fois que vous avez configuré un service Azure Bastion dans votre réseau virtuel, l’expérience RDP ou SSH est disponible pour toutes vos machines virtuelles dans le même réseau virtuel.

Le diagramme suivant montre une vue d’ensemble du fonctionnement d’Azure Bastion lors de la connexion via le portail :

- Vous vous connectez à une machine virtuelle dans le Portail Azure : Dans le Portail Azure, sur la page Vue d’ensemble de la machine virtuelle, sélectionnez Connexion>Bastion>utiliser Bastion, puis entrez vos informations d’identification pour la machine virtuelle.

- Le navigateur se connecte à l’hôte Azure Bastion : Le navigateur se connecte à Azure Bastion via Internet en utilisant le protocole TLS (Transport Layer Security) et l’adresse IP publique de l’hôte Azure Bastion. Le gestionnaire de passerelle Azure gère les connexions du portail au service Azure Bastion sur le port 443 ou 4443.

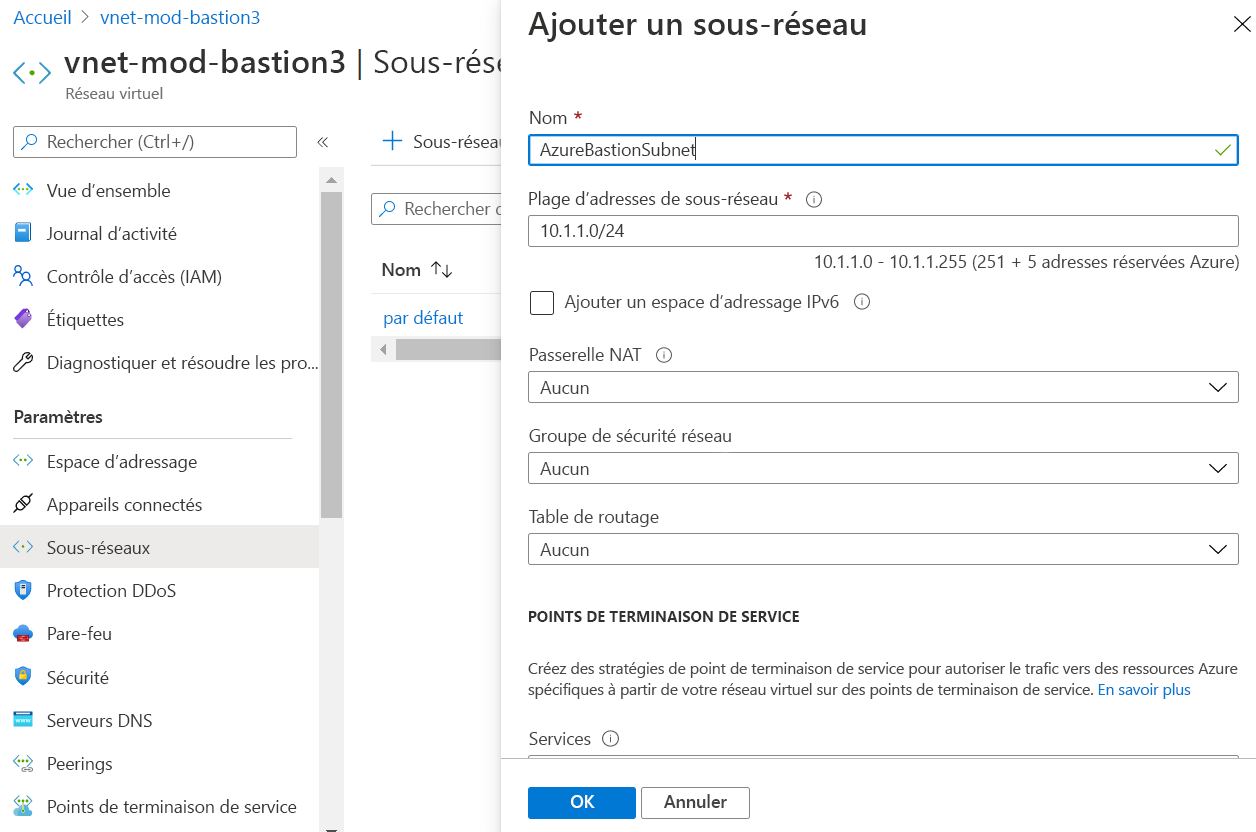

- Bastion se connecte à la machine virtuelle en utilisant RDP ou SSH : Azure Bastion est déployé dans un sous-réseau distinct appelé AzureBastionSubnet dans le réseau virtuel. Vous créez le sous-réseau quand vous déployez Azure Bastion. Le sous-réseau peut avoir des espaces d’adressage avec un masque de sous-réseau /26 ou plus grand. Ne déployez pas d’autres ressources Azure sur ce sous-réseau et ne modifiez pas le nom du sous-réseau.

- Bastion diffuse en continu la machine virtuelle vers le navigateur : Azure Bastion utilise un client web basé sur HTML5 qui est automatiquement envoyé en streaming sur votre appareil local. Le service Azure Bastion empaquette les informations de la session en utilisant un protocole personnalisé. Les packages sont transmis via TLS.

Vérifier qu’Azure Bastion fonctionne avec votre groupe de sécurité réseau

Si vous n’avez pas déployé et configuré un groupe de sécurité réseau spécifique pour votre organisation, vous n’avez rien à faire. Azure Bastion fonctionne avec le groupe de sécurité réseau par défaut qui est créé avec les machines virtuelles.

Si vous avez un groupe de sécurité réseau configuré pour votre organisation, vérifiez qu’Azure Bastion peut se connecter à vos machines virtuelles via RDP ou SSH. Nous vous recommandons d’ajouter une règle de trafic entrant qui autorise les connexions RDP et SSH de la plage d’adresses IP du sous-réseau Azure Bastion vers vos machines virtuelles.

Pour qu’Azure Bastion fonctionne, votre groupe de sécurité réseau doit autoriser le trafic suivant :

| Sens | Autoriser |

|---|---|

| Trafic entrant | Les connexions RDP et SSH de la plage d’adresses IP du sous-réseau Azure Bastion vers le sous-réseau de votre machine virtuelle. |

| Trafic entrant | Accès TCP depuis Internet sur le port 443 à l’IP publique d’Azure Bastion. |

| Trafic entrant | Accès TCP à partir du gestionnaire de passerelle Azure sur les ports 443 ou 4443. Le gestionnaire de passerelle Azure gère les connexions du portail au service Azure Bastion. |

| Règle de trafic sortant | Accès TCP à partir de la plateforme Azure sur le port 443. Ce trafic est utilisé pour la journalisation des diagnostics. |

Déployer un hôte Azure Bastion dans le portail Azure

Avant de pouvoir déployer Azure Bastion, vous avez besoin d’un réseau virtuel. Vous pouvez utiliser un réseau virtuel existant ou déployer Azure Bastion quand vous créez un réseau virtuel. Créez un sous-réseau appelé AzureBastionSubnet dans le réseau virtuel. Si vous avez une machine virtuelle qui se trouve sur le même réseau virtuel ou sur un réseau virtuel appairé, vous effectuez le déploiement dans le portail Azure en sélectionnant Azure Bastion quand vous vous connectez à la machine virtuelle.

Les deux sections suivantes présentent les étapes nécessaires pour chacune des options de déploiement d’Azure Bastion dans le portail Azure. Vous n’avez pas encore besoin d’effectuer l’une de ces étapes. Vous allez le faire dans l’exercice suivant.

Activer Azure Bastion quand vous créez un réseau virtuel

Si vous ne disposez pas déjà d’un réseau virtuel que vous voulez utiliser pour Azure Bastion, créez un réseau virtuel et activez Azure Bastion sous l’onglet Sécurité.

- Sélectionnez Activer et entrez un nom pour votre hôte Azure Bastion.

- Ajoutez une adresse de sous-réseau avec un masque de sous-réseau de /26 ou plus grand.

- Si vous ne disposez pas déjà d’une adresse IP publique que vous souhaitez utiliser, sélectionnez Créer.

- Après la création du réseau virtuel, ajoutez des machines virtuelles à celui-ci ou appairez ce réseau virtuel au réseau virtuel avec vos machines virtuelles.

Ajouter le sous-réseau à un réseau virtuel existant et provisionner des ressources Azure Bastion

Sur votre réseau virtuel existant, ajoutez un sous-réseau nommé AzureBastionSubnet.

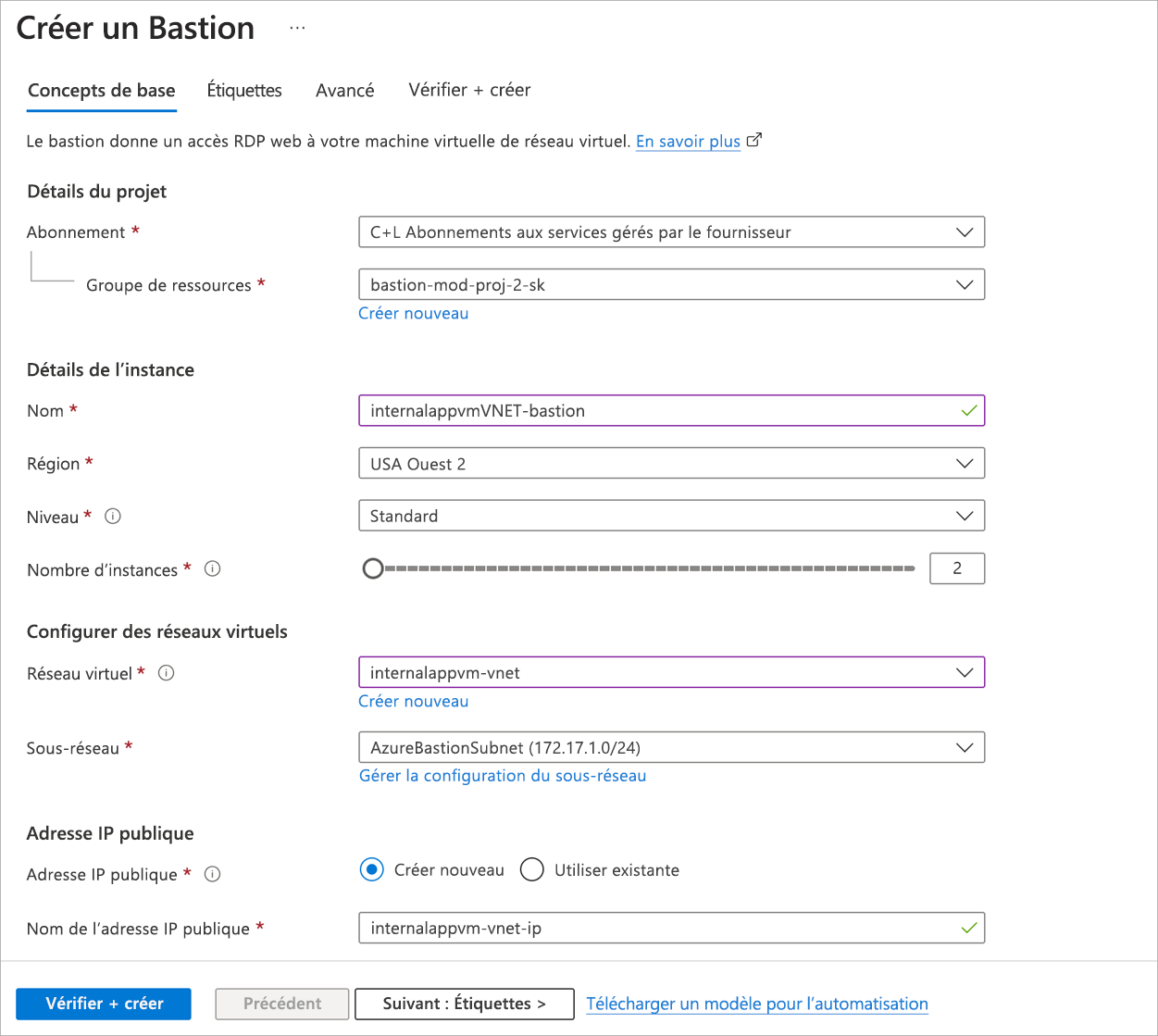

Pour approvisionner Azure Bastion, dans le portail sur la machine virtuelle, sélectionnez Se connecter>Bastion>Utiliser Bastion. Entrez un nom pour la ressource Azure Bastion, sélectionnez le sous-réseau, créez une IP publique, etc. Après le déploiement d’Azure Bastion, vous pouvez vous connecter à la machine virtuelle.

Déployer Azure Bastion en utilisant Azure PowerShell ou Azure CLI

Si vous voulez utiliser Azure PowerShell ou Azure CLI pour déployer Azure Bastion, exécutez les commandes pour créer les ressources suivantes :

- Subnet

- Adresse IP publique

- Ressource Azure Bastion

Les sections suivantes présentent des exemples que vous pouvez utiliser pour déployer Azure Bastion.

Utiliser Azure PowerShell pour déployer Azure Bastion

Créez le sous-réseau Azure Bastion en utilisant l’applet de commande

New-AzVirtualNetworkSubnetConfig, puis ajoutez le sous-réseau à votre réseau virtuel existant en tirant parti deAdd-AzVirtualNetworkSubnetConfig. Par exemple, la commande suivante suppose que vous disposez déjà d’un réseau virtuel :$subnetName = "AzureBastionSubnet" $virtualNetwork = MyVirtualNetwork $addressPrefix = "10.0.2.0/24" $subnet = New-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -AddressPrefix $addressPrefix ` Add-AzVirtualNetworkSubnetConfig ` -Name $subnetName ` -VirtualNetwork $virtualNetwork ` -AddressPrefix $addressprefixCréez une adresse IP publique pour Azure Bastion. Azure Bastion utilise l’adresse IP publique pour autoriser la connectivité RDP/SSH sur le port 443. L’adresse IP publique doit se trouver dans la même région que la ressource Azure Bastion.

$publicip = New-AzPublicIpAddress ` -ResourceGroupName "myBastionRG" ` -name "myPublicIP" ` -location "westus2" ` -AllocationMethod Static ` -Sku StandardCréez une ressource Azure Bastion dans le sous-réseau nommé AzureBastionSubnet pour votre réseau virtuel.

$bastion = New-AzBastion ` -ResourceGroupName "myBastionRG" ` -Name "myBastion" ` -PublicIpAddress $publicip ` -VirtualNetwork $virtualNetwork

Utiliser Azure CLI pour déployer Azure Bastion

Créez le sous-réseau Azure Bastion :

az network vnet subnet create \ --resource-group myBastionRG \ --vnet-name MyVirtualNetwork \ --name AzureBastionSubnet \ --address-prefixes 10.0.2.0/24Créez une adresse IP publique pour Azure Bastion :

az network public-ip create \ --resource-group MyResourceGroup \ --name MyPublicIp \ --sku Standard \ --location westus2Créez une ressource Azure Bastion :

az network bastion create \ --name MyBastion \ --public-ip-address MyPublicIp \ --resource-group MyResourceGroup \ --vnet-name MyVnet \ --location westus2

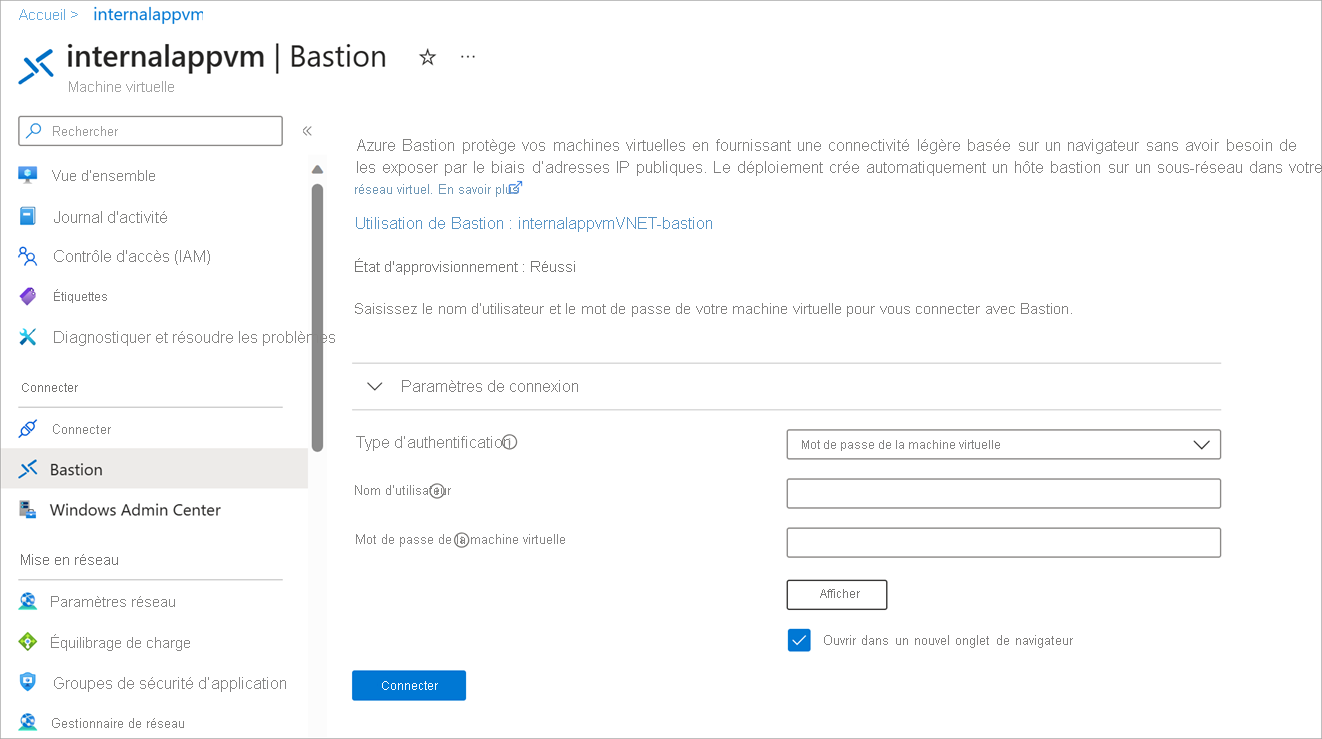

Se connecter à des machines virtuelles en utilisant Azure Bastion

Avec les ressources dont vous avez besoin en place, vous pouvez normalement vous connecter aux machines virtuelles sur le même réseau virtuel ou sur le réseau virtuel appairé. Dans le portail Azure sur la machine virtuelle, sélectionnez Bastion et entrez vos informations d’identification.

Dans l’unité suivante, vous allez suivre les étapes de déploiement d’Azure Bastion pour un réseau virtuel existant.