Concevoir et implémenter le pare-feu Azure

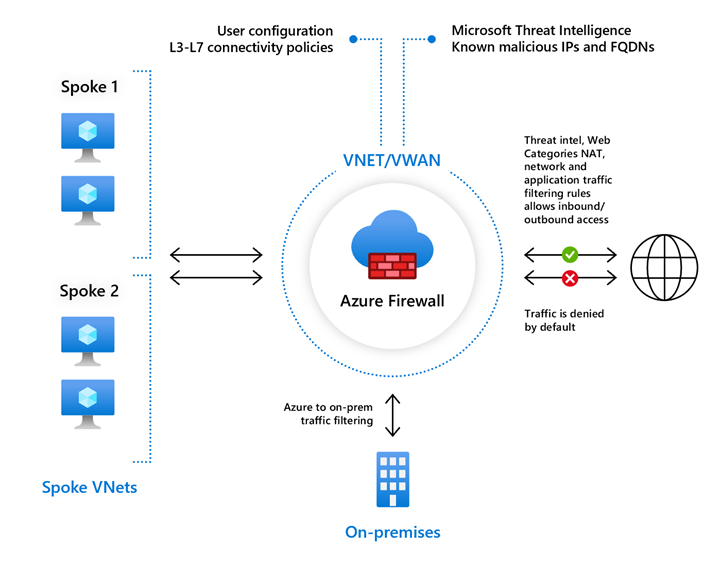

Pare-feu Azure est un service de sécurité réseau informatique géré qui protège vos ressources Réseau virtuel Azure. Il s’agit d’un service de pare-feu entièrement avec état, pourvu d’une haute disponibilité intégrée et de l’extensibilité du cloud sans limites.

Fonctionnalités du Pare-feu Azure

Le pare-feu Azure inclut les fonctionnalités suivantes :

- Haute disponibilité intégrée : la haute disponibilité est intégrée. Aucun équilibreur de charge supplémentaire n’est donc nécessaire et il n’y a rien à configurer.

- Évolutivité sans restriction du cloud : le service Pare-feu Azure peut évoluer en fonction de vos besoins pour prendre en charge les flux de trafic réseau variables. Vous n’avez donc pas besoin de budgétiser votre trafic de pointe.

- Règles de filtrage de nom de domaine complet d’application : vous pouvez limiter le trafic HTTP/S sortant ou le trafic SQL Azure à une liste de noms de domaine complets (FQDN), éventuellement avec des caractères génériques. Cette fonctionnalité ne nécessite pas d’arrêt TLS.

- Règles de filtrage du trafic réseau : vous pouvez créer de façon centralisée des règles de filtrage réseau autoriser ou refuser par protocole, port et adresse IP source et de destination. Le service Pare-feu Azure étant entièrement avec état, il peut distinguer les paquets légitimes pour différents types de connexions. Les règles sont appliquées et consignées entre plusieurs abonnements et réseaux virtuels.

- Étiquettes de nom de domaine complet : ces étiquettes vous permettent d’autoriser le trafic réseau de service Azure connu via votre pare-feu. Par exemple, supposons que vous souhaitez autoriser le trafic réseau Windows Update via votre pare-feu. Vous créez une règle d’application et incluez la balise Windows Update. Le trafic réseau provenant de Windows Update peut désormais passer par votre pare-feu.

- Étiquettes de service : une étiquette de service représente un groupe de préfixes d’adresses IP pour vous aider à réduire la complexité de la création de règles de sécurité. Vous ne peut pas créer votre propre balise de service, ni spécifier les adresses IP incluses dans une balise. Microsoft gère les préfixes d’adresse englobés par la balise de service et met à jour automatiquement la balise de service quand les adresses changent.

- Renseignement sur les menaces : Le filtrage basé sur le renseignement sur les menaces (IDPS) peut être activé pour votre pare-feu pour donner l’alerte et rejeter le trafic depuis ou vers des adresses IP et des domaines malveillants connus. Ces adresses IP et domaines proviennent du flux Microsoft Threat Intelligence.

- Inspection TLS : le pare-feu peut déchiffrer le trafic sortant, traiter les données, puis chiffrer les données et les envoyer vers la destination.

- Prise en charge de SNAT en sortie : toutes les adresses IP du trafic de réseau virtuel sortant sont converties en adresse IP publique du pare-feu Azure (Traduction d’adresses réseau source - SNAT). Vous pouvez identifier et autoriser le trafic entre votre réseau virtuel et des destinations Internet distantes.

- Prise en charge de DNAT en entrée : le trafic réseau Internet entrant vers l’adresse IP publique de votre pare-feu est traduite (Traduction d’adresses réseau de destination - DNAT) et filtré en adresses IP privées sur vos réseaux virtuels.

- Adresses IP publiques multiples : vous pouvez associer plusieurs adresses IP publiques (jusqu’à 250) à votre pare-feu pour permettre des scénarios DNAT et SNAT spécifiques.

- Journalisation Azure Monitor : tous les événements sont intégrés à Azure Monitor, ce qui vous permet d’archiver les journaux d’activité dans un compte de stockage, de transmettre en continu des événements à Event Hubs ou de les envoyer à des journaux d’activité Azure Monitor.

- Tunneling forcé : vous pouvez configurer le pare-feu Azure pour acheminer tout le trafic Internet vers un tronçon suivant désigné au lieu d’accéder directement à Internet. Par exemple, vous pouvez disposer d’un pare-feu de périphérie local ou d’une autre appliance virtuelle réseau (NVA) pour traiter le trafic réseau avant qu’il ne soit dirigé vers Internet.

- Catégories web : les catégories web permettent aux administrateurs d’autoriser ou de refuser l’accès des utilisateurs à certaines catégories de sites web comme les sites web de jeux de hasard, de réseaux sociaux, etc. Les catégories web sont incluses dans le Pare-feu Azure Standard, mais elles sont plus précises dans la préversion du Pare-feu Azure Premium. Contrairement à la fonctionnalité de catégories web de la référence SKU Standard qui correspond à la catégorie basée sur un nom de domaine complet, la référence SKU Premium correspond à la catégorie en fonction de l’URL complète pour le trafic HTTP et HTTPS.

- Certifications : le pare-feu Azure est conforme aux normes Payment Card Industry (PCI), Service Organization Controls (SOC), International Organization for Standardization (ISO) et ICSA Labs.

Traitement des règles dans le pare-feu Azure

Dans le pare-feu Azure, vous pouvez configurer des règles NAT, des règles réseau et des règles d’application. Pour ce faire, vous pouvez utiliser des règles classiques ou une stratégie de pare-feu. Un pare-feu Azure refuse tout le trafic par défaut, jusqu’à ce que les règles soient configurées manuellement pour autoriser le trafic.

Traitement des règles avec les règles classiques

Avec les règles classiques, les collections de règles sont traitées en fonction du type de règle par ordre de priorité, des nombres inférieurs aux nombres supérieurs, compris entre 100 et 65 000. Un nom de règle de collection peut contenir uniquement des lettres, des chiffres, des traits de soulignement, des points ou des traits d’union. Elles doivent également commencer par une lettre ou un chiffre et se terminer par une lettre, un chiffre ou un trait de soulignement. La longueur maximale du nom est limitée à 80 caractères. Il est recommandé d’espacer initialement les numéros de priorité de regroupement de règles par incréments de 100 (par exemple 100, 200, 300, etc.) afin d’avoir l’espace nécessaire pour ajouter d’autres regroupements de règles si nécessaire.

Traitement des règles avec la stratégie de pare-feu

Avec la stratégie de pare-feu, les règles sont organisées dans des regroupements de règles qui sont contenus dans des groupes de regroupement de règles. Les collections de règles peuvent appartenir aux types suivants :

- DNAT (traduction d’adresses réseau de destination)

- Réseau

- Application

Vous pouvez définir plusieurs types de regroupement de règles au sein d’un groupe de regroupement de règles unique, et vous pouvez définir zéro ou plusieurs règles dans un regroupement de règles, mais les règles d’un regroupement de règles doivent être du même type (par exemple DNAT, réseau ou application).

Avec la stratégie de pare-feu, les règles sont traitées en fonction de la priorité du groupe de regroupement de règles et de la priorité du regroupement de règles. La priorité peut être n’importe quel nombre compris entre 100 (priorité la plus élevée) et 65 000 (priorité la plus basse). Les groupes de regroupement de règles ayant la priorité la plus élevée sont traités en premier, et à l’intérieur d’un groupe de regroupement de règles, les ensembles de règles avec la priorité la plus élevée (c’est-à-dire, le plus petit nombre) sont traités en premier.

Dans le cas d’une stratégie de pare-feu héritée d’une stratégie parente, les groupes de regroupement de règles de la stratégie parente sont toujours prioritaires, quelle que soit la priorité de la stratégie enfant.

Les règles d’application sont toujours traitées après les règles réseau, qui sont elles-mêmes toujours traitées après les règles de DNAT, indépendamment du groupe de regroupement de règles ou de la priorité de regroupement de règles et de l’héritage de stratégie.

Connectivité sortante avec des règles réseau et des règles d’application

Si vous configurez des règles réseau et des règles d’application, les règles réseau sont appliquées en priorité avant les règles d’application. En outre, toutes les règles sont finales, c’est-à-dire que si une correspondance est trouvée dans une règle réseau, aucune autre règle n’est traitée par la suite.

En l’absence de correspondance avec les règles réseau, si le protocole est HTTP, HTTPS ou MSSQL, le paquet est évalué par les règles d’application par ordre de priorité. Pour HTTP, le pare-feu Azure recherche une correspondance de règle d’application en fonction de l’en-tête de l’hôte, tandis que pour HTTPS, le pare-feu Azure recherche une correspondance de règle d’application en fonction de l’indication du nom du serveur (SNI) uniquement.

Connectivité entrante à l’aide de règles DNAT et de règles réseau

Vous pouvez activer la connectivité Internet entrante en configurant DNAT. Comme mentionné précédemment, les règles DNAT sont appliquées en priorité avant les règles réseau. Si une correspondance est trouvée, une règle de réseau correspondante implicite autorisant le trafic traduit est ajoutée. Par souci de sécurité, l’approche recommandée consiste à ajouter une source Internet spécifique pour autoriser l’accès de DNAT au réseau et éviter d’utiliser des caractères génériques.

Aucune règle d’application n’est appliquée pour les connexions entrantes. Si vous souhaitez filtrer le trafic HTTP/S entrant, vous devez donc utiliser Web Application Firewall (WAF).

Pour renforcer la sécurité, si vous modifiez une règle pour refuser l’accès au trafic qui avait été autorisé précédemment, toutes les sessions existantes appropriées sont supprimées.

Déploiement et configuration du pare-feu Azure

Tenez compte des éléments suivants lors du déploiement du pare-feu Azure :

- Vous pouvez créer, appliquer et consigner des stratégies de connectivité réseau et d’application de façon centralisée entre les abonnements et les réseaux virtuels.

- Il utilise une adresse IP publique, statique pour vos ressources de réseau virtuel. Les pare-feu externes peuvent ainsi identifier le trafic provenant de votre réseau virtuel.

- Il est totalement intégré à Azure Monitor pour la journalisation et les analyses.

- Lorsque vous créez des règles de pare-feu, il est préférable d’utiliser les étiquettes de nom de domaine complet.

Les principales étapes du déploiement et de configuration du pare-feu Azure sont les suivantes :

- Créer un groupe de ressources

- Créer un réseau virtuel et des sous-réseaux

- Créer une machine virtuelle de charge de travail dans un sous-réseau

- Déployer le pare-feu et la stratégie sur le réseau virtuel

- Créer un itinéraire sortant par défaut

- Configurer une règle d’application

- Configurer une règle de réseau

- Configurer une règle NAT de destination (DNAT)

- Tester le pare-feu

Déployer un pare-feu Azure avec zones de disponibilité

Les zones de disponibilité sont une des principales fonctionnalités du pare-feu Azure.

Lors du déploiement du pare-feu Azure, vous pouvez le configurer pour qu’il s’étende sur plusieurs zones de disponibilité pour une disponibilité accrue. Quand vous configurez le pare-feu Azure, votre disponibilité augmente jusqu’à 99,99 % de durée de bon fonctionnement. Un contrat de niveau de service de 99,99 % est offert quand deux Zones de disponibilité ou plus sont sélectionnées.

Vous pouvez également associer le Pare-feu Azure à une zone spécifique uniquement pour des raisons de proximité, en utilisant le contrat de niveau de service standard garantissant un taux de disponibilité de 99,95 %.

Pour plus d’informations, consultez Contrat de niveau de service (SLA) du Pare-feu Azure.

Il n’existe aucun coût supplémentaire pour un pare-feu déployé dans une Zone de disponibilité. Par contre, il existe des coûts supplémentaires pour les transferts de données entrants et sortants associés aux Zones de disponibilité Azure.

Pour plus d’informations, consultez Détails de la tarification de la bande passante.

Les zones de disponibilité de pare-feu Azure sont disponibles uniquement dans les régions qui prennent en charge les zones de disponibilité.

Les zones de disponibilité ne peuvent être configurées que lors du déploiement du pare-feu. Vous ne pouvez pas configurer un pare-feu existant pour inclure des zones de disponibilité.

Méthodes de déploiement d’un pare-feu Azure avec des zones de disponibilité

Vous pouvez utiliser plusieurs méthodes pour déployer votre pare-feu Azure à l’aide de zones de disponibilité.

- Portail Azure

- Azure PowerShell - Consultez Déployer un pare-feu Azure avec des zones de disponibilité à l’aide d’Azure PowerShell

- Modèle Azure Resource Manager - Consultez Démarrage rapide : Déployer un pare-feu Azure avec des zones de disponibilité - Modèle Azure Resource Manager