Sécuriser vos réseaux avec Azure Firewall Manager

Utilisation d’Azure Firewall Manager

Azure Firewall Manager est un service de gestion de la sécurité qui propose une stratégie de sécurité centralisée et une gestion des routes pour les périmètres de sécurité basés sur le cloud.

Azure Firewall Manager simplifie le processus de définition centralisée des règles réseau et de niveau application pour le filtrage du trafic entre plusieurs instances de pare-feu Azure. Vous pouvez couvrir différentes régions et différents abonnements Azure dans les architectures Hub-and-spoke pour la gouvernance et la protection du trafic.

Si vous gérez plusieurs pare-feu, vous savez que les règles de pare-feu qui changent continuellement compliquent leur synchronisation. Les équipes informatiques centrales doivent disposer d’un moyen de définir des stratégies de pare-feu de base et de les appliquer à plusieurs unités commerciales. Dans le même temps, les équipes DevOps veulent créer leurs propres stratégies locales de pare-feu dérivées qui sont implémentées à travers les organisations. Azure Firewall Manager peut aider à résoudre ces problèmes.

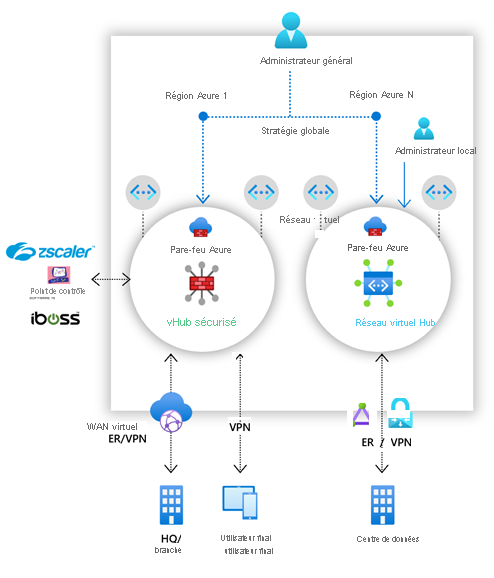

Firewall Manager assure la gestion de la sécurité pour deux types d’architecture réseau :

- Hub virtuel sécurisé : il s’agit du nom donné à un hub de réseau étendu virtuel Azure lorsque des stratégies de sécurité et de routage y ont été associées. Un hub Azure Virtual WAN est une ressource gérée par Microsoft qui vous permet de créer facilement des architectures « Hub and Spoke ».

- Réseau virtuel hub : il s’agit du nom donné à un réseau virtuel Azure standard quand des stratégies de sécurité y sont associées. Un réseau virtuel Azure standard est une ressource que vous créez et gérez vous-même. Pour l’instant, seule la stratégie de pare-feu Azure est prise en charge. Vous pouvez appairer des réseaux virtuels spoke qui contiennent vos services et serveurs de charge de travail. Vous pouvez également gérer les pare-feu dans des réseaux virtuels autonomes qui ne sont appairés à aucun réseau spoke.

Fonctionnalités d’Azure Firewall Manager

Les fonctionnalités clés offertes par Azure Firewall Manager sont les suivantes :

Configuration et déploiement centralisés du Pare-feu Azure

Vous pouvez déployer et configurer de manière centralisée plusieurs instances du Pare-feu Azure qui s’étendent sur différentes régions et différents abonnements Azure.

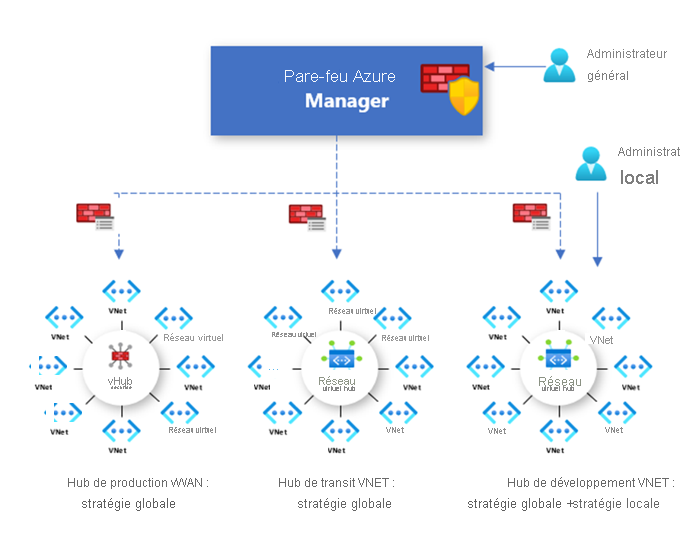

Stratégies hiérarchiques (globales et locales)

Vous pouvez utiliser Azure Firewall Manager pour gérer de manière centralisée les stratégies de Pare-feu Azure sur plusieurs hubs virtuels sécurisés. Vos équipes informatiques centrales peuvent créer des stratégies de pare-feu globales pour appliquer la stratégie de pare-feu à l’échelle de l’organisation et dans différentes équipes. Les stratégies de pare-feu créées localement autorisent un modèle en libre-service DevOps qui offre une meilleure agilité.

Intégré à la sécurité en tant que service tierce pour une sécurité avancée

En plus du pare-feu Azure, vous pouvez intégrer des fournisseurs de sécurité en tant que service tiers pour fournir une protection réseau supplémentaire pour vos connexions réseau virtuelles et de succursales. Cette fonctionnalité est disponible uniquement avec les déploiements de hubs virtuels sécurisés (voir ci-dessus).

Gestion centralisée des routes

Vous pouvez facilement acheminer le trafic vers votre hub sécurisé pour le filtrage et la journalisation sans avoir à configurer manuellement des itinéraires définis par l’utilisateur (UDR) sur des réseaux virtuels Spoke. Cette fonctionnalité est disponible uniquement avec les déploiements de hubs virtuels sécurisés (voir ci-dessus).

Disponibilité des régions

Vous pouvez utiliser les stratégies de Pare-feu Azure dans différentes régions. Par exemple, vous pouvez créer une stratégie dans la région USA Ouest et l’utiliser dans la région USA Est.

Plan de protection DDoS

Vous pouvez associer vos réseaux virtuels à un plan de protection DDoS dans Azure Firewall Manager.

Gérer les stratégies Web Application Firewall

Vous créer et associer de manière centralisée des stratégies Web Application Firewall (WAF) pour vos plateformes de livraison d’applications, à savoir Azure Front Door et Azure Application Gateway.

Stratégies Azure Firewall Manager

Une stratégie de pare-feu est une ressource Azure qui contient des collections de règles NAT, de réseau et d’application ainsi que des paramètres de renseignement sur les menaces. C’est une ressource globale qui peut s’utiliser sur plusieurs instances Pare-feu Azure dans des hubs virtuels sécurisés et des réseaux virtuels hubs. Les stratégies peuvent être créées à partir de zéro ou être héritées de stratégies existantes. Avec l’héritage, DevOps crée des stratégies de pare-feu locales en plus de la stratégie de base mise en place dans l’organisation. Les stratégies sont applicables sur plusieurs régions et abonnements.

Vous pouvez créer une stratégie de pare-feu et des associations à l’aide d’Azure Firewall Manager. Toutefois, vous pouvez également créer et gérer une stratégie à l’aide de l’API REST, de modèles, d’Azure PowerShell et de l’interface Azure CLI. Une fois que vous avez créé une stratégie, vous pouvez l’associer à un pare-feu dans un hub WAN virtuel, ce qui en fait un hub virtuel sécurisé, et/ou l’associer à un pare-feu dans un réseau virtuel Azure, ce qui en fait un réseau virtuel hub.

Déploiement d’Azure Firewall Manager pour les réseaux virtuels hubs

Le processus recommandé pour déployer Azure Firewall Manager pour les réseaux virtuels hubs est le suivant :

Créer une stratégie de pare-feu

Vous pouvez créer une nouvelle stratégie, dériver une stratégie de base et personnaliser une stratégie locale, ou importer des règles à partir d’un pare-feu Azure existant. N’oubliez pas de supprimer les règles NAT des stratégies qui doivent être appliquées sur plusieurs pare-feu.

Créer une architecture hub and spoke

Pour ce faire, vous devez créer un réseau virtuel hub à l’aide d’Azure Firewall Manager et du peering de réseaux virtuels Spoke à l’aide du peering de réseau virtuel, ou en créant un réseau virtuel et en ajoutant des connexions de réseau virtuel et en homologuant des réseaux virtuels Spoke à l’aide du peering de réseau virtuel.

Sélectionner les fournisseurs de sécurité et associer une stratégie de pare-feu

Actuellement, le Pare-feu Azure est le seul fournisseur pris en charge. Cette opération peut être effectuée lors de la création d’un réseau virtuel hub ou lors de la conversion d’un réseau virtuel existant en réseau virtuel hub. Il est également possible de convertir plusieurs réseaux virtuels.

Configurer des itinéraires définis par l’utilisateur pour acheminer le trafic vers le pare-feu de votre réseau virtuel hub

Déploiement d’Azure Firewall Manager pour les hubs virtuels sécurisés

Le processus recommandé pour déployer Azure Firewall Manager pour les hubs virtuels sécurisés est le suivant :

Créer une architecture hub and spoke

Pour ce faire, créez un hub virtuel sécurisé à l’aide d’Azure Firewall Manager et ajoutez des connexions de réseau virtuel, ou créez un hub WAN virtuel et ajoutez des connexions de réseau virtuel.

Sélectionner les fournisseurs de sécurité

Cela peut être effectué lors de la création d’un hub virtuel sécurisé ou en convertissant un hub de réseau étendu virtuel existant en hub virtuel sécurisé.

Créer une stratégie de pare-feu et l’associer à votre hub

Cela ne s’applique que si vous utilisez le pare-feu Azure. Les stratégies Security as a Service tierces sont configurées via l’expérience de gestion des partenaires.

Configurer les paramètres de routage pour acheminer le trafic vers votre hub virtuel sécurisé

Vous pouvez facilement acheminer le trafic vers votre hub sécurisé pour le filtrage et la journalisation sans itinéraires définis par l’utilisateur sur des réseaux virtuels spoke à l’aide de la page Paramètre de routage du hub virtuel sécurisé.

Vous ne pouvez pas avoir plusieurs hubs par WAN virtuel par région. Cependant, vous pouvez ajouter plusieurs WAN virtuels dans la région à la place.

Les espaces d’adresses IP des hubs ne doivent pas se chevaucher dans un vWAN.

Vos connexions de réseau virtuel de hub doivent se trouver dans la même région que le hub.