Décrire les types d’identités

Dans des ID Microsoft Entra, différents types d’identités sont pris en charge. Les termes introduits dans cette leçon sont les identités utilisateur, les identités de charge de travail, les identités d’appareil, les identités externes et les identités hybrides. Chacune de ces conditions est décrite en détail dans les sections suivantes.

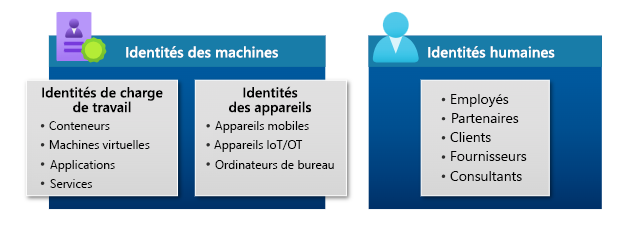

Quand vous posez la question, à quoi puis-je attribuer une identité dans ID Microsoft Entra, il existe trois catégories.

- Vous pouvez attribuer des identités à des personnes (humains). Les employés d’une organisation (généralement configurés en tant qu’utilisateurs internes) et les utilisateurs externes (notamment des clients, des consultants, des fournisseurs et des partenaires) sont des exemples d’identités attribuées à des personnes. Nous les appelons identités utilisateur.

- Vous pouvez attribuer des identités à des appareils physiques, notamment des téléphones mobiles, des ordinateurs de bureau et des appareils IoT.

- Enfin, vous pouvez attribuer des identités à des objets logiciels, comme des applications, des machines virtuelles, des services et des conteneurs. Ces identités sont désignées par le terme identités de charge de travail.

Dans cette leçon, nous abordons compte chaque type d’identités Microsoft Entra.

Utilisateur

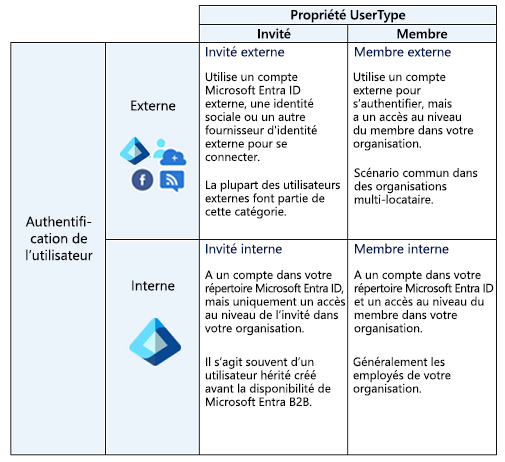

Les identités utilisateur représentent des personnes telles que des employés et des utilisateurs externes (clients, consultants, fournisseurs et partenaires). Dans les identités Microsoft Entra, les identités utilisateur sont caractérisées par leur mode d’authentification et la propriété type d’utilisateur.

Le moyen d’authentification de l’utilisateur est demandé par rapport au locataire Microsoft Entra de l’organisation hôte. Il peut être interne ou externe. L’authentification interne signifie que l’utilisateur dispose d’un compte dans l’ID Microsoft Entra de l’organisation hôte et l’utilise pour s’authentifier auprès de l’ID Microsoft Entra. L’authentification externe signifie que l’utilisateur s’authentifie à l’aide d’un compte Microsoft Entra externe appartenant à une autre organisation, d’une identité de réseau social ou d’un autre fournisseur d’identité externe.

La propriété type d’utilisateur décrit la relation de l’utilisateur avec l’organisation ou, plus spécifiquement, la location de l’organisation hôte. Il peut s’agir d’un utilisateur invité ou membre du locataire Microsoft Entra de l’organisation. Par défaut, les invités de l’organisation disposent de privilèges limités dans l’annuaire de l’organisation, par rapport à ses membres.

- Membre interne : ces utilisateurs sont souvent considérés comme des employés de votre organisation. L’utilisateur s’authentifie en interne via l’instance Microsoft Entra ID de son organisation et l’objet utilisateur créé dans le répertoire Microsoft Entra de la ressource a un UserType de Membre.

- Invité externe : les utilisateurs ou invités externes (notamment des consultants, des fournisseurs et des partenaires) appartiennent généralement à cette catégorie. L’utilisateur s’authentifie à l’aide d’un compte Microsoft Entra externe ou d’un fournisseur d’identité externe (comme une identité de réseau social). L’objet utilisateur, créé dans le répertoire Microsoft Entra de la ressource, a un UserType d’Invité qui lui confère des autorisations limitées de niveau invité.

- Membre externe : Ce scénario est courant dans les organisations avec plusieurs locataires. Envisagez le scénario dans lequel les locataires Microsoft Entra Contoso et Fabrikam sont des locataires au sein d’une grande organisation. Les utilisateurs du locataire Contoso ont besoin d’un accès de niveau membre aux ressources dans Fabrikam. Dans ce scénario, les utilisateurs Contoso sont configurés dans le répertoire Microsoft Entra Fabrikam afin de pouvoir s’authentifier avec leur compte Contoso (externe à Fabrikam), mais disposent d’un UserType de Membre pour permettre un accès de niveau membre aux ressources organisationnelles de Fabrikam.

- Invité interne : Ce scénario existe lorsque des organisations collaborant avec des distributeurs et des fournisseurs configurent des comptes Microsoft Entra internes pour ces utilisateurs, mais les désignent en tant qu’invités en définissant l’objet utilisateur UserType sur Invité. En tant qu’invité, leurs autorisations sont réduites dans le répertoire. Il s’agit d’un scénario hérité, car il est désormais plus courant d’utiliser B2B Collaboration. Au moyen d’une collaboration B2B, les utilisateurs peuvent utiliser leurs propres informations de connexion, afin de permettre à leur fournisseur d’identité externe de gérer leur authentification et le cycle de vie de leurs comptes.

Les invités et les membres externes sont des utilisateurs de collaboration interentreprises (B2B) qui appartiennent à la catégorie identités externes dans ID Microsoft Entra. Ils sont décrits plus en détail dans la leçon suivante.

Identités de charge de travail

Une identité de charge de travail est une identité que vous attribuez à une charge de travail logicielle. Cela permet à la charge de travail logicielle de s’authentifier auprès d’autres services et ressources afin d’y accéder. Cela permet de sécuriser votre charge de travail.

La sécurisation de vos identités de charge de travail est importante, car contrairement à un utilisateur humain, une charge de travail logicielle peut utiliser plusieurs informations d’identification pour accéder à différentes ressources, et ces informations d’identification doivent être stockées de façon sécurisée. Il est également difficile de savoir quand une identité de charge de travail est créée ou quand elle doit être révoquée. Les entreprises encourent le risque que leurs applications ou services soient exploités ou violés en raison des difficultés rencontrées par la sécurisation des identités de la charge de travail.

Microsoft Entra Workload ID permet de résoudre ces problèmes lors de la sécurisation des identités de charge de travail.

Dans Microsoft Entra, les identités de charge de travail sont des applications, des principaux de service et des identités managées.

Applications et principaux de service

Un principal de service est essentiellement une identité pour une application. Pour qu’une application délègue ses fonctions d’identité et d’accès dans Microsoft Entra, elle doit d’abord être inscrite à Microsoft Entra pour y être intégrée. Une fois une application inscrite, un principal de service est créé dans chaque locataire Microsoft Entra où l’application est utilisée. Le principal de service active les fonctionnalités principales telles que l’authentification et l’autorisation de l’application auprès de ressources sécurisées par le locataire Microsoft Entra.

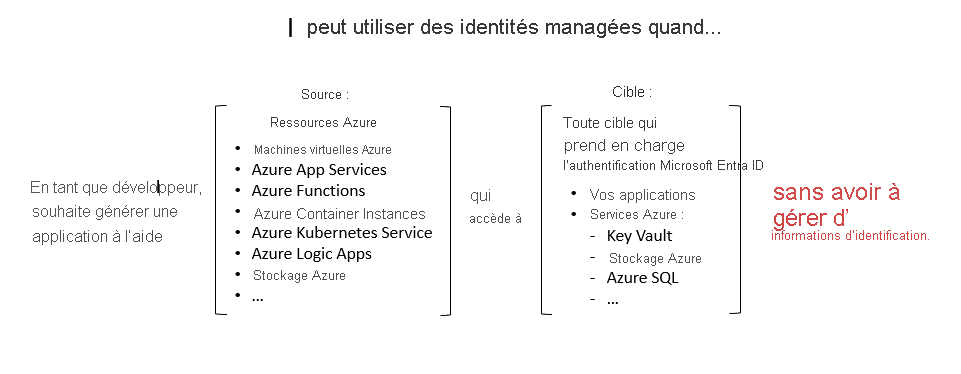

Pour que les principaux de service puissent accéder aux ressources sécurisées par le locataire Microsoft Entra, les développeurs d’applications doivent gérer et protéger les informations d’identification. Si ce n’est pas fait correctement, cela peut occasionner des vulnérabilités de sécurité. Les identités managées permettent de décharger le développeur de cette responsabilité.

Identités managées

Les identités managées sont un type de principal de service, automatiquement managées dans ID Microsoft Entra, qui évite aux développeurs de devoir gérer les informations d’identification. Les identités managées fournissent une identité que les applications utilisent lorsqu’elles se connectent à des ressources prenant en charge l’authentification Microsoft Entra et pouvant être utilisées sans coûts supplémentaires.

Pour obtenir la liste des services Azure qui prennent en charge les identités managées, reportez-vous à la section En savoir plus de l’unité Récapitulatif et ressources.

Il existe deux types d’identités gérées : les identités affectées par le système et les identités affectées par l’utilisateur.

Affectation par le système. Certaines ressources Azure, comme les machines virtuelles, vous permettent d’activer une identité managée directement sur la ressource. Lorsque vous activez une identité managée affectée par le système, une identité liée au cycle de vie de cette ressource Azure est créée dans Microsoft Entra. L’identité étant liée au cycle de vie de cette ressource Azure, lorsque la ressource est supprimée, Azure supprime automatiquement l’identité. Vous pouvez trouver une identité affectée par le système lorsqu’une charge de travail est par exemple contenue dans une unique ressource Azure, comme une application s’exécutant sur une seule machine virtuelle.

Affectation par l’utilisateur. Vous pouvez également créer une identité managée en tant que ressource Azure autonome. Une fois l’identité managée affectée par l’utilisateur créée, vous pouvez l’attribuer à une ou plusieurs instances d’un service Azure. Par exemple, une identité managée affectée par l’utilisateur peut être attribuée à plusieurs machines virtuelles. Avec les identités managées affectées par l’utilisateur, l’identité est gérée séparément des ressources qui l’utilisent. La suppression des ressources utilisant l’identité managée affectée par l’utilisateur ne supprime pas l’identité. L’identité managée affectée par l’utilisateur doit être supprimée explicitement. Cela est utile dans un scénario où vous pouvez avoir plusieurs machines virtuelles avec le même ensemble d’autorisations, mais qui peuvent être recyclées fréquemment. La suppression de machines virtuelles n’a aucun impact sur l’identité managée affectée par l’utilisateur. Vous pouvez également créer une machine virtuelle et lui attribuer l’identité managée affectée par l’utilisateur existante.

Appareil

Un appareil est un élément matériel, tel que des appareils mobiles, des ordinateurs portables, des serveurs ou des imprimantes. Une identité d’appareil fournit aux administrateurs des informations qu’ils peuvent utiliser pour prendre des décisions concernant l’accès ou la configuration. Les identités des appareils peuvent être configurées de différentes façons dans Microsoft Entra.

- Appareils inscrits à Microsoft Entra. L’objectif des appareils inscrits à Microsoft Entra est de fournir aux utilisateurs la prise en charge des scénarios BYOD (apportez votre propre appareil) ou d’appareil mobile. Dans ces scénarios, un utilisateur peut accéder aux ressources de votre organisation à l’aide d’un appareil personnel. Les appareils inscrits à Microsoft Entra le font sans qu’un compte de l’organisation ne soit nécessaire pour une connexion à l’appareil.

- Joint à Microsoft Entra. Un appareil joint à Microsoft Entra l’est par un compte de l’organisation qui est ensuite utilisé pour une connexion à l’appareil. Les appareils joints à Microsoft Entra appartiennent généralement à l’organisation.

- Appareils avec jonction hybride à Microsoft Entra. Les organisations, avec des implémentations Active Directory locales existantes, peuvent tirer parti des fonctionnalités fournies par Microsoft Entra ID en implémentant des appareils à jonction hybride à Microsoft Entra. Ces appareils sont joints à votre Active Directory local et ID Microsoft Entra nécessite une connexion du compte de l’organisation à l’appareil.

L’inscription et la jonction d’appareils à ID Microsoft Entra permettent aux utilisateurs une authentification unique (SSO) auprès des ressources cloud. De plus, les appareils joints à Microsoft Entra bénéficient de l’expérience d’authentification unique auprès des ressources et applications qui reposent sur l’instance Active Directory locale.

Les administrateurs informatiques peuvent utiliser des outils tels que Microsoft Intune, service basé sur le cloud qui est dédié à la gestion des appareils mobiles (MDM) et à la gestion des applications mobiles (MAM) pour contrôler la manière dont les appareils de l’organisation sont utilisés.. Pour plus d’informations, consultez Microsoft Intune.

Groupes

Dans ID Microsoft Entra, vous pouvez créer un groupe si vous avez plusieurs identités avec les mêmes besoins d’accès. Vous utilisez des groupes pour accorder des autorisations d’accès à tous les membres du groupe, au lieu de devoir attribuer des droits d’accès individuellement. Limiter l’accès aux ressources Microsoft Entra aux seules identités ayant besoin d’un accès est l’un des principes clés de sécurité de la Confiance Zéro.

Deux types de groupes existent :

Sécurité : un groupe de sécurité est le plus courant type de groupe qui sert à gérer l’accès des utilisateurs et des appareils aux ressources partagées. Vous pouvez par exemple créer un groupe de sécurité pour une stratégie de sécurité spécifique, telle qu’une réinitialisation du mot de passe en libre-service, ou pour une utilisation avec une stratégie d’accès conditionnel pour exiger une authentification multifacteur. Les membres d’un groupe de sécurité peuvent être des utilisateurs (y compris des utilisateurs externes), des appareils, d’autres groupes et des principaux de service. La création de groupes de sécurité nécessite un rôle Administrateur Microsoft Entra.

Microsoft 365 : Un groupe Microsoft 365, également appelé groupe de distribution, sert à regrouper des utilisateurs en fonction des besoins de collaboration. Vous pouvez par exemple accorder aux membres du groupe un accès partagé à une boîte aux lettres, un calendrier, des sites de fichiers SharePoint, etc. Les membres d’un groupe Microsoft 365 ne peuvent être que des utilisateurs, y compris des utilisateurs extérieurs à votre organisation. Les groupes Microsoft 365 étant conçus pour la collaboration, l’action par défaut consiste à autoriser les utilisateurs à créer des groupes Microsoft 365. Vous n’avez donc pas besoin d’un rôle Administrateur.

Les groupes peuvent être configurés pour accepter des membres sélectionnés manuellement ou pour une appartenance dynamique. L’appartenance dynamique utilise des règles pour l’ajout et la suppression automatique des identités.