Détecter les menaces

Lorsque vous avez compris comment protéger les données d'une exposition accidentelle, la prochaine chose à prendre en compte, et l'un des éléments du cadre Defender for Cloud Apps, est la protection contre les cybermenaces et les anomalies.

Microsoft Defender for Cloud Apps comprend des politiques de détection des anomalies prêtes à l'emploi qui utilisent l'analyse comportementale des utilisateurs et des entités (UEBA) et l'apprentissage automatique pour assurer une détection avancée des menaces dans votre environnement de cloud computing. Il est important de noter que les détections d’anomalies ne sont pas déterministes par nature. Ces détections se déclenchent uniquement en cas de comportement qui diffère de la norme.

Bien que les politiques de détection des anomalies soient automatiquement activées, Microsoft Defender for Cloud Apps passe les sept premiers jours à se familiariser avec votre environnement. Il examine les adresses IP, les appareils et les emplacements auxquels vos utilisateurs accèdent, identifie les applications et services qu’ils utilisent et calcule le score de risque de toutes ces activités. Ce processus contribue à la base de référence par rapport à laquelle votre environnement et toutes les alertes sont comparés. Les stratégies de détection utilisent également le Machine Learning pour profiler vos utilisateurs. Si Microsoft Defender for Cloud Apps reconnaît vos utilisateurs et leurs modèles de connexion normaux, il peut contribuer à réduire les alertes faussement positives.

Les anomalies sont détectées en analysant l’activité de l’utilisateur et en l’évaluant comme risque. Le risque est évalué en examinant plus de 30 indicateurs différents, regroupés dans les facteurs de risque suivants :

- Adresse IP à risque

- Échecs de connexion

- Activité d’administration

- Comptes inactifs

- Emplacement

- Temps de trajet impossible

- Appareil et agent utilisateur

- Taux d’activité

Microsoft Defender for Cloud Apps examine chaque session utilisateur sur votre cloud et vous alerte lorsque quelque chose se produit qui diffère de la ligne de base de votre organisation ou de l'activité régulière de l'utilisateur.

Vue d’ensemble de la stratégie de détection d’anomalies

Les politiques de détection d'anomalies de Microsoft Defender for Cloud Apps sont configurées pour détecter une variété de problèmes de sécurité. Les plus populaires sont les suivantes :

- Voyage impossible. Activités du même utilisateur dans des emplacements différents au cours d’une période plus courte que la durée de trajet attendue entre les deux emplacements.

- Activité du pays peu fréquent. Activité à partir d’un emplacement qui n’a pas été récemment ou qui n’a jamais été visité par l’utilisateur, ou par un utilisateur de l’organisation.

- Détection des programmes malveillants. Analyse les fichiers dans vos applications cloud et exécute des fichiers suspects via le moteur de renseignement sur les menaces de Microsoft pour déterminer s’ils sont associés à des programmes malveillants connus.

- Activité de rançongiciel. Chargements de fichiers vers le cloud susceptibles d’être infectés par un rançongiciel.

- Activité provenant d’adresses IP suspectes. Activité provenant d’une adresse IP identifiée comme risquée par Microsoft Threat Intelligence.

- Transfert de boîte de réception suspect. Détecte les règles de transfert de boîte de réception suspectes définies dans la boîte de réception d’un utilisateur.

- Activités inhabituelles de téléchargement de fichiers multiples. Détecte plusieurs activités de téléchargement de fichiers dans une seule session par rapport à la base de référence apprise, ce qui peut indiquer une tentative de violation.

- Activités administratives inhabituelles. Détecte plusieurs activités administratives dans une seule session par rapport à la base de référence apprise, ce qui peut indiquer une tentative de violation.

Configurer une stratégie de détection d’anomalies

Maintenant que vous avez découvert les stratégies de détection d’anomalies, nous allons configurer une stratégie de détection d’anomalies pour vous permettre de voir les étapes à suivre pour la configurer et installer pour votre environnement. Une stratégie de détection de découverte des anomalies recherche des augmentations inhabituelles de l’utilisation des applications cloud. Il examine l’augmentation du nombre de données téléchargées, de données chargées, de transactions et d’utilisateurs pour chaque application cloud. Ensuite, chaque augmentation est comparée à la ligne de base de l’application. Les augmentations les plus extrêmes déclenchent des alertes de sécurité.

Vous pouvez définir des filtres pour personnaliser la façon dont vous surveillez l’utilisation de l’application. Les filtres incluent un filtre d’application, des vues de données sélectionnées et une date de début sélectionnée. Vous pouvez également définir la sensibilité, ce qui vous permet de définir le nombre d’alertes que la stratégie doit déclencher.

Ajuster les stratégies de détection d’anomalies pour les alertes de suppression ou de surfaçage

Bien que les détections d’anomalies se déclenchent uniquement lorsque quelque chose se produit en dehors de la norme, elles sont toujours sensibles aux faux positifs. Un trop grand nombre de faux positifs peut entraîner une fatigue des alertes et vous risquez de manquer les alertes importantes dans le bruit. Pour éviter le bruit des alertes, vous pouvez ajuster la logique de détection dans chaque stratégie afin d’inclure différents niveaux de suppression afin de traiter les scénarios qui peuvent déclencher des faux positifs, tels que les activités VPN.

Lors de la création ou de la modification d’une stratégie de détection d’anomalies, vous déterminez sa sensibilité en fonction du type de couverture dont vous avez besoin. Une sensibilité plus élevée utilise des algorithmes de logique de détection plus stricts. Cela vous permet d’adapter vos stratégies de détection pour chaque stratégie.

Avant d’affiner vos stratégies, il est utile de comprendre les options de suppression d’une alerte. Il existe trois types de suppression :

| Type de suppression | Description |

|---|---|

| Système | Détections intégrées qui sont toujours supprimées. |

| Client | Activités courantes basées sur l’activité précédente dans le client. Par exemple, la suppression d’activités d’un fai précédemment alerté dans votre organisation. |

| Utilisateur | Activités courantes basées sur l’activité précédente de l’utilisateur spécifique. Par exemple, la suppression d’activités à partir d’un emplacement couramment utilisé par l’utilisateur. |

Les niveaux de sensibilité affectent les types de suppression différemment :

| Niveau de sensibilité | Types de suppression affectés |

|---|---|

| Faible | Système, Client et Utilisateur |

| Moyen | Système et Utilisateur |

| Élevé | Système uniquement |

Vous pouvez également configurer si les alertes d’activité provenant d’un pays/d’une région peu fréquents, d’adresses IP anonymes, d’adresses IP suspectes et de voyage impossible doivent analyser les connexions ayant échoué et réussies, ou simplement les connexions réussies.

Ajuster la stratégie d’étendue de détection des anomalies aux utilisateurs et aux groupes

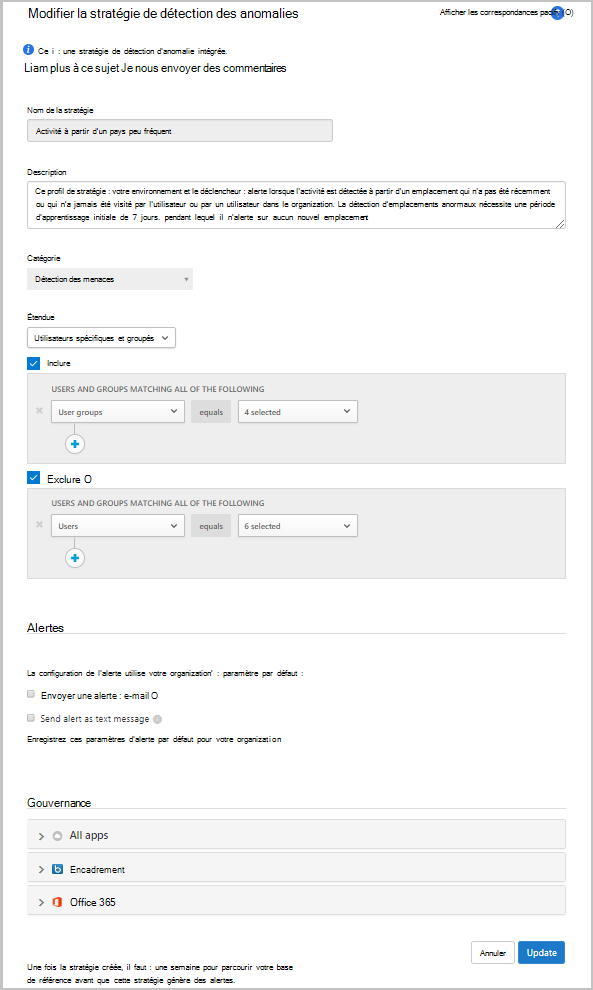

Chaque stratégie de détection d’anomalie peut être délimitée indépendamment afin qu’elle s’applique uniquement aux utilisateurs et aux groupes que vous souhaitez inclure et exclure dans la stratégie. Par exemple, vous pouvez définir l’activité à partir d’une détection de pays/région peu fréquent pour ignorer un utilisateur spécifique qui se déplace fréquemment.

Pour définir l’étendue d’une stratégie de détection d’anomalies :

Connectez-vous au portail Microsoft Defender for Cloud Apps via votre navigateur.

Sélectionnez Stratégies>de Contrôleet définissez le filtreType surStratégie de détection d’anomalies.

Sélectionnez la stratégie que vous souhaitez étendre.

Sous Étendue, remplacez le paramètre par défaut de Tous les utilisateurs et groupes, par Utilisateurs et groupes spécifiques.

Sélectionnez Inclure pour spécifier les utilisateurs et les groupes auxquels cette stratégie s’applique. Tout utilisateur ou groupe non sélectionné ici ne sera pas considéré comme une menace ou ne générera pas d’alerte.

Sélectionnez Exclure pour spécifier les utilisateurs auxquels cette stratégie ne s’appliquera pas. Les utilisateurs sélectionnés ici ne sont pas considérés comme une menace ou ne génèrent pas d’alerte, même s’ils sont membres de groupes sélectionnés sous Inclure.

Une fois les modifications apportées à l’étendue terminées, sélectionnez Mettre à jour pour valider la modification.